まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

ICTで製造業はどのように変わるのか(第50回)

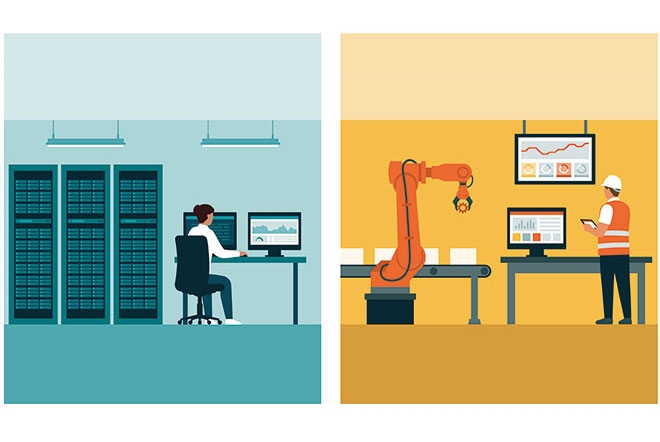

OTとは、工場や発電所などの設備を動かすための制御・運用技術の総称です。製品を作るためのロボットやセンサーを動かしているのがOTです。一方ITとは、情報通信技術やコンピューター技術の総称です。具体的には、企業が使用しているソフトウェア(基幹システムなど)やハードウェア(サーバやPCなど)、通信網(Wi-Fiなど)などを指します。

これまでOTはインターネットに接続せず、工場や発電所などの閉じられた環境で稼働することがほとんどでした。しかし、ITと融合することで生産設備の情報が自動的に収集できるなど、さまざまなメリットが生まれます。

・データドリブンな意思決定

生産部門や品質管理部門では、情報を迅速に把握できることで改善策の立案や意思決定スピードと精度の向上が見込めます。さらに、現場担当者は日報などの入力・報告業務の工数を削減できます。従って、データドリブンな経営戦略・経営判断を行うことが可能になるでしょう。

・データ分析による生産性向上

たとえば、生産データに基づいて人員配置を見直すことで、生産性の改善やコスト削減につながる可能性があります。ほかにも、品質管理レベルの高度化を図り、安全・安心な生産現場をつくったり、生産現場のデータを踏まえて、サプライチェーンの在り方を考えることで、今以上に利益を確保しながら、顧客の需要にきちんと応えていくこともできるかもしれません。

・CO2の排出抑制にも活用

2050年カーボンニュートラルの実現に向けて、企業は事業活動におけるCO2排出量を把握し、CO2排出削減に取り組む責任があります。CO2排出を削減するためには、企業活動全体の排出量を把握する必要があります。ある日本企業では、CO2排出量を見える化し、経営と連動させるなど、すでにOTとITを融合させ脱炭素経営を進めているケースも存在しています。

人間、機械、その他の経営資源が互いに通信することで、仕入・製造から納品までの情報を共有し、製造プロセスをより円滑にします。インダストリー4.0を実現する動きの中でも、OTとITの融合が求められますが、分離したままでは先述のメリットを享受できないだけではなく、企業の競争力が低下するリスクも考えられます。ある調査によれば、OTがITシステムに接続されている企業は50%程度とも言われており、まだまだ融合が進んでいないのが実情です。

まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

OTとITの融合が進まない原因はいろいろありますが、主な原因の一つは、OTとITの管理主体が別組織であることです。OTとITは別の事業体のものとして組織された上に、サイロ型の組織構造になっているケースがあります。

また、OTは情報システム部門を介さないシステム構築が行われ、ITと統合管理されていないことがあります。IT管理者がOTについて十分に理解できていなかったり、OTセキュリティを管理する部門・担当が存在しないケースもあります。さらに、IT部門はデータの安全性とセキュリティを重視し、OT部門は生産性、安全性、稼働率を重視するという文化の違いも融合が進まない理由の一つでしょう。

他にも、レガシーシステムであることが多いOTと日々進化を続けるITを融合させるためには、技術的に高いハードルがあります。通信方法が異なるケースもあるので、融合させるためには、適切なソリューションが必要です。しかし、進化し続けるITと信頼性を重視するOT双方に精通した人材はほとんどおらず、運用ノウハウもないため、融合させることは容易ではありません。

セキュリティ面では、これまでクローズド環境で運用されていたOTがネットワークにつながることで、新たな脆弱性が生じる可能性があります。OTがサイバー攻撃を受けた場合、工場の稼働が停止してしまい、サプライチェーン全体に大きな影響を及ぼします。こうしたリスクも、OTとITの融合になかなか踏み出せない要因となっています。

OTとITの融合を進めるためには、管理者(責任者)を統合するか、緊密な連携を取ることが重要です。IT管理者がOTについて理解し、工場の機器や外部との接続など、基本的な構成や環境を把握することが不可欠です。

特に、セキュリティ対策を施す上では、製造現場のネットワーク環境を確認することは欠かせません。機器名やベンダー名、インストールされているOSやソフトウェア、ネットワーク構成、通信トラフィックなども可視化しておくことで、脆弱性のリスクを把握できます。技術的な問題は、専門企業の支援を受けながらセキュリティアセスメントを実施してみましょう。加えて、OTとITのセキュリティの違いを理解することも必要です。OTでは、工場が止まって損害が出るのを防ぐため、システムや情報をいつでも使える「可用性」が、ITでは、情報漏洩を防ぐため「機密性」が最優先されます。

OT部門とIT部門の連携が充分ではない場合、万が一の場合に対応できるように、セキュリティ対策は運用しやすいようにシンプルな構成を考える必要があります。合わせて対応方法などのフローが分かる、セキュリティガイドラインの作成も必要です。

前述したインダストリー4.0の主眼は、スマートファクトリーを中心としたエコシステムの構築です。ITとOTの垣根をなくし、人間や機械、その他の経営資源のすべてがネットワークを介して接続されることで、各製品の製造時期や納品先を瞬時に把握し製造プロセスを円滑化、既存のバリューチェーンの変革など、新たなビジネスモデルの構築をもたらすことが期待されています。

OTとITの融合は、生産現場の効率化や省力化といったことにとどまらず、モノづくりの競争力を高めるための大きなテーマです。専門的なスキルとノウハウを持った外部企業のサポートも受けながら、取り組みを進めていきましょう。

工場をサイバー攻撃から守るために、OTセキュリティ導入を検討しましょう。導入検討の参考となる資料をご用意いたしましたので、ぜひご活用ください

OTセキュリティ導入に役立つ資料をご用意しました

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。