まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

ICTで製造業はどのように変わるのか(第44回)

ここ数年、企業が注意するべきサイバー攻撃の代表例として挙げられるのが「ランサムウェア攻撃」です。ランサムは「身代金」という意味で、自社の端末やサーバーへの侵入を許すと社内のデータが暗号化され、その解除と引き換えに金銭が要求されます。

警察庁がまとめた「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェア攻撃を受けて復旧に1カ月以上かかったケースが60件中10件ありました。また、ランサムウェア被害に伴う調査・復旧にかかったコストは、全体の30%が「1,000万円以上かかった」と回答しています。

製造業におけるランサムウェアの現状を示した米ソフォス社の調査によると、「製造企業の56%がランサムウェア攻撃の被害に遭っている。データが暗号化される前に阻止できた攻撃は4回に1回に過ぎず、攻撃が以前よりも巧妙化している」とその被害の拡大について述べるとともに、高額な身代金の支払いにおいて「100万ドル以上の支払いを報告した組織は前年8%だったのに対し、今年は20%」に悪化しているといいます。

製造業において問題なのは、攻撃を受けたときに、サプライチェーンも含めた調査や復旧に時間と費用を投じなければならないことです。もし、工場の制御システム(OT:Operational Technology)にまで侵入されると、売り上げに直結する生産ラインの停止を余儀なくされ、事業の継続にも影響を及ぼします。

そのため、どこから侵入を許したのか?自社のシステムやデータがどこまで被害を受けているのか? どのデータが暗号化され、どれが漏えいした可能性があるのか? などをフォレンジック※サービスを提供する事業者とともに解明していくことになります。事故そのものへの対応に加え、社内で対応するスタッフの人件費や、データを損失した場合に発生する業務など、間接的な影響を含めると、ランサムウェアによる被害はさらに拡大します。

実際に、2020年6月に本田技研工業では国内外11工場の稼働停止(完全復旧まで3日)、2022年3月にブリヂストンが海外の複数の工場が1週間程度の稼働停止といった事例が報告されており、その影響の大きさがうかがえます。

※フォレンジック…セキュリティ事故発生時に原因究明などのためにコンピュータに残された証拠を調査し状況を明らかにすること

このように被害が大きくなるランサムウェア攻撃において、製造業はセキュリティ対策の強化が不可欠です。しかし、いきなりあらゆるセキュリティリスクへの対策を講じるのは困難でしょう。そのため、まず知るべきなのは「狙われやすい企業にはどのような特徴があるのか」です。

典型例は、「脆弱性への対応を行っていない」ことです。脆弱性とは、IT製品に意図せず含まれる、セキュリティ上のリスクになる不具合や設定ミス、バグのことを示します。サイバー攻撃の多くは、この脆弱性を狙って企業内のシステムに侵入を試みます。

一般的に「脆弱性」といえば、Windows OSやWebブラウザのようなソフトウェアの不具合やバグのことを示します。これらは一般的に、製品を提供する事業者によってすぐに修正のプログラムが開発され、ユーザーは更新プログラム(セキュリティパッチ)を速やかにインストールすれば脆弱性を解消することができます。

しかし、製造業の場合はそれだけでは脆弱性の解消にはつながりません。工場の生産ラインではさまざまな機器が稼働しています。これらを制御するOTシステムは、これまでセキュリティリスクの低い閉域ネットワークで運用されていましたが、近年、IoTの導入や遠隔からの管理などによって外部ネットワークに接続されるようになりました。そのため、適切なセキュリティパッチが適用されていないなど、脆弱性の残る機器や製品が使用しているケースが多くなっているのです。

これらに加えて、ユーザー側の設定ミスや誤った運用など「広義の脆弱性」もサイバー攻撃のリスクになり得ます。業務上必須でないユーザーにアクセス権限を付与したり、単純なパスワードを使いまわすといったことも、脅威の侵入につながるケースもあります。

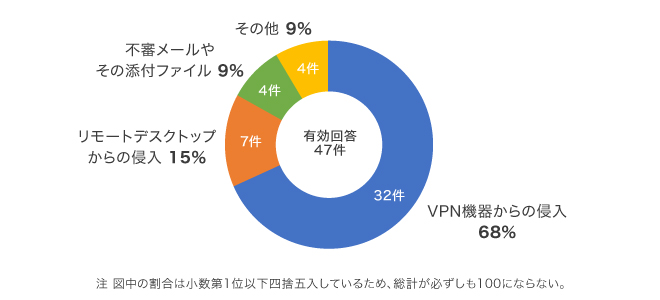

実際に、内閣サイバーセキュリティセンター(NISC)の公表した考察結果によると、2022年上半期におけるランサムウェアの侵入経路は、全体の68%が「VPN機器」、15%が「リモートデスクトップ」となっています。このうち、機器の脆弱性や強度の弱い認証情報を利用したと考えられるものは83%にも上るとされています。逆に言えば、脆弱性対策や認証強化をしっかり行っていれば8割以上の攻撃を防げた可能性があります。

外部接続機器からの侵入が8割以上を占める

まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

このような状況下では、製造企業は自社のセキュリティリスクへの対策は急務です。とはいえ、自社が何を優先的に取り組まなければならないのか、何が一番のリスクなのかを認識することは難しいものです。さらにOTは、一般的なITとは異なるセキュリティ対策の観点が求められます。

そこで活用したいのが、IT事業者が提供する「リスクアセスメントサービス」の利用です。例えばNTT東日本では、製造業へのセキュリティコンサルティングの最初の一歩として「工場向けリスクアセスメント」を提供しています。

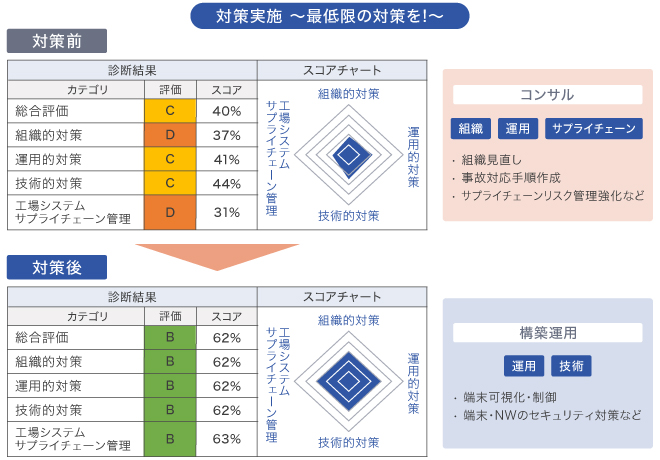

このサービスでは、経済産業省が2022年に発行した「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」におけるチェックリストを活用し、セキュリティ対策の自社の現状を「組織的対策」「運用的対策」「技術的対策」「サプライチェーン管理」の4つの観点からA、B、C、Dの4段階で評価されます。

アセスメントサービスの評価例

組織的対策では「セキュリティのガバナンス体制」について、運用的対策では「インシデント対応手順や資産管理の方法」について、技術的対策では「エンドポイントおよびネットワークの保護、ログ取得の有無」について、サプライチェーン管理では「協力会社に対するセキュリティ管理のルール」が評価されるため、自社で対策が必要な項目がどこになるのかを可視化できるとともに、検討・対策するべき項目を整理できます。

OTセキュリティ強化には、工場内のリスクを踏まえながら、機器の可用性と安全性を確保し、なおかつ工場で用いられている古い設備から段階的に対策を行っていくことが求められます。外部の専門家の知見も得ながら、優先するべき対策を見極めて、ランサムウェアをはじめとするサイバー攻撃への備えを整えていきましょう。

工場をサイバー攻撃から守るために、OTセキュリティ導入を検討しましょう。導入検討の参考となる資料をご用意いたしましたので、ぜひご活用ください

OTセキュリティ導入に役立つ資料をご用意しました

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。