まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

ICTで製造業はどのように変わるのか(第42回)

製造業で近年、被害が急増しているのがランサムウェアによるサイバー攻撃です。ランサムウェアは「身代金要求型ウイルス」とも呼ばれ、攻撃者はさまざまな手法で企業や組織内の端末をウイルスに感染させ、データを不正に暗号化して開けないようにし、元データの復元(復号)と引き換えに金銭を要求します。

その一例である「WannaCry」というランサムウェアは、感染した端末を中心に、社内外に次々と感染を広げていくプログラムによって、2017年頃から世界中で被害が拡大しました。このほかにもさまざまなランサムウェアが開発され、甚大な損害を被った事例はたびたびメディアで取り上げられています。ランサムウェアへの対策は、これからも重要です。

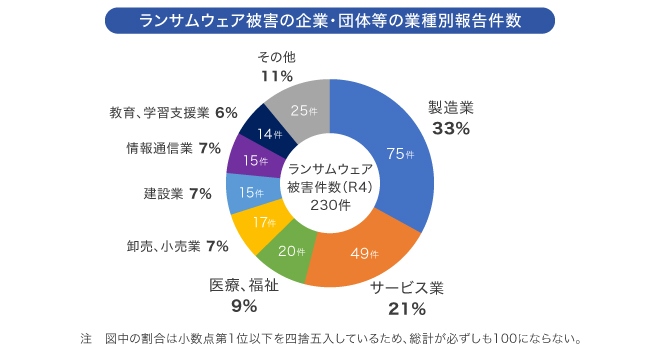

ランサムウェアの被害件数が特に多いのが、前述したように製造業です。警察庁の「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によると、企業や団体におけるランサムウェア被害の報告件数は、2020年の下半期は21件でしたが、2022年の下半期は116件と大幅に増加。業種別では、製造業が33%、サービス業(21%)、医療・福祉(9%)となっており、製造業におけるサイバー攻撃対策への課題がうかがえます。

では、国内の製造企業はどのような被害を受けているのでしょうか。実際に攻撃を受けた企業の事例を見てみます。

・リモートアクセス機器の脆弱性による被害(河村電器産業)

電気機器メーカーの河村電器産業は、2022年4月にリモートアクセス機器の脆弱性へのランサムウェア攻撃を受け、製造・販売システムを停止せざるを得なくなりました。対策の完了までに1カ月半を要し、暗号化された従業員の個人情報の復元を断念する事態となりました。

・専用ランラムウェアによる被害(本田技研工業)

自動車メーカーのホンダは、2020年6月にランサムウェア攻撃を受けたことを公表しました。このとき使われたのは、ホンダのネットワーク内でのみ動作するよう作り込まれた「ホンダ専用」のランサムウェアだとされています。その結果、同社の社内ネットワークは1日停止し、国内外の9工場が生産停止に追い込まれ、完全復旧までに数日かかりました。

・サプライチェーン攻撃による被害(小島プレス工業)

トヨタ自動車の取引企業で、自動車部品メーカーの小島プレス工業では、2022年3月にランサムウェア攻撃の被害に遭ったことを公表。同社の子会社が利用していたリモート接続機器の脆弱性から、親会社である小島プレス工業のネットワークに侵入するという「サプライチェーン攻撃」によるものでした。この攻撃によって、トヨタ自動車のサプライチェーンにおける取引用システムが利用できなくなり、トヨタ自動車は1日の稼働停止を余儀なくされました。

なぜ、製造業がサイバー攻撃のターゲットになってしまうのでしょうか? 理由の1つとして、これまで工場やプラントの生産ラインを制御するシステム(OT:Operational Technology)がセキュリティリスクの低い「閉域ネットワーク」で運用されていたことがあります。そのため情報セキュリティへのアプローチがほかの業界より遅れがちとなり、脆弱性の残る機器や製品を使用しているケースが多くなっているのです。

近年のDX化推進の流れによって、生産ラインを制御するシステムもインターネットなどの外部ネットワークに接続されるようになり、情報セキュリティリスクは拡大しています。攻撃者側の視点としては、サプライチェーンを利用して中小のサプライヤー経由で大企業への侵入を図りやすく、攻撃の投資対効果も期待できることも、製造業が狙われる一因となっています。

対策方法は、単純なものではありませんが、最低限見直しておくべき項目について紹介します。

・脆弱性対応を徹底する

ランサムウェア感染の80%以上はVPN(仮想ネットワーク)機器およびリモートデスクトップからの感染といわれ、企業が利用しているソフトウェアやIT機器の脆弱性を攻撃の糸口にしているケースが非常に多く見られます。

製造業の場合、これまでの経緯から、工場の設備やそこで利用されるデバイスに古いバージョンのOSやサポート切れのソフトウェアが利用されているケースがあります。そのためより早急に、自社にどのような機器があり、どのような状態なのかを最低限把握・管理しなくてはなりません。

もし管理できていない状態であれば、ソフトウェアの脆弱性を管理する「SBOM(ソフトウェア部品表)」の導入を検討すると良いでしょう。SBOMの活用によって、ソフトウェアのコンポーネント、ライセンスといった情報を一元管理できるようになります。

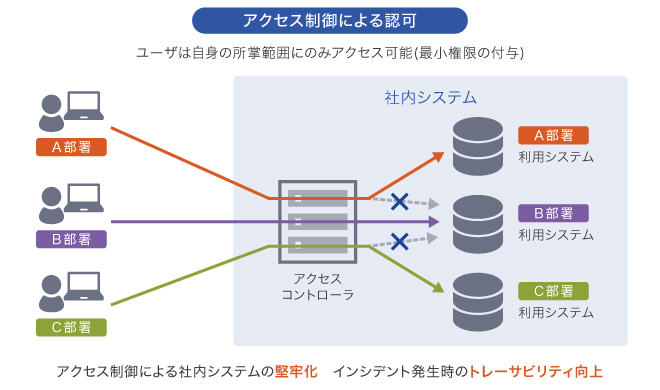

・アクセス管理や認証を徹底する

ランサムウェア感染後に被害を拡大させないためには、情報システムに対する従業員のアクセス権を適切に付与・管理することも重要です。ユーザーからは「利便性の観点から認証せずに利用できるようにしてほしい」という声も上がるかもしれませんが、堅牢なセキュリティ対策の基本は、ユーザーは自身の所掌範囲のみにアクセスできるという「最小権限の付与」の考え方です。

なりすましなどの不正アクセス対策として、多要素認証のように認証を複数組み合わせて強力なパスワードを設定する、それらを含むセキュリティポリシーを見直すといった基本的なセキュリティ対策も欠かせません。アクセスログを監視・分析することも感染を察知する、被害の拡大を最小限にするうえで有効です。

まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

・被害を前提とした多層的な対策を考える

昨今の高度化するサイバー攻撃では、100%侵入を防ぐことはもはや不可能になりつつあります。そのため、侵入されても「被害が出る前に検知する」「被害があっても最小限に抑える」という視点が必要です。端末などのエンドポイントにおいては、マルウェアへの感染を防ぐ産業用EPP(Endpoint Protection Platform)と、侵入後の検知・対応に特化したEDR(Endpoint Detection and Response)製品を併用するケースも増えています。

ただし、EDRは端末にエージェントをインストールする必要があります。それが難しい企業では、エージェントのインストールが不要なNDR(Network Detection and Response)を用いることがあります。

多層という意味では、ツール導入だけでなく、従業員に対するセキュリティ教育も合わせて強化するということも必要です。「悪意のあるメールを開封しない」「リンクをクリックしない」など、セキュリティに関する基本的な考え方を改めて従業員に伝えます。ランサムウェア攻撃をはじめ、セキュリティに関するリテラシーを高めるために、eラーニングなど動画を使った教育の実施も有効でしょう。

ここで紹介した以外にも注意するべき項目は多く、さらに企業・組織によって対策の優先順位は異なってきます。まずは、自社の現状を整理して、「自社で考えること」からはじめましょう。経済産業省が公開している『サイバーセキュリティ経営ガイドラインと支援ツール』および『工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン』など、すでに公開された資料を活用して現状整理を進めていくとよいでしょう。実装に当たっては、専門家の知見を借りながら対策を進めていくことをおすすめいたします。

工場をサイバー攻撃から守るために、OTセキュリティ導入を検討しましょう。導入検討の参考となる資料をご用意いたしましたので、ぜひご活用ください

OTセキュリティ導入に役立つ資料をご用意しました

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。