まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

ICTで製造業はどのように変わるのか(第43回)

いま、世界中の製造企業を悩ませているサイバー攻撃が「ランサムウェア攻撃」です。ランサムは「身代金」という意味で、悪意のあるソフトウェアが侵入したサーバーに置かれたデータを暗号化し、その解除(復号化)と引き換えに金銭を要求します。

サイバーセキュリティ・ソリューションの開発提供を行う米ソフォスでは、14 ケ国の製造/生産業界で働く IT/サイバーセキュリティの専門家 363 人を対象にした調査を実施。そのレポートである「製造/生産業のランサムウェアの現状 2023」には以下のような結果が報告されています。

・56%がランサムウェア攻撃の被害に遭っており、攻撃後にデータが暗号化される割合は過去 3 年間で最も高く、2/3以上(68%)の攻撃でデータが暗号化されている。

・データ暗号化の阻止率が以前よりも低下している。暗号化される前に阻止できた攻撃は 4 回に1回に過ぎず、攻撃が以前よりも巧妙化している。

・データが暗号化された事例の32%では、データの窃取も同時に発生しており、データ暗号化とデータ流出の「二重攻撃」が常態化している。

上記のデータからも読み取れるように、かつての攻撃者はランサムウェアで身代金要求のみを行っていましたが、昨今ではデータの暗号化と搾取による「多重脅迫」の手口も多く見られています。トレンドマイクロの調査では、ランサムウェア攻撃を受けた被害企業の約70%が、金銭要求以外のみならず窃取した機密情報を暴露するという脅迫を受けています。

まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

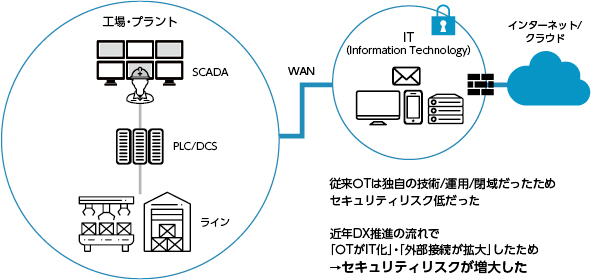

なぜ近年、製造業へのランサムウェアをはじめとするサイバー攻撃が増加しているのでしょうか。背景には、世の中のデジタルトランスフォーメーション(DX)推進によって「OTがIT化」している流れがあります。

ご存じの通り、OT(Operational Technology)とは、工場やプラントなどで使われる機器を制御・運用する技術です。従来のOTシステムは、工場ごとに閉ざされた環境と独自技術で保守運用されており、外部のネットワークに接続する必要はありませんでした。

しかし、世の中的なDXの流れもあり、製造業においてもIoT(モノのインターネット)を活用した工場データの収集・分析や、オペレーションの自動化といった取り組みが広がり、これまで閉ざされていた工場内のOTネットワークが、外部のインターネットに接続されるようになりました。これによって製造現場では、外部からのサイバー攻撃のリスクが格段に高まることになりました。

これまで閉域で運用していたOTネットワークを外部に接続するとなれば、当然ながら、外部から脅威が侵入することを念頭に置いたシステム構成・設計が必要となります。しかし、工場やプラントで用いられている機器は10年、20年の長期間に渡って運用保守されているケースも多く、結果として、OTネットワークは情報セキュリティ上の欠陥(脆弱性)となっています。

過去には、従業員が工場内に持ち込んだ機器からサイバー攻撃者に侵入され、SCADA(装備・施設のデータ収集・監視制御を行うシステム)が攻撃された事例もあります。もし、SCADAが制御・管理しているシステムの設定を攻撃者に変更されれば、生産ラインが停止するだけでなく、製品の品質にも悪影響を与えられかねません。

このようなOTシステムのセキュリティリスクを低減するには、何らかの技術を導入することになるでしょう。選択肢はさまざまですが、自社にとって最適なOTセキュリティを導入するために知っておきたい用語の一部をご紹介します。

UTM(Unified Threat Management)

統合脅威管理(Unified Threat Management)装置と呼ばれます。ファイアウォールやアンチウイルスを始めとする、さまざまなセキュリティ機能をオールインワンで利用できるようにしたことで、効率的なコンピューターネットワークの保護を実現します。

IDS(Intrusion Detection System)

不正侵入検知システム(Intrusion Detection System)と呼称されます。不正アクセスを受けたとき、異常な通信が発生したときに、管理者に通知するシステムです。検知の手法には、攻撃者の侵入方法を登録して同じ手法で侵入が試みられたときにそれを検出するもの、不正なパケット(データ通信)を検出した後、その挙動を監視するものなどがあります。

IPS(Intrusion Prevention System)

不正侵入防止システム(Intrusion Prevention System)の略称です。ネットワークの監視によって、サイバー攻撃や内部不正を防止する機能が備わっています。IDSは「検知」に主眼を置く製品ですが、IPSは「防止」まで対策できる点に違いがあります。

EDR(Endpoint Detection and Response)

Endpoint Detection and Responseの頭文字をとった、エンドポイントセキュリティ対策製品です。EDRではエンドポイント(PCやモバイルデバイスなど)を監視する専用ソフトウェア(エージェント)をインストールします。それによってエンドポイントの挙動を監視し、不審な振る舞いが見られたときに検知・対処します。一般的に知られるアンチウイルス製品が「侵入を防ぐ」技術であるのに対し、EDRは「一度侵入を許してしまったものを、あとから検知して対処する」という技術だととらえるとよいでしょう。

NDR(Network Detection and Response)

Network Detection and Responseの略称です。EDRはエンドポイントの挙動を監視する製品でしたが、一方のNDRでは、ネットワーク上に通常とは異なる不審な通信が行われていないか、不審な宛先の通信が流れていないかなどを監視することで、脅威の検知・対処を行います。

いずれにしても、OTセキュリティ対策において重要なのは、まず工場内に存在するセキュリティリスクを整理して認識することです。加えて、脆弱性対応の徹底や従業員教育の実施など、基本的な対策も不可欠です。セキュリティ製品の更新プログラムが公開されたら適用するなど、基本的な運用を徹底するだけでも攻撃者の侵入を減らす取り組みが求められます。

とはいえ、セキュリティリスクの洗い出しや対応策の想定、そのために必要なセキュリティ製品の見極めなど、OTセキュリティ対策には専門的な知見が必要とされます。経済産業省が発行している「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」や、各セキュリティベンダーが発行している資料などを参考にしながら、外部の専門家の意見を聞くことも視野に入れつつ、自社にとって最適なOTセキュリティ環境を検討していくとよいでしょう。

工場をサイバー攻撃から守るために、OTセキュリティ導入を検討しましょう。導入検討の参考となる資料をご用意いたしましたので、ぜひご活用ください

OTセキュリティ導入に役立つ資料をご用意しました

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。