まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

ICTで製造業はどのように変わるのか(第45回)

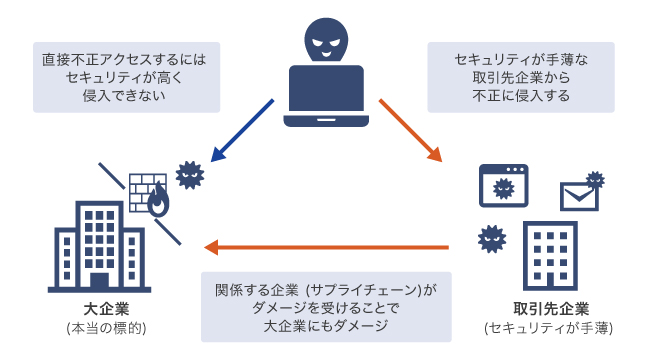

サプライチェーン攻撃の脅威は、年を追うごとに高まっています。独立行政法人情報処理推進機構(IPA)が毎年公表している「情報セキュリティ10大脅威」における「サプライチェーンの弱点を悪用した攻撃」は、2021年版は4位でしたが、2023年、2024年版では2位となっています。

増加している背景には、セキュリティ対策が手薄な中小企業がまだ多くあるためです。サプライチェーン攻撃対策の難しさは、関連する企業全体で同等のセキュリティポリシーを共有していかなければ防ぐことができない点です。しかし、中小企業では、大企業のようにセキュリティ対策に費用や人員を投下することが難しく、結果としてサプライチェーンの弱点となってしまっています。

製造業におけるサプライチェーン攻撃の事例として、外部接続機器の脆弱性を突かれて攻撃を受けた小島プレス工業の報道を覚えている方もいるかもしれません。この事件では取引先であるトヨタ自動車まで被害が拡大するかたちとなりました。

中小企業にとっては、こうした攻撃を受けて取引先に損害を与えてしまうリスクを考えた場合、セキュリティ対策の重要性はもはや無視できないものとなっています。大企業にとっては、自社だけでセキュリティ対策を考えるのでなく、取引先も踏まえてサプライチェーン全体でセキュリティ対策を検討する必要が生じていると言えます。

各所で生じる被害例を受けて、IPAは2022年3月31日、中小企業および取引先を含めたサプライチェーン全体での適切なセキュリティ対策をうながす『サプライチェーンにおけるサイバーセキュリティ対策の強化について』を公開しました。同資料においてIPAは大きく3つの対策を提言しています。

・リスク低減のための措置

セキュリティリスク低減のために取り組むべき対応が示されています。例えば、パスワードが単純でないかの確認、アクセス権限の確認および多要素認証の利用、不要なアカウントの削除などによる認証強化の実施などです。そのほか、IoT機器を含む情報資産の保有状況の把握、セキュリティの更新プログラム(パッチ)の迅速な適用、メールの添付ファイルを不用意に開かないこと、URLを不用意にクリックしないことなども含まれます。

・インシデントの早期検知

侵入を許した際の被害を最小限に抑えるためインシデントの早期検知の仕組みを整える必要性について言及されています。具体的には、サーバーなどの各種ログを確認する、通信内容を監視・分析する、アクセス制御が適切かを点検するといったものが挙げられます。

・インシデント発生時の適切な対処・回復

有事の際、データの消失などに備えてデータのバックアップと復旧手順を確認する、インシデント発生時に備えてインシデントを認知した際の対処手順を確認し、対外応答や社内連絡体制などを準備するといった対策の必要性を訴求しています。

まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

最後に、世の中の企業がサプライチェーン攻撃にどのように対応しているのかについて、内閣サイバーセキュリティセンター(NISC)が発表した「サイバーセキュリティ対策の強化について(注意喚起)」から参考となる事例を紹介します。

一つ目は、チェックリストを用いて、サプライチェーン全体におけるサイバーセキュリティ対策の状況を確認した例です。この企業では、日本語版と英語版の資料を用意して、国内外の全グループ企業に配布しました。グループ各社の対応状況を確認したうえで、取引先企業300社に対しても注意喚起項目をアンケートツールでチェックリスト(Yes/No)にして送付。必要な対策についての意識共有を図りました。

二つ目は、特に留意すべきポイントを絞ってセキュリティ対策の強度を点検した例です。この企業は、外部接続機器に存在する脆弱性の悪用や認証の突破などによる不正アクセスといった、攻撃者が「正面突破」する場合の対処法を再検討。さらに、従業員が取るべき行動やビジネス面から注意が必要なポイントは何かを整理し直しました。

具体的には、IPS(Intrusion Prevention System:不正侵入防御システム)などで不正通信を検知・ブロックできるようになっているか、未承認の接続ポイントはないかなどの「サプライチェーンとのネットワーク上の接点」の安全を確認。さらに、トラフィックの出入り口となる機器に脆弱性が残っていないか、認証強度は十分か、必要に応じて多要素認証などが設定されているかなどを確認しました。

従業員が取るべき行動としては、WordやExcelなどオフィスソフトのファイルを開く時にマクロの実行を禁止すること、手動で自動起動に修正しないことが明記されています。ビジネス面において注意すべきこととしては、サプライチェーンの業務が停止した場合の代替手段を用意することが挙げられています。

三つ目は、グループ全社への注意喚起とCSIRTによる対応手順の点検・確認を実施した例です。CSIRTとは「Computer Security Incident Response Team」の略で、セキュリティインシデントが発生した際に対応を行う組織を指します。

この企業は、政府による「サイバーセキュリティ対策の強化について注意喚起」の発表を受け、グループ全社に複数回にわたり注意喚起しました。さらに、セキュリティインシデント発生時のCSIRTによる対応手順が最新化されていることを確認しています。

ここまで触れた事例以外にも、製造停止という事態を避けるために、多くの製造業がサプライチェーン攻撃への対策を強化しています。中小企業の取引先や関係会社を抱えている大手企業は、そうした企業に対して定期的な注意喚起やポリシーの徹底などの取り組みが今後より一層求められ、中小企業はその要請に応えていく必要があるでしょう。

製造業にとってセキュリティ対策は、自社だけでなく「業界が一丸となって」取り組むべきものになってきているのです。

工場をサイバー攻撃から守るために、OTセキュリティ導入を検討しましょう。導入検討の参考となる資料をご用意いたしましたので、ぜひご活用ください

OTセキュリティ導入に役立つ資料をご用意しました

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。