まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

ICTで製造業はどのように変わるのか(第46回)

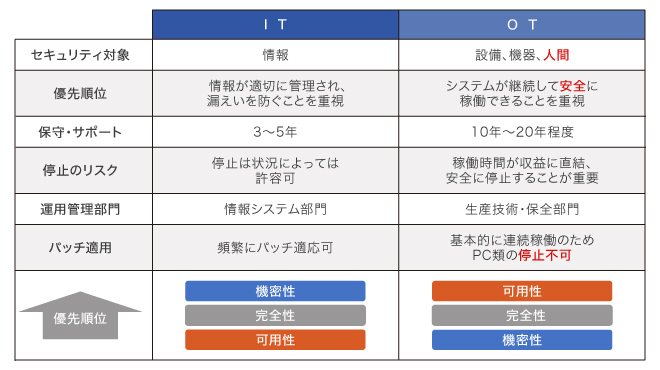

製造業が扱うシステムは、工場で用いられ生産や設備の制御を担うシステム(OTシステム)とオフィスワーカーの情報管理や業務効率化のためのシステム(ITシステム)の2つに大別されます。前者のOTシステムの管理体制は、企業によって異なるものの、一般的には生産技術部門など現場の人材が担当し、情報システム部門は深く関与しないケースが多く見られます。

OTシステムは、これまで外部のネットワークとつながることの少なかったこともあり、セキュリティ対策を厳格に行う必要がありませんでした。そのため、製造現場のシステム担当者で、セキュリティ対策の知見を有する人材は「極めて限られている」という現状があります。

逆にITシステムは、過去から現在まで常にセキュリティ対策が重要な課題の1つであるため、OTシステムの担当者よりもITシステム担当者のほうがセキュリティの知見があることが一般的です。工場のスマート化やIoT化の流れもあってOTとITが徐々に融合しつつある中、製造現場のセキュリティ対策では両部門が連携することが求められます。そのためには、まずITシステム担当者がOTシステムの特徴を理解することが重要です。

ITとOTはそもそも目的が異なります。ITシステムは人間の業務を効率化するための情報を管理する役割を担うのに対して、OTシステムは機械や設備を動かすためのシステムです。さらに、それらの機器や設備は安定稼働(可用性)することが最も重視されます(数値の改ざんにより、危険物を生産してしまう可能性がある化学品や食品業界などでは、完全性が重視されるケースもあります)。

ITシステムの場合、業務やプライベートを問わず「クラウド事業者の障害でSaaSがしばらく使えなかった」「メンテナンスの日でシステムが使えなかった」という体験をした方も多いでしょう。

一方でOTシステムの場合、ものづくりを担うシステムが停止してしまえば売上にも影響します。社会インフラを支える制御システムの停止は、人々の生活の安全を脅かしてしまうかもしれません。ITシステムと比較するとOTシステムは、少しの停止でも許容されにくいのです。

この違いは、サイバー攻撃への対応方針にも現れます。ITシステムの場合、例えばサイバー攻撃によって脅威が侵入したら、データの漏えいなどを防ぐために、感染したと思われるシステムを隔離したりシステムを停止したりしようとIT担当者は試みます。対照的に、OTシステムは停止による業務の影響を避けるために、なるべくシステムの稼働を継続させたいとOT担当者は考えます。

まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

ご存じの通り、ITシステムの場合、サーバーやネットワーク機器などを筆頭に3~5年で入れ替えを行うケースが一般的であり、標準的な保守・サポート期間も概ねそれと同等です。システムの変化という観点では、昨今流行するクラウドサービスの場合顕著で、数カ月ごとに小さなアップデートが行われる場合もあるでしょう。

アジャイルな考え方が浸透しているITの世界では「常に変化し、新しい機能を利用できるようにする」という側面がしばしば重視されますが、一方でシステムの安定性が損なわれるという懸念もあります。実際に、アップデートによって多少の不具合や不安定性が生じることは珍しくなく、なかにはアップデートを適用したことで、既存の業務に影響や支障が生じる経験をした方もいるでしょう。

反対に、現場のOTシステムでは、「安定して動いているものは触らない」ということが重要視されます。更新頻度は低く、製造現場のOTシステムは一度導入したら10~20年使われることも珍しくありません。連続稼働を止めないために「システムを停止してアップデートを適用する」というのが困難なのです。

システムを一時的に停止すること自体が、困難であるわけではありません。しかし、アップデート適用後に既存のシステムが滞りなく稼働するとは限らず、場合によっては大幅な停止が生じるおそれもあります。こうした変更後の影響範囲の特定や動作保証ができないのが、「OTはアップデートが困難」という問題に潜む1つの要因です。

このように、OTはシステムを更新したり、構成を変更したりすることに保守的であるため、使用しているPCやサーバーのOSまたはソフトウェアにて、たとえメーカーからのサポートが切れており、セキュリティの脆弱性が存在していたとしても、更新されず使い続けているというケースが多く見られます。

OTシステムには、ITシステムではなじみのない特有のソフトウェアがあります。ITシステムとの違いを理解するためには、どのような種類があるか、また自社にはどのようなものが使用されているかを、地道に棚卸しして把握することも必要です。

実際の制御システムとしては、SCADA(監視制御システム)やDCS(統合制御システム)、PLC(機器制御装置)などがあります。昨今では、無線化や自動化の流れから、IoTデバイスやAGV(Automatic Guided Vehicle:無人搬送車)などが制御システムに接続され、活用されるようになっています。ネットワークへの接続制御をしていない場合、デバイスや機器が勝手にネットワーク機器に接続し、管理されないままとなっている「野良デバイス」になるケースも見受けられます。

SCADAなどの制御システムは、特に工場やプラントなどにおいて中核となるシステムですが、アクセス権が窃取され発生したセキュリティ事故もあります。Fortinetの調査によると、SCADAなどの制御システムでは、ITシステム担当者では常識となっている「特権ID管理」や「ロールベースのアクセス制御」といった概念が、まだ十分に広まっていない問題点が指摘されています。「どのようなシステムが使われているか」という点に加えて、「どのように運用されているか」という点にも注意するべきでしょう。

IT担当者が、OTセキュリティ対策に関わる上で重要なのは、ITとOTには違いがあるのを認識することです。企業によっては、OTシステムを受け持つベンダーから、生産ラインの安定性を担保するために制御端末へのEPPやEDRといったセキュリティツールの導入を禁止されているケースもあります。ITに比べて「対策が遅れている」「なぜできていないのだ」と否定的に解釈するのではなく、ITとは異なる事情があることを理解することが、製造現場の担当者と対話をはじめる第一歩になります。システムに携わる人が、システムや業務に対して異なる思いや優先度を持っていることを前提とした上で、落とし所を見つけながら、前向きなセキュリティ体制の構築を進めていきましょう。

日本の製造業は人材不足や老朽化した生産設備の維持、技能継承など、さまざまな問題を抱えており、これらに対応するため、生産性の向上が喫緊の課題となっています。NTT東日本は、「デジタル技術」と「セキュアなインフラ環境」によって、工場のデジタル化(スマートファクトリー化)をご支援。製造業の生産性向上をサポートします。

製造業のスマートファクトリー化をデジタル技術から支援

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。