まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

ICTで製造業はどのように変わるのか(第48回)

経済産業省は、2017年12月27日に「産業サイバーセキュリティ研究会」を発足しました。目的は、日本国内の産業界が直面するサイバーセキュリティの課題への対応策を練ることです。その取り組みの中で、ワーキンググループのひとつである「工場SWG」が2022年11月にまとめたのが「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」です。

このガイドラインのポイントは、業界団体や企業が「自らセキュリティ対策を企画・実行する」ために、参照すべき考え方やステップを手引きとして掲載していることです。同ガイドラインでは、⼯場が外部ネットワークに接続する機会が増えたことで「いかなる⼯場においてもサイバー攻撃を受ける可能性がある」と述べており、脅威に対して、団体や企業が自力でセキュリティ対策をしていく際に、最低限必要だと考えられる項目について、かみ砕いて説明されています。

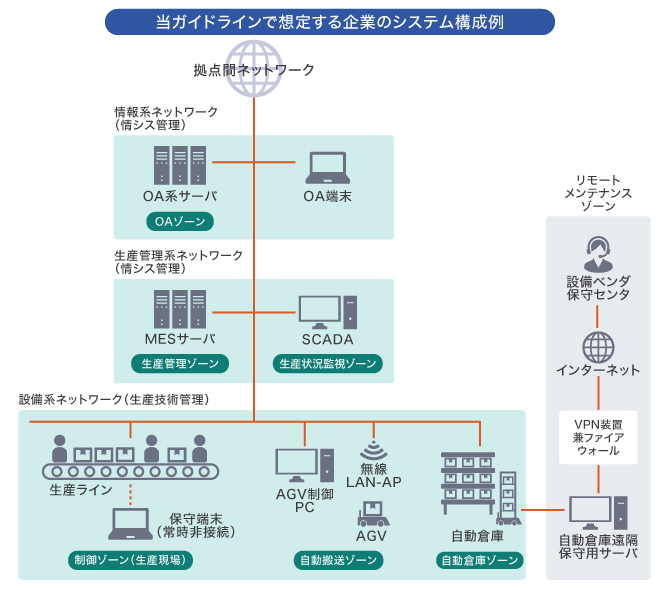

例えば、ユースケースによる解説です。製造業のシステム構成は企業によってさまざまですが、同ガイドラインでは、多くの製造業で採用されているシステム構成を、最大公約数的にとりまとめた想定工場を設定して記載しています。

ガイドラインで想定する企業のシステム構成例

(出典:経済産業省:「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」)

上記の想定工場においては、ネットワークはOA業務の端末が接続される「情報系ネットワーク」と、生産管理を行うサーバーが接続される「生産管理系ネットワーク」、生産設備が接続される「設備系ネットワーク」に大別されています。さらに、それぞれのネットワークを「ゾーン」として分類。生産管理や状況監視、リモートメンテナンスなど、各ゾーンで生じるリスクのシナリオとその対策について言及する体裁となっています。

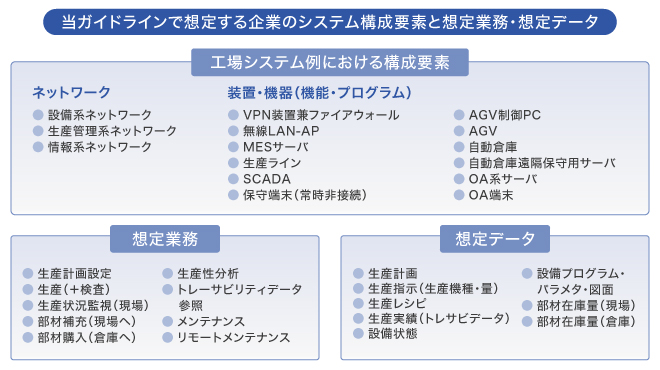

このシステムで管理されている設備や想定業務・データは以下のとおりです。

ガイドラインで想定する企業のシステム構成要素と想定業務・想定データ

(出典:経済産業省:「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」)

同ガイドラインでは、OTセキュリティ対策の進め方を3つのステップに分けて示しています。その要点を紹介します。

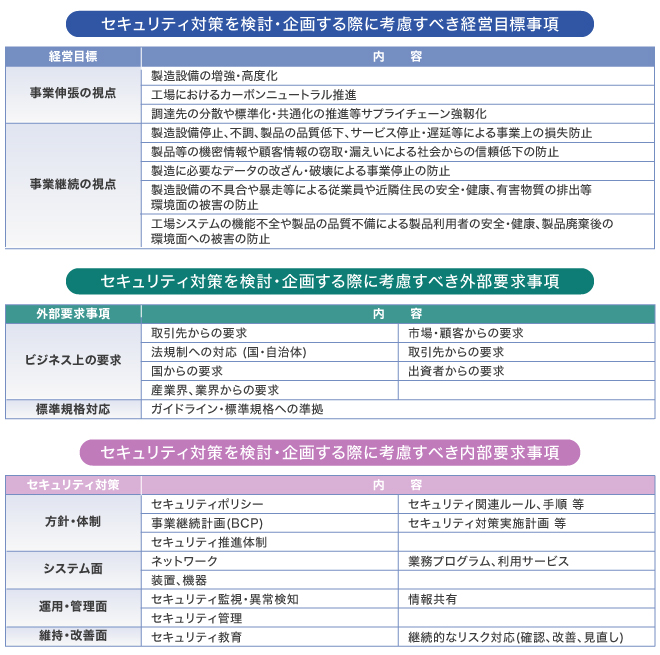

・ステップ1 内外要件や業務、保護対象などの整理

具体的には、まずセキュリティ対策を施す工場についての経営目標を整理します。特に、事業継続の観点では、事業継続計画(BCP)の策定が重要とされています。

「外部要件」としては、⼯場のセキュリティ対策に関わる法規制・標準規格・ガイドライン準拠や、ステークホルダーである国や⾃治体、市場や顧客、取引先や出資者などからの要求などの整理が含まれます。

「内的要件」としては、システム、運⽤・管理などにおける現状整理とともに、OTセキュリティの運用・管理を工場システムの計画部門が実施するケース、IT関係部門、リスク管理部門、セキュリティ統括組織が実施するケースを想定し、それぞれのメリット・デメリットを提示しています。

このほか、工場システムが日々の業務でどのように使われているかを洗い出す「業務整理」によって、「業務の重要度の設定」「保護対象となる業務の整理」「保護対象におけるセキュリティ対策の重要度の設定」「同等の水準のセキュリティ対策が求められる領域(ゾーン)の整理」などを行うことを提言しています。

・ステップ2 セキュリティ対策の立案

ステップ1で整理したゾーン、保護対象、業務、脅威、影響を、実際のセキュリティ対策を結びつけます。ここでは、自社や業界を取り巻く環境やセキュリティ対策にかけるコストなど、実情に合わせて対策を企画・実行することになります。

システム構成だけでなく、物理的に想定される脅威やリスクも含めて対策を講じることが重要となります。物理面での対策について同ガイドラインでは、「生産設備・制御システム等を物理的に守るもので、建物の構造、防火・防水の強化や、電源設備・制御システムの施錠管理、入退室管理、バックアップなど」に言及しています。

・ステップ3 セキュリティ対策の実行および計画・対策・運用体制の不断の見直し

ステップ2で立案したセキュリティ対策の実施に加え、「ライフサイクルでの対策」、「サプライチェーンを考慮した対策」を行います。

ライフサイクルでの対策では、2つの視点が求められています。1つは、サイバー攻撃の早期認識と対処(OODAプロセス)やセキュリティ管理(ID/パスワード管理、機器の設定変更など)、脅威の情報共有を含む「運用・管理面のセキュリティ対策」です。もう1つは、工場システムを取り巻く環境の変化に合わせて対策を見直し更新していく「維持・改善面のセキュリティ対策」です。

サプライチェーンを考慮した対策とは、自社だけでなく、製品・部品購入、業務委託、システム開発委託、システム連携など、他社と自社が接触する際に生じうるリスクの把握や対策を行うことです。

同ガイドラインでは、セキュリティ対策は「導入したら終わり」ではなく、事業や環境、技術の変化などに応じて計画・対策・運用状況を見直し、必要に応じてステップ1から改めて取り組みを進める必要があることを述べています。

まるっと解説、「工場(OT)セキュリティ」の課題から対応まで

製造業は、ランサムウェア被害の報告件数第1位。製造業にて、工場のデジタル化や自動化の動きが活発化している現在、サイバー攻撃者がセキュリティに弱い工場を狙っています。課題や対策の必要性、ITとの違いなどまるっと解説します。

同ガイドラインでは、製造業がOTセキュリティを高めるために有益な情報を多数取り上げていますが「自社のセキュリティ実態を、自社のみで把握することが難しい」と感じるケースもあるでしょう。そのような場合には、外部専門家の知見を活用するのも有効です。

例えば、NTT東日本ではセキュリティコンサルティングの一環として、同ガイドラインをベースとした、工場リスクアセスメントの「簡易Web診断」を提案しています。この診断では、Web上で「組織的対策」「運用的対策」「技術的対策」「サプライチェーン管理」の4つの観点から、セキュリティ対策の実態を4段階で評価。もし、セキュリティ対策が不十分であるという評価が出た場合には、専門のコンサルタントが検討・対策すべきセキュリティ対策の立案をサポートします。ご興味のある方は、ご活用ください。

工場をサイバー攻撃から守るために、OTセキュリティ導入を検討しましょう。導入検討の参考となる資料をご用意いたしましたので、ぜひご活用ください

OTセキュリティ導入に役立つ資料をご用意しました

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。