2016.7.21 (Thu)

マンガでわかる!会社を守る情報セキュリティ対策術(第4回)

人手が足りない!わが社の対策どこまでやるべき!? コンピューターウイルスをはじめとしたサイバー攻撃による被害は年々拡大し、2015年に警察が連携事業者等から報告を受けた標的型メール攻撃は2014年の1723件から急増し、3828件もありました。しかも、昨今はウイルスをはじめ、様々な手法で企業の情報を盗み出そうとしているのが特徴です。加えて、特定の企業を狙った「標的型」が主流となっています。ここでは、過去の事例からサイバー攻撃の傾向を見て、攻撃から守る対策を考えてみましょう。

コンピューターウイルスをはじめとしたサイバー攻撃による被害は年々拡大し、2015年に警察が連携事業者等から報告を受けた標的型メール攻撃は2014年の1723件から急増し、3828件もありました。しかも、昨今はウイルスをはじめ、様々な手法で企業の情報を盗み出そうとしているのが特徴です。加えて、特定の企業を狙った「標的型」が主流となっています。ここでは、過去の事例からサイバー攻撃の傾向を見て、攻撃から守る対策を考えてみましょう。

2015年10月、東京大学の管理用パソコンがマルウェア(※ウイルス、ワームなどの悪質なソフトやコードの総称)に感染しました。感染のきっかけは、東京大学職員がマルウェアに感染したメールの添付ファイルを開いたことによります。これにより、メールサーバーなどに保存されていた個人情報約3万6000件が不正アクセスにより流出されたとされます。不正が発見されたのは、メールを管理する画面が変更されていたのに気付いたことから。もし、管理画面の変更が巧妙であり、一見しただけではわからないようにされていたら、被害はさらに拡大したでしょう。記憶に新しい同年6月の日本年金機構の情報漏えい事件もこれと同様に、不用意にメールの添付ファイルを開いたことによります。

事件が起きたのは添付ファイルを不用意に開いたことに加えて、ウイルス対策ソフトなどきちんと入れていなかったからだと思われがちですが、それがすべてではありません。

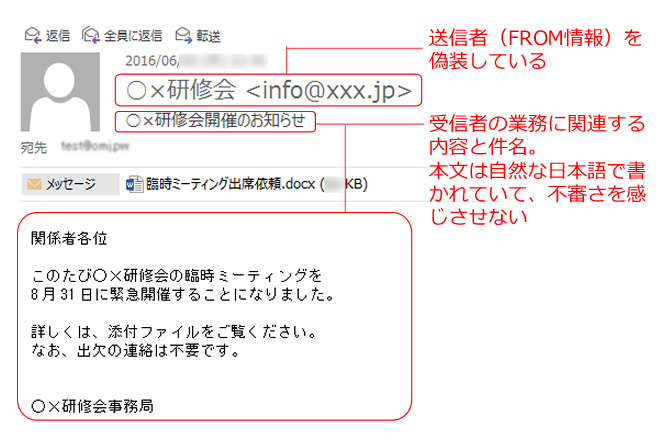

ウイルス対策ソフトがインストールしてあっても、最新のパターンファイルでなかったり、パターンファイル自体が出現したばかりのウイルスに未対応だったりすると機能しません。また、不審なメールはYahoo!やGoogleなどのフリーメールアドレスを使っているので、アドレスをきちんと確認すればいいというのも不十分です。なぜなら、発信者(FROM情報)を偽装することができるからです。

下記の図のように、標的型攻撃メールはアドレスを偽装し、業務メールを装っています。また、巧妙な文章で添付ファイルを開くよう誘導しているのです。

ウイルス対策ソフトや発信者情報から悪質メールだと判断できなければ、お手上げです。

では、メールによる被害を防ぐためにはどうしたらいいのでしょう? いちばんの対策は従業員教育です。被害に遭う可能性を少しでも下げるため、会社内で標的型メール攻撃の手口を具体的に周知させ、注意喚起することが必要です。そのためには、疑似ウイルスメールを使った標的型攻撃メール訓練プログラムなどを利用することがいいとされています。そのほか、フリーメールからの送信をフィルタリングするなどの対策もあります。

2014年1月、大手出版社のサイトが不正アクセスを受け、不正プログラムが書き込まれました。このサイトを閲覧すると、プログラムが自動的に実行され、被害に遭うというものです。また、同年2月にも観光バス会社のウェブページが改ざんされ、やはり閲覧者がウイルスに感染する恐れがあると発表されました。JPCERT/CC(一般社団法人 JPCERT コーディネーションセンター)には、毎月400件前後のこの手の被害報告が寄せられます。しかし、報告していない企業や不正アクセスに気付いていない企業などがあり、この数字は氷山の一角といっても過言ではないでしょう。

ウェブサイトが改ざんされる原因は多くの場合、サーバーで使用されているソフトウェアが古いままで、その脆弱性を突かれることだといわれています。

サイトが改ざんされただけなら被害は自社内だけにとどまりますが、不正プログラムを埋め込まれて閲覧者がウイルスに感染、個人情報を盗み出される事態が生じると、サイトを公開している企業の責任も問われかねません。ソフトウェアなどの更新を怠っていたと見なされれば、重大な過失とされ、損害賠償を負わされる可能性もあります。

一般にウェブ制作者は、デザインや操作性などには長けていますが、ウェブセキュリティに関しては疎いことが多いものです。また、ウェブ制作者にセキュリティ対策を求めるのは酷です。ウェブが改ざんされないようにするには、プロの目で24時間365日、絶え間なく監視しなくてはなりません。しかし、中小規模の会社が、自社でこれを構築するのには無理があります。万が一の保険としても、ウェブ管理をプロのベンダーに任せることをおすすめします。前述の大手出版社の場合も、セキュリティ対策をアウトソーシングしていたベンダーにより改ざんが発見され、大きな被害を防ぐことができました。

2016年2月、アメリカ・カリフォルニア州の病院がランサムウェア(※ユーザーのデータを「人質」に、データの回復のために「身代金」(ransom)を要求するソフトウェア)の被害に遭い、システムがダウン。病院としての業務遂行が不可能となり、救急患者を他の病院に転院させるなどの措置をとらざるを得なくなりました。その後もシステム復旧のめどは立たず、同病院は一刻も早く病院としての機能を回復するため、犯人の要求に応じ、身代金を払ったのです。

ランサムウェアによる被害は、法人、個人を問わず広がっています。身代金を支払っても、現状復帰ができるとは限らず、一度感染してしまったら多くの出費を覚悟しなくてはいけません。

対策としては、ウイルス対策やウェブ不正アクセス対策を施すことに加え、データのバックアップをこまめにとることでしょう。そうすれば、たとえランサムウェアにIT機器が乗っ取られたとしても、バックアップデータから復元できます。これには、クラウドでのデータバックアップサービスなどが最適でしょう。

これらの被害に遭わないようにするために、最初に行いたいのが前述したような従業員教育です。メールセキュリティ診断やセキュリティに関するeラーニングで、従業員のセキュリティに対する意識を測定でき、改善できます。

加えて、データを漏えいしないICT環境を構築することです。従来からあるウイルス対策ソフトはクラウドベースの、常に最新のパターンファイルが用意されているものに変更する、またネットワークやパソコンなどの機器を統合的に保護するUTMのような装置を導入することなどが考えられます。セキュリティ対策は単独の中小の企業ではなかなか完璧に実現できないものなので、専門のセキュリティ対策ベンダーと相談するのもいいでしょう。

この会社はセキュリティ対策をしっかりやっていると思われることも大事です。一分の隙も作らないのは不可能かもしれませんが、意識を高め、攻撃者に狙われないような企業とするのも大切です。