ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

BizDrive ゼロトラストセキュリティ

いま企業に求められる情報セキュリティ対策(第39回)

企業や組織が情報資産を保護するための方針や行動指針が「情報セキュリティポリシー」です。このポリシーがあることで、企業のセキュリティ対策を強化することが可能ですが、古いポリシーのまま放置すると、新たな脅威に対抗できない恐れがあります。一度策定したセキュリティポリシーは、どう見直すのが良いのでしょうか?

「情報セキュリティポリシー」もしくは「セキュリティポリシー」という言葉を、ビジネスシーンで目にしたことがある人は多いでしょう。これは、企業や自治体など組織が自身で定める情報セキュリティに関する方針・行動指針のことです。

情報セキュリティポリシーの内容は企業や組織によって異なりますが、一般的には自社の基本的なセキュリティに対する考え方や、セキュリティインシデント発生時に実際にどのような対策を実施するかなどが策定されます。

わざわざ情報セキュリティポリシーを策定する目的は、企業の情報資産をセキュリティの脅威から守ることにあります。あらかじめセキュリティポリシーを設定しておくことで、従業員が日常業務から高いセキュリティ意識を持ちながら業務を行うことができ、情報漏えいなどのセキュリティ事故の発生を抑制する効果が期待できます。

逆に、情報セキュリティポリシーを策定せず、情報資産の管理や情報セキュリティに対する取り組みが不十分な場合、自社の情報をどのように守るのかがルール化されていないため、情報漏えいのリスクが高まります。実際にセキュリティ事故が発生した場合、顧客に対し「情報をどのように守るのか全く考えていない会社」「情報漏洩を起こすずさんな会社」という印象を顧客に与えることになり、業界や市場からの信頼を失いかねません。

多くの企業では、すでに情報セキュリティポリシーを設定していることでしょう。しかし、セキュリティポリシーは一度策定して終わりではなく、運用を開始した後も、定期的に見直していくことが求められます。総務省のサイト「国民のためのサイバーセキュリティサイト」でも、「社員や職員の要求や社会状況の変化、新たな脅威の発生などに応じて、定期的な見直しが必要」と記載されています。

見直しを行うべき理由としては、セキュリティやサイバー攻撃のトレンドは年によって変化している点が挙げられます。たとえば、かつて安全だと思われていたことが今ではそうでなくなったというケースもあれば、逆に、かつてセキュリティ対策として意味があったものが、現在では意味がなくなってしまったというパターンもあります。

このようなトレンドの変化があったとしても、定期的に見直しを実施すれば、常に最新の情報セキュリティポリシーが策定でき、高度化、巧妙化しているサイバー攻撃などにも対応しやすくなります。

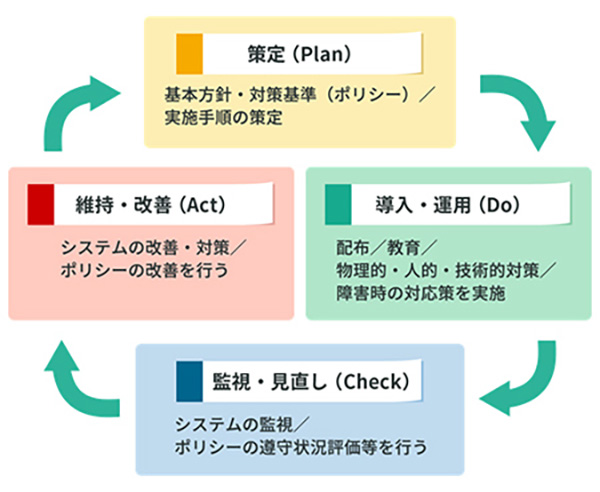

セキュリティポリシーの継続的な見直しについて、総務省のサイトでは「情報セキュリティマネジメント」と呼んでおり、以下のようなPDCAサイクルによって、内容のチェック、見直し、改善を図っていくといいます。

このように情報セキュリティポリシーには定期的な更新が必要になりますが、各業界が公表しているセキュリティポリシーのガイドラインも定期的に更新されています。

ガイドラインの例としては、経済産業省や関連団体のIPA(情報処理推進機構)では、「サイバーセキュリティ経営ガイドライン」「中小企業の情報セキュリティ対策ガイドライン」、文部科学省が教育機関向けに公表する「教育情報セキュリティポリシーに関するガイドライン」などがあります。

2024年10月に改訂されたのが、総務省が公表する地方自治体向けの総務省のガイドライン「地方公共団体のセキュリティポリシーのガイドライン」です。

地方公共団体向けのガイドラインは2001年の誕生以降、何度か改定が行われてきましたが、2024年10月の改訂では、クラウドの利用拡大やサイバー攻撃の高度化を受け、情報の取り扱いやサイバーレジリエンス(サイバー攻撃被害が発生しても被害を最小限に抑え、迅速に回復するための組織の能力)などが強化されています。主な変更点は以下の通りです。

【1】クラウドサービスの利用に対する対応

Web会議利用などの目的で、LGWAN接続系の業務端末からインターネット経由で、特定のクラウドサービスを安全に利用するための対策(アクセス制御等)を規定

【2】業務委託先管理のセキュリティ対策の強化

委託事業者に実施させるセキュリティ対策の定期的な確認や、業務委託契約時、委託実施期間中、終了後について、地方公共団体が講じるべき措置や委託事業者に求めるべき対策をそれぞれ規定

【3】機密性分類基準の見直し

現行ガイドラインと同様、個人情報を「機密性1~3」の3情報に分類した上で、機密性3の情報を、国の機密性分類と同様に3A/3B/3Cに細分化し、国の機密性分類との対応関係を明確にする。加えて、国の機密性分類と区別するため「自治体機密性」の名称を使用する。

【4】サイバーレジリエンスの強化等

サイバー攻撃を受けることを念頭においた対策の強化や、DDoS攻撃を踏まえた対策について記載。ゼロトラストアーキテクチャを実現する機能の一部と考えられる「動的なアクセス制御」について、政府統一基準の内容を解説に記載。

上記のガイドラインはあくまでも地方公共団体向けのものであり、一般企業向けには必要ない事項もありますが、地方公共団体と取引する企業は、同ガイドラインに則ったセキュリティ対策が求められます。

セキュリティの脅威から組織を守られなければならないのは、業種・業界に限らない共通事項です。実際に地方公共団体向けガイドラインで指摘している項目は、一般企業のセキュリティポリシー策定においても、参考になる部分が多く存在します。

今やセキュリティ事故は、事業継続に大きな影響をもたらす要因のひとつです。業界団体が求める情報セキュリティポリシーの基準、もしくはそれ以上のセキュリティ対策をすることは、ビジネスを滞りなく進めるための必須要素といえるでしょう。

自社の情報セキュリティポリシーに不安があったり、一度策定したものの更新をしていない企業は、こうした業界のガイドラインを参考にすべきでしょう。もし対策をして良いか分からない場合は、セキュリティベンダーの力を借り、情報セキュリティポリシーを策定・更新するというのも、賢い経営判断のひとつといえそうです。

ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

BizDrive ゼロトラストセキュリティ

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。