各種セミナー情報や、イベント開催のご案内、出展レポートなどをご紹介します。

いま企業に求められる情報セキュリティ対策(第18回)

IPAが選出、2024年の「情報セキュリティ10大脅威」とは

- 公開日

- 2026-01-28

2024年は、どんな脅威に注意すべきなのか?

IPA(独立行政法人 情報処理推進機構)は2024年1月末、2024年に注意すべき情報セキュリティの脅威をランキング形式で取り上げた「情報セキュリティ10大脅威」を発表。翌2月末には、10大脅威の詳細を解説した資料「情報セキュリティ10大脅威 2024~脅威に呑まれる前に十分なセキュリティ対策を~」も公開しました。

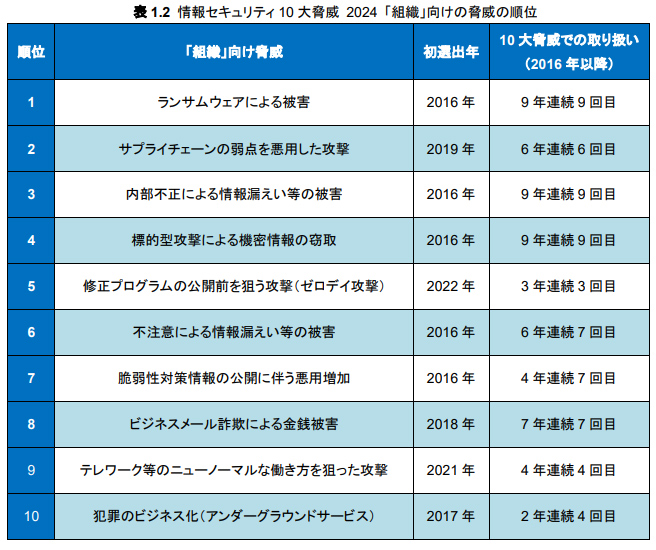

「組織」編では、ランサムウェアによる被害が1位となり、これで9年連続のランクイン。2位には「サプライチェーンの弱点を悪用した攻撃」、3位には「内部不正による情報漏えい等の被害」が入りました。

上位10位の項目は、いずれも前年にランクインした項目であり、2024年だからといって、新しい脅威があらわれたわけではありません。しかしIPAでは、常に最新情報を気に掛けることを呼びかけており、資料では2023年に発生したセキュリティ事故の詳細についても盛り込まれています。

2024年はどのようなセキュリティ対策を推進していくべきなのでしょうか? 「情報セキュリティ10大脅威」の組織編の1~3位にて挙げられた脅威と、その脅威を防ぐ具体的な方法を紹介します。

ランサムウェアで港のコンテナ運搬がストップ

組織編で1位となったのが「ランサムウェアによる被害」です。ランサムウェアはコンピューターウイルスの一種であり、社内のPCやサーバーがランサムウェアに感染すると、端末内のデータを暗号化し、業務の継続を困難にします。その後、「システムを復旧するためには金銭を支払え」といった脅迫を行い、金銭を要求します。

ランサムウェアの感染経路は幅広く、メールやWebサイトからの感染や、OSやアプリケーションの脆弱性を利用し、ネットワークから感染することもあります。

2023年にもランサムウェアの被害が発生しており、7月には、名古屋港のコンテナターミナルで運用されているシステム「NUTS(名古屋港統一ターミナルシステム)」がランサムウェアに感染しました。

障害が発生したのは7月4日の朝6時半頃。NUTSシステムが停止し、サーバーを再起動しても復旧できないことが判明しました。愛知県警察本部サイバー攻撃対策隊に通報後、物理サーバー基盤や全仮想サーバーが暗号化されていることも明らかになりました。その後、システムの復旧作業を行い、障害が解消したのは2日後の7月6日14時15分頃でした。

障害の原因は、リモート接続機器の脆弱性を悪用した不正アクセスとのこと。プリンターからはランサムウェアの脅迫文書が印刷されましたが、身代金額の記載はなく、攻撃者に対し特に連絡はしていないとのことです。

IPAではランサムウェアの対策として、インシデント対応体制を整備することや、適切なバックアップ運用を行うことなどを挙げています。身代金が要求された場合は、支払ってもデータの復元や情報の流出が防げるわけではなく、かつ攻撃者に対し資金提供をしたと見做される恐れがあるため、原則的には支払わずに復旧を行うとしています。

あのインターネット会社の情報漏えいは、委託先が発端だった

2位は「サプライチェーンの弱点を悪用した攻撃」です。

サプライチェーンとは、原材料の調達からエンドユーザーに商品やサービスを提供するまでの「ビジネス上の繋がり」を指す言葉で、自組織だけで対策を行っていては防ぐことが難しいという特徴があります。そのため、たとえ自社がセキュリティ対策を徹底的していたとしても、そのグループ会社や取引先、委託先の対策が甘ければ、サプライチェーンを伝って感染してしまう恐れがあります。

2023年11月には、大手インターネット会社であるLINEヤフー株式会社でも、サプライチェーンを悪用した情報漏えいが発生しました。

情報漏えいの原因は、LINEヤフー社の関係会社である韓国NAVER Cloud社の委託先かつLINEヤフー社の委託先でもある企業にて、従業員が所持するPCがマルウェアに感染したことでした。この結果、同社の保有する顧客情報のうち、ユーザーに関する情報(約30万件)、取引先等に関する情報(約9万件)、従業員等に関する情報(約5万件)が漏えいしたといいます。

対策としては、調達先や業務委託先を含めた情報管理規則の徹底や、取引先や委託先の情報セキュリティ対応の確認など、サプライチェーンを巻き込むことが望まれます。

セキュリティ事故は「嫌がらせ」が原因でも発生する

3位は「内部不正による情報漏えい等の被害」です。従業員や元従業員など、組織関係者による機密情報の持ち出しや社内情報の削除が該当します。

内部不正では、従業員に付与されたアクセス権が悪用されがちです。いくら社外からのサイバー攻撃に対するセキュリティが徹底されていたとしても、従業員のアクセス権を使えば、内部から機密情報にアクセスすることが可能です。

2023年1月、ある企業の元従業員が、電子計算機損壊等業務妨害罪等の疑いで警視庁に逮捕されました。この従業員は元同僚や元上司のIDやパスワードを悪用し、社内ネットワークやクラウドに不正アクセスし、人事や技術、顧客情報を削除していたといいます。犯行の目的は「嫌がらせ」であったとみられています。データの社外流出は確認されなかったものの、削除されたデータの復旧にはある程度の費用が必要になったといいます。

内部不正対策としては、従業員の業務に適したアクセス権を与えたり、離職者や異動者のIDを削除するなど、重要情報の管理が必要です。加えて、被害を早期に検知するために、従業員のシステム操作履歴を監視し、不正防止のためにそのことを従業員に周知することも求められます。

攻撃の手口を知っているだけでは対策にならない

上位3位にランクインした脅威は、いずれも別段珍しいものではありません。しかし、攻撃者の手口やそれに対する対策が明らかになった現在でも、セキュリティは突破され、ビジネスに悪影響を及ぼしています。

IPAでは組織におけるセキュリティ対策としては、攻撃の手口を知っているだけでは対策にならず、セキュリティ対策の情報を継続的に収集し、状況に合わせた迅速な対応が求められるとしています。そのうえで、本資料にて解説されている各脅威を知り、自組織の事業や体制にはどのようなリスクがあるのかを洗い出すことが重要であるとしています。

ビジネスにITを利用する以上、セキュリティ対策に終わりはありません。自社のビジネスを継続するためには、どんな対策が必要なのか、そのヒントを得るためにも、IPAの資料を一読することをお勧めします。

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。