ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

BizDrive ゼロトラストセキュリティ

いま企業に求められる情報セキュリティ対策(第33回)

「ゼロトラストセキュリティ」(以下、ゼロトラスト)とは、すべての通信を“信用できないもの”として見なし、全通信の検知・認証を行うという、新たなセキュリティ対策の考え方のことです。

前回の記事でも触れた通り、ゼロトラストは企業や行政で積極的な導入が進みつつあります。しかしながら、既存環境からゼロトラスト環境への移行が、思うようにはいかないケースもあるようです。

ゼロトラストの導入に失敗する原因は何なのでしょうか?どうすれば失敗を回避できるのでしょうか?その方法を探ります。

ゼロトラストの特徴は、これまでのセキュリティ対策では当たり前だった、企業ネットワークの内部と外部との間にファイアウォールのような “境界”を設ける対策(境界型防御)ではなく、境界の内部に脅威が侵入する恐れを前提に置いたうえで、セキュリティ環境を構築する点にあります。

ゼロトラストでは、境界の内外に関係なく、自社で使用する全てのデバイスによる通信を監視・検証します。検証の結果、問題がなければ認証・認可を行い、問題があればその接続を遮断するなどの対策を打ちます。そのため、リモートワーク(テレワーク)時にクラウドサービスに接続して仕事をするような境界の外からのアセクスにおいても、不正なアクセスを監視することが可能です。

ゼロトラストはデジタル庁が掲げる政府情報システムの移行方針にも含まれています。2022年6月に同庁が公開した「ゼロトラストアーキテクチャ適用方針」(※1)でも、「近年の高度化したサイバー攻撃を完全に予防・防御することは、従来の考え方と対策だけでは困難」「サイバーセキュリティを確保するために、従来のネットワーク防御を中心にした境界型セキュリティから考え方を大幅に拡張することが求められている」という内容が盛り込まれており、ゼロトラストの重要性が説かれています。

※1:デジタル庁「ゼロトラストアーキテクチャ適用方針」(2022年6月30日)

政府だけでなく、民間企業でもゼロトラストの採用が進んでいます。アメリカの調査会社であるガートナー社が2022年7月に公表したレポート(※2)では、「2025年までに組織の60%はセキュリティの出発点としてゼロトラストを採用する」と述べており、さらにゼロトラストについて「暗黙の信頼をアイデンティティ/コンテキストに基づく信頼へと置き換える非常に効果的な考え方」と、高く評価しています。

※2:Gartner、2022~2023年のサイバーセキュリティに関する8つの主要な仮説を発表(2022年7月25日)

政府でも民間企業でも導入が進みつつある今、ゼロトラストはこれからのセキュリティ対策の標準的な考え方といっても過言ではないでしょう。

しかし、ゼロトラストの導入は決して簡単ではないようです。

先に挙げたガートナー社の調査には続きがあり、「2025年までに、組織の60%は、セキュリティの出発点としてゼロトラストを採用」する一方で、「その半数以上がゼロトラストのメリットを得られず失敗する」と指摘しています。

同レポートではその理由について、ゼロトラストは単なるセキュリティ対策にとどまらず、“組織のビジョン”でもあるため、ゼロトラストのメリットを享受するには企業文化の転換、およびゼロトラストをビジネス成果と結び付ける明確なコミュニケーションが必要であることを指摘しています。

ゼロトラストは、あくまでも数あるセキュリティ対策のひとつの概念を指す言葉です。特定のセキュリティ製品ではなく、複数のソリューションを組み合わせて導入・運用することで機能します(詳しくは次の項で解説)。そのため、決して「セキュリティ機器・ソフトを導入して終わり」という単純なものではありません。この点もゼロトラストが従来のセキュリティ対策と大きく異なるポイントといえます。

先に挙げた「2025年には組織の半数以上が、ゼロトラストのメリットを得られず失敗する」という内容は、あくまでもガートナーが予想として掲げたものです。しかし、ゼロトラストを導入するに当たって、うまくいっていないケースはあるようです。

ゼロトラストの導入が一筋縄ではいかない理由の1つには、ゼロトラストを構成するさまざまなテクノロジーを連携することの難しさがあります。

繰り返しになりますが、ゼロトラストが機能するためには、複数のセキュリティソリューションを連携する必要があります。そのソリューションは多岐にわたっており、情報処理推進機構(IPA)が2022年に公表した資料「ゼロトラスト移⾏のすゝめ」(※3)では、ゼロトラストを機能させるためのソリューションとして、以下の10点を挙げています。

※3:情報処理推進機構(IPA)「ゼロトラスト移行のすゝめ」(2022年6月)

【ゼロトラストを構成するソリューション】

・IDaaS(ID as a Service):ID管理、シングルサインオン

・MDM(Mobile Device Management):デバイスの機能制限、紛失時の対応

・EPP(Endpoint Protect Platform):マルウェアの検知・遮断

・EDR(Endpoint Detection and Response):監視機能、攻撃を受けた後の対応

・IAP(Identity Aware Proxy):アプリケーション単位の接続制御

・SWG(Secure Web Gateway)/CASB(Cloud Access Security Broker):悪性なWEBコンテンツへのアクセス制限、マルウェアの検出、シャドーITの可視化・制限

・DLP(Data Loss Prevention):機密情報の不正な取り扱い防⽌

・IRM(Information Right Management):機密ファイルやメールの暗号化とアクセス制御

・SIEM(Security Information and Event Management):あらゆる機器からのログ集約と可視化、収集したログの分析

※情報処理推進機構(IPA)「ゼロトラスト移⾏のすゝめ」より一部引用

これに加えて、設計や構築の難しさもあります。ゼロトラストでは、「ネットワーク」と「セキュリティ」という、これまでは異なる担当者が担ってきた設計を、1つの取り組みとして推進していく必要があります。しかし、ネットワーク設計の実績やノウハウだけではセキュリティ環境を構築することは難しく、その逆も同様です。その結果、設計に時間がかかって取り組みが長期化したり、十分なセキュリティを確保できずにブロジェクトが停滞することがあります。

コストや人材の問題も、企業を悩ませる要因です。先に挙げたようなゼロトラストを構成するソリューションを導入すればするほど、コストは割高になり、導入・運用のためのセキュリティ人材も必要になります。人材確保のためにさらなるコストがかかったり、そもそも人材が足りず運用が回らないケースも十分に起こり得ます。運用面でも、これまでとは異なるゼロトラストの運用をどの部署がどう担っていくかも課題となり得ます。

ここまで挙げたように、ゼロトラストの導入にはさまざまな落とし穴があります。導入に失敗しないためには、ゼロトラストに知見を持つセキュリティベンダーのサポートを受けることが重要です。ベンダーの協力を仰ぐことで失敗しがちなポイントを回避しながら、自社に適したソリューションを、コストを抑えながら導入できることでしょう。

特にゼロトラストを簡単かつ手軽に導入する方法のひとつに、セキュリティベンダーがゼロトラストに必要なソリューションやサポートをセット化して提供するパッケージソリューションがあります。

たとえばNTT東日本では「BizDriveゼロトラストセキュリティ」というパッケージソリューションを、2024年より提供しています。

ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

BizDrive ゼロトラストセキュリティ

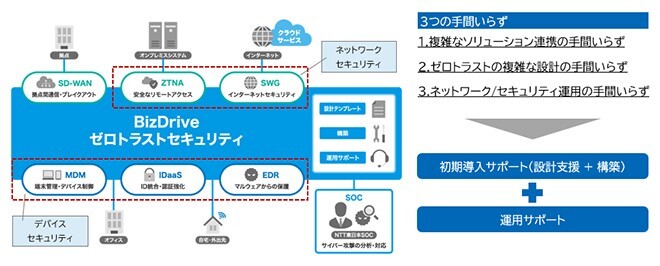

BizDriveゼロトラストセキュリティは、ゼロトラストセキュリティを構成するための製品と、NTT東日本のネットワークサービスを組み合わせたもので、ゼロトラストの設計~構築~運用がパッケージ化されています。

具体的には、セキュリティ機能ではIDaaS、MDM、EDR、ネットワーク機能ではSWG、SD-WAN(Software Defined-WAN)、ZTNA(Zero Trust Network Access)の利用が可能です。新たな機能が必要になった際には、導入後にサービスを追加することも可能です。

BizDriveゼロトラストセキュリティは、ゼロトラスト導入のハードルを低減させるために「3つの手間」を解消することを謳っています。

1つ目は「複雑なソリューション連携の手間」です。ネットワークサービスとセキュリティ対策の最適な組み合わせをパッケージで提供するため製品同士の連携が容易であり、複数ベンダー間の連携を考える必要はありません。

2つ目は「ゼロトラストの複雑な設計の手間」です。NTT東日本が持つ設計・構築ノウハウを元に、各種設計をテンプレート化したパッケージを提供します。これにより、設計期間を短縮し、速やかなゼロトラスト環境の構築が可能です。

3つ目は「ネットワーク/セキュリティ運用の手間」です。ゼロトラストの導入後には、ネットワーク運用、セキュリティ運用において高度な専門スキルが必要ですが、BizDriveゼロトラストセキュリティではこれらの運用をNTT東日本が代行します。そのため、ユーザー側による設定変更やアラート監視・分析などのインシデント対応は不要です。

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。