各種セミナー情報や、イベント開催のご案内、出展レポートなどをご紹介します。

いま企業に求められる情報セキュリティ対策(第11回)

未解決の脆弱性を狙った「ゼロデイ攻撃」を防ぐ方法とは

- 公開日

- 2026-01-28

ソフトウェアやOSの未解決の脆弱性を狙った「ゼロデイ攻撃」というサイバー攻撃が存在します。修正プログラムが配布されていない状況で、どうすればゼロデイ攻撃を防ぐことができるのでしょうか?

未解決の脆弱性が狙われている

「ゼロデイ攻撃」という言葉をご存知でしょうか。これは、ソフトウェアやOSに脆弱性(セキュリティ上の欠陥、弱点)が発見され、修正プログラムが提供される前に、その脆弱性を狙って実行されるサイバー攻撃のことです。ユーザー側が脆弱性に対処するための期間が0日(Zero-Day)であることから、このように名づけられています。

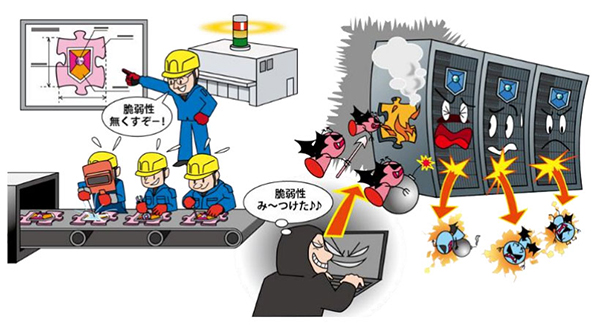

脆弱性は一般的に、ソフトウェアやOSが発売された後、開発ベンダーによって発見され、その後、ベンダー側が修正プログラムを配布することによって修正されます。ただし、その脆弱性の存在を、悪意を持った攻撃者がベンダー側よりも先に発見した場合、ゼロデイ攻撃が行われ、当該ソフトウェア、当該OSを使用するユーザーがサイバー攻撃を受ける恐れがあります。

ゼロデイ攻撃はIPA(独立行政法人 情報処理推進機構)が2023年3月に発表した「情報セキュリティ10大脅威 2023」(組織編)の6位にランクインしています。ソフトウェアやOSに脆弱性が存在する限り、今後も発生する可能性は十分に考えられます。

ゼロデイ攻撃の被害を防ぐためには、どうすれば良いのでしょうか? IPAの資料から調査します。

気付かないうちに、今もゼロデイ攻撃を受けている!?

IPAの資料「情報セキュリティ10大脅威 2023」によると、ゼロデイ攻撃の被害は脆弱性の内容によって異なり、ウイルス感染や情報漏えい、Webページのデータ改ざんなど、さまざまなパターンがあるといいます。場合によっては、事業やサービスが停止する恐れもあるとしています。

ゼロデイ攻撃の怖いところは、こうした被害に加えて、防御策がほぼ無い点にあります。もちろん、すでに修正プログラムが配布済みであれば、それを使えば防ぐことはできますが、ゼロデイ攻撃は修正プログラムが配布される前に攻撃を行うため、ユーザー側は基本的には手の施しようがありません。

「情報セキュリティ10大脅威 2023」にて描かれている、ゼロデイ攻撃のイメージ画像

特に、広く利用されているソフトウェア・OSの脆弱性が、ゼロデイ攻撃に利用された場合、被害はさらに広がる恐れもあります。

2022年には、Microsoftのサービスにおける脆弱性を突いたゼロデイ攻撃が複数発生しました。同年9月、ベトナムのセキュリティ企業である「GTSC」社が、同社が使用するグループウェア「Microsoft Exchange Server」の未修正の脆弱性を悪用するゼロデイ攻撃を受けていたことを公表。これを受けMicrosoftでは、11月に修正プログラムがリリースされるまで、同社が公開している暫定的な緩和策を実施するよう、GTSC社に案内していたといいます。

同年12月には、Googleの脅威分析グループである「Google TAG(Threat Analysis Group)」が、10月に北朝鮮のサイバー犯罪グループによって、Microsoft社のブラウザ「Internet Explorer(以下、IE)」の脆弱性が悪用されていたことを発表。Google TAGでは、修正パッチの早急な適用と警戒を促しています。

同年12月にはさらに、セキュリティ会社のFortinet社が、同社のセキュリティ製品に搭載されているOS「FortiOS」に、第三者が認証を回避し、任意のコードやコマンドが実行される脆弱性があると発表。同社ではすでにこの脆弱性を悪用する攻撃を確認しているとし、攻撃のログや痕跡等の調査を推奨しています。

このように、ITベンダーが脆弱性を発見したとしても、その時点ですでにゼロデイ攻撃が行われている可能性は十分に考えられます。

ゼロデイ攻撃の対抗策とは

このようにゼロデイ攻撃から身を守ることは簡単なことではありませんが、とはいえ対策は存在します。そのひとつが「EDR(端末における検知と対応、Endpoint Detection and Response)」です。セキュリティ対策としてEDRを導入しているのであれば、ゼロデイ攻撃を未然に防ぐことも可能です。

EDRはネットワーク上のすべての端末からデータを収集し、不審な挙動を素早く検知するものです。たとえゼロデイ攻撃によってマルウェアが侵入し、端末が感染したとしても、EDRは不審な挙動を検知し、当該端末を隔離することで、被害が最小化できます。

さらに、詳細な調査を実施することで、不審な挙動の原因となるファイルやURLを特定することも可能です。サービスによっては、チャット機能と連携し、自動で検知状況のレポートを作成・通知する機能を備えているものも存在します。

IPAでもいくつかの対応策・予防策を公開しており、ソフトウェアを選ぶ際には修正プログラムや回避策の提供が迅速なITベンダーを選ぶこと、もし攻撃の予兆を発見した場合は、当該ソフトウェアの使用を一時的に停止し、場合によってはサービスの停止を検討することも挙げています。

ゼロデイ攻撃は未解決の脆弱性を狙ったサイバー攻撃のため、完全に防ぐことは困難です。自社で使用しているソフトウェアの修正プログラムが各端末で適用されているのか、定期的に確認を行い、EDRなどのセキュリティ対策を導入し、たとえ攻撃を受けたとしても対処できるよう、事前の準備が重要になるといえるでしょう。

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。