ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

いま企業に求められる情報セキュリティ対策(第1回)

クラウド上のソフトウェアが利用できるSaaSは、社外からも利用できる点はもちろん、セキュリティ面でIT担当者の負担を軽減できる点もメリットのひとつです。クラウドサービスを使用する企業は、サーバーなどのITインフラの管理をSaaS事業者に任せることができるため、自社でハードウェアを運用・管理する必要がなくなります。

その一方で、クラウドだからこそ生じるセキュリティリスクもあります。その1つが「なりすまし」による情報漏えいのリスクです。

なりすましとは、悪意のあるユーザーが、正規ユーザーのID・パスワードを不正に入手してサービスにアクセスするというサイバー犯罪です。場合によっては、企業の機密情報が流出することもあり、実際に、なりすましによる被害事例は度々発生しています。

例えば2020年11月には、ある大手電機メーカーがなりすまし攻撃の被害に遭いました。犯人は子会社を経由して本社へ不正アクセスし、その際に得た社員のアカウント情報で、SaaSサービスを不正に利用したとされています。報道では、10,000件近い機密データが流出したと発表されました。

このようにSaaSは、場所を問わずに利用できるというメリットが逆にリスクにもなります。特別な設定や対策を施さない限り、IDとパスワードを知っていれば、誰でも自由に社内の機密情報にアクセスされてしまうというセキュリティ上の弱点があります。

ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

とはいえ、この「なりすまし」は、クラウドがさほど普及していなかったひと昔前までは、対策の必要性は高くはありませんでした。というのも、当時はクラウドサービスに対するセキュリティの信頼感がまだ高くなかったため、クラウド上に重要な情報を預ける企業が少数派だったためです。

しかし基幹システムなど、企業にとって最重要となるシステムまでクラウド上に構築されることが一般的になった現在、ひとたびなりすましの被害に遭うと、重要な情報が窃取され、漏洩するリスクも高くなります。

なりすましによる情報漏洩が厄介であるのは、あくまで正規のユーザーのID、パスワードを使ってログインを行うため、被害を受けている側は不正アクセスされていることに気付きにくいことです。そのため、IDとパスワードを第三者に知られないように保護するという基本的な対策に加え、万が一それらが知られてしまっても、アクセスできないようにする対策が重要となります。

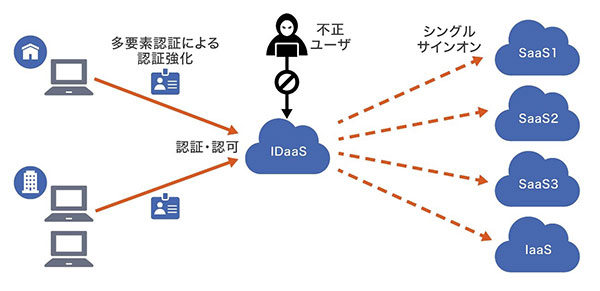

なりすましによる被害を防ぐためには、どうすれば良いのでしょうか? 重要なのは、IDを適切に「管理」できるようにすることです。自社でどのようなSaaSを契約し、誰にアカウントを発行しているのか、どのようなパスワードを利用しているのか、これらを一元的に管理できることが望ましいといえます。とはいえ、これらを人の目のみで実行するのは難しい面もあります。ここからは、ツールを活用して、なりすましの原因となる不正アクセスを防ぐ対策として、代表的な3つの手法を解説します。

そもそもIDやパスワードが流出しなければ、なりすましの被害に遭う可能性を抑えられます。そのため、まずはID管理ツールを使って、ID情報を管理することが第一歩となります。

ID管理ツールは、社内の各種システムやクラウドサービス、SaaSに使用される従業員のIDやパスワードを一元的に管理するためのものです。ID管理ツールはSaaSでも提供されており、「IDaaS(Identity as a Service)」と呼ばれます。

IDとパスワードが漏えいする要因の1つに、複数のSaaSへのログイン情報の管理が本人任せになり、管理しきれなくなるということもあります。たとえば、「同じパスワードを使い回す」「第三者から推測されやすい簡単なパスワードを設定する」「第三者から見られるところにメモを貼り付ける」といったようなID管理が横行すれば、IDもパスワードも漏洩する可能性は高くなります。

こうした時に有効なのが「シングルサインオン(SSO)」です。SSOとは、一度1つのシステムでユーザー認証をすれば、その認証だけで複数のシステムを利用できるようになる仕組みです。ID管理が簡略化されるため、従業員の負担も軽減することができます。

IDaaSなどのID統合管理ソリューションとシングルサインオンのイメージ

IDaaSやSSOがすぐには導入できなくても、多くのSaaSでは標準機能として認証セキュリティを強化する機能を有している場合もあります。

例えばIDとパスワードによる認証に加え、生体認証やワンタイムパスワードの入力を組み合わせた「多要素認証」、特定のIPアドレス以外のアクセスを拒否する「IP制限」を設定しているSaaSもあります。

クラウド利用やリモートワークなどによる新しい働き方が浸透したことで、セキュリティ対策の新たなスタンダートとなりつつあるのが「ゼロトラスト」です。

ゼロトラストとは、情報資産に対するアクセスをすべて信用せず、常にその安全性や正当性を検証することで、情報資産を守るというセキュリティ対策です。従来型のセキュリティ対策は、社内ネットワークと社外のネットワークという2種類に分け、その境界線で脅威の侵入を防ぐというものでしたが、ゼロトラストではいずれのネットワークからのアクセスに対しても検証を行います。

ゼロトラストは特定の1製品によって実現するわけではなく、さまざまなジャンルのセキュリティソリューションを組み合わせて実装していきます。

ID管理も、ゼロトラストによるセキュリティモデルの構築において重要な要素の1つです。IPA(独立行政法人 情報処理推進機構)が2022年に発表した『ゼロトラスト移行のすゝめ』でも、「どのユーザーが情報にアクセスしようとしているのか明確に識別した上でアクセス権を与えることの重要性」と、ID管理の重要性が説明されています。そのため、ゼロトラストへの入り口として、まずID管理から導入する企業もあります。

クラウドサービスが普及した今、クラウド普及前のセキュリティ対策では、なりすましの被害を防ぐことは困難です。なりすましの魔の手に早急に気づくためには、ゼロトラストによるセキュリティ対策で、あらかじめ準備をしておくことが求められます。ゼロトラストをどのように進めてよいか、自社内だけでは検討が難しい場合は、外部の事業者に相談するのが良いでしょう。

ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

近年注目を集めている「ゼロトラスト・セキュリティ」。社内外のネットワークをすべて信用しないことを前提にして、情報セキュリティレベルを向上させる考え方ですが、

・なぜ、ゼロトラスト・セキュリティが必要なのか?

・ゼロトラスト・セキュリティのあるべき姿とはどういうものなのか?

・ゼロトラスト・セキュリティを、具体的にどのように導入すればよいのか?

本資料では、NTT東日本のソリューションの紹介も交えつつ、分かりやすくご紹介しています。

ゼロトラスト・セキュリティ導入の手引き

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。