ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

いま企業に求められる情報セキュリティ対策(第3回)

PCなど、ネットワークに接続する端末(エンドポイント)のセキュリティ対策は、サイバー攻撃を防ぐためには欠かせません。

例えばリモートワークの場合、従業員が社内ネットワークの外で業務を行っているため、社内に設置しているネットワークセキュリティ製品は効果を発揮できず、社外のエンドポイントを保護することはできません。そのため、その端末自体にセキュリティ対策が施されていないと、サイバー攻撃の被害に遭う可能性があります。

悪意のある第三者は、こうしたエンドポイントを標的として攻撃を仕掛けてきます。ウイルスやマルウェアが含まれたファイルをメールで送付したり、不正なサイトへ誘導して悪意のあるファイルをダウンロードさせるなど、さまざまな手法でエンドポイントに侵入しようとします。

こうした実態に対して、セキュリティの専門機関も警鐘を鳴らしています。例えばIPA(情報処理推進機構)が2022年度に実施した「中小企業等に対するサイバー攻撃の実態調査」では、メールセキュリティの訓練として、39社610アドレスに対し標的型攻撃を模したメールを送ったところ、参加者の約66%が、訓練メールのリンクをクリックしたという結果が明らかになっています。

こういったリスクは、企業規模の大小を問いません。エンドポイントを標的としたサイバー攻撃への対処は個々人のセキュリティへのリテラシーや意識に依存するため、企業が従業員に入念にセキュリティ教育を施したとしても、防ぎ切れるものではないためです。

ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

従来までは、こうしたエンドポイントのセキュリティ対策は、アンチウイルスソフトウェアが主に用いられてきました。しかし、世界では日々新しいウイルスやマルウェアが生成されています。アンチウイルスソフトで脅威を100%検知することは難しくなっています。

こうしたサイバー攻撃の脅威に合わせて、セキュリティ対策の考え方も変化しています。それは、「そもそも脅威の侵入を全て防ぐことはできない」という前提に立ち、「脅威に侵入された後、いかに素早く検知するか、いかに被害を最小限に抑えるか」というものです。

こうした考えのもとに生まれたのが、複数の対策を組み合わせた多層防御のセキュリティ対策である「EDR(Endpoint Detection and Response)」です。

EDRは、PCやサーバーなどエンドポイントのデバイスのログをモニタリングし、不審な動きを検知した場合、必要に応じて脅威を除去したり、感染の可能性が高いデバイスをネットワークから隔離するセキュリティ対策です。

従来のアンチウイルスソフトでは対応が難しい攻撃にも、EDRは対応可能です。たとえばメールに添付したファイルを用いずにデバイス上に攻撃を仕掛ける「ファイルレス攻撃」を受けた際や、PowerShellなどPCに標準で搭載されている正規ツールが悪用された際も、不審な行動が起きた時点でネットワークから隔離されるため、被害の拡大を食い止められます。

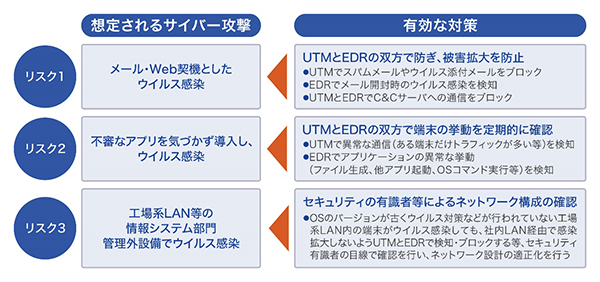

想定されるサイバー攻撃とEDRによる有効な対策例

(出典:IPA「令和4年度中小企業等に対するサイバー攻撃の実態調査」)

EDRは、社内・社外問わず企業が所有するあらゆるデータ、アプリケーション、ネットワークへのアクセスを“信用できないもの”と見做すセキュリティ対策「ゼロトラスト」のひとつです。NIST(アメリカ国立標準技術研究所)が提唱する「ゼロトラストにおける7つの基本原則」でも、デバイスのセキュリティを継続的に担保するための具体的な対策として、EDRが言及されています。

IPAが発表した「ゼロトラスト移行のすゝめ」という資料では、ゼロトラスト導入へのSTEP1として、EDRとIDaaS(こちらの記事で解説)を連携するのが良いと示されています。EDRはエンドポイントデバイスのログを収集・分析をしてリスクスコアを計算する機能を備えており、もしそのリスクスコアが一定のしきい値を超えたとき、そのデバイスからユーザーが各種サービスやネットワークにアクセスするのを自動でブロックすることが可能になります。

EDRは多くのベンダーから製品が提供されています。端末の遠隔隔離やログ分析にとどまらず、さまざまな機能との連携が可能で、端末のOSに組込むことでクライアントソフトのインストールが不要な製品もあります。セキュリティ強化に向けた対策の1つとして、検討してみてはいかがでしょうか。

ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

近年注目を集めている「ゼロトラスト・セキュリティ」。社内外のネットワークをすべて信用しないことを前提にして、情報セキュリティレベルを向上させる考え方ですが、

・なぜ、ゼロトラスト・セキュリティが必要なのか?

・ゼロトラスト・セキュリティのあるべき姿とはどういうものなのか?

・ゼロトラスト・セキュリティを、具体的にどのように導入すればよいのか?

本資料では、NTT東日本のソリューションの紹介も交えつつ、分かりやすくご紹介しています。

ゼロトラスト・セキュリティ導入の手引き

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。