ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

Bizdrive ゼロトラストセキュリティ

いま企業に求められる情報セキュリティ対策(第32回)

「ゼロトラスト」という言葉を、ビジネスシーンで目にしたり耳にしたことがある人は多いでしょう。ゼロトラストとは、すべての通信を“信用できないもの”として見なし、全通信を検知・認証を行うというセキュリティ対策の考え方のことです。

ゼロトラストは現在、行政や企業などビジネスのさまざまな場面で導入が進みつつありますが、これからゼロトラストを始めるためには、どこからスタートすれば良いのでしょうか?デジタル庁やIPA(情報処理推進機構)が公開している資料を元に解説します。

ゼロトラストの導入は、特に行政や官公庁で進んでいます。

たとえばデジタル庁では2022年6月、政府情報システムに「ゼロトラストアーキテクチャ」(※1)を適用するための基本的な方針と留意事項を発表しました。さらに2024年5月、デジタル庁の「国・地方ネットワークの将来像および実現シナリオに関する検討会」が公開した報告書によれば、各府省庁がガバメントソリューションサービス(※2)を展開する際は、ゼロトラストアーキテクチャの考え方に基づいて実施することも明言されました。

自治体についても、今後はゼロトラストが浸透していくことが予想されます。2024年5月31日、河野太郎デジタル大臣(当時)は記者会見にて、自治体のネットワークのサイバーセキュリティ対策である「三層の対策」(※3)を段階的に廃止し、ゼロトラストアーキテクチャに移行していく方針を明らかにしました。

※1 ゼロトラストアーキテクチャ……ゼロトラストの概念を利用し、クラウド活用や働き方の多様化に対応しながら、政府情報システムのセキュリティリスクを最小化するための論理的構造的な考え方

※2 ガバメントソリューションサービス(GSS)……業務用PCやネットワーク環境など、デジタル庁が提供する、政府共通の標準的な業務実施環境のこと

※3 三層の対策(三層分離)……自治体のネットワークを【1】個人番号(マイナンバー)、【2】LGWAN(総合行政ネットワーク)接続系、【3】インターネット接続系の3つに分離・管理することで、個人情報の漏洩リスクを抑えるセキュリティ対策のこと。

民間企業でもゼロトラストの採用例が見られます。デジタル庁が2023年11月に公開した「民間企業におけるゼロトラスト導入事例」という資料によれば、セキュリティに厳しい金融機関においても、リモートワーク環境を整備するために、ゼロトラストが導入されているといいます。

同資料ではインターネットにてゼロトラスト導入事例が公開されている民間企業の導入目的とその件数も調査しており、最も多かった目的は「リモートワーク環境の整備」(11件)だったといいます。資料ではゼロトラストを導入することによる効果として「不正アクセスの防止」「マルウェア感染の防止」「システムの誤動作・設定不備対策」「紛失・盗難対策」、「業務外利用・不正持ち出し防止」「メール誤送信の防止」を挙げています。

| 2022年6月 | 政府情報システムにゼロトラストアーキテクチャを適用する基本方針の発表 |

| 2023年11月 | 民間企業におけるゼロトラスト導入事例の発表 |

| 2024年5月 | 河野太郎デジタル大臣(当時)が、ガバメントソリューションサービスはゼロトラストアーキテクチャに基づいて実施することを提言。加えて、自治体ネットワークの三層分離を段階的に廃止する方針を発表 ゼロトラスト導入の第一歩は、どこ |

このようにゼロトラストはビジネスのさまざまなシーンで導入が進みつつあるため、「そろそろ始めるか」と、導入を検討する企業や団体は多いかもしれません。しかし一方で「始めてはみたいけれども、どこから取り組むべきかわからない」と、その第一歩がなかなか踏み出せない企業も多いかもしれません。

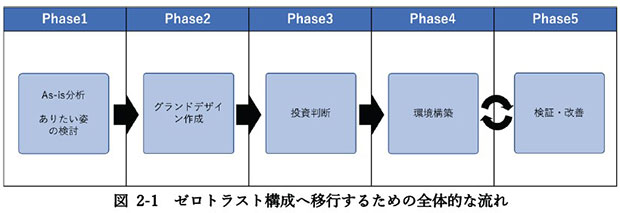

2022年に公表されたIPA(情報処理推進機構)の資料「ゼロトラスト移行のすゝめ」によると、ゼロトラストを導入・構築するためには、【1】As-is分析、【2】グランドデザイン、【3】投資判断、【4】環境構築、【5】改善・検証という5つのフェーズがあるといいます。以下、各フェーズを順に紹介します。

ゼロトラスト構成へ移行するための全体的な流れ

(IPA「ゼロトラスト移行のすゝめ」17ページより引用)

【1】As-is分析(在るべき姿の検討)

「As-is」とは英語で「現在の姿」を表す英語で、組織のゼロトラスト移行の目的を見定めるためのフェーズです。

具体的には、「NIST CSF」(アメリカ国立標準技術研究所のサイバーセキュリティフレームワーク)や「CIS Controls」(アメリカのセキュリティ団体「CIS」が作成したガイドライン)といった既存のフレームワークを用いて、現時点におけるセキュリティリスク分析を行い、ゼロトラストによってどのようなことを実現するのか、“在るべき姿”を検討します。

As-is 分析をせず、⽬先の課題から在るべき姿を検討してグランドデザインを作成した場合、潜在的な課題に気づけない可能性や、何のためにゼロトラストを導入するのか曖昧になり、結果として期待していた効果を最大限発揮できない恐れがあるといいます。

【2】グランドデザイン

グランドデザインとは、【1】の工程で描いた“在るべき姿”を実現するために必要なソリューションは何か検討し、将来的に目指すべき構成(To-be構成)を明らかにするフェーズです。To-be構成にたどり着くまでのロードマップを作成し、計画的に実装を進めていきます。

⼀⾜⾶びにTo-be構成に⾏くのは簡単ではありませんが、その場合は中間地点である「Can-be構成」も設定します。

【3】投資判断

投資判断は、経営層に向けて対策の必要性を訴え、セキュリティ投資の計画や効果を解説するフェーズです。「どのようなリスクに対応可能になるか」といったセキュリティ観点の効果と合わせて、「社内の情シスによるゼロトラスト設計」から「導入後の運用稼働」まで、さまざまな要素を総合的に盛り込み、経営層にゼロトラストのメリットを説明します。

「この対策をしなかった場合、このような被害が出る可能性がある」といったホラーストーリーで説明する選択肢もありますが、IPAでは“避けるべき”としています。ホラーストーリーではどの程度の被害がどの程度の確率で発生するのかが不確実でわかりにくく、経営層に理解されない可能性があるといいます。

なおゼロトラストへ移行後のコストについては、既存環境ではできていなかったセキュリティ対策を行うことになるため、コスト増になるケースもあるといいます。その一方で、ゼロトラスト導入の際に購入したライセンスが既存環境で使用中の機能を包含している場合、ライセンスが集約されることで、逆にコストメリットが生まれることもあるといいます。

つまり、ゼロトラストへの移行によってコストが増えるか減るかは、既存のIT環境に依存します。そのため「ゼロトラストに移行すれば、絶対にコストメリットが生まれる」と安易に考えない方が良いといいます。

【4】環境構築

環境構築とは、「ID統制(IDaaS)」「デバイス統制・保護(MDM)」「Webセキュリティ・シャドーIT対策(SWG,EDR)」など、ゼロトラストを構成する各機能を構築していくフェーズのことです。

資料では環境構築のポイントとして、試験運用の重要性を指摘しています。試験をせずに全社展開した場合、各機能のミスの有無が発見できず、組織運営に大きな影響を与える可能性があるといいます。まずはIT部門で最低限の機能確認や動作確認を行い、後に各部門からパイロットユーザーを募って試験運用することが望まれるとしています。

【5】検証・改善

サイバー攻撃の手法は日々巧妙化するため、組織のセキュリティ対策も日々改善が必要です。⼀度構築したゼロトラスト環境を「正解」と捉えるのでなく、外部環境の変化に伴う新たなリスクに対応するために、最新の防御手法をキャッチアップし、構成を柔軟に改善していくマインドが組織に必要です。そのために検証・改善を繰り返していきます。

現に2023年ころからNGAV(次世代アンチウイルス)を導入する企業が増えており、未知のマルウェアへの対策を強化する傾向があります。

ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

Bizdrive ゼロトラストセキュリティ

同資料では,ゼロトラストを「全てを信⽤しない」というより、「全てを確認した上で認証・認可する」概念と捉えることを提案しています。そのうえで、特に優先的に取り組むべきものとして「ID統制」「デバイス統制」を挙げています。

「ID統制」は、誰がリソースにアクセスしようとしているのかを、その都度、的確に識別し認証・認可するというものです。ゼロトラストの基本的な考えを実装するうえで中核となる技術であり、代表的なソリューションとしては、IDaaSがあります。

「デバイス統制」は、たとえばMDM(モバイルデバイス管理)などのツールを用いて、ノートPCやスマートフォンといったモバイル端末を管理することを指します。現代のビジネスシーンではテレワークなど多様な働き⽅が求められており、デバイスが攻撃を受けるリスクが大きく高まっていることから、特に優先度は高いといえます。

ゼロトラストはすべての通信を認証・認可するという仕組みである以上、組織のステークホルダー全員が無関係ではいられません。IT部門だけなく、経営者層や各従業員も、ゼロトラストを実現するために欠かせない要因となります。特に経営者層については、IPAの資料では「プロジェクトをトップダウンで推進するための重要なステークホルダー」としています。

ゼロトラストは、単なるセキュリティ対策ではなく、従業員の利便性向上やIT環境の運用効率化など、経営にポジティブな影響を与える可能性を秘めています。そのメリットを最大限に引き出すためにも、導入の際には今回紹介した5つのステップを確実に踏むことが重要といえそうです。

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。