ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

BizDrive ゼロトラストセキュリティ

いま企業に求められる情報セキュリティ対策(第37回)

ゼロトラストの考えに基づくセキュリティ体制を構築したとしても、導入するだけで終わりというわけではありません。導入後もゼロトラストセキュリティが機能するよう、運用にも力を入れる必要があります。

ゼロトラストに求められる運用とは、一体どのようなものなのでしょうか? そして、自社だけで運用稼働をまかなうことが難しい場合はどうすれば良いのでしょうか? 本稿では、理想的なゼロトラストの運用方法を紹介します。

セキュリティ対策として、「ゼロトラストセキュリティ」(以下、ゼロトラスト)の採用を検討する企業は多いかもしれません。ゼロトラストは、従来の境界型防御のセキュリティ対策とは異なり、全ての通信を信用せずに検証し、問題が発見された場合、接続を遮断するなどの対策を打つことで、たとえ社外で端末を使用したとしても、通信の安全性が守られる点が特徴です。

しかし、ゼロトラストは導入して終わりというわけではありません。その効果を発揮させるためには、導入以上に「運用」が重要になります。なぜなら、発生するセキュリティアラートに対して適切に対処しなければ、被害が拡大してしまう可能性があるためです。

そのため、こうしたセキュリティ製品が発するアラートやアップデートの内容をチェックしたり、実際にアップデートを実行するなどの運用は欠かせません。もし、新たな脅威が発見された場合は、その対応のために従来の設定をチューニングする必要があります。

加えて、サイバー攻撃の脅威を検知するための「シグネチャ」(悪意のあるファイルを識別するためのパターンやルール)の更新も運用に含まれます。サイバー攻撃は頻繁に新たな亜種が出現するため、セキュリティ製品はシグネチャの定期的な更新が求められます。

このようにゼロトラストは多くのセキュリティ製品を連携させて実現していくアプローチであるため、運用工数は多く、複雑化しやすいという課題があります。

情報処理推進機構(IPA)でも、ゼロトラストを運用する際の注意事項として、以下のようなポイントを挙げています(「ゼロトラスト導入指南書 〜情報系・制御系システムへのゼロトラスト導入〜」第8章「ゼロトラスト導入における運用上の注意」より引用)

上記の内容をまとめると、ゼロトラストには「定期的な見直し」「監視や確認」「要員の確保」「内容の調整」「部門の調整」といった運用が必要といえそうです。

このようにゼロトラストの運用にはさまざまな要素が存在しますが、特に課題となるのが以下に挙げる3点です。

1つ目は「ソリューションの連携」です。過去の記事でも触れましたが、ゼロトラスト実現に関連する技術はSWG (業務上不要なWebサイトや悪性サイトのアクセスを制御)やEDR(不審な振る舞いを検知)、IDaaS(クラウドによるID管理)やMDM(モバイルデバイス管理)など、多岐にわたります。

こうした機能やサービスが問題無く連携できているか、それによって全体としてゼロトラストが機能しているかを日々確認・監視し、もしトラブルが続くようであれば、全体的な見直しも求められます。

2つ目は「働き方・業務効率化を見据えた全体設計」です。ゼロトラストは単なるセキュリティ対策ではなく、企業の働き方・業務のあるべき姿を、セキュリティやネットワーク、経営の観点から実現していくための手段の1つです。リモートワークやクラウドサービスを利用しやすくするためには、セキュリティやネットワークをどう変えればよいのかといった観点からの設計が必要です。

働き方や業務が変われば、ゼロトラストの在り方も変わります。実際の働き方に合わせ、ゼロトラストの全体設計を継続的に変えていくという姿勢も重要になります。

3つ目は「ネットワーク/セキュリティ運用の体制構築」です。ゼロトラストではセキュリティログを継続的に検証し、不審な挙動を検知・対応する必要があります。そのためには、専用の部隊であるSOC(セキュリティオペレーションセンター)を設置することが有効な手段です。SOCを安定的に稼働させるためには、セキュリティ人材確保が必要となります。

とはいえ、これらの運用すべてを自社で行うことは、現実的ではないかもしれません。

たとえば社内のIT部門がSOCも兼任した場合、日々の業務で忙しく、セキュリティアラートの発生に気づけなかったり、または気づいたとしても放置してしまい、結果として初動対応が遅れ、サイバー攻撃の被害の拡大を招くこともあります。加えて、片手間での対応では、サイバー攻撃の脅威が高度化する中、最新の攻撃に対抗するための専門知識が不足している場合もあります。

こうした体制では、たとえアラートが発生しても、それが自社によってクリティカルなものなのか無視してよいものなのか判断することができません。

もちろん企業によっては、新たなセキュリティ人材を確保したり、既存の人材をスキルアップさせて対処することも可能ですが、日本では現在、慢性的にセキュリティの専門人材が不足しており、その確保は簡単なことではありません。

経済産業省が2024年3月に実施した「第10回産業サイバーセキュリティ研究会」でも、「日本の約9割はセキュリティ人材が不足していると感じ、過去10年以上改善がみられていない」「特に、セキュリティ戦略・企画を策定する人材やセキュリティリスクを評価・監視する人材が不足している」と指摘されています。

ここまで挙げたように、ゼロトラストを自社だけで運用するとなると、さまざまなハードルを乗り越える必要がありますが、世に展開されているゼロトラストの運用・実装サービス の中には、導入後の運用稼働をサービス側が担当するものも存在します。

例えばNTT東日本の「BizDriveゼロトラストセキュリティ」も、導入後の運用も考慮されたサービスのひとつです。

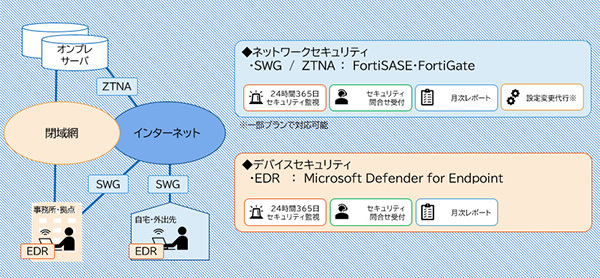

BizDriveゼロトラストセキュリティは、ゼロトラスト関連のセキュリティ製品と、NTT東日本のネットワークサービスを組み合わせて、設計・構築・運用までをパッケージとして提供します。1つのサービスを導入するだけで、運用を含めたゼロトラストを導入することが可能です。

BizDriveゼロトラストを支える運用サービスの全体図

BizDriveゼロトラストセキュリティではポリシーのひとつとして、「ネットワーク/セキュリティ運用の手間いらず」を掲げています。

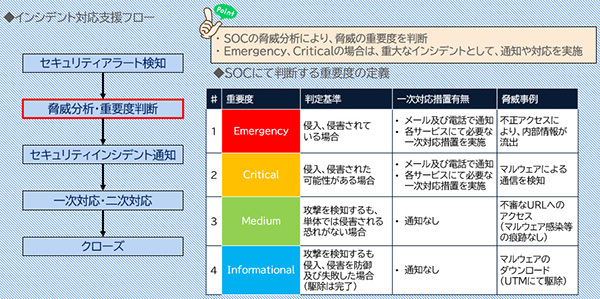

運用はセキュリティの専門知識を持つNTT東日本のスタッフが担当するため、社内に高度な専門スキルを持ったスタッフがいなくても、ゼロトラストの運用が可能です。セキュリティインシデントの対応支援も行っており、SIEM(※)などを活用した脅威の重要度の判断から、セキュリティインシデント通知、一次対応・二次対応までをNTT東日本のSOCセキュリティ専門部隊が24時間365日体制でサポートします。

※SIEM…ネットワークやセキュリティなどあらゆるIT機器のログを一元管理し、インシデントにつながる脅威を検知する統合ログ管理ツールのこと。「Security Information and Event Management」の略。

BizDriveゼロトラストのセキュリティインシデント対応支援

ゼロトラストセキュリティは、運用を含めて検討することが重要ですが、ゼロトラストの取り組み全体をカバーするBizDriveゼロトラストセキュリティであれば、運用で負担になりやすい「監視や確認」「要員の確保」「内容の調整」などの手間を削減しながら、ゼロトラストの体制を継続的に改善していくことができます。ゼロトラストの導入・見直しの際には、BizDriveゼロトラストセキュリティを選択肢に含めておくことをお勧めします。

ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

BizDrive ゼロトラストセキュリティ

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。