ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

いま企業に求められる情報セキュリティ対策(第4回)

情報漏えい対策は、企業がビジネスを続けていくうえでは欠かせません。企業による顧客情報の漏えいは頻繁に発生しており、その度にメディアで報道されています。

特に、クラウドサービスが普及した現在、情報漏えいは非常に発生しやすい状況となっています。過去には、社内で導入しているクラウドサービスの権限設定を間違えるという“単純ミス”によって、社内の機密情報がインターネットから閲覧可能な状態になっていたケースもありました。

情報漏えいは、高度なサイバー攻撃を受けたときだけでなく、このような単純なミスでも発生しうるのです。

ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

情報漏えいを防ぐために、企業ができる対策にはさまざまな方法があります。

例えば、悪意のある従業員が、会社のPCにUSBメモリなどを接続し、顧客の個人情報を抜き出すことを防ぐ策としては、会社のPCが許可していないデバイスを認識しないように設定する方法があります。

ほかにも、操作ログを収集し「いつ、誰が、どのデバイスで、どのような作業を行ったのか」が確認できるセキュリティ対策を導入する方法もあります。これにより、内部犯行の抑止効果が期待できます。中には、重要な情報を含むファイルを自動的に特定し、もしそのファイルがコピーや移動された場合にアラートを出すような対策も存在します。

しかし、これらの対策の多くは社内ネットワークにおいてデータの移動を監視するものです。先述したように、最近はクラウドサービスの利用が増えているため、社外でPCを使う場合も想定した、情報漏えい対策が必要です。

社外でのPCやタブレットなどの端末利用で特に注意したいのが、「シャドーIT」です。シャドーITとは、従業員が会社に許可されていないITツールを個人で契約し、業務で利用することです。もし、従業員が自由にクラウドサービスを利用し、そこで会社の情報を扱うことで、顧客情報などの機密データが流出する恐れがあります。

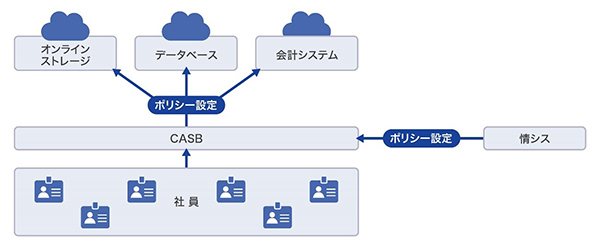

こうしたシャドーITの利用を防ぐ、クラウドサービスの接続・利用状況を可視化するセキュリティ対策が存在します。それが「CASB(Cloud Access Security Broker)」です。

CASBを導入することで、複数のクラウドサービスに対して統一したセキュリティポリシーを設定することが可能となります。例えば、組織がアクセスできるクラウドサービスをあらかじめ限定したり、クラウドサービスへのアクセスで不審な行動を検知したり制御したりすることも可能です。

さらに、会社が利用許可としているクラウドサービスでも、それが個人契約アカウントでのアクセスなのか、会社アカウントでのアクセスなのかを識別したうえで制御することもできます。

CASBによってクラウドサービスに対しても一貫したセキュリティポリシーを適用できる

総務省が提供する「クラウドサービス利用・提供における適切な設定のためのガイドライン」でも、クラウドサービス利用におけるガバナンスの確保については、CASBの利用によってクラウド利用状況を可視化することがベストプラクティスとして記述されています。

クラウドサービスが普及し、社外でもPCなどの業務用端末を使うことが当たり前となった今、社内外を問わずすべてのアクセスに対して正当性を検証する「ゼロトラスト」に基づくセキュリティ対策は、もはや必須といえます。NIST(アメリカ国立標準技術研究所)が掲げるゼロトラストの「7つの原則」では、ネットワーク・通信の状態について情報収集を行い、可視化する必要性が指摘されています。

クラウドサービスの利便性は疑う余地がありませんが、一方で攻撃者や内部犯行者の不正行為にも利用されやすい側面があります。そのクラウドのマイナス面をカバーするのが、CASBというわけです。

とはいえ、CASB導入によるクラウドセキュリティの強化は、企業内ネットワークの経路変更やユーザーへの周知など影響も大きくなります。そのため製品を慎重に選定し、段階的に移行していくことが必要となります。

さらに昨今では、CASBを補完するセキュリティ対策として、特定のデータを監視し、持ち出しやコピーを検知、自動的にブロックすることができるDLP(Data Loss Prevention)というセキュリティ対策も登場しています。もし社内にこういった知見がない場合は、外部の専門家に相談をしていくのが良いでしょう。

ゼロトラスト・セキュリティ導入のための3ステップ

情報セキュリティ強化と利便性向上が期待できる「ゼロトラスト・セキュリティ」。応分野が多岐にわたるため、どこから手を付ければよいのか分からない、という方も多いのではないでしょうか。そんな方のために、NTT東日本からゼロトラスト・セキュリティ ソリューションをご提案します。

近年注目を集めている「ゼロトラスト・セキュリティ」。社内外のネットワークをすべて信用しないことを前提にして、情報セキュリティレベルを向上させる考え方ですが、

・なぜ、ゼロトラスト・セキュリティが必要なのか?

・ゼロトラスト・セキュリティのあるべき姿とはどういうものなのか?

・ゼロトラスト・セキュリティを、具体的にどのように導入すればよいのか?

本資料では、NTT東日本のソリューションの紹介も交えつつ、分かりやすくご紹介しています。

ゼロトラスト・セキュリティ導入の手引き

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。