利便性と情報セキュリティを両立したハイブリッドワークをサポート

働き方の多様化と情報セキュリティの高度化を推進する『BizDriveゼロトラストセキュリティ』。設計、構築、運用まで一気通貫のお客様サポートにより、導入稼働が心配な方を支援します。

Tech-Community for VPN(第6回)

近年、リモートとオフィスワークを併用するハイブリッドワークを取り入れる企業が増えています。オフィスで利用している業務環境をリモートにも取り入れられると便利ですが、セキュリティやネットワークにおける安全性や快適性の面を懸念する企業は少なくありません。そうした企業が取り入れるべき対策のアプローチとして広がり始めているのが、セキュリティに対する「ゼロトラスト」の考え方です。本コラムではゼロトラストの概要や、ワークスタイルの変化に対応するためのセキュリティ環境構築のために欠かせない技術について解説します。

アフターコロナに突入してから、リモートワークとオフィスワークを併用する「ハイブリッドワーク」が広がってきました。ハイブリッドワークには、オフィスワークおよびリモートワーク単体での働き方とは、大きく異なる点があります。それは、オフィスワークの時もリモートワークの時も、ネットワークを介して同じワークスペースを利用するということです。

かつて多く用いられてきた運用は、以下のとおりです。

・リモートワークでは、社外持ち出し用のノートパソコンを申請して利用

・社内ネットワークへのアクセスは、認証用ICカードやUSBなどを使ってリモートアクセス専用アカウントにログイン

・オフィスワークでは、持ち出した専用ノートパソコンを返却し、社内用パソコンとアカウントを利用

しかし、ハイブリッドワークではデバイスやアプリケーションのアカウントなどをオフィスワークと同じものを使用することが一般的です。そうすることでリモートワークの際にも、パソコンを持ち出したり設定を変更したりする手間がかかりません。アカウントを統一することで、社員がいつも同じワークスペースを利用できるようになり、より効率的な働き方ができるようになるのです。

このように従業員の柔軟な働き方を支えるハイブリッドワークですが、ネットワークセキュリティの面では課題もあります。

ネットワークセキュリティにおいて、多くの企業で採用されているのが「境界防御型」の対策です。これは、社内と社外の間にファイアウォールなどの壁を設けて、内部ネットワークを守ろうと試みるアプローチです。守る範囲が限定されるため、セキュリティ体制を構築しやすく、なおかつ投資する予算も比較的抑えやすいといったメリットがあります。

ただし、近年では、リモートワークなどで社員が内部ネットワークの外で仕事を行う機会が増えました。また、クラウドサービスのような内部ネットワークの外で稼働するアプリケーションを、パソコンやスマートフォンなど多様なデバイスから利用するようになっています。こうした変化に対応するために境界を外に広げたり、社員やアプリケーションごとに境界を設けることは、予算や担当者にかかる負担の面から現実的ではありません。

とはいえ、セキュリティ対策が徹底されなければいずれ事故が発生します。実際に、VPN装置やセキュリティゲートウェイの脆弱性、設定不備を突く攻撃が世界中で発生しています。さらに、巧妙化したサイバー攻撃は、境界を守る壁を突破して内部に侵入するようになっています。

こうしたリモートワークへの過渡期に見られたセキュリティ課題を解消するために、急速に採用されているのが「ゼロトラスト」の考え方によるセキュリティ環境の構築です。 従来から採用されてきた境界防御型セキュリティに加えて、新たに取り入れられるようになったセキュリティのアプローチです。

ゼロトラストは社内・社外に関係なく、ITリソースに対するすべてのアクセスを信頼せず、常に検証することで、セキュリティを確保しようとする考え方です。

具体的には、従業員がシステムや各アプリケーション、サービスにログインする際に必ず認証を行います。そこでは、単なる従来型の認証ではなく、多要素認証を行ったり、アクセスや通信に対して事前に定義された静的なポリシーに加えて、状況に基づいて動的に変化したポリシーによって許可を行ったりなど、高度な認証を行います。こうすることで、「IDやパスワードを知っている人なら誰でもアクセスできる」という脆弱な状況を排除します。

アクセスしたユーザーが誰であるかという点だけでなく、どのようなデバイスで、どのようなアプリケーションから、どのような状況でアクセスしているかなどを判断して、その正当性を検証・確認します。

ゼロトラストについては、NIST(米国立標準技術研究所)が「NIST-SP800-207 Zero Trust Architecture」というガイドラインを公表しています。ゼロトラストについてNISTが提唱する基本的な考え方としては、以下の7項目があります。

● すべてのデータソースとコンピューティングサービスをリソースとみなすこれらは概念的なものなので、実際にはこれらの要素を、具体的なセキュリティ製品を用いて対策に落とし込むことになります。もちろん、単一のセキュリティ製品でカバーすることは現実的には困難なので、複数のソリューションを活用することが一般的です。

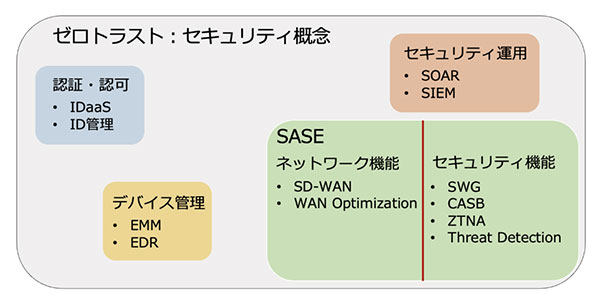

ゼロトラスト対策を実現するソリューションは多岐にわたります。主に以下の要件を満たすソリューションの導入を考えるとよいでしょう。

● ユーザーの認証・認可前提として、社内外問わず、自社が所有・契約するソフトウェア・ハードウェアを含むあらゆるIT資産が管理対象になります。

ゼロトラストを導入する際には、SASE(Secure Access Service Edge)フレームワークを活用することもできます。SASEフレームワークは、米ガートナー社が提唱したもので、ゼロトラストの考え方を基にネットワークとセキュリティの観点から、安全な通信を実現するためのソリューションをまとめたものです。

具体的には、SD-WAN、セキュアWebゲートウェイ(SWG)、クラウドアクセスセキュリティブローカー(CASB)、ゼロトラストネットワークアクセス(ZTNA)などが含まれます。もちろん、これだけではエンドポイントの保護やセキュリティ運用、認証・認可の部分はカバーできませんが、SASEでは、クラウドやネットワーク領域の多くをカバーできます(下図参照)。

何をどの順番で導入すればよいのかは、企業ごとに現状の対策状況によって異なりますが、一般的には、認証・認可に必要なIDとデバイスの統合管理のためのソリューション導入が優先される傾向にあります。

次に、デバイスなどのIT資産を可視化しつつ、エンドポイントセキュリティの強化やクラウドセキュリティの強化(SWGやCASBなど)を行います。加えて、ゼロトラストネットワークアクセス(ZTNA)などを利用して、データセキュリティやリモート接続のセキュリティを強化します。

ハイブリッドワークが一般的になる中、セキュリティ対策もゼロトラストの考えを生かしながらアップデートしていく必要があります。セキュリティに加えて、リモートアクセスの利便性や管理性では、SASEにも含まれるネットワークソリューションである「SD-WAN」を合わせて導入することも効果的です。SD-WANを使えば、自社の回線を1つの仮想的な回線として管理し、ファイアウォールやWebフィルタリングといったセキュリティ機能をクラウド上で一元管理することもできるようになります。このように、さまざまな技術を生かしながら安全・快適なハイブリッドワーク環境を構築していきましょう。

利便性と情報セキュリティを両立したハイブリッドワークをサポート

働き方の多様化と情報セキュリティの高度化を推進する『BizDriveゼロトラストセキュリティ』。設計、構築、運用まで一気通貫のお客様サポートにより、導入稼働が心配な方を支援します。

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。