利便性と情報セキュリティを両立したハイブリッドワークをサポート

働き方の多様化と情報セキュリティの高度化を推進する『BizDriveゼロトラストセキュリティ』。設計、構築、運用まで一気通貫のお客様サポートにより、導入稼働が心配な方を支援します。

Tech-Community for VPN(第8回)

ビジネスメールを模造することで、世界中で感染が拡大している「ランサムウェア攻撃」や従業員の心の隙を狙う「ソーシャルエンジニアリング攻撃」、情報セキュリティ対策が手薄な中小企業を踏み台に大企業に侵入する「サプライチェーン攻撃」など、昨今の巧妙化するサイバー攻撃に対して侵入を100%防ぐことは、不可能になりつつあります。こうした課題を解決するには、セキュリティの新たなアプローチである「ゼロトラスト」の考えを取り入れることが重要です。本コラムでは、サイバー攻撃を受けた実例から、ゼロトラストによるセキュリティの有効性について解説します。

サイバー攻撃が年々巧妙化しています。中でも昨今、被害が激化しているのがランサムウェアによる攻撃です。IPA(情報処理推進機構)が発表する「情報セキュリティ10大脅威 2024 [組織]」では、4年連続で1位にランクインしており、企業にとっての大きな脅威と言えます。

攻撃対象は民間企業だけでなく、病院や教育機関にも及んでいます。直近ではランサムウェア被害によって診療業務が一時停止してしまった病院も存在します。この病院では、VPN機器の脆弱性の放置、Windows Updateの自動更新無効化、想定されやすいパスワードの運用、マルウェア対策ソフトの稼働停止といったセキュリティリスクが高い状態にあったと報告されています。

ファイアウォールなどの設定ミスも、ランサムウェア攻撃を受けるきっかけとなります。ある国立大学機構ではファイアウォールの設定変更時にミスをしており、攻撃者がシステムにアクセスできる状態のまま運用していました。ランサムウェア攻撃によって4万件を超える個人情報が流出、改変されています。

サイバー攻撃の手法は、ネットワーク上に限定されるものではありません。例えば、古くからあるソーシャルエンジニアリング攻撃の手法の1つとして、マルウェアが仕込まれたUSBメモリを目の付くところに置き、それを拾った人のPCを感染させるというものがあります。「効果があるのか?」と感じる方もいるかもしれませんが、アメリカの大学で行われた実験では、297個のUSBメモリをキャンパス内のさまざまな場所に落としておいたところ、48%がPCに接続され、中にあるファイルがクリックされたといいます。

この実験では、USBメモリをPCに接続してファイルを開いてしまった人たちの傾向を分析しました。その結果、たとえセキュリティ教育を受けた人であっても、こういった手法の被害に遭ってしまうと結論づけられており、「人の注意力」に依存したセキュリティ対策について、問題提起がなされています。

このように攻撃者は、標的をさまざまな観点から選んでいます。攻撃者にとってより重要な情報を有する組織、社内システムに脆弱性が残る組織、より社会的に認知されている組織が狙われる傾向にあります。もちろん、攻撃者にとって何が脅迫の種になるかは分かりません。ターゲットとする企業に侵入するために、取引先企業の脆弱性を狙うサプライチェーン攻撃の事例も増えています。

そのためサイバー攻撃に狙われやすいのは、業種や規模の大小を問わず「自社は攻撃者にとって有益な情報を持っていない」「狙われることはないだろう」と決めつけ、セキュリティリスクへの適切な対応をしていない企業であるといえます。

セキュリティリスクに対して、ウイルス対策ソフトや認証情報の適切な管理といった感染前の対策を徹底しようと考える方がいるかもしれませんが、それだけでは社内ネットワークへの脅威の侵入を完全に防ぐことは難しいでしょう。

上述した啓蒙活動を行っている組織の1つであるNISC(内閣サイバーセキュリティセンター)では、2021年に公開した「ランサムウェアによるサイバー攻撃に関する注意喚起について」にて、ランサムウェア対策は「予防」だけでなく「検知」「対応」「復旧」の観点からも対策を行う必要があると説いています。具体的には、企業は「不正アクセスを迅速に検知するための対応策」や「迅速にインシデント対応を行うための対応策」を講じることが求められると記されています。

このように、「予防・検知・対応・復旧」のフェーズごとにセキュリティ対策を講じるアプローチは、NIST(米国立標準技術研究所)がサイバーセキュリティフレームワークとして定義しているものと共通します。同フレームワークでは、データを「特定」「防御」「検知」「対応」「復旧」という5つのコア機能によって保護するとしています。

この5つのコア機能によるセキュリティ対策は、ランサムウェア攻撃以外にも、マルウェアが仕込まれたUSBメモリなどを起点にしたサイバー攻撃への対策や、特権IDなどを入手して内部の人間が情報を窃取する「内部不正」への対策、社内ネットワークへの侵入後に感染を拡大するサイバー攻撃など、さまざまな脅威への対策にも有効とされています。

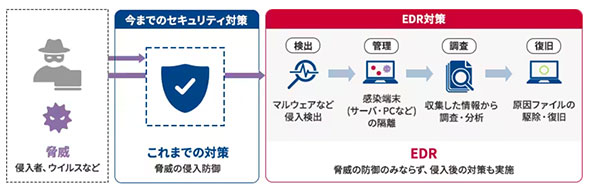

予防に加え、ウイルスの検知、対応、復旧を行うアプローチは、PCやスマートフォンなどのエンドポイントの保護でも活用されるようになっています。従来、用いられてきたウイルス対策ソフトがランサムウェア対策の予防を担うものである一方、検知、対応、復旧を担うソリューションは「EDR(Endpoint Detection and Response)」と呼ばれます。

EDRは、エンドポイントやサーバー上のログを監視し、異常な振る舞いがあればウイルス感染の可能性ありとして管理者にアラートを送信します。機械学習やAI技術を用いて振る舞いを学習し、未知の脅威にも対応できるようにした製品もあります。

このほかにも有効な対策として、警察庁では「認証情報の適切な管理」や「アクセス権等の権限の最小化」「ネットワークの監視」などを挙げています。クラウドサービスを活用する機会が増えた昨今において、多くの企業が課題としている領域ではないでしょうか。

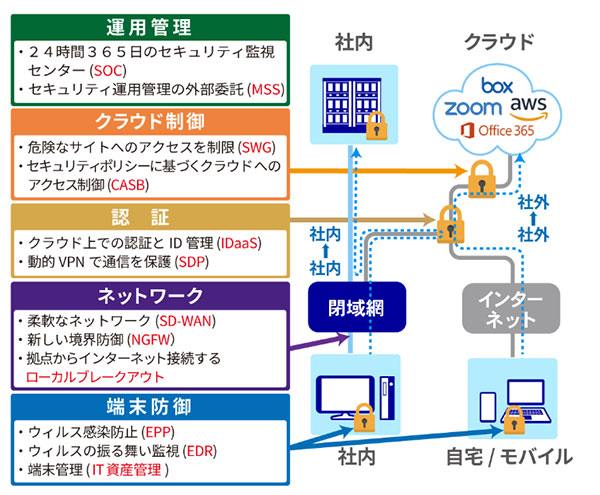

これらを実現するソリューションは、セキュアWebゲートウェイ(SWG)やIDの統合管理を行うクラウドサービス「IDaaS:identity as a Service」、クラウドアクセスを監視する「CASB:Cloud Access Security Broker」、ネットワークを監視制御する「SD-WAN:Software Defined -WAN」が、さまざまなベンダーから提供されています。セキュリティ対策に課題を抱えている企業は、これらのソリューションが自社の課題解決に有効か検討する必要があります。

これらのソリューションの導入は、セキュリティを強化する新たなアプローチ「ゼロトラストセキュリティ」の実現にも役立ちます。ゼロトラストは複数の製品を組み合わせるため、環境構築の仕方は一様ではありませんが、例として以下の図に挙げるようなソリューションで構成されます。

ゼロトラストのポイントは、感染前および感染後の対策、デバイスやクラウドの管理を包括的にサポートしている点です。厳重な認証によって社内外を問わずセキュアな環境を確保できるため、セキュリティの強化だけでなく、ワークスタイルの変化を含むユーザーの利便性の向上に貢献するものであるともいえます。従業員がどこからでも働けるようになり、クラウドサービスの活用を促進できるうえ、テレワーク時の端末管理も容易になります。

ゼロトラスト導入のためのステップは、企業のビジネス環境やソリューションの導入状況によって変わります。もちろん、ゼロトラストにおいても継続的な改善活動が必要になりますが、この仕組みを構築することはランサムウェア攻撃への有効な対策となります。セキュリティ強化と利便性向上を両立するためにも、ゼロトラストへの取り組みをぜひ推進してください。

利便性と情報セキュリティを両立したハイブリッドワークをサポート

働き方の多様化と情報セキュリティの高度化を推進する『BizDriveゼロトラストセキュリティ』。設計、構築、運用まで一気通貫のお客様サポートにより、導入稼働が心配な方を支援します。

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。