世間で騒がれるサイバー攻撃について、その仕組みや何がどう危険なのかを本連載で分かりやすくお伝えしていきます。

世間で騒がれるサイバー攻撃について、その仕組みや何がどう危険なのかを本連載で分かりやすくお伝えしていきます。

第1回のテーマは、昨年末に攻撃が活発化し、国内の病院や電力会社等で被害が確認されている「ファイルレスマルウェア」です。

ファイルレスマルウェアとは

そもそも従来のマルウェアは、マルウェアそのものがファイル(Windowsでは実行ファイル形式のexeが多い)としてパソコンなどに保存されます。ウイルス対策ソフトはその保存されたファイルに対して、ファイルがパソコン内に保存されるタイミングなどで悪性なプログラムの特徴と一致するかを検査し、マルウェアを検知・駆除します。

一方ファイルレスマルウェアは、ワード文書のような、実行ファイル形式ではない無害なファイルを装ってパソコン内に侵入し、Windowsの正規なツール(多くはPowerShellと呼ばれる、コマンド形式でWindowsを管理するためのツール)を用いて、情報の窃取などを行います。ファイルとしては無害なワード文書などしか保存されず、実際の情報窃取や外部への情報漏洩などはワード文書などの通常動作により起動し命令を送り込むWindowsの正規なツールを利用して行うため、ウイルス対策ソフトなどからは検知されにくくなっています。このような仕組みは、ファイルそのものが悪さをするわけではないため、「ファイルレスマルウェア」と呼ばれています。

ファイルレスマルウェア「Emotet」

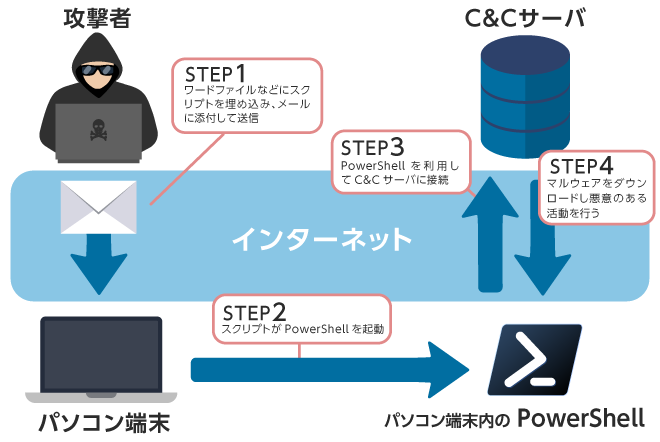

特に今話題となっているのが「Emotet」と呼ばれるファイルレスマルウェアです。この「Emotet」は、企業や関係者を装ったメールをきっかけに感染します。メールに添付されたPowershellを悪用するマクロが埋め込まれたワード文書を開き、マクロが実行されるとPowershellが起動してインターネット上にある攻撃者が用意した制御用サーバに接続します。制御用サーバから「Emotet」本体(exeファイル)をダウンロードしますが、本体には不正な処理を実行する部分をほとんど持たず、ここでもウイルス対策ソフトからの検知を回避しようとしています。最終的には「Emotet」本体が制御用サーバからさまざまなプログラムをダウンロードして、悪意のある行動を働きますが、ここでもそのプログラムはファイルとしては保存されず、メモリ上で実行されるため、ウイルス対策ソフトでの検知を困難にしています。

この「Emotet」に感染すると、(1)パソコン内のメールや認証情報などが窃取され、(2)ネットワークを介して感染拡大を試み、(3)さらに窃取したメールの情報を悪用して感染したパソコンから自身を添付したメールを関係者に送り付けるといった振る舞いを行います。また、他のマルウェアをダウンロードして感染させるプラットフォームとしても動作するため、ランサムウェア感染などの2次被害を引き起こします。

ファイルレスマルウェア対策

このようなファイルレスマルウェアへの対策として、ブラックリストによるメールフィルタリングや添付ファイルを安全な領域で実行させ解析するサンドボックス製品の導入や、不審なメールについてリンクや添付ファイルを開かないように社員を教育する、などがあります。しかし自社内で完結させようとすると、セキュリティ製品のアラーム分析や、教育コンテンツの作成、訓練の運営など稼働がかかり、運用が立ち行かなくなることが想定されます。そういった場合には、外部セキュリティ監視サービスやセキュリティ教育サービスの導入を検討するのも有効です。自社のリソース状況を見極め、必要に応じてセキュリティ対策をアウトソースすることで、効率的に対策を実施していきましょう。

連載記事一覧

- 第1回 ウイルス対策ソフトを突破?「ファイルレスマルウェア」 2020.06.17 (Wed)

- 第2回 次世代セキュリティモデル「ゼロトラスト」とは 2020.08.31 (Mon)

- 第3回 マルウェアに対抗、エンドポイントセキュリティとは 2020.11.10 (Tue)

- 第4回 不正アクセスを防止する「認証技術」とは 2021.04.19 (Mon)

- 第5回 クラウドの情報セキュリティリスクと可視化技術 2021.07.20 (Tue)