あなたの会社も狙われているかもしれない?-インターネットにおける新たな攻撃手段での情報漏洩と対策-

インターネットの世界で発生する情報漏洩の原因として、「フィッシング」や「マルウェア感染」などという言葉を聞いたことがある人は多いかもしれません。「フィッシング」は、送信元を偽ったメールに記載されたリンク先でIDやパスワードなどの情報を入力するように促され、言われるままに攻撃者の用意したサイトに情報を送ってしまう、いわば「オレオレ詐欺」のような手段です。また、「マルウェア感染」は、メールの添付ファイルを開いたり、攻撃用のコードが組み込まれたインターネット上のサイトを開くことで、マルウェア(悪意のあるソフトウェア)が実行されてしまい、ユーザーの意図に反してデータを取得し外部に送信したり、データを破壊したり、あるいはマルウェアが自らのコピーを他のコンピューターにも感染させようとするような手段です。

これらの攻撃については、広く知られるようになり、「パソコンのOSを含むソフトウェアは常に最新のバージョンを使用し、セキュリティパッチを適用する」「ウィルス対策ソフトをインストールし、正しく使用する」といった自衛策が取られるようになってきました。ただし、こうした自衛策の裏をかいくぐり、複数の手段を用いて、感染を広げようとする手口による情報漏洩が最近増加してきているのです。

SNSのメッセージ機能を悪用

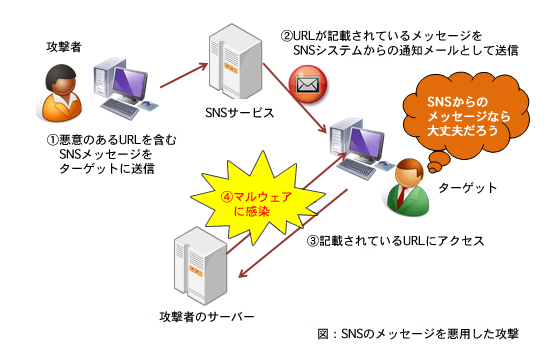

第一段階として悪用されることが多いのが、FacebookやTwitterなどのSNS(ソーシャルネットワークサービス)を利用した攻撃です。全く知らない人からのメールやメッセージは警戒しても、知人からの情報であれば信用するという人間の心理を悪用する手段です。

Facebookの「友だち」や、Twitterの「フォロー」は、お互いに承認しあいそれぞれの個人的なページを閲覧できるようになったり、直接メッセージを送受信できるようになる機能があります。SNSでは、人脈を広げるなどの目的で、直接面識がなくても承認しあうケースが多いことを利用するのです。

攻撃者は、危険なURLへのリンクを書き込んだメッセージを、自分の友だちになったターゲットに対して送信します。すると、知り合いからのメッセージなので、通知メール上やSNS上でよく確認せずにクリックしてしまい、マルウェアに感染します。

いったんマルウェアに感染すると、そのコンピューターは追加のマルウェアをダウンロードしてしまい、その動作を攻撃者が自由に制御できるようになります。それにより「連絡先に登録している人に、マルウェアへのURLをメールする」「SNSのアカウント自体を乗っ取り、自分の名前で友人にマルウェアのURLをメッセージで送る」といった動作を行い、マルウェアの感染を拡大させます。また、ユーザーのアクセス記録やキー入力を監視することで、オンラインバンキングのIDとパスワードや、企業のネットワークへのログインIDやパスワードを盗んで攻撃者に送信し、不正アクセスを可能にすることもできてしまうのです。

「最新のウィルス対策ソフト」では防げないゼロデイ攻撃

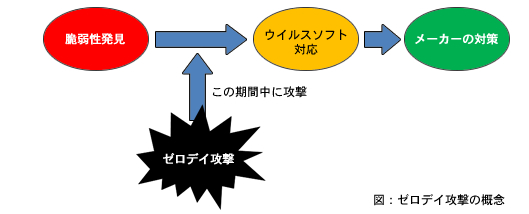

マルウェアに感染したといっても、最新のウィルス対策ソフトがあれば、警告が出てブロックされるのではないかと思われるかもしれません。たしかに、大多数のマルウェアはそれで防ぐことができますが、「ゼロデイ攻撃」と呼ばれる種類のマルウェアは、「セキュリティホールが発見されてから、ソフトウェアメーカーやウィルス対策ソフトが対応するまでの時間の隙」をついて攻撃してきます。その場合は、いったん感染してしまうと、対策がされるまでの間、止めることができません。

企業機密の脅威になるAPT

なんのためにこういった攻撃が行われるのでしょうか。むろん単純に、オンラインバンキングのパスワードを盗んで現金を引き出すといった手段に使われることもありますが、最近注目されているのが、ターゲットに対して持続的に攻撃・潜伏を行い、さまざまな手法を駆使して執拗なスパイ行為や妨害行為を行う「APT攻撃(Advanced Persistent Threat)」です。

APT攻撃に分類される攻撃の例としては、2010年1月にGoogleをはじめとする複数の企業に被害を及ぼした「Operation Aurora」が挙げられます。Operation Auroraは、ゼロデイ攻撃によって、Internet Explolerの脆弱性を利用してターゲットのコンピューターに侵入し、Google、Adobe SystemsなどのWebサイトを攻撃させ、Gmailのアカウントを盗むなどしたものです。

独立行政法人情報処理推進機構(IPA)は、APTを、「脆弱性を悪用し、複数の既存攻撃を組み合わせ、ソーシャルエンジニアリングにより特定企業や個人をねらい、対応が難しく執拗な攻撃」(“IPAテクニカルウォッチ『新しいタイプの攻撃』に関するレポート”による)と定義しています。

ソーシャルエンジニアリングとは、人間の心の隙や、行動のミスに乗じて個人が持つ機密情報を入手する手段のことです。最初に挙げたSNSを利用した攻撃も、ソーシャルエンジニアリングの一種だといえます。

APTは、従来からあった特定のターゲットを狙い撃ちにするいわゆる「標的型攻撃」に比べると手段が複雑化しており、また長期間にわたり持続的に繰り返されることが特徴となっています。例えば、送り込むマルウェアも、対策をされたら別の機能が発現するようなコードを組み込むことで、長期間にわたって活動できるように仕組まれています。一度APTのターゲットになると、その企業の情報システムは継続して情報漏洩の危機にさらされることになります。フィッシングや標的型攻撃の進化型と言えるでしょう。

ソーシャルエンジニアリング対策が肝要

APT攻撃でいったん情報漏洩の危険にさらされた情報システムの穴を完全に塞ぐには、全てのシステムを初期化・再設定した上でアカウント情報を作り直すしかありません。また、対策をほどこしたシステムに対しても、攻撃者は再度攻撃を仕掛けてきます。未然に被害を防ぐには、まず、「入り込まれないように」水際で防ぐことが肝心です。具体的には、以下のような対策が必要です。

パソコンのセキュリティ対策の基本を徹底する

・送信元が怪しいメールに記載されたリンクや添付ファイルはクリックしない

・パソコンのOSを含むソフトウェアは常に最新のバージョンを使用し、セキュリティパッチを適用する

・ウィルス対策ソフトをインストールし、正しく使用する

・ハードディスクやパソコンを廃棄する時には、専門の業者に依頼して完全なデータ消去を行う

IDやパスワードなどを正しく管理する

・IDやパスワードは他人が容易に見られる場所に放置しない

・IDやパスワードを書いた紙はシュレッダーにかけて廃棄する

また、そもそも攻撃者に、ソーシャルエンジニアリングによる攻撃の手がかりを与えないためには、メールアドレスを誰彼構わず教えたり、不要なサービスに登録しないこと、知人から送られてきたメールや自分が利用しているサービスからのメッセージに対しても、無条件で信用せず、添付されたリンクやファイルの操作はよく確認してから行なうこと、また内容を他人に転送する場合も、内容の信憑性についてよく確認すること、など改めてセキュリティ意識を持った対応や基本動作の確認が必要になります。

APT攻撃は、ファイヤーウォールやウィルス対策ソフトなどの技術だけで防ぐことはできません。こうした注意点を文書化して、社員に対して配布し、徹底し、社員一人一人に心の防護壁を作ることが、セキュリティ対策となるのです。

連載記事一覧

- 第1回 あなたの会社も狙われているかもしれない?-インターネットにおける新たな攻撃手段での情報漏洩と対策- 2016.02.01 (Mon)

- 第2回 TwitterやFacebookなどのソーシャルメディアを有益に利用するために 2016.02.01 (Mon)