フレッツ・VPNワイドのサービスの特長や利用イメージなどをまとめました

フレッツ・VPNワイドパンフレット

編集 NTT東日本編集部

近年では、新型コロナウイルス感染症の影響やICT(情報通信技術)の発達により、テレワークを導入する会社が増えています。テレワークは、主に自宅で業務を行うため感染症のリスクが抑えられるほか、オフィスの維持費や通勤費用の低減にもつながります。そのため、テレワークを導入しようと考えている企業は、多いのではないでしょうか。

しかし、テレワークは従業員によって就業環境が異なるため、業務の進捗管理が難しかったり、情報漏えいや不正アクセスのリスクが生じる可能性があります。そこで、今回の記事では、テレワークにおける不正アクセスや、情報漏えいのリスクを軽減するVPNの安全性について解説します。VPNの情報セキュリティ対策を理解できる内容になっているので、ぜひ最後までお読みください。

フレッツ・VPNワイドのサービスの特長や利用イメージなどをまとめました

フレッツ・VPNワイドパンフレット

Index

VPNは、安全に通信するための技術です。VPNを構成するセキュリティ技術によって、認証されていない第三者の不正アクセスを防げます。しかし、VPNの仕組みは万能ではありません。本章で、VPNの安全性について正確に理解しましょう。

VPNは、インターネットや閉域ネットワーク上に仮想の専用線を構築して通信する技術です。VPNによって構築された専用線は接続できる人物が制限されているため、悪意ある第三者の不正アクセスから通信を保護できます。

また、VPNは従来の専用線と異なり、回線が冗長化(トラブルに備えて予備のシステムなどを用意しておく方法)されており、災害や回線トラブルに強くなっています。ただし、VPNは不正アクセスを防ぐ技術であり、コンピューターウイルスを駆除するものではありません。そのため、事業でVPNを利用する際は、さまざまな情報セキュリティ対策を講じる必要があります。

VPNは構築や接続の仕組みによって、以下のとおり3種類に大別できます。

| 種類 | 特徴 |

|---|---|

| 広域イーサネット | ブロードバンド回線か閉域網(インターネットから分離され不特定多数が直接アクセスできない回線)で構築するため、利用形態に応じてカスタマイズできる |

| IP-VPN | 回線会社の閉域IP網を利用するため、高速かつ安定した通信が可能 |

| インターネットVPN | インターネット上に仮想の通信網を構築する。そのため、インターネット回線状況にVPNの通信品質が左右される |

上記のとおり、VPNはどこに通信網を構築する仕組みかによって、特徴が異なります。

VPNは、以下のとおり3つの技術から構成されます。

| 技術 | 内容 |

|---|---|

| トンネリング | 公衆回線を利用している第三者から通信を隠す |

| 暗号化 | 通信データを第三者が理解できないようにする |

| 認証 | 承認されていない第三者がVPNを利用できないようにする |

上記のとおり、VPNは第三者の不正アクセスを防止できます。しかし、コンピューターウイルスに対しては防御力がありません。また、VPNを閉域網に構築するかどうかによって安全性は変わります。

VPNは、認証された人物(あるいは通信地点間で)が安全に通信するための技術です。しかし、VPNのセキュリティには欠点があります。本章で、VPNに存在する情報セキュリティリスクを理解しましょう。

フリーWi-Fiを利用してVPNに接続する場合、認証情報(IDやパスワード)が漏えいするリスクがあります。フリーWi-Fiと通信端末間の通信が暗号化されていない場合、悪意ある人物にVPNの認証情報を盗まれる可能性があります。

VPNの認証情報を盗まれてしまうと、通信を暗号化する意味がなくなってしまいます。そのため、ノマドワーキング制度(フリーWi-Fiのある場所や自宅で働く方法)の導入を考えている方は、認証情報の漏えいに注意が必要です。

VPN機器自体にセキュリティホールが存在する場合、そこからシステムが攻撃され、アクセスに必要な認証情報を盗まれる可能性があります。なお、セキュリティホールとは、VPN機器を動作させるプログラムの不具合や設計上のミスです。

例えば、VPNを導入している会社が、機器メーカーの提供するアップデートを見落としたり無視したりしていた場合、脆弱性を放置したままの運用になってしまいます。脆弱性を放置したままVPNを運用していては、安全な通信を確立できません。

接続に使用する通信端末(スマートフォン、タブレット、ノートパソコンなど)に脆弱性がある場合、VPNに不正アクセスされる可能性があります。特に、BYOD(個人所有の端末を業務で使用すること)を導入しようと考えている場合は注意が必要です。

従業員が会社のデータベースなどにアクセスした際に、通信端末に紛れ込んでいたコンピューターウイルスに感染してしまう可能性があります。通信端末の「セキュリティが正常か」「コンピューターウイルスに汚染されていないか」をVPNへ接続する前に確認する必要があります。

会社内でVPNの運用ルールを徹底していない場合、ソーシャルエンジニアリングによって、不正アクセスされたりコンピューターウイルスに汚染させられたりする可能性があります。ソーシャルエンジニアリングとは、人間の心理的な隙や行動のミスからVPN接続の認証情報を盗み出す攻撃方法です。

例えば、従業員が道端に落ちていたUSBメモリを拾い、持ち主を調べるためにパソコンへ接続するとします。その後、パソコンをVPN接続で利用した際に、USBメモリに入っていたコンピューターウイルスに感染するといったケースが考えられます。

VPNには、複数のセキュリティリスクが存在します。しかし、それぞれのリスクへ適切に対処すれば、問題なくVPNを運用できます。本章でVPNの情報セキュリティ対策を理解し、実務において実践できるようになりましょう。

VPNの利用ルールを決めて、従業員の情報セキュリティ意識を向上させましょう。情報セキュリティ意識を向上させるためには、日頃から「VPNは万能ではない」と利用者全員が理解しておく必要があります。なお、VPNの利用ルールは以下のような項目を取り決め、徹底する必要があります。

加えて、情報セキュリティ意識を向上させるために、セミナーを開催しましょう。セミナーを定期的に開催することで、VPN利用者の慣れや油断に起因するセキュリティ事故を軽減できます。

VPN機器のシステムを定期的にアップデートして、セキュリティホールから攻撃されるリスクを低減しましょう。常に最新のアップデートを利用するためには、VPN機器メーカー公式サイトの定期的なチェックが重要です。加えて、IPA(独立行政法人情報処理推進機構)の公式サイトで、他社のセキュリティ事故や被害状況を確認しましょう。

不正アクセスを防止するため、VPNの認証を強化しましょう。VPNは、一種のファイアウォールです。一度不正アクセスされてしまうと、内部からはすぐに対処できません。そのため、不正アクセス自体をまず防止する必要があります。

なお、不正アクセスの防止には、多要素認証(知識情報・所持情報・生体情報を複数組み合わせる方法)の導入が効果的です。SMSによるワンタイムパスワードの送付や指紋認証を、VPN接続に取り入れましょう。

通信端末自体のセキュリティ強度を向上させるために、MDM・MAM・MCMを徹底しましょう。

| 項目 | 目的 | 内容 |

|---|---|---|

| MDM | 情報漏えいを防ぐ |

|

| MAM | 通信端末の不適切利用を防ぐ |

|

| MCM | 社内コンテンツへの安全なアクセス |

|

上記の対策を徹底することで、通信端末の問題によるセキュリティ事故を減らせます。

BYOD(従業員が個人で所有する通信端末を業務に使う方法)は情報セキュリティ上のリスクが高いため、専用の端末を支給してVPNを運用しましょう。BYODのセキュリティリスクが高い理由は、以下のとおりです。

会社支給の端末でVPN接続する場合、MDM・MAM・MCMによってセキュリティ品質を統一できます。また、セキュリティソフトウェアやフィルタリング機能を導入することで、コンピューターウイルスの感染を防げます。

ソーシャルエンジニアリングによるセキュリティ事故を防ぐために、定期的に講習やセミナーを開催しましょう。講習やセミナーでは、以下のような注意点について解説する必要があります。

また、講習やセミナーの開催だけでなく、朝礼や全社集会などで注意喚起したり社内メールや掲示板で注意点を告知したりするのも効果的です。

VPNのセキュリティ対策に自信がない場合は、外注会社に依頼しましょう。VPNのセキュリティ対策は、設備・通信端末・利用者の意識など対象が多岐にわたります。そのため、専門知識とノウハウがなければ、VPNのセキュリティ対策を完璧に行えません。また、自社でVPNの認証やセキュリティ機能の追加をするには、時間と手間がかかります。そこで情報セキュリティ対策を外部に依頼すれば、外注先のノウハウが得られます。

フレッツ・VPNワイドのサービスの特長や利用イメージなどをまとめました

フレッツ・VPNワイドパンフレット

自社内のリソースが足りず、VPNの情報セキュリティ対策をできない方は「ギガらくVPN」の導入がおすすめです。「ギガらくVPN」は、NTT東日本のオペレーターが通信設定を遠隔で調整するため、専門知識やノウハウなしで、VPNを導入管理できます。

なお「ギガらくVPN」は、L3・L7ファイアウォール(アクセス制御と監視)と802.1x認証(端末の認証と制御)を基本機能として提供しています。そのため「ギガらくVPN」を利用することで、安全な通信が可能です。

また、ヘルプデスクによるトラブルサポートや訪問修理を提供しているため、通常時もトラブルが発生した際も安心してVPNを利用できます。テレワークの導入を考えている企業は「ギガらくVPN」を検討してみてはいかがでしょうか。

VPN(仮想専用線)は、トンネリング(仮想の直通回線を確立する技術)・カプセル化(通信データを加工して保護する技術)・暗号化で安全な通信網を構築する技術です。しかし、VPNの情報セキュリティは万能ではありません。利用方法・機器や通信端末の脆弱性など、さまざまな箇所にリスクが潜んでいます。しかし、VPNのセキュリティリスクに自社で対応するためには、コストとノウハウが必要です。

そこで、VPNのセキュリティ対策にリソースを割けない方は「ギガらくVPN」への外注がおすすめです。「ギガらくVPN」へ外注すれば、自社で情報セキュリティ対策を行う必要がありません。

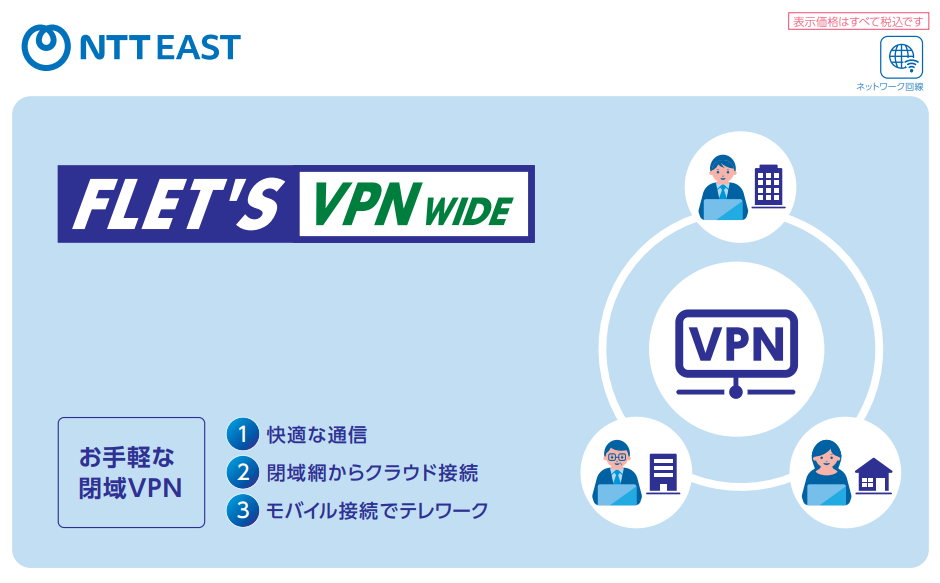

なお、より低コストでVPNを導入したい方には、フレッツ・VPNワイドがおすすめです。

また、大容量かつ高速な通信を実現したい方には、フレッツ・VPNプライオをおすすめします。

編集 NTT東日本編集部

NTT東日本のサービス担当者が企画・監修を行う編集チームです。

中小企業の皆さまにとって身近で役立つ情報をお届けすることを目的に、サービスの特長や活用方法をわかりやすくご紹介しています。

日々の業務にすぐに活かせるヒントや、経営課題の解決につながるサービスの魅力を丁寧に発信しています。

VPNとは?インターネットVPNとIP-VPNの違い

VPNについて「インターネットVPN」と「IP-VPN」の違いから、VPNの基本知識、セキュアなネットワークが構築できるNTT東日本のVPNサービスまでご紹介。

【徹底解説】VPN接続とは通信の安全性を高める専用線!4つの種類とメリット・デメリットを紹介

【完全版】VPNサーバー構築の4ステップ!自社内製と外注の方法やメリット・デメリットを紹介

【結論】VPNとプロキシの違いは安全性!それぞれのメリット・デメリットを徹底解説

【徹底解説】VPNパススルーの仕組みや設定方法【5つの接続方式を紹介】

NTT東日本のVPNのおすすめサービス3選!選ぶ際のポイントも紹介

【完全版】 VPN接続のメリット・デメリット8選!活用できる場面を4つ紹介

お気軽にお問い合わせください