拡大するランサムウェアの脅威とは。知っておくべき手口や対策

-

2024.10.31 (木)Posted by NTT東日本

拡大するランサムウェアの脅威とは。知っておくべき手口や対策

ランサムウェアはマルウェアの一種で、感染するとデータを暗号化、その解除を見返りに金銭の要求を行う攻撃です。個人から大企業、公的機関まで、大小さまざまな標的を対象に被害が拡大しています。

1.ランサムウェアとは

ランサムウェアはマルウェアの一種類で、感染させた端末のデータの暗号化を行い、デバイスを利用できなくします。この制限を解除するために攻撃者は被害者に身代金の支払いを要求するのです。

①ランサムウェアの目的

ランサムウェアは他のマルウェアとは異なり、金銭の取得が目的におかれています。電子決済や暗号資産の普及で、インターネット上での金銭のやり取りが容易にできるようになりました。それがランサムウェアの普及の一因とも言われています。

ランサムウェアの被害から身を守るためには、端末を保護するウイルス対策ソフトの導入が有効です。

高度・複雑化するサイバー攻撃へ必要な

最低限のセキュリティ対策をパッケージ化し、

さらに運用・監視をまるっとすべてNTT東日本におまかせ可能!

「おまかせサイバーみまもりセキュリティパッケージ」の資料をこちらからダウンロードできます

②ランサムウェアの仕組み

ランサムウェアは他のマルウェア同様に添付ファイルやWebサイトを経由して感染します。感染するとファイル内のプログラムが実行されて、ハードディスク内のデータの暗号化が行われます。

そして、暗号化されたファイルを開こうとすると、身代金の要求を求められるのです。また、近年のランサムウェアは暗号化とは別に、重要情報を攻撃者に送信するプログラムも内包しています。暗号の解除に加えて、窃取したデータの公開を脅迫材料に、金銭の要求を行います。

2.拡大するランサムウェアの脅威

ランサムウェアの脅威は年々高まっています。新たな攻撃手法が増え続け、その被害も過去とは比べ物になりません。

①被害は2020年下半期以降増加傾向

2024年9月に警視庁が発表した調査によると、ランサムウェアの被害報告件数は2020年下半期以降増加し、2024年上半期は114件となっています。企業規模別にみると、大企業が30件、中小企業が73件と規模を問わずに被害が発生していることがわかります。

参考・出典:

令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について|警視庁

②企業や自治体などあらゆる組織が狙われている

企業や自治体など、あらゆる場所でインターネットの利用が進んでいます。そのためインターネットで管理・運用されているシステムがランサムウェアに感染すると、大規模な被害が発生します。石油パイプラインの停止、病院や大学ネットワークの乗っ取りなど、大小さまざまな組織が攻撃の対象となってきました。デジタル化が普及する中で、今後もこの傾向は増え続けることが予想されます。

③仕組み化されるランサムウェア攻撃

インターネットとハッキング技術の向上は攻撃者にとっても専門性が求められます。そのため技術力のない攻撃者でも攻撃を可能にするために、RaaS(Ransomware as a Service)というランサムウェア攻撃のための仕組みが登場、普及しています。RaaSにより攻撃者のハードルが下がったこともあり、ランサムウェア攻撃が増えているとも言われているのです。RaaSは一般的にダークウェブと呼ばれる匿名性のサイトにおいて、数千円〜数万円程度で提供されています。

3.ランサムウェアの種類

ランサムウェアは今までに、さまざまな種類が確認されています。ここでは代表的な5つのランサムウェアについてその特徴や被害内容を紹介します。

①WannaCry

WannaCryはWindowsを標的に、ビットコインを要求するランサムウェアです。2017年5月から大規模なサイバー攻撃が行われ、150カ国23万台のパソコンが感染しました。WannaCryはWindowsのファイルサーバー共有に使われるSMB v1という機能の脆弱性から被害が拡大しました。対策としてWindowsからアップデートプログラムの配布が行われているものの、現在までWannaCryの亜種は増え続けています。

②CryptoWall

CryptWallは2014年に確認されたランサムウェアです。Windowsを標的に、特定の拡張子ファイルを暗号化し、復号プログラムであるCrypto Wall Decryptorの購入を要求します。

2015年に登場したバージョン4では、ファイルの中身だけでなくファイル名の書き換えや、ファイアウォール検知の回避機能が強化されていました。残念ながらバージョン4では復号ツールが開発されていません。そのため対処としてはCryptWallを削除後に、バックアップデータを復元するしかありません。(※2021年10月現在)

③KeRanger

KeRangerはMacを攻撃対象とした初のランサムウェアで、2016年に7000人以上の被害が確認されました。KeRangerはLinux向けのランサムウェア「Linux.Encoder 1」の亜種と考えられています。感染するとMac内の300種類のファイルの検索と暗号化を行い、1ビットコインの支払いを要求します。

④TeslaCrypt

TeslaCryptは2015年に登場したランサムウェアです。特定のコンピューターゲームのプレイヤーを攻撃対象としていました。感染するとパソコン内のファイル拡張子をvvvに変更することから、vvvウイルスとも日本では呼ばれます。TeslaCryptは2016年に開発者が突然復号鍵を公開しており、現在ではその脅威が終息しています。

⑤Locky

Lockyは2016年に登場したランサムウェアです。Lockyの特徴はスパムキャンペーンであることで、24時間で2300万通にも及ぶ添付メールが送信されました。2016年のスパムキャンペーンでは全体の45%が日本を標的に送信されました。スパムは請求書通知を装っており、zipファイルが添付されています。感染するとデータが暗号化され、ファイルの拡張子が「locky」に書き換えられます。

4.ランサムウェアの感染経路

ランサムウェアの主な感染経路はメールとWebサイトです。ここでは4つの感染経路について仕組みや注意するべきポイントを紹介します。

①メール+添付ファイル

メール内の添付ファイルに直接ランサムウェアが添付されているケースです。万が一、添付ファイルを開いてしまうと、ランサムウェアが実行されてしまいます。攻撃者は添付ファイルを開かせるべく、メールの件名や本文を巧妙に偽装します。感染防止を行う上では、差出人不明のメールは開かない、また日常的なメールでも添付ファイルを開く際には送信元の確認を行いましょう。

②メール+本文内のリンク

メール+添付ファイルのリンクと基本的な仕組みは同じです。メール本文に記載されたリンクをクリックすることでマルウェアがダウンロードされます。万が一リンクをクリックしてしまった場合に備えて、ウイルス対策ソフトの導入がオススメです。ウイルス対策ソフトにより、危険性のあるWebサイトについては遷移時に許可と確認が行われます。

③Webサイトの閲覧

ランサムウェアをダウンロードさせるために、攻撃者は大手ECサイトや公的機関のサイトに巧妙に似せたWebサイトを公開しています。このようなWebサイトには、ボタンやテキストリンク内にランサムウェアのダウンロードボタンが隠されています。

このようなWebサイトは巧妙に作られているものの、URLは公式サイトと一致していません。Webサイトを開く際には、ブックマークやブラウザの履歴から辿るようにするなど、日常的にURLアドレスが正しいものかどうか確認しましょう。

④ソフトウェアのダウンロード

ランサムウェアには、特定のアプリケーションに隠され配布されているケースもあります。たとえば、P2Pのファイル共有ソフトBitTorrentに、Mac向けのランサムウェアであるKeRangerが含まれて配布されていました。インターネット上に出回っているソフトウェアをダウンロードする場合には、公式サイトのものを利用しましょう。

5.ランサムウェアの対策

ランサムウェアに感染しないためにできる予防策について紹介します。また万が一感染した場合に備えて、日常的にするべき対策についても紹介します。

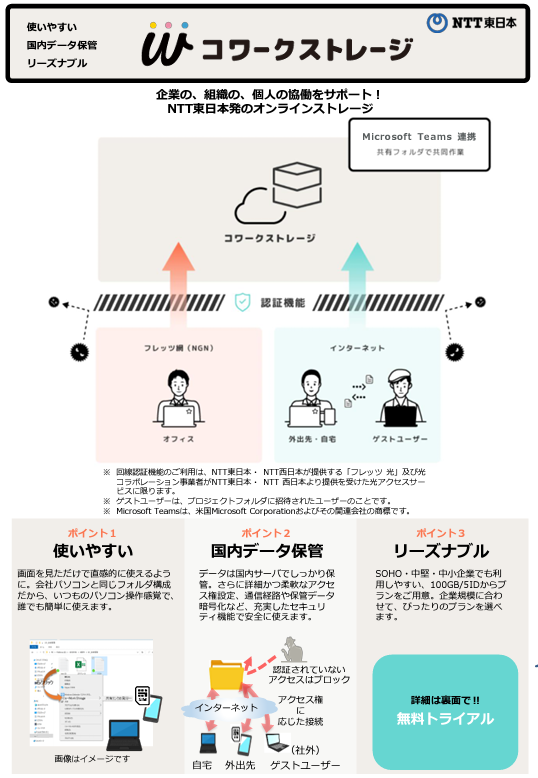

①定期的なバックアップ

感染したランサムウェアに復号ツールがない場合、コンピューター上からランサムウェアを除外した上で、データを復元する必要があります。そのためバックアップの頻度が少ない場合、一部のデータについては消失するリスクが高くなります。クラウドストレージなどを活用して、バックアップはできる限り高頻度で行うようにしましょう。

-

簡単・セキュアなオンラインストレージ「コワークストレージ」

「コワークストレージ」の資料を無料でダウンロードいただけます。

②不要なサービスの無効化

日常的に利用することが少ない機能は、それが脆弱性につながることもあります。たとえばSMB(Server Message Block)は実際に古いバージョンが脆弱性となり、マルウェア感染の被害が拡大しました。企業によってはUSBポートやBluetoothについても利用不可としているケースもあります。

このような外部ネットワークとの接続口となりうる機能で普段使わないものは、できる限り無効化しておきましょう。

③ウイルス対策ソフト

ウイルス対策ソフトは、端末内に侵入したマルウェアを検知して、自動での駆除や、マルウェアの実行を防ぐ機能を搭載しています。ウイルス対策ソフトを入れておくことで、被害を受ける前にランサムウェアを検知できる可能性が高まりますので、導入するようにしましょう。

④EDR

EDRとは、パソコンやサーバーの不審な挙動を検知して、迅速な対応を支援するセキュリティソフトです。具体的には、サーバーやパソコンの通信内容を監視し、不審な挙動を発見した場合、すぐに管理者に通知します。通知後、管理者はEDRで取得したログを分析して、対策を講じます。

ウイルス対策ソフトでサイバー攻撃を完全に防ぐことは困難なので、ウイルス侵入や不正アクセスが発生した場合を想定して、被害の拡大を防ぐことを目的としています。被害を最小限に抑えられるよう、駆除や隔離などの対応を行うEDRとウイルス対策ソフトのセット導入をおすすめします。

6.感染した場合の対処法

万が一ランサムウェアに感染した場合の対処法について説明します。感染した直後に、金銭の支払いには応じないように気をつけましょう。金銭を支払っても暗号化が解除されないケースがほとんどです。

ランサムウェアは画面上に脅迫文が表示されることもあり、焦って行動をしてしまいがちです。事前に被害が発生した場合を想定しておくことで、攻撃者の意図通りに被害が拡大することを防ぎましょう。

①ネットワークの遮断

ランサムウェア感染の疑いがある場合、該当する端末をネットワークから切り離しましょう。感染した端末をそのままにした場合、他のパソコンやサーバーへ感染が拡大する危険性があるためです。

有線接続の場合は、端末に接続しているLANケーブルを抜きます。Wi-Fiの場合は、端末のWi-Fi設定を切ることで対応しましょう。また、外部ストレージも、ランサムウェアにより暗号化される可能性があるため、ネットワークの切断が必要です。

②種類の特定と感染内容の確認

ネットワークの遮断が完了したら、ウイルス対策ソフトなどでランサムウェアの種類を調べます。この時点で、そもそも本当にランサムウェアによる被害なのかを、端末の不具合や症状から判定しましょう。また、同時に感染端末の台数の確認も必要です。

③身代金の要求には応じず専門部署・専門家へ相談

ランサムウェアに感染した場合、暗号化解除のために身代金を支払うよう要求されますが、応じてはいけません。身代金を支払っても、暗号化が解除される保証はないからです。 セキュリティの専門家でなければ自力で解決しようとするのは危険です。そのため、感染が確認されたらすぐに組織内の担当者へ報告し、警察のサイバー犯罪窓口や外部の専門家への相談も行いましょう。

④感染による影響の確認

組織内での被害状況や、暗号化されたデータ、情報漏えいの有無・ある場合は何の情報かを確認しましょう。まず、導入済みのウイルス対策ソフトで、ランサムウェアに感染した可能性のある他の端末を確認します。不正アクセスや情報漏えいの有無を確認するために、自社で取得しているログの確認も、可能な範囲で進めましょう。

⑤ランサムウェアの駆除と復旧

ランサムウェアを駆除して、システムやデータの回復を試みます。パソコンに感染した場合は、端末を初期化し、事前に取ったバックアップデータから復旧を試みましょう。ウイルスの解除機能を搭載したツールを導入している場合は、ツールの使用によってファイルを復元できる可能性があります。

回復後は、データ流出の可能性がある端末のID・パスワードを変更します。また、再発防止のためにも、感染した原因を分析し、さらなる対策を講じましょう。

情報セキュリティの課題と対策が見つかる!セキュリティリスク診断

情報セキュリティの現状を「見える化」し、

現在のリスクと取るべき対策がわかる!

- 診断をスタート(無料)

※(株)NTT東日本サービスのページへ遷移します

7.まとめ

ランサムウェアによる報告件数は年々増加し、手口が多様化・巧妙化しているため、侵入を100%防ぐのは困難です。そのため、ウイルス対策ソフトによるサイバー攻撃をブロックする対策と、EDRによるサイバー攻撃の被害に遭った場合の対策をどちらもしておくのが効果的です。さらに、UTMによって包括的に対策を行うことで、よりセキュリティ体制を強化できます。

NTT東日本は、UTMとウイルス対策ソフト及びEDRの3つの機能を備え、セキュリティに関する運用も任せられるサービス「おまかせサイバーみまもりセキュリティパッケージ」を提供中です。万が一ウイルス感染が疑われる際には、NTT東日本のセキュリティ人材が、調査・復旧支援を行います。

社内のセキュリティ対策強化のご相談は、ぜひNTT東日本へご連絡ください。

高度・複雑化するサイバー攻撃へ必要な

最低限のセキュリティ対策をパッケージ化し、

さらに運用・監視をまるっとすべてNTT東日本におまかせ可能!

「おまかせサイバーみまもりセキュリティパッケージ」の資料をこちらからダウンロードできます

おまかせサイバーみまもりセキュリティパッケージのトップに戻る

- おまかせセキュリティ事故駆け込み窓口

中小企業のお客さまに対し、情報セキュリティ事故に遭遇した際、これまで培ってきたNTT東日本の情報セキュリティ事故対応ノウハウによって「被害を最小限に抑える」、「事故発生の原因を解析する」、「事故発生前の状態に復旧する」などのサポートを行う窓口です。

- おまかせクラウドアップセキュリティ

クラウドメール、クラウドストレージ上でセキュリティ脅威を検知・遮断する機能に加え、導入支援をセットでご提供。

セキュリティサポートオプションの追加でセキュリティレポートのご提供やウイルス感染時の駆除支援等もご利用いただけます。