各種セミナー情報や、イベント開催のご案内、出展レポートなどをご紹介します。

セキュリティリスクが経営危機を引き起こす(第3回)

サイバー攻撃で工場が操業停止の危機!?対策の第一歩はリスクの把握から

- 公開日

- 2025-12-15

Index

【1】企業を狙ったサイバー攻撃の被害件数は高水準で推移

新聞やテレビで「企業がサイバー攻撃を受け、事業が停止した」というニュースを目にした方も多いでしょう。実際、ランサムウェアによる攻撃で業務が完全に止まり、復旧に長期間を要する事例が報告されています。

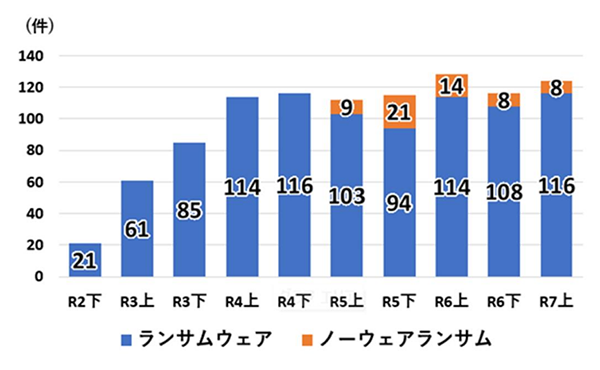

警察庁が2025年9月に発表した「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェア被害は2020年下半期の21件から増加を続け、2022年上半期には114件を超え、その後も3桁を維持。2025年上半期も116件が確認されました。

ランサムウェアの被害報告件数の推移(警察庁「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」より引用。

ノーウェアランサムとは、窃取したデータを暗号化せず対価を要求する手口のこと)

このように、企業が攻撃の標的となる状況は続いており、今後もリスクは高いままであることが予想されます。

【2】企業を狙ったサイバー攻撃の被害件数が減らない2つの理由

企業のサイバー攻撃の被害件数が減らない理由の1つ目としては、ビジネスのデジタル化が進んだことで攻撃による被害や影響が大きくなり、攻撃者にとってはより大きなお金を得られるチャンスに繋がっていることが考えられます。

デジタル技術の進化により、ビジネスにおいてクラウドなどネットワークを介したサービスを利用することは、今や当たり前になっています。しかし、業務の多くがITシステムに依存するようになったことで、システムが停止すれば業務も止まるため、サイバー攻撃を受けた際の影響や被害が以前よりも、一層深刻化してきているともいえます。

攻撃者側はこの弱点をつき、ランサムウェアによってITシステムを暗号化し、企業側では操作できないようにしたあと「解除してほしければ、身代金をよこせ」と、システムを人質とした脅迫を行います。もちろん身代金を支払ったとしても、暗号化が解ける保証はどこにもありません。

また、このような攻撃を一度でも受けると、その後の復旧は容易ではありません。システムの再構築には相応の時間が必要であり、個人情報の流出が疑われる場合は、その全容を調査する必要があります。その結果、業務停止が長期化し、ビジネスに大きな影響が出る可能性があります。

サイバー攻撃の被害が減らない理由の2つ目としては、企業間の業務連携がIT上でより密接化してきたことも挙げられます。

製造業では、調達・生産・物流などサプライチェーンに関わる多くの企業が、受発注システムや設計データ、在庫情報などを相互に接続して業務を効率化しています。しかし、こうしたITによる相互接続は、攻撃者にとっては企業間を移動する経路にもなります。

実際、セキュリティの弱い中小企業が侵入口として悪用され、大企業へと攻撃が拡大するケースも報告されており、IPA(独立行政法人 情報処理推進機構)が発表した「情報セキュリティ10大脅威 2025 [組織]」でも、サプライチェーンの弱点を悪用した攻撃は第2位に挙げられています。

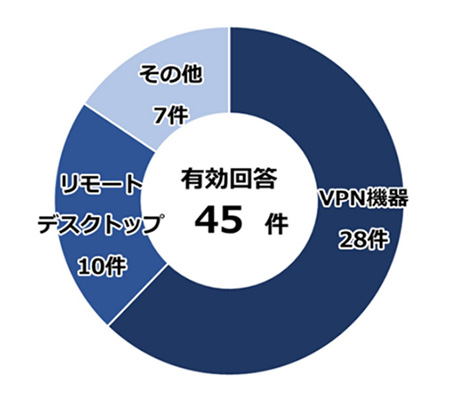

特に狙われているのが、VPN装置やルーターです。先に挙げた警察庁の資料における、ランサムウェア被害にあった企業・団体等へのアンケート調査でも、ランサムウェアの感染経路のトップとしてVPN機器が挙げられました。

ランサムウェア被害に遭った企業・団体に対して行われた、侵入経路に関するアンケート調査の回答結果

(警察庁「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」より引用)

上記の2点に共通しているのは、一度攻撃を受けると、その影響が企業の内外へ広く波及しやすいという点です。攻撃者としても、ひとつの侵入口から多くのシステムや企業に影響を及ぼせるため、少ない労力で大きな成果が狙える環境となっています。このようなサイバー攻撃が広がりやすい構造こそが、被害件数がなかなか減らない一因といえるでしょう。

【3】なぜ製造業もサイバー攻撃に狙われるのか?工場におけるセキュリティ対策とは

サイバー攻撃者が狙っているのは、オフィスだけではありません。たとえば「工場」も、攻撃のターゲットとして狙われています。

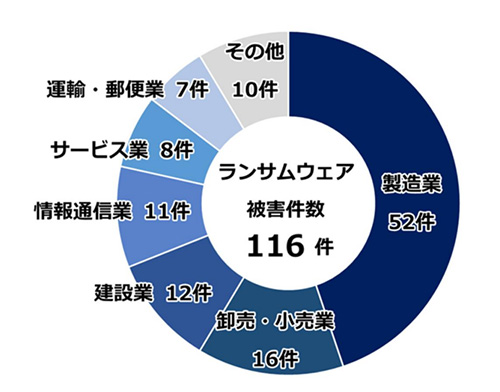

先に挙げた警察庁の資料における、業種別のランサムウェア報告件数によると、圧倒的に「製造業」が狙われています。2025年上期に発生したランサムウェアの全116件の被害の中、製造業は52件(約44%)であり、2位の「卸売・小売業」の16件(約14%)を大きく上回っています。

2025年上半期におけるランサムウェアの被害企業・団体等の業種内訳

(警察庁「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」より引用)

このように工場が狙われる理由としては、生産ラインを制御する「OTシステム」の存在が考えられます。OTシステムの中には、導入されてから長期間経っているものも多く、たとえばOSのサポートが切れていたり、システム内の機器にセキュリティパッチが適用されていなかったりなど、セキュリティ対策が十分になされていないものもあります。こうしたOTシステムは、攻撃者に侵入されやすい傾向にあります。

中にはIoT機器や各種センサーなど、後付けで機器を導入した工場も多いでしょう。しかし、配線やネットワークの管理が後回しになり、現場判断で勝手に機器をネットワークに接続し、セキュリティポリシーを反映できない状態の“野良端末”が生まれ、セキュリティホールとして攻撃者に狙われる恐れがあります。

工場がサイバー攻撃を受けた場合、オフィスが攻撃された場合と同様に、操業の停止を余儀なくされる恐れがあります。被害を防ぐためには、まずは自社の工場のネットワークが現在どのような状況になっているのか、OTシステムの脆弱性がどこにあるのかを把握し、迅速に対処することが重要です。

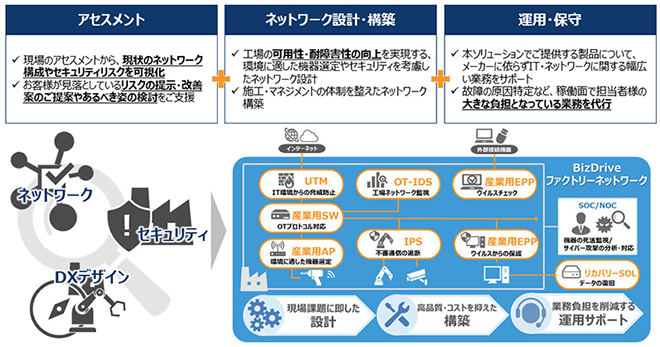

OTネットワークの現状を把握するためには、専用のソリューションを導入するのが最も簡単な方法です。たとえばNTT東日本の「BizDriveファクトリーネットワーク」であれば、工場の現場のアセスメントを実施して現状のネットワーク構成やセキュリティリスクを可視化した上でリスクの提示や改善提案を行い、可用性・耐障害性を高めるネットワーク設計も行います。

BizDriveファクトリーネットワークではこのほかにも、セキュリティ製品のアラート状態を24時間365日監視し、インシデントを検知した場合は、脅威レベルをもとに通知と報告を行い、事前の取り決めに従い緊急対応を実施する「SOC」(セキュリティオペレーションセンター)も利用可能です。

BizDriveファクトリーネットワークでできることの一覧

【4】<まとめ>サイバー攻撃対策の第一歩は、ネットワークのリスクを把握することから始まる

ここまで述べてきたように、サイバー攻撃者は自社ネットワークに存在するわずかな隙から侵入し、事業停止に繋がるようなダメージを企業に与えてきます。ビジネスを止めないためにも、サイバー攻撃に対する準備は欠かせません。平時から攻撃に対する策を練っておき、たとえ攻撃を受けたとしても、落ち着いて対処ができるよう、事前の訓練やシナリオを準備しておくことが重要です。

もちろん、自社だけで準備を完結するのは簡単なことではありません。今回の記事で取り上げたようなOTシステムを持つ工場を抱える製造業は、「BizDriveファクトリーネットワーク」のようなソリューションを活用し、まずは自社ネットワークにどのような課題が潜んでいるかを把握することから始めるべきでしょう。

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。