ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

BizDrive ゼロトラストセキュリティ

いま企業に求められる情報セキュリティ対策(第36回)

企業のセキュリティ対策には、さまざまなものが存在します。たとえば、企業が持つ情報資産へのすべてのアクセスの正当性を検証する「ゼロトラスト」や、セキュリティ対策とネットワーク対策をクラウドサービスとしてまとめて提供する「SASE」(Secure Access service Edge)もセキュリティ対策のひとつです。

両者とも、いずれもクラウドを活用してセキュリティ対策を行うという点では共通していますが、実は明確な違いがあります。ゼロトラストとSASEには、どのような違いがあるのでしょうか? クラウド時代の2つのセキュリティ対策の特徴について解説します。

企業におけるクラウドサービスの利用は増え続けています。総務省の資料「令和5年通信利用動向調査」によると、クラウドサービスを一部でも利用している企業の割合は2023年には77.7%に達しています。つまり、日本の8割近い企業が、何らかの形でクラウドを利用しているということになります。

これだけ多くの企業がクラウドサービスを利用するということは、当然、相応のセキュリティ対策も求められます。もしセキュリティ対策にミスがあれば、自社とクラウドサーバーとの間のインターネット通信において、不正な侵入を許す恐れもあります。

一方で、高いセキュリティレベルのネットワーク環境を確保することは、決して簡単なことではありません。社内に専門的な知識を持つ人材が必要であるうえ、そもそもそうしたセキュリティに精通した人材が不足している背景もあります。2018年にBizDriveにて2018年に公開した記事でも、「セキュリティ対策の専門知識を持った人材が圧倒的に不足している」ということが指摘されています。

(引用元:セキュリティ人材の争奪戦勃発!企業は何をすべき?)。

人材確保が難しいからといって、「自社に高レベルのセキュリティ対策は必要ない」と諦めるのは危険です。近年のサイバー攻撃は企業の規模や業種に関係なく被害を受ける傾向にあります。

内閣サイバーセキュリティセンターの調査によると、2022年上半期に企業・団体が受けたランサムウェアの被害は、中小企業が59件(52%)、大企業が36件(31%)と、企業の規模を問わず被害が発生しています。大企業におけるサイバー攻撃被害の例が、大手動画配信プラットフォーム運営会社のグループ企業です。同社は2024年8月にグループ会社がランサムウェア攻撃を受け、合計:25万人もの個人情報が流出したと発表しました。

教育機関や医療機関のような公的な団体・組織もサイバー攻撃の対象となっており、先に挙げた調査によると、ランサムウェアの被害は19件(17%)発生しています。こうした事態を受け、厚生労働省では2024年8月、医療機関に対し、パスワードの変更や情報資産の通信制御を確認するなどを呼びかける「サイバー攻撃リスク低減のための最低限の措置」を発表しています。

ここまで挙げたように、サイバー攻撃のリスクに直面しているにも関わらず、多くの企業・団体ではセキュリティに精通した人材が不足しています。限られた人材でもサイバー攻撃に立ち向かえるよう、冒頭で触れた「ゼロトラスト」と「SASE」のようなセキュリティ対策が求められます。

ゼロトラストは2010年にForrester Researchが提唱したセキュリティモデルで、組織が有するさまざまなIT資産やデータへのアクセスに対して、決して信頼せず、常にその正当性や安全性を検証する概念を指します。

これまでのセキュリティモデルでは、例えばファイアウォールなどでネットワークに境界を設け、「社外は危険」「社内は安全」という考えのもとに対策を行っていくケースが多く見られました。しかしゼロトラストでは、社内外を問わず、全ての通信にリスクがあるものととらえて、通信の安全性を検証します。

一方のSASEは、2019年にガートナー社が提唱したセキュリティ対策の概念で、セキュリティ対策とネットワーク対策を、クラウドサービスとしてまとめて提供するサービスのまとまりを指します。

これまで「セキュリティ」と「ネットワーク」は、別々に管理されることが一般的でした。例えば、VPNによる拠点間通信、リモートアクセス、WANの最適化などはネットワーク製品が担い、セキュアWebゲートウェイ(SWG)やファイアウォールなどはセキュリティ製品によって提供されていました。

しかし現在は、働く場所やワークスタイルが多様化しており、社内のデータやシステムに社外からアクセスすることが当たり前になっています。そのため、ネットワーク機能とセキュリティ機能を統合的に管理するというSASEの考え方が必要になってきたというわけです。

ここまで触れたように、ゼロトラストもSASEも「社外から社内システムにセキュアにアクセスする」というイメージが根付き、混同している場合があります。上述したように、概念とサービスのまとまりと区別することができ、SASEはゼロトラストを実現するための重要な手段、または重要な構成要素の1つである、と言えます。

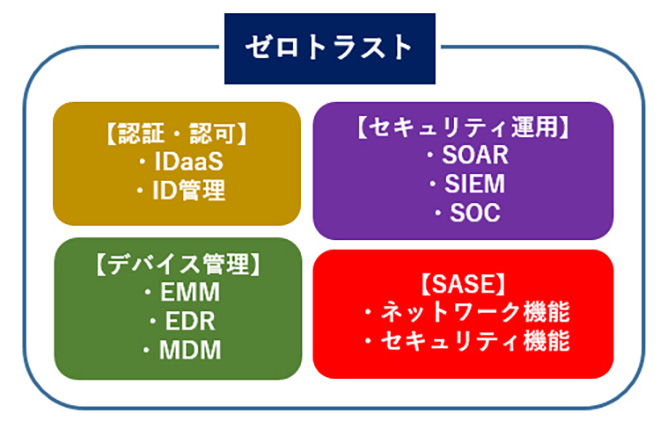

ゼロトラストを実現するために必要なセキュリティ対策要素は多岐にわたり、たとえばSASEのほかにも、ID管理やデバイス対策なども活用する必要があります。ゼロトラストを実現すためには、SASEだけでは不十分です。

ゼロトラストを構成する要素の図式。SASEもそのひとつ

標準化団体や業界団体が定めるゼロトラストとSASEの定義を確認すると、両者の違いはさらに明確になります。

まずゼロトラストについては、米国立標準技術研究所(NIST)が2020年に「SP800-207」として、ZTA(ゼロトラストアーキテクチャ)の概念を定義しています。NISTはゼロトラストを構成する7つの原則を掲げており、たとえば「ネットワークの場所に関係なく、通信は全て保護される」「組織のリソースへのアクセスは、全て個別のセッションごとに許可される」といったことが定められています。このSP800-207の定義は、PwCコンサルティングのサイトにて日本語訳が公開されています。

SASEについては、ガートナーが2019年にその定義を発表しています。それによると「SASEは、SD-WAN、SWG、 CASB、NGFW、ZTNAなどを含めた、統合したネットワークとセキュリティを提供するもの」としています。各ワードの意味は、以下の通りです。

このようにSASEにはさまざまな機能が含まれていますが、それでもゼロトラストを実現するためには、ASEだけではカバーできません。ゼロトラストを実現するためには、SASE以外にも、以下のような機能を組み合わせる必要があります。

繰り返しになりますが、SASEにはさまざまな機能が搭載されているものの、それだけではあらゆる脅威やリスクに対応できるわけではありません。先に挙げたような複数の機能をカバーする他の製品やサービスも合わせて導入すべきです。そうすることで、真のゼロトラストセキュリティが実現でき、自社のセキュリティ対策も確固たるものへと変わっていくことでしょう。

ネットワーク、ゼロトラストセキュリティの環境構築から運用サポートまでハイブリッドワークに必要となる全機能を提供します

BizDrive ゼロトラストセキュリティ

資料ダウンロード

さまざまな業種・業態・規模のお客さまのビジネスに役立つ資料や、NTT東日本の各種サービスのパンフレット、ご利用ユーザーさま向けのマニュアルをダウンロードいただけます。