新型コロナウイルス対策リモートワーク実証実験NTT東日本-IPA「シン・テレワークシステム」

「シン・テレワークシステム」を使えば、職場や大学のパソコンに自宅から

安全にアクセスし在宅勤務や研究等の継続をすることができます。

開発経緯

- NTT東日本と独立行政法人情報処理推進機構(以下、IPA)は、新型コロナウイルスに関する政府の緊急事態宣言や在宅勤務への社会的要請を受け、国内の多くの方々の感染拡大防止と事業継続を支援するため、契約不要・ユーザー登録不要の、直ちに利用可能な、無償のシンクライアント型VPNを活用しテレワークを支援する「シン・テレワークシステム」を迅駛に開発し、提供を開始しました。本システムは、実証実験を延長しております。なお終了する場合は終了の6ヵ月前までにお知らせすることといたします。

- 本システムは、NTT東日本コロナ対策プロジェクト 特殊局(仮設)およびIPA 産業サイバーセキュリティセンター サイバー技術研究室が共同で構築し、筑波大学OPENプロジェクト、KADOKAWA Connected、ソフトイーサ 等の複数組織の連携協力により、実現をするものです。

システムの概要

「シン・テレワークシステム」は、簡単で安全なリモートアクセスシステムです。

インターネットに接続されているパソコンであれば、離れたところにあるパソコンに対してどこからでも接続ができ、全ての通信がSSLにより強力に暗号化されますので安心してご利用頂けます。

- グローバルIPやルーター/ファイアウォールの設定は一切不要です。

- 一般的な企業で導入されているHTTPプロキシ型のファイアウォールにも対応しています。

- NTT東日本の「フレッツ回線」に限らず、各種インターネット回線でも利用可能です。NTT東日本との契約やユーザー登録は、一切不要です。

- ※連携協力組織で研究、開発または整備されてきた各種ソフトウェア技術や実験用通信インフラを一つに統合して、緊急に構築をしたものであり、無保証かつ非営利で、一時的に開放するものです。

「シン・テレワークシステム」による安全なリモートアクセス

「シン・テレワークシステム」による安全なリモートアクセス

システムの特長

本システムでは、普段お使いの組織内パソコンの画面を、インターネットを経由して自宅パソコンに転送し、キーボード・マウスの操作ができます。

ユーザー認証(パスワードまたはデジタル証明書)とTLS 1.3で暗号化されたSSL-VPN通信チャネルを用い、セキュリティを実現しています。

組織のRADIUSサーバーを用いたユーザー認証も可能です。自宅に組織内のファイルを一切持ち出しすることなく、事業継続に寄与します。導入作業も、社員それぞれが、一般ユーザー権限で個別に行え、システム管理者による一括のデプロイは不要です。UNIX等のシステムで一般的な、セキュリティにおける標準的考えである「最小特権の原則」にも合致し、セキュアに動作します。

職場パソコン/自宅パソコンにインストールするアプリケーション

「シン・テレワークシステム」は、通常のシンクライアント(VDI)システムと異なり、オフィス内の普段お使いのパソコン(デスクトップパソコンやノートパソコン)を、在宅勤務時のシンクライアントのホストサーバーとすることができるシステムです。自宅のパソコンから、日常的に社内で使用しているパソコンにアクセスでき、画面操作が可能です。

「シン・テレワークシステム」は、以下の2種類のWindowsアプリケーションからなります。

- ※macOSのパソコンは対象外。

動作環境は「動作環境・操作方法![]() 」ページをご確認ください。

」ページをご確認ください。

<本システムの利用を規制されたい方>

既に他のテレワーク・システムを導入済み等の理由で、本システム(シン・テレワークシステム)を、社員が社内LANの端末にインストールすることを規制されたい場合は「組織による利用規制申請![]() 」ページをご確認ください。

」ページをご確認ください。

-

※独立行政法人情報処理推進機構(IPA)のホームページにリンクします。

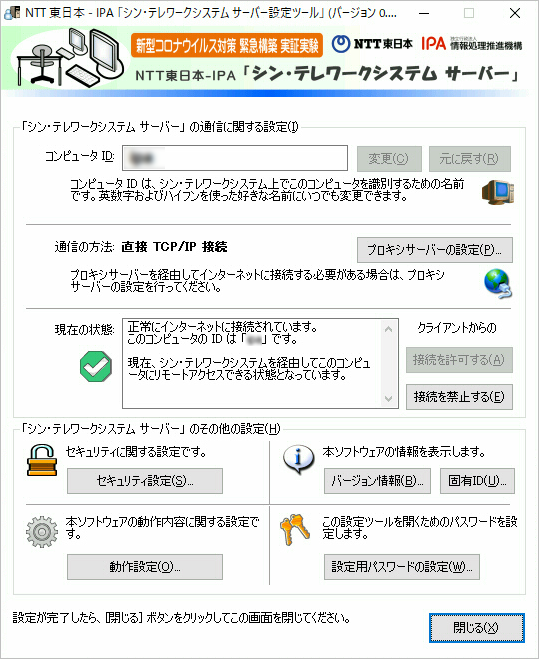

1サーバー

職場や大学のWindowsパソコンにインストールしてください。

なお、インストール時には、管理者権限がなくてもインストール可能です。

インストールすると、パスワードの設定およびユニークな「サーバーID」の指定画面が表示されますので、お好きな文字列を指定してください。「サーバーID」は、メモをして帰宅します。

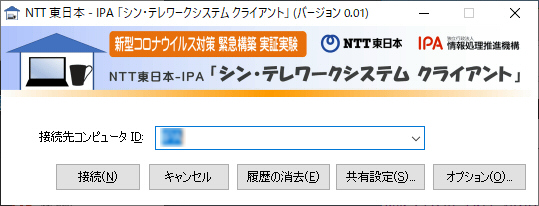

2クライアント

自宅のWindowsパソコンにインストールしてください。

なお、インストール時には、管理者権限がなくてもインストール可能です。

1.でメモをした「サーバーID」を入力すると、パスワードによる認証を経て、職場のパソコンの画面に接続できます。

- ※独立行政法人情報処理推進機構(IPA)のホームページにリンクします。

通信現実の仕組み

「シン・テレワークシステム」のサーバーアプリケーションは、職場のパソコンにインストールして常駐させます。職場のパソコンは、インターネット上の「分散型クラウドゲートウェイ中継システム」に対して、HTTPS(TLS 1.3)トンネルを常時確立します。職場のパソコンは、一般的なNATやファイアウォール、HTTPプロキシサーバー、SOCKSプロキシサーバーを経由することもできます。これにより、通常プライベートIPv4アドレスのみが割当られている職場パソコンに、自宅からアクセスできるようになります。

インターネット上の「分散型クラウドゲートウェイ中継システム」は、本施策の連携組織によって構築された、超高速・低遅延・高スケーラビリティの性能を有するSSL-VPN中継装置(1台あたりのコストが低く、大量に調達可能なARMベースの組み込みボード等を活用)です。これらの中継装置は、本施策の連携組織によって、できるだけスケーラビリティを実現することを目的に、いくつかの拠点に分散配置されています。

中継装置はセキュアなロケーションに設置されています。中継装置と、サーバーおよびクライアントとの間は、TLS 1.3で暗号化されます。証明書の検証が行なわれることで、中継装置との間の通信のセキュリティを維持しています。中継装置では、TLS 1.3を終端します。中継装置には、通信内容を記録または複製する機能はありません。

セキュリティを高める仕組み

- 「サーバー」に「クライアント」が接続しようとするときには、ユーザー認証を行なうことが可能です。ユーザー認証は簡易的な「パスワード認証」のほか、複数のユーザーとパスワードを登録する方式、RADIUSサーバーに認証をさせる方式、X.509デジタル証明書により認証を行なう方式があります。企業の既存のRADIUS認証基盤やPKI基盤を用いた認証が可能です。

- 「サーバー」と「クライアント」との間で、クリップボードの共有が可能です。

- 「サーバー」には、「共有機能有効版」と「共有機能無効版」とがあります。セキュリティ上の理由により、ファイル持ち出しができないようにするためには、「共有機能無効版」をインストールします。「共有機能有効版」を使用すると、「クライアント」との間で、ファイルの転送が可能です。

- 「サーバー」は、システム権限レベルで動作させることも、一般ユーザー権限レベルで動作させることも可能です。

システム権限レベルで動作させる場合は、Windowsログオン前の状態から接続を受け付けることが可能です。ただし、インストールにはAdministrators権限を有するユーザーによる作業が必要です。

一般ユーザー権限レベルで動作させる場合は、Windowsログオン後の状態でなければ接続を受け付けることができません。インストールは一般ユーザーで可能です。

一般ユーザー権限レベルでの動作のサポートは、UNIX等のシステムで一般的な、セキュリティにおける標準的考え方である「最小特権の原則」に即したものです。Windows Vista以降のUAC(User Account Control)環境下で本モードで動作させることができるため、本ソフトウェアに、将来、万一脆弱性が発見された場合でも、システム全体への被害が生じず、影響が最小限に留まります。

関連情報

- 相互リンク集

- ユーザー数・利用状況グラフ

- バージョンアップ履歴

- 組織による本システムの利用規制申請(2020/4/24)

- 「シン・テレワークシステム」 実証実験の現状報告とセキュリティ機能の大規模アップデートについて(2020/5/14)

- ※独立行政法人情報処理推進機構(IPA)のホームページにリンクします。