NTT東日本で実際に導入しているゼロトラストセキュリティを徹底解説!

こんにちは!NTT東日本でセキュリティエンジニアをやっているタクヤです。

近頃セキュリティ界隈で『ゼロトラストセキュリティモデル』ってよく聞きますよね。

概念や基礎知識のような記事はよく見かけますが、実際の導入事例をもとにした記事やレポートは、あまり見かけないのではないでしょうか。今回から皆さまへお届けする内容はNTT東日本が抱えていたさまざまな課題に対し、どんな働き方を目指したのか、その過程でセキュリティはどのように考え、どのように要求定義や設計をしたのか、導入時や運用中にはどんな課題が発生して、どのように対処したのか等、以下の表に挙げた項目についてセキュリティエンジニア目線で数回に分けて経験談を書いてみようと思います。これからゼロトラストセキュリティの導入を検討されている方や現在運用している方に向けて参考になれば幸いです。

| 今後の掲載予定コラム | 内容 |

|---|---|

| 経緯、要求定義について | 導入した背景や求める機能について |

| 設計、導入について | どんなソリューションで構築したか |

| 運用、監視について | 運用や監視は何をやっているか |

| 認証制御について(ID保護/デバイス判別) | |

| MDE運用 | デバイス制御、監視について(EDR) |

| アカウント認証・認可 (IDaaS) | アカウントの認証・認可について(Microsoft Entra) |

| メール制御監視 | メールの制御、監視について(MDO) |

*もし概念や導入のメリットから確認したい方は弊社でも以下のコラムを掲載しておりますので、先にご覧にいただけますと今回のレポートをより深く理解するのに役立つかと思います。

過去掲載した関連コラム

特に、ゼロトラストセキュリティの導入について、どこから手を付ければよいのか分からない、という方向けに以下ホームページをお勧めしております。

目次:

1. なぜゼロトラストセキュリティを導入したのか

1-1. NTT東日本が実現したい働き方

はじめにNTT東日本がゼロトラストセキュリティを導入するに至った背景について簡単にご紹介します。きっかけは2020年に突如始まったコロナ対応に遡ります。社員の安全を確保するため、あらゆる業務でリモートワークすることを目指したものの、リモートアクセスサーバのリソース不足が露呈し、安定した業務が行えないこと、業務用仮想マシンのスペックが足りずTeams等のコミュニケーションツールがまともに動かないこと、リモートで実施可能な業務が規制されている等、さまざまな課題に直面しました。そのような背景も踏まえ、NTT東日本は社員の業務環境の利便性向上を追求することを重要事項と捉え、生産性を更に高くしながらも、いつでもどこからでも快適に働ける状態を作り出すという方針を定め、具体的にどういう働き方を可能とすべきなのか、実現すべき具体像を模索しました。掲げた具体像は、以下のとおりです。

| 具体像1 | リソース調整が柔軟に行えないシンクライアントシステムやオンプレミス環境から脱却し、十分なリソースを使って業務を遂行 |

| 具体像2 | 自身のアイディアや改善策を形にする、試してみる環境を提供 |

| 具体像3 | ビジネスチャンスの損失を回避するため、情報漏えい対策を配備した上で、柔軟にコラボレーションできる環境を提供 |

| 具体像4 | リモートワークでありながらも会社にいる以上のセキュリティを担保 |

上記の具体像をベースに「新しい働き方」について4つの目標を掲げました。

| 新しい働き方の目標1 | 働く場所をオフィスからクラウドへ移行することで、いつでもどこからでも快適に働くことができる |

| 新しい働き方の目標2 | 働く人の業務改善や新しいアイディアを簡単にアプリケーション化できる |

| 新しい働き方の目標3 | 社外コラボレーターと積極的に連携ができる |

| 新しい働き方の目標4 | 働き方の見える化ができる |

以上の内容を検討した結果、クラウド型のテレワーク環境を軸にセキュリティの検討をすることとしました。

1-2. 理想を実現するための環境に必要な要件の洗い出し

目標実現にむけて、導出したセキュリティ要件を以下に示します。

| セキュリティ要件1 | リモートから会社リソースへのセキュアなアクセス方法の確立 |

| セキュリティ要件2 | 利便性の高いアプリケーションの利用促進と、セキュリティの両立 |

| セキュリティ要件3 | 情報漏えい対策を確保した上での、外部とのコラボレーション方法の確立 |

| セキュリティ要件4 | 高度化するサイバー攻撃や内部不正の可視化、対策 |

この要件は、自然とゼロトラストセキュリティモデルの各構成要素を検討することに行きついており、ゼロトラストセキュリティモデルの意味や各要素の役割を調査していきました。このような過程で弊社が考えるセキュリティ要件を洗い出しましたが、それぞれの環境で必要とするセキュリティ要件はさまざまであるという点も抑えておくべきポイントとなります。

2. ゼロトラストセキュリティを考えてみた

本項では前述の要件からどのような機能要件を定義したのかという点を書いていこうと思います。

2-1. 会社リソースへのアクセス制御要件を考えてみた

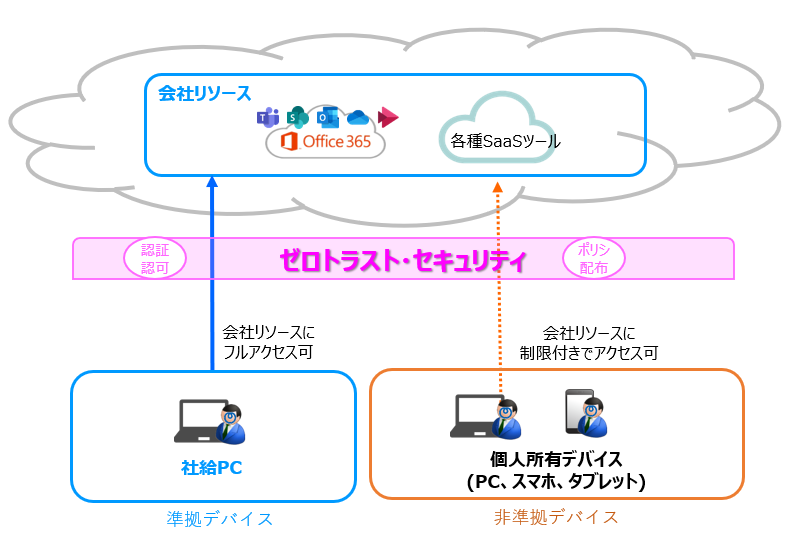

まず初めに会社リソースへのアクセスは、安全が判断できるデバイスのみをフルコントロールアクセスを許容し、安全かどうかを判別できないデバイスについては、制限付きでアクセス許可をすることを考えました。つまり、クラウドからデバイスを集中制御し、会社のポリシーに準拠した場合は安全なデバイス、そうでない場合は非準拠デバイスとして制限付きアクセス許可をする方針を取りました。

2-2. 準拠デバイスの端末仕様を考えてみた

次に、準拠デバイスの端末仕様について考えていきます。

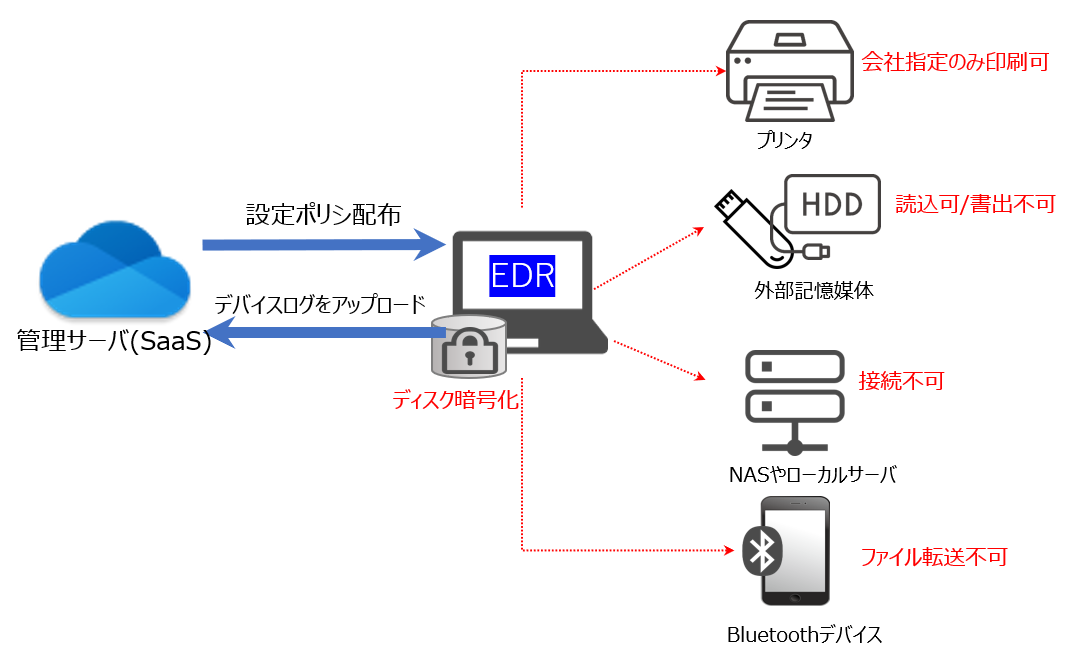

端末仕様は、周辺機器との接続等に関する機能制御やセキュリティ対策機能に大別して考えます。

機能制御については、準拠デバイスが乗っ取られるリスクや内部不正によって情報漏えいが発生する恐れがあるという観点から、侵入経路の最小化に向け外部記憶媒体やLANアクセス等のデバイス制御を行うこととしました。また、セキュリティ機能については、巧妙なサイバー攻撃の振る舞いを検知し、対処できることを要件にしました。

この要件の背景として近年、高度化するマルウェアに対し、アンチウィルス製品で検知可能な検体は全体の10%程度(*1参照)と言われており、残り90%はアンチウィルス製品をすり抜けると言われています。このため、サイバー攻撃の振る舞いを検知し、対応措置を可能とするEDRの導入は必須にしました。

2-3. ユーザー、コラボレーターの認証要件を考えてみた

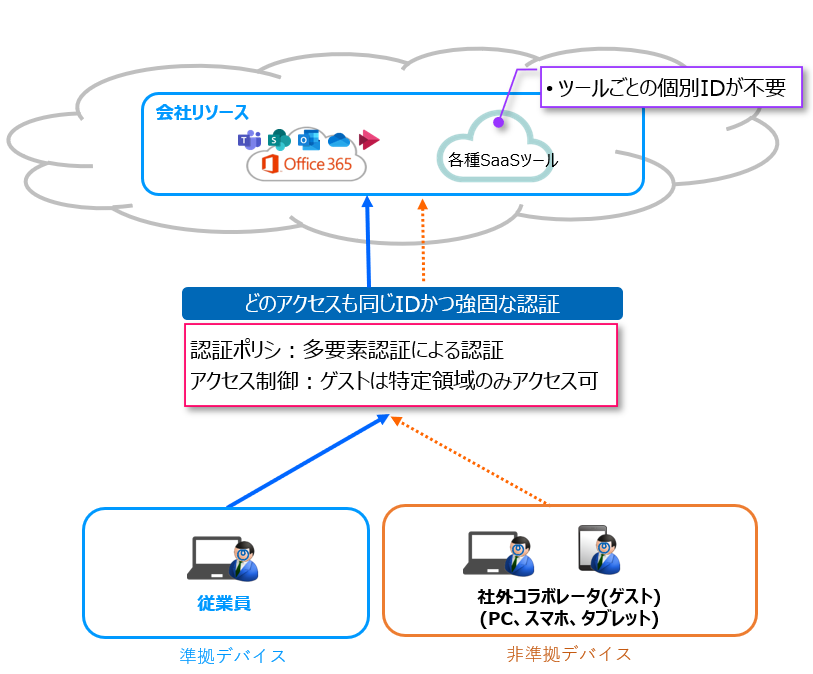

アクセス可能とする準拠デバイスを如何にセキュアにしても、特権を保持した利用者のIDがフィッシング攻撃などで盗まれてしまっては、被害が甚大なセキュリティインシデントを招く恐れは回避できません。そのため、不要なIDの払い出しは行わないとした上で、利用者の認証を強固にしつつ、更に利用者のID毎にアクセス可能な範囲を限定する要件を加えました。結果、認証基盤に対しては、シングルサインオンと多要素認証が機能要件に加えました。

2-4. サイバー攻撃及び内部不正対策の機能要件について考えてみた

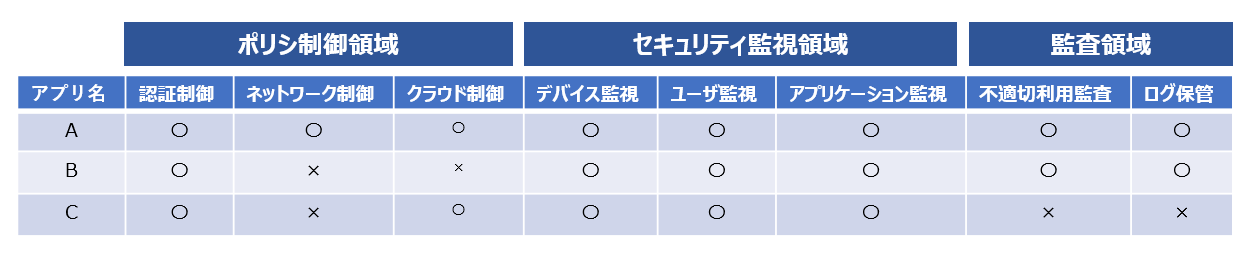

デバイスを判別し、EDRを導入し、利用者のIDを厳格に管理しても全てのサイバー攻撃や内部不正リスクに対応することはできません。そこで重要になるのがセキュリティ監視と監査です。セキュリティオペレーションセンター(SOC)にて24時間365日不審な挙動を監視し、ポリシーに違反しているものがあれば速やかに対処することを要件に加えました。しかし、全ての不審な振る舞いをセキュリティ監視で検知できないため、ログ点検等の監査を行うことも要件に加えました。

3. ゼロトラストセキュリティ導入後の変化

次に、これらの機能要件を実装し、実際に運用により発生したメリット、デメリットについてご紹介します。どのようなソリューションを用いて、どのような制御を行ったのかは、次回以降にご紹介します。

3-1. 導入のメリット 良い変化

職場を会社からクラウドへ移行したことで多くのシーンにおいて、リモート環境でも出勤時以上の生産性向上と、セキュリティの確保が可能であることが分かり、更に積極的なリモートワーク(ハイブリッド含む)が実践できています。 (2023年10月ベースでリモートワーク率62.2%)

リモートワークのメリットとして私が大きいと感じる部分は朝夕の通勤時間が無くなり、荒天時や事故による足止めの影響を受けることが回避され、その時間を余暇に充てることができるようになったことです。従来よりもリフレッシュする時間が増えて業務へのモチベーションが向上したように感じています。

そんなリモートワークを支えるゼロトラストセキュリティのエンジニアから見たメリットは、利用者・デバイス・権限を一括コントロールすることで情報漏えいリスクを最小化できていること。また、制御しきれない部分があっても多面的なセキュリティ監視・監査によっていかなる場合も調査しきれるようになったことが最大のメリットです。

副次的効果としては、デバイスのキッティングが挙げられます。あらかじめ登録しておいた設定を自動で読み込んでくれるため、ユーザーが設定する手間や、業務の時間を圧迫することがなくなり、キッティングに要する手間は従来の90%以上削減され、その他の業務に効率的に時間を使えるになったと思います。

3-2. デメリット 今後の課題

新しい製品や考え方を取り入れた結果がすべて良いとは限りません。同時に以下のような困りごとも発生しております。

- 在宅業務の割合が増える一方で、全ての社員が恵まれた在宅勤務環境を準備し、円滑にコミュニケーションできているわけではないことが判明しました。

- セキュリティエンジニア目線から見たデメリットは、IDやデバイスの制御の設計が非常に複雑で、設計の不備や考慮漏れによるユーザー影響が大きいため、日々の業務に対するプレッシャーが高まりました。

- 組織ごとに利用しているSaaS含む個別アプリケーションが多く、セキュリティリスク評価やセキュアに運用するためのAPI連携の検討に苦慮しています。

このような課題については、環境の充実やコミュニケーション強化に向けた施策の発信や、専門知識を持つスペシャリストによる運営が必要になります。

4. まとめ 製品を導入して終わりではない

今回のコラムではNTT東日本がゼロトラストセキュリティを導入した目的、必要とした機能要件、実際に導入した際のメリットやデメリットについて記載させていただきました。皆さまの参考になりましたら幸いです。

これまで触れてきた通り、ゼロトラストセキュリティモデルは、ソリューションを入れたら安泰となり、1度ポリシーを作成したら見直し不要ということはありません。

これまで以上に細かく制御や監視をしている反面、デバイスやOS、アプリケーションの拡張、利用者要望に合わせたポリシー再考やセキュリティ監視、監査の最適化を行うことがセキュリティを保つ上で非常に重要になってきています。

これらの詳細については、今後のコラムでより詳細にご紹介予定ですので、ご期待ください!

今後の掲載予定コラム

次回はNTT東日本がどんなソリューションでゼロトラストセキュリティを構築したのかについて紹介していこうと思います。

また、これからゼロトラストセキュリティの導入を考えているが、自分たちではやりきれない、何をしたらいいかわからないという皆さま、是非、NTT東日本へご相談ください!私たちのノウハウで皆さまの新しい働き方を全力サポートいたします!

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。