クラウドゲートウェイ クロスコネクトを使ってAWSに閉域接続してみた

今回は、クラウドゲートウェイ クロスコネクトの解説と、実際にクロスコネクトを経由したAWS上のインスタンスまでの接続を試してみます。

クラウドゲートウェイ クロスコネクトとは

クラウドゲートウェイ クロスコネクトについて

「クラウドゲートウェイ クロスコネクト」は、NTT東日本が提供するフレッツ・VPNサービスからパブリッククラウド(Amazon Web Services(AWS)、Google Cloud Platform ™、Microsoft Azure、NIFCLOUD、Oracle Cloud Infrastructure)およびNTT東日本のデータセンターへ、閉域接続を可能にする定額制のネットワークサービスです。

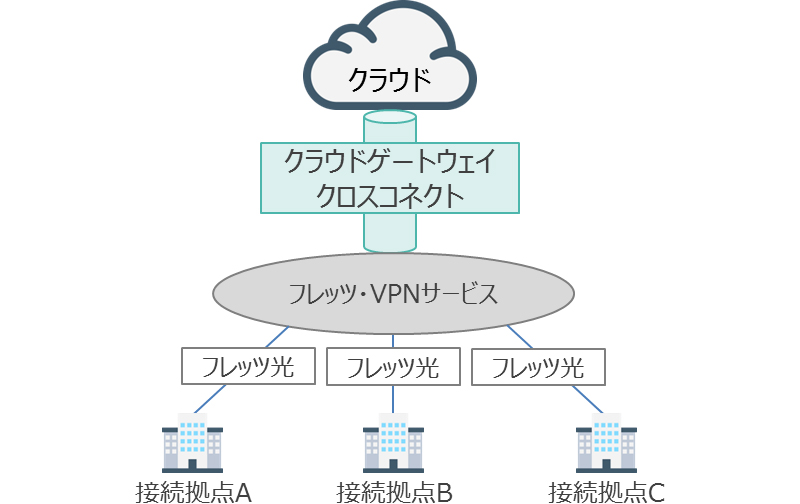

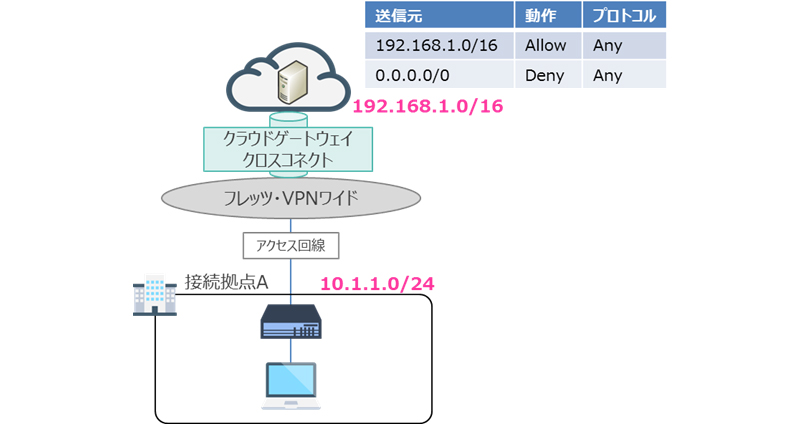

NTT東日本の代表的なサービスの一つである「フレッツ・VPN」は、お客様拠点間をVPNでセキュア接続するサービスですが、クラウドゲートウェイ クロスコネクトは、下図1のようにフレッツ・VPNサービスの一つの拠点としてクラウドのIaaSに閉域接続できるネットワーク接続サービスと捉えていただくと分かりやすいのではないでしょうか。

図1:接続概要イメージ

なお、クロスゲートウェイ クロスコネクトで利用できるフレッツ・VPNサービスは「フレッツ・VPNワイド」と「フレッツ・VPNプライオ」です。

それぞれのフレッツ・VPNサービスの概要は、本コラムの最後にURLを記載してますので、そちらをご参照下さい。

今回は、クラウドゲートウェイ クロスコネクトの解説と、実際にクロスコネクトを経由したAWS上のインスタンスまでの接続を試してみます。

接続構成イメージ

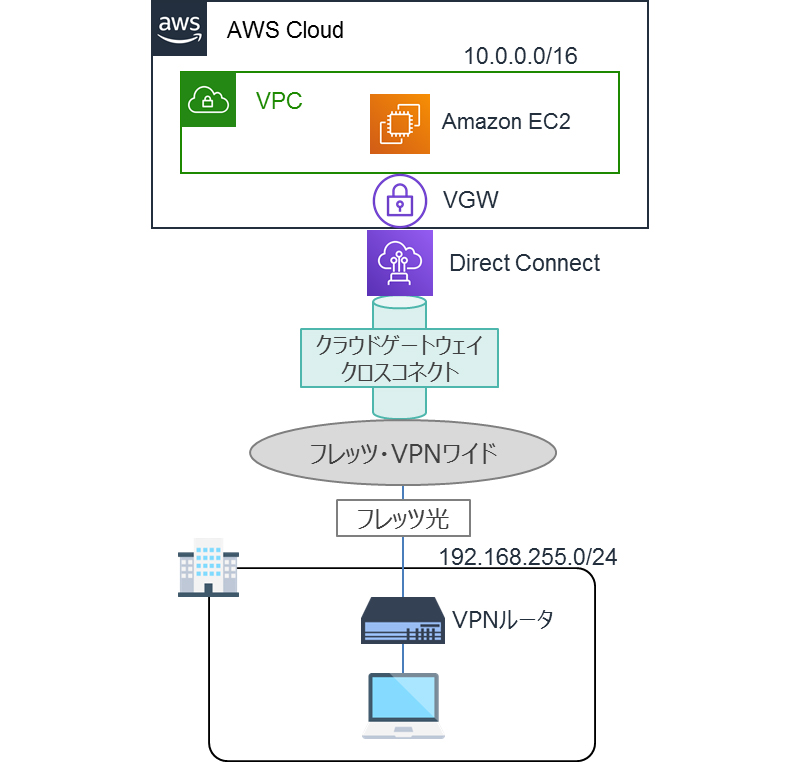

AWSのアークテクチャアイコンを用いて、接続構成イメージを起こしてみました。

今回のAWSとの接続においては、フレッツ・VPNワイドを利用しての接続をしてみます。

図2:接続構成図

AWSとは「DirectConnect」を経由し、「仮想プライベートゲートウェイ(VGW)」を介して「Amazon Virtual Private Cloud(Amazon VPC)」に通信します。なお、クラウドゲートウェイは「DirectConnectGateway」にも対応しているので、部署単位でVPCを分けて複数VPCと接続することも可能です。

拠点側のVPNルータは、フレッツ・VPNワイドを利用するために必要です。ルータはPPPoEセッションを張り、フレッツ・VPNワイドと接続するのですが、このPPPoEのインターフェイスにVPCへのルーティングが向いていればVPCと接続できてしまいます。

なお、VPNルータは自前で用意し、設定いただくこともできますし、NTT東日本ではレンタルルータとして設定・導入含めて提供しているので、AWS~ネットワーク~ルータまで全てNTT東日本にお任せも可能です。

利用者様は、ルータにパソコンをつなぐだけで、簡単にAWSの閉域利用ができます。

クロスコネクトをつないでみた!

クロスコネクトの申込み

先述しましたが、クロスコネクトの利用にはフレッツ・VPN、フレッツ光回線(光コラボ回線も可)が必要で、フレッツ・VPNの申込時にクロスコネクトを加えて申込みします。

既にフレッツ・VPNやフレッツ光回線をご利用の場合でも、流用することが可能です。

なお、クロスコネクトのお申込みには、クラウドのアカウントIDやクラウド側の一部リソースのIDが必要です。

NTT東日本では、2018年11月末からAWSとMicrosoft Azureの販売を開始しており、NTT東日本にてクラウドのアカウント作成や請求代行をすることが可能ですので、アカウントをお持ちでないお客様はクラウド側の準備もNTT東日本にお任せしちゃいましょう!

ネットワーク設計について

クロスコネクトに関わらず、クラウドの閉域利用にはネットワーク設計がとても重要です。アドレス体系やルーティング、セキュリティルール等の設計を誤ると、「ネットワークは開通したけどクラウドと通信できない!」といったことが発生します。

よく耳にする通信トラブルのいくつかの例をご紹介します。

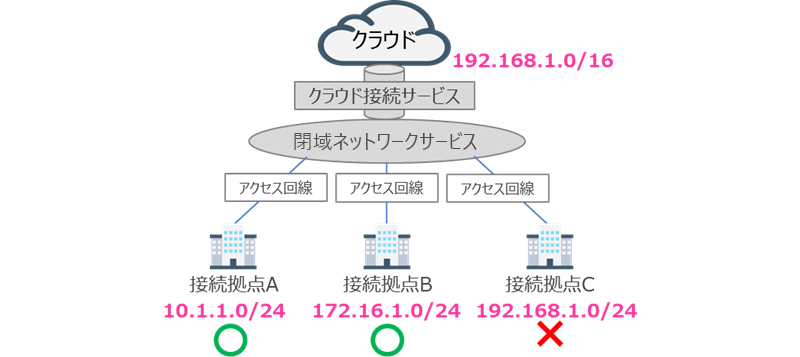

オンプレミスの拠点側で利用しているアドレス帯とクラウド内側アドレス帯の重複

下図3「アドレス帯の重複」のように、クラウド側とオンプレミスのアドレス帯がバッティングしていることにより、一部の通信ができなくなってしまいます。

図3:アドレス帯の重複

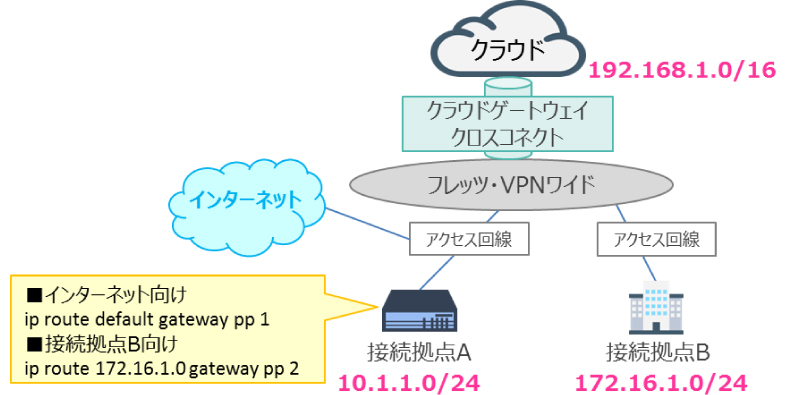

拠点側ルータのクラウド側アドレスへのルーティングの設定漏れ

下図4「ルーティングの設定漏れ」のように、インターネットとフレッツ・VPNワイドでルータを併用していた場合、フレッツ・VPNワイドのPPPoEインターフェイス向けにクラウドへのルーティングを設定しないといけません。

図4:ルーティングの設定漏れ

クラウド側仮想サーバのセキュリティルールの設定漏れ

下図5「セキュリティルールの設定漏れ」のように、クラウド上のローカルセグメントは許可設定になっているものの、拠点側アドレス帯の許可設定を投入しないと、仮想サーバに通信できません。

図5:セキュリティルールの設定漏れ

これ以外にもクラウド特有のルーティング仕様による通信トラブルなど、オンプレミス~クラウドまで全体を考慮したネットワーク設計がとても重要になります。

これらの注意点を踏まえて、今回のクラウド接続はAWSとの接続は、「図2:接続構成図」で実施していきます。

クロスコネクトの開通手順

クロスコネクトのAWS接続の開通手順は、以下の順序で実施していきます。

- ①AWSアカウントの申込み

- ②VPCの作成

- ③仮想プライベートゲートウェイ(VGW)の作成、VPCへのアタッチ

- ④ルートテーブルのルート伝播設定

- ⑤クロスコネクトの申込み

- ⑥仮想インターフェイス(VIF)の接続承認

④のルートテーブルのルート伝播設定は、オンプレミスとAWSの専用ネットワーク接続を可能にするDirect Connectを通じて、BGP(ボーダーゲートウェイプロトコル)で接続をします。そのため、全ての開通手順が終わると、オンプレミス側のネットワークアドレスが、VPCまで広告されます。

またルートテーブルでは、VPC内でサブネットを「Public」と「Private」の2つに分けている構成が多くあり得ますが、それに合わせて「Public」と「Private」のサブネット単位でルートテーブルを分けている場合には、ルート伝播を設定するルートテーブルを間違えないように注意が必要です。

例えば、「Private」サブネットのみにルート伝播を許可していた場合は、「Public」サブネットにはオンプレミスのルート情報がないため、オンプレミスから通信できません。

オンプレミスから直接通信したいサブネットはどれなのか、またVPC全体なのか、といったところもネットワーク設計には重要です。

⑥の仮想インターフェイス(VIF)の接続承認は、2つのVIFに対して行います。これは、クロスコネクト(アプリパッケージも同様です)は冗長構成で提供されるサービスだからです。

拠点側ルータの設置

フレッツ・VPNワイドに接続するルータを設定していきましょう。先述していますが、既にご利用済みのフレッツ・VPN環境があれば併用可能ですが、クラウド向けのルーティング設定の有無は確認が必要です。

今回は接続構成図を元に簡易的なルータ設定を行います。

なお、今回使用するルータはYAMAHA製RTX1210です。

■AWSへのルーティング設定

ip route 10.0.0.0/16 gateway pp 1

■LANインターフェイスの設定

ip lan1 address 192.168.255.254/24

■WANインターフェイス(フレッツ・VPNワイド接続)の設定

pp select 1

pp always-on on

pppoe use lan2

pp auth accept pap chap

pp auth myname [フレッツ・VPNワイドへの接続ID] [フレッツ・VPNワイドへの接続パスワード]

ppp lcp mru on 1454

ip pp mtu 1454

pp enable 1

■DHCPの設定

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.255.100-192.168.255.200/24 gateway 192.168.255.254

ルータ設定投入が完了し、フレッツ回線との物理接続が終えましたら、クロスコネクトの開通工事を待ちましょう。

クロスコネクトの開通工事完了

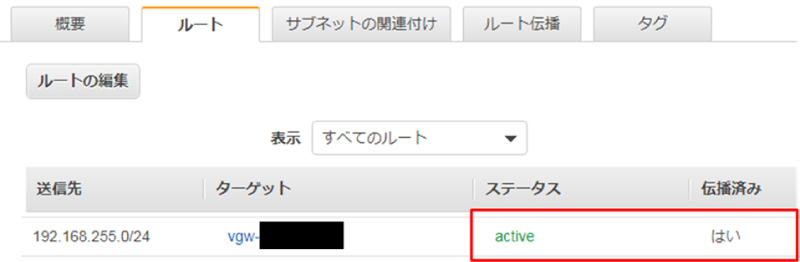

クロスコネクトの工事が完了しましたら、まずルートテーブルを確認します。拠点側ルータの接続含め、AWS側の事前設定やクロスコネクトの工事に問題無ければ、下図6のようにルートテーブルにオンプレミス側のネットワークアドレスが表示されます。

図6:ルートテーブルの経路表示確認

オンプレミス側ネットワークアドレスの「192.168.255.0/24」が正しく表示されていますね。ターゲットが「vgw-~~~」となっているのは、仮想インターフェイス(VIF)をVGWにアタッチしていますので、Direct Connectを経由ししたオンプレミスのネットワークへの経路を指すことになります。

EC2との接続確認

EC2の準備

接続確認用にAmazon LinuxのEC2を準備します。

オンプレミス側ネットワークアドレスが表示されているサブネットへの配置と、セキュリティグループの許可設定を忘れないように注意して下さい。

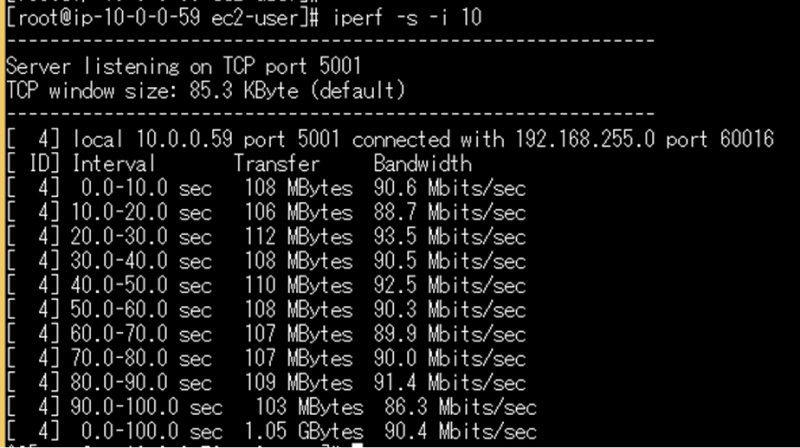

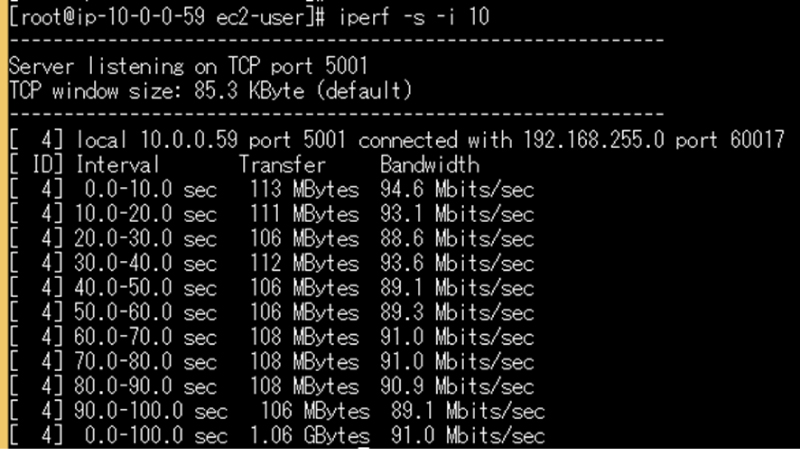

EC2までの速度測定

Iperfというネットワークスループットを測定するソフトウェアを使用して、拠点側クライアントPCからEC2インスタンスへの速度測定をしてみましょう。

- クラウドゲートウェイ:クロスコネクト 100M接続プラン

- フレッツ・VPNサービス:フレッツ・VPNワイド

- フレッツ光回線:フレッツ 光ネクスト ファミリー・ハイスピードタイプ

- 拠点側ルータ:YAMAHA RTX1210

- 拠点側クライアントPC:Amazon Linux 2018.03.0 T2.micro

- AWS側EC2インスタンス:NEC PC-LZ750LS

★1回目

★2回目

クロスコネクト100M接続プランでの構成で80Mbps後半~90Mbps前半のスループットが安定して計測されました。

ベストエフォート型のサービスの為、サービスの利用状況に変化する可能性はありますが、100M接続プランでも高速かつ安定したネットワーク環境によるクラウド利用が可能と言えるのではないでしょうか。

まとめ

今回は、クラウドゲートウェイ クロスコネクトのご紹介から、クラウド利用にけるネットワーク設計の重要性や注意点、そして実際にクロスコネクトを通じ、AWSとの接続まで実施してきました。

クラウドを導入する企業がますます増えていく中、クラウドの利用形態に応じたネットワークの設計もクラウド利用の成功のカギとも言えるでしょう。

これを機会に一度クラウド利用をご検討されてみてはいかがでしょうか。

NTT東日本では、クラウド導入~ネットワーク~お客様拠点環境までワンストップで提供することができます。ご検討の際は、ぜひNTT東日本までご相談下さい。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。