NTT東日本におけるゼロトラストセキュリティの設計と導入

こんにちは!NTT東日本 セキュリティエンジニアのタクヤです。

ゼロトラストセキュリティコラムの2回目になります。

前回は、NTT東日本が目指すべき新たな働き方を模索する中で、その実現案としてセキュリティ要件を洗い出し、その結果、ゼロトラストセキュリティに至った経緯について投稿させていただきました。

まだご覧になっていない方は、是非ご覧ください。

前回コラム:「NTT東日本で実際に導入しているゼロトラストセキュリティを徹底解説!」

今回は、前回の話を一歩進めて、ゼロトラストセキュリティ導入時の製品選定、設計及び導入方法について、どのように検討を進めたのか、より具体的に記載していきます。今回も最後までお付き合いいただけますと幸いです。

1. ゼロトラストセキュリティの製品選定

本項では、NTT東日本でのゼロトラストセキュリティ製品選定の考え方をご紹介します。

新しい働き方の実現に向けて、前回のコラムでも紹介した、セキュリティ要件を基に検討を行いました。

| セキュリティ要件1 | リモートから会社リソースへのセキュアなアクセス方法の確立 |

| セキュリティ要件2 | 利便性の高いアプリケーションの利用促進と、セキュリティの両立 |

| セキュリティ要件3 | 情報漏えい対策を確保した上での、外部とのコラボレーション方法の確立 |

| セキュリティ要件4 | 高度化するサイバー攻撃や内部不正の可視化、対策 |

上記の要件を満たす製品を選定するにあたり、既存環境を振り返り、前提条件も整理しました。

| 前提1 | OA環境にMicrosoft Defender for Endpoint(EDR)を導入済 |

| 前提2 | Teamsを利用するため、EntraID(旧AzureAD)にアカウント登録済 |

| 前提3 | 可能な限り既存の環境を有効活用する |

これらの前提を元にした結果、Microsoft 365 E5ライセンスの選定が有力となりました。主要な理由は導入済みEDRとの親和性、充実したアカウント保護対策機能、豊富なデバイス制御機能、先進的な内部不正対策機能があげられます。

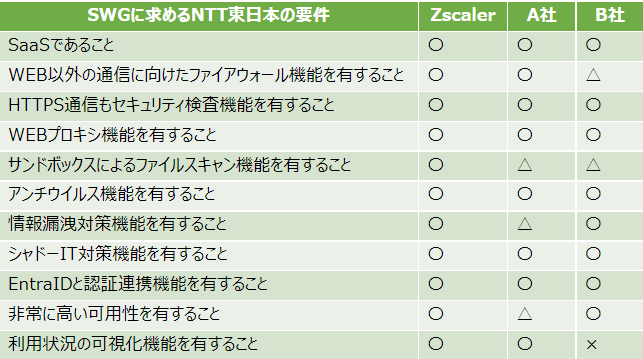

しかし、Microsoft 365 E5ライセンスにはセキュアウェブゲートウェイ(SWG)機能が含まれていないため、追加でソリューションの導入を検討する必要がありました。

複数の製品を比較した結果、セキュリティ制御機能が充実しており、サービスの信頼性も高いことからZscaler社のZscaler Internet Accessを選定しました。

以下が、製品選定の際に用いた比較表の抜粋になります。

2. ゼロトラストセキュリティの設計

本項ではNTT東日本でのゼロトラストセキュリティ設計の考え方をご紹介します。

2-1. リモートから会社リソースへのセキュアなアクセス方法の確立

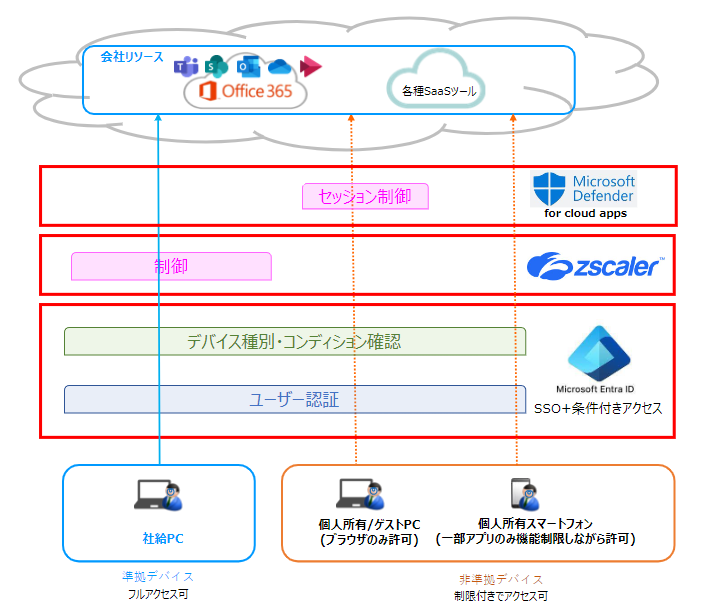

はじめに、アクセス制御の設計についてご紹介します。アクセス制御は以下の要件を満たすように機能の組み合わせを検討し、ソリューションごとに制御ポリシーを設計しております。

| アクセス制御 基本設計1 |

ポリシーに準拠しているデバイスはフルアクセス可能とし、未準拠のデバイスはアクセスを制限する。 (実現案)IntuneとEntraIDを用いて制御する。 |

| アクセス制御 基本設計2 |

SWG機能も含めて認証を一元化する。 (実現案)EntraIDのSAML連携により実現する。 |

| アクセス制御 基本設計3 |

利用ユーザにセキュリティリスクが存在する場合には、リスクの大きさに応じて、認証ブロック、パスワードリセット、再認証の要求等を強制的に適用する。 (実現案)EntraIDの条件付きアクセスを用いて制御する。 |

| アクセス制御 基本設計4 |

会社支給のPC端末から個人向けクラウドサービスは利用不可にする。 (実現案)Zscaler Internet Accessを用いて制御する。 |

| アクセス制御 基本設計5 |

BYOD端末及びゲスト端末PCは、機能を制限した上で、ブラウザアクセスのみを許可する。 (実現案)EntraIDの条件付きアクセスとMicrosoft Defender for Cloud Appsのセッション制御を利用する。 |

| アクセス制御 基本設計6 |

スマートフォンは、機能を制限した上で、予め決められたアプリケーションのみに限定して許可する。 (実現案)IntuneのMobile Application Managementを用いて制御する。 |

上記の設計ポリシーを基にした端末種別ごとのアクセス制御は以下の図のようになっています。

2-2. 利便性の高いアプリケーションの利用促進とセキュリティの両立

次に、アプリケーションの利用とセキュリティの両立について説明します。

近年、業務効率化のため、さまざまなアプリケーションが利用されていますが、新しいアプリケーションを導入する際には、そのアプリケーションのセキュリティリスクの検討をしておかないと情報漏えい等の事故につながりますので注意が必要です。NTT東日本では、以下の設計ポリシーに基づいて環境構築を行い、アプリケーション利用時のリスク軽減を図りました。

| アプリ制御 基本設計1 |

アプリケーションのログインには強度の高い認証を利用する。 (実現案) EntraIDを用いたSSOを実施する。 |

| アプリ制御 基本設計2 |

情報漏えいリスク(ファイルアップロード等)のあるサイトやサービスを利用する場合には事前に利用申請を受け付け、アクセス許可の設定を行う。 (実現案)アクセス許可はZscaler Internet Accessを利用し制御する。 |

| アプリ制御 基本設計3 |

アクセス許可は最小権限にする。 (実現案)Zscaler Internet Accessを用いて利用者、グループ、部署等でアクセスを限定する。 |

| アプリ制御 基本設計4 |

通信先はレピュテーション評価を用いて調査し、悪性の場合は通信をブロックする。 (実現案) MicrosoftやZscalerが保有する脅威インテリジェンスを用いて判定。通信ブロックはZscaler Internet Accessを利用する。 |

| アプリ制御 基本設計5 |

操作ログを定期的に点検し、不正利用を監査する。 (実現案) Microsoft Purviewを用いて監査ログを長期保管し、監査に利用する。 |

2-3. 情報漏えい対策の実現と外部コラボレーション機能の両立

続いて、外部コラボレーションに対するセキュリティ設計ついてご説明します。

近年の業務運営にあたり、他企業とのコラボレーションは必要不可欠です。

しかし、自社の管理が及ばないことが多いため、事前に対策を設計しておかないと情報漏えいの原因となる可能性が高まります。

NTT東日本では以下の設計ポリシーの基づき構築を行うことで、外部コラボレーション時のリスクを軽減しています。

| 外部コラボ 基本設計1 |

外部ユーザはゲストユーザとして管理する。 (実現案)EntraIDのユーザ管理機能を用いる。 |

| 外部コラボ 基本設計2 |

ゲストユーザの追加登録を管理者が承認する。 (実現案)EntraIDのエンタイトルメント管理機能を用いて、テナントへのアクセス許可に承認フローを追加する。 |

| 外部コラボ 基本設計3 |

ゲストユーザが所属できるTeamsのチームやアクセスできるSharePointサイトを最低限にしぼる。 (実現案) EntraIDのエンタイトルメント管理機能を用いて、アクセス先を限定する。 |

| 外部コラボ 基本設計4 |

ゲストユーザの定期的な監査を行い、社内リソースへのアクセスが不要になった際にすべての権限を漏れなく削除する。 (実現案) EntraIDのエンタイトルメント管理機能を用いて、付与している権限をすべてはく奪する。 |

| 外部コラボ 基本設計5 |

ゲストユーザの利用状況を監視し、不正動作を行っていないことを確認する。 (実現案) EntraIDのIdentity ProtectionやMicrosoft Defender for Cloud Appsを用いて監視・調査する。 |

| 外部コラボ 基本設計6 |

万が一ファイル漏えいした場合でもファイルを閲覧できるユーザを限定する。 (実現案) 機微情報に対し、Microsoft Purview Information Protectionにより電子ラベルを付与する。 |

2-4. サイバー攻撃や内部不正の可視化

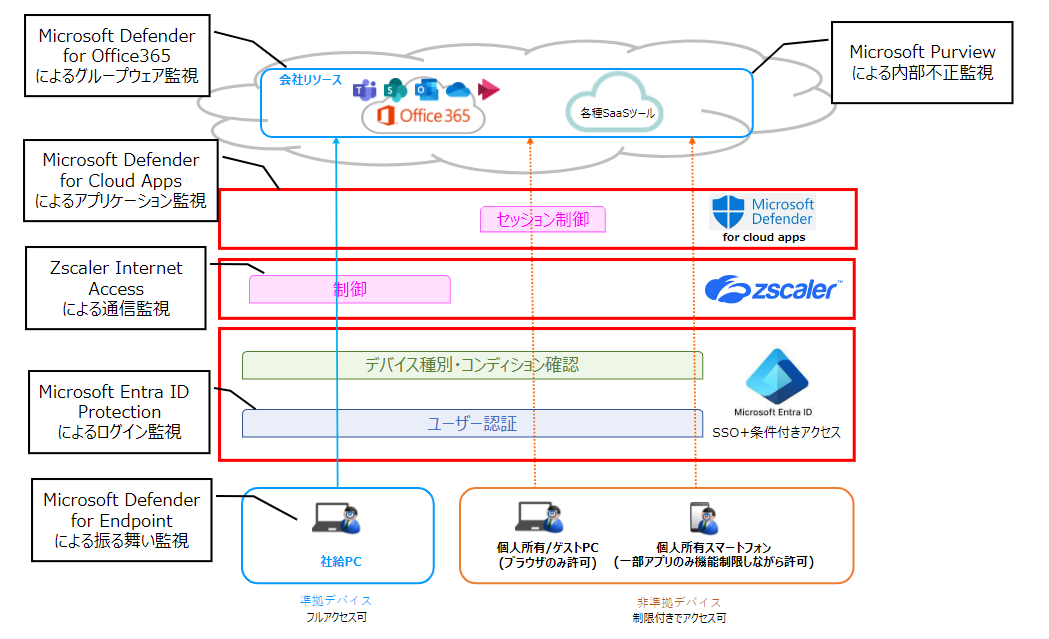

最後にサイバー攻撃や内部不正に対して、どのように対策を検討したのかをご説明します。

サイバー攻撃は日々巧妙化しており、EPP製品のみでは十分の対応が取れないということは、前回のコラムでもご紹介しました。

加えて、昨今では人材が流動的になっている背景もあり、内部不正による情報漏えい対策の必要性が増している状況も踏まえたセキュリティ監視が必要になります。NTT東日本では以下のソリューションを用いてサイバー攻撃や内部不正の可視化を設計しています。

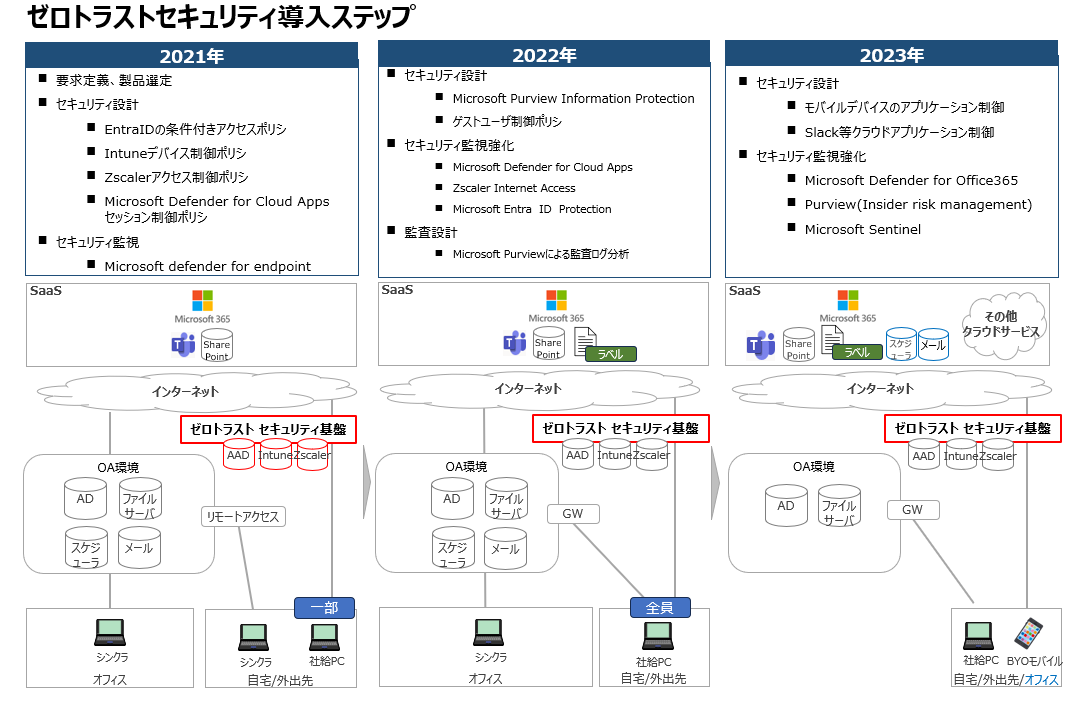

3. ゼロトラストセキュリティの導入

本項では、NTT東日本でのゼロトラストセキュリティの導入ステップについてご説明します。

前項までの説明でお分かりいただけたかと思いますが、ゼロトラストセキュリティモデルの導入には設計・実装すべき内容がたくさんあります。

これらを同時に導入しようとすると、思わぬ事故やセキュリティインシデントにつながる可能性があります。

NTT東日本では3ステップに分けて段階的にゼロトラストセキュリティ環境の導入を行いました。

まず、2021年から要求定義、製品選定を行い、設計検討はアクセス制御やデバイス制御から順に着手しました。セキュリティ監視はすでにOA環境で導入済みのMicrosoft Defender for Endpointから導入していきました。Microsoft Defender for Endpointを先行導入した理由は、やはりデバイスのリスクが一番高いためです。

2022年にはAzure Information Protectionによるラベル制御の導入検討とセキュリティ監視および監査ログ分析に着手しました。

2023年には、最も業務影響の大きいメールとスケジューラの切り替えにあわせて、Microsoft Defender for office365のセキュリティ監視を開始しています。また、内部不正対策の強化としてMicrosoft PurviewやMicrosoft Sentinelを導入していきました。

主な推移については次の図のとおりです。

4. まとめ クラウド環境の設計は随時アップデートが入るので、必要な知見は自ら実証検証しよう

今回のコラムではNTT東日本がゼロトラストセキュリティをどのような設計ポリシーに基づいて構築してきたか、どのようなステップで導入を進めてきたか、についてご紹介させていただきました。

ゼロトラストセキュリティの設計や導入にあたって、進め方や注意点が参考になれば幸いです。また、導入後、実際に運用を始めるとバグの発見や、ポリシーの変更検討、サービスのアップデート等に対応することが必要になります。このような事象に対応するために、検証環境で実機検証を行いながら、随時知見をアップデートし、ゼロトラスト環境を維持することがとても重要になります。

このあたりの運用は次回のNTT東日本がゼロトラストセキュリティをどのように運用・監視しているのかで紹介していこうと思います。

これからゼロトラストセキュリティの導入を考えているが、自分たちではやりきれない、何をしたらいいかわからないという皆さま、是非、NTT東日本へご相談ください!私たちのノウハウで皆さまの新しい働き方を全力サポートいたします!

今後の掲載予定コラム

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。