エンタイトルメント管理を活用して、権限管理を簡略化する

こんにちは!NTT東日本 セキュリティエンジニアのタクヤです。

私たちは、NTT東日本社内におけるゼロトラストセキュリティ環境の構築・運用を日々行っています。業務の中では、「特別な制御を実現したい」「運用をもっと効率化したい」といった課題や要望が常に生まれます。

こうしたニーズに応えるため、私たちはさまざまな制御や機能の検討を重ねてきました。本コラムでは、その過程で活用した技術や、具体的な課題解決の取り組みに焦点を当ててご紹介します。

今回は、ゼロトラストセキュリティの肝ともいえる、アクセス権管理を効率化することのできるソリューションであるエンタイトルメント管理についてご説明します。

最後までお付き合いいただけますと幸いです。

過去のゼロトラストセキュリティのコラムはこちらからご覧いただけます。

エンタイトルメント管理のご相談について、NTT東日本のセキュリティエンジニアがお応えします。お気軽にお問い合わせください!

1. エンタイトルメント管理とは

この章ではアクセス権管理の課題と、エンタイトルメント管理の概要についてご説明します。

1-1. アクセス権管理の課題

情報セキュリティの基本的な考え方のひとつに「最小権限の原則」があります。これは、ユーザーやシステムに対して、業務遂行に必要な最小限の権限のみを付与すべきという考え方です。

この原則は、万が一アカウントが乗っ取られた際の影響を最小化したり、内部での不正アクセスを防止するうえで非常に重要です。しかし、実際に運用してみると、次のような課題が浮かび上がりました。

- 管理項目の多さによる負担

- 異動や入退社のたびに設定変更が必要で、手間がかかる。

- 権限付与・はく奪の漏れ

- 作業漏れが業務進行を妨げるケースが発生。

- 管理稼働の偏り

- アクセス権管理には、Entra IDやSharePointサイトの管理権限が必要で、特定のユーザーに負担が集中。

こうした課題を解決するために有効なのが、今回ご紹介するエンタイトルメント管理です。エンタイトルメント管理を活用することで、権限の付与・はく奪を効率化し、セキュリティと運用の両立を実現できます。

1-2. エンタイトルメント管理の概要

本項では、エンタイトルメント管理の機能についてご説明します。

エンタイトルメント管理とは、必要なアクセス権や権限をカタログという形で事前にパッケージ化し、ユーザーが申請・承認を経ることでまとめて付与できる仕組みです。これにより、複数の権限を一度に効率的に割り当てることが可能になります。

さらに、以下のような特徴があります。

- 権限付与期間の設定

- 一時的なアクセス権を付与し、期間終了後に自動的に解除できる。

- 定期的な監査と権限のはく奪

- 権限の棚卸しや不要な権限の削除を容易に実施可能。

- アクセスパッケージによる管理

- 権限やユーザーをポリシー単位で管理し、柔軟な運用を実現。

この仕組みにより、IDとアクセスのライフサイクルを大規模かつ簡単に管理できるソリューションとなっています。

エンタイトルメント管理を導入することで、膨大なアクセス権設定であっても過不足なく均一に権限を付与でき、管理の手間を大幅に削減できる点が大きなメリットです。

エンタイトルメント管理のご相談について、NTT東日本のセキュリティエンジニアがお応えします。お気軽にお問い合わせください!

2. 利用するための前提条件

本章では、エンタイトルメント管理を利用するために必要なライセンスや、権限についてご説明します。

2-1. 必要なライセンス

エンタイトルメント管理はMicrosoft Entra ID P2 または Microsoft Entra ID Governanceのどちらかのライセンスを契約することで利用できます。

また、Microsoft Entra ID P2ライセンスはMicrosoft 365 E5ライセンスにも含まれており、同ライセンスを契約中の場合は追加の契約なしで利用可能です。

2-2. 必要な権限

続いて、設定に必要な権限についてです。

初めて操作を行う場合は、Entra ID組み込みロールのグローバル管理者かIdentity Governance管理者のどちらかを作業者に付与しておく必要があります。

ですが、このような権限をカタログやアクセスパッケージを管理するユーザー毎に付与するのはかなり過剰な状態といえます。

そこで、エンタイトルメント管理では、各カタログ、アクセスパッケージごとに権限を付与する機能が具備されています (3-3参照)。

3. 設定方法

本章ではエンタイトルメント管理を利用するための設定手順をご説明します。

3-1. カタログの作成

最初にカタログの設定方法をご紹介します。

カタログは設定したい権限を予め取りまとめたものです。

このカタログをアクセスパッケージに連携することで、カタログに設定された権限以外の権限が登録されるのを防ぐことができます。

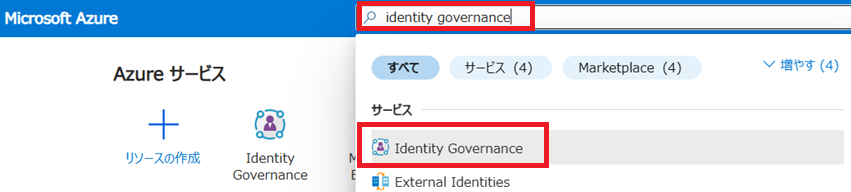

① Entra IDのカタログ設定画面を開きます。

Azure Portalの画面上部にある検索画面に「Identity Governance」と入力して、Identity Governanceの設定画面を表示させます。

(図3-1-1)

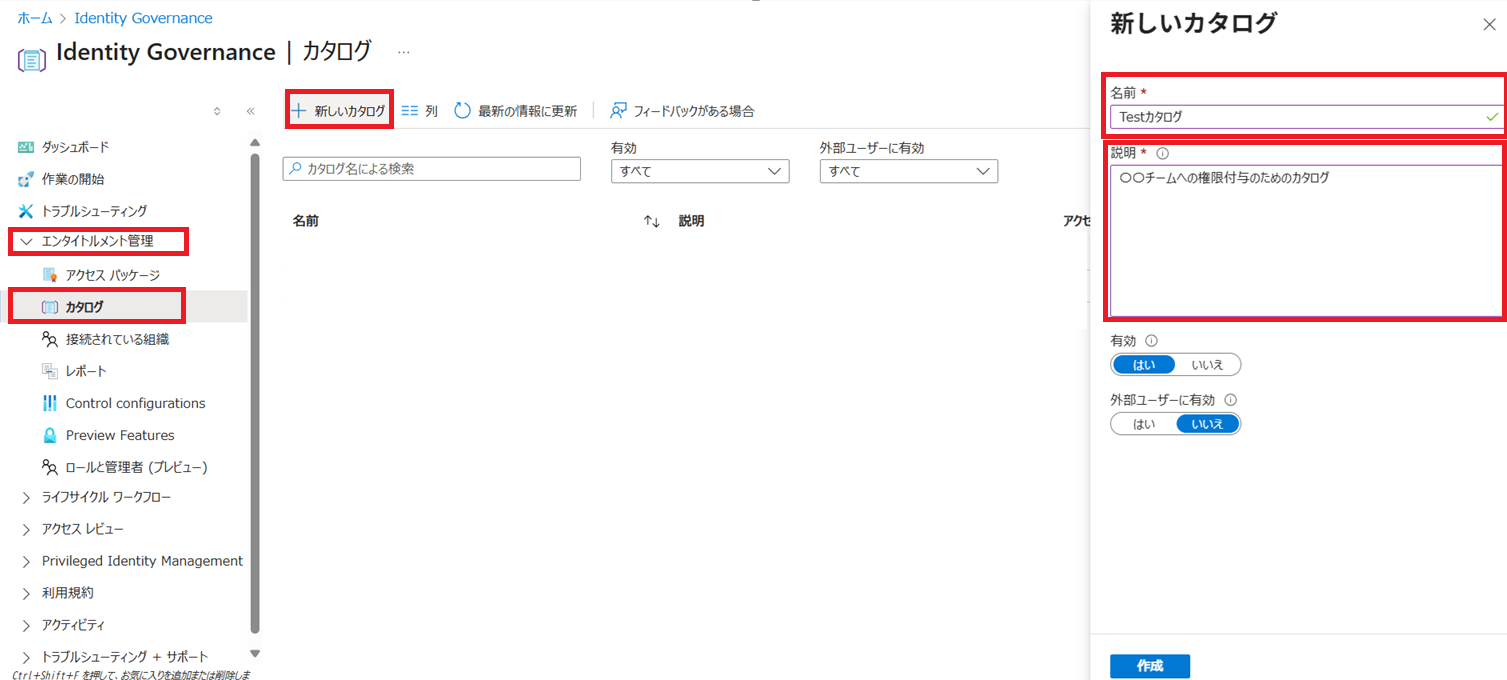

② 画面左側の[エンタイトルメント管理] [カタログ]、画面上部の[新しいカタログ]の順番にクリックし、右側に表示された入力画面にカタログ名とその説明を入力後、作成ボタンをクリックします。

その際に、ゲストユーザーからの権限申請を受け入れる場合は、[外部ユーザーに有効]のカラムをはいに変更します。

(図3-1-2)

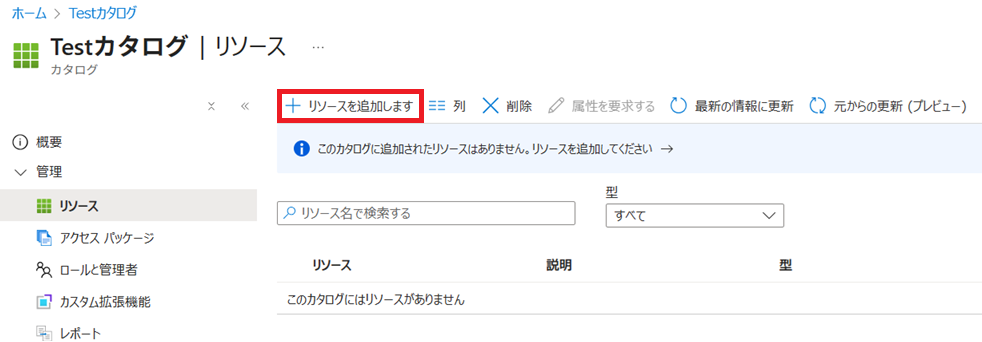

③ [作成されたカタログ]をクリックし、カタログ概要画面を表示後、左側の[リソース]をクリックします。

(図3-1-3)

リソース管理画面が表示された後、画面上部の[リソースを追加します]をクリックします。

(図3-1-4)

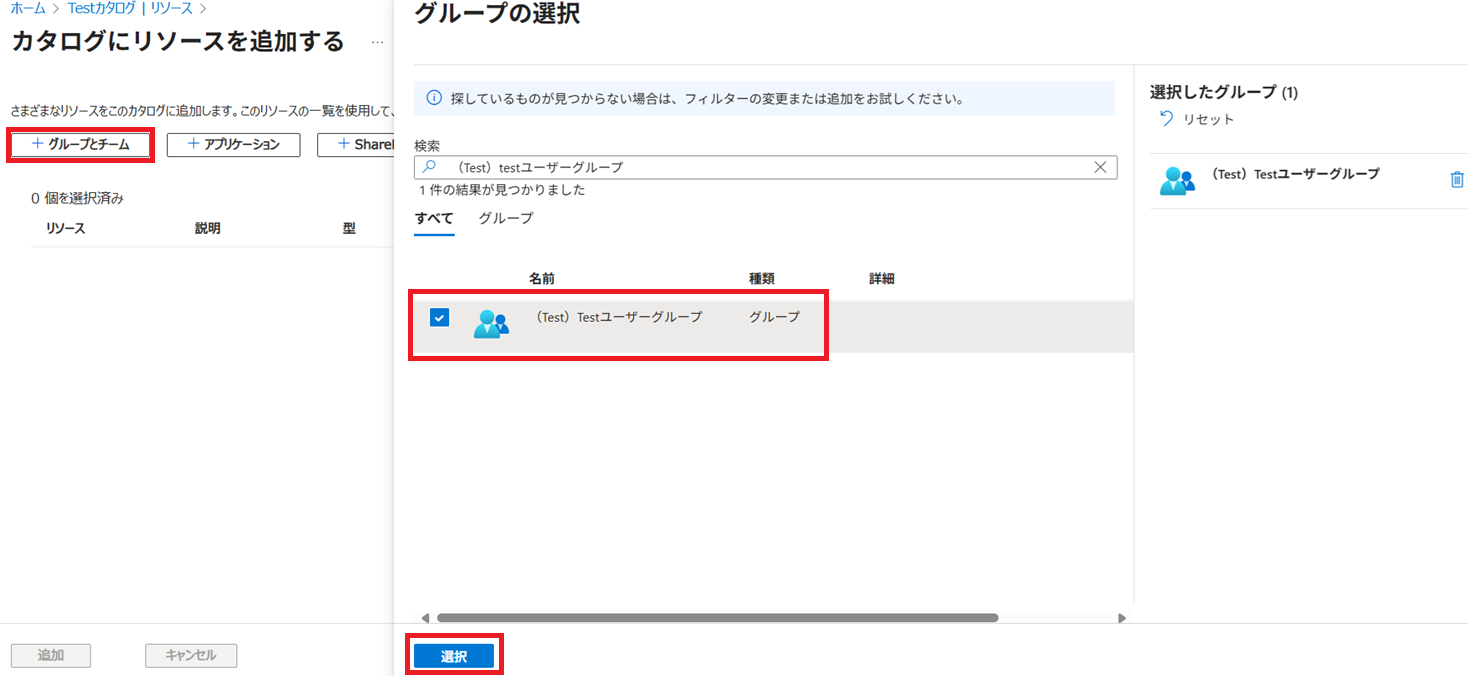

④ 管理するグループやSharePointサイト、アプリケーションを追加していきます。

設定したい対象の種別に合わせて上部のカテゴリを選択し、右側に表示された検索ボックスから検索し、対象にチェックを入れ、[選択]をクリックします。

例えば、グループの追加であれば、[グループとチーム]をクリックして検索ボックスを表示させ、そこで追加したいグループを検索します。

全ての対象を設定出来たら[追加]をクリックします。

(図3-1-5)

(図3-1-6)

3-2. アクセスパッケージの作成

続いて、アクセスパッケージの作成手順をご紹介します。

① Identity Governance画面左側の[アクセスパッケージ]、画面上部の[新しいアクセスパッケージ]の順でクリック

(図3-2-1)

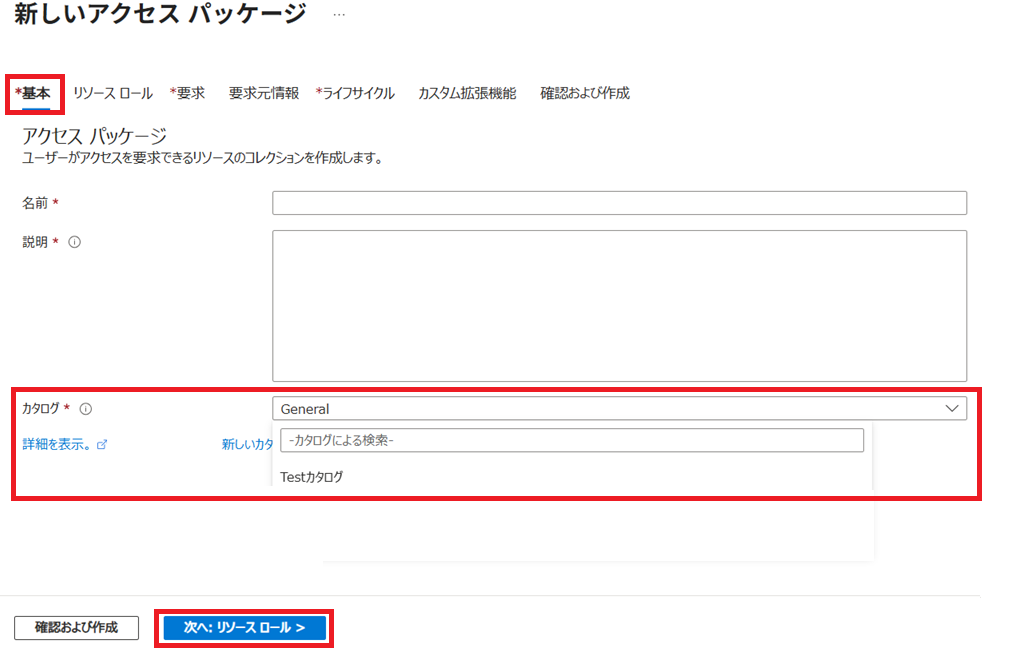

② 基本タブの内容を入力します。

アクセスパッケージ名と説明を記入し、カタログの項目で適用するカタログを選択します。

この時、「General」を選択すると、テナント内のすべてのチームやSharePointサイト、アプリケーションから対象を選択できるようになります。

設定できる対象を制限したい場合は、必ずカタログを選択しましょう。

(図3-2-2)

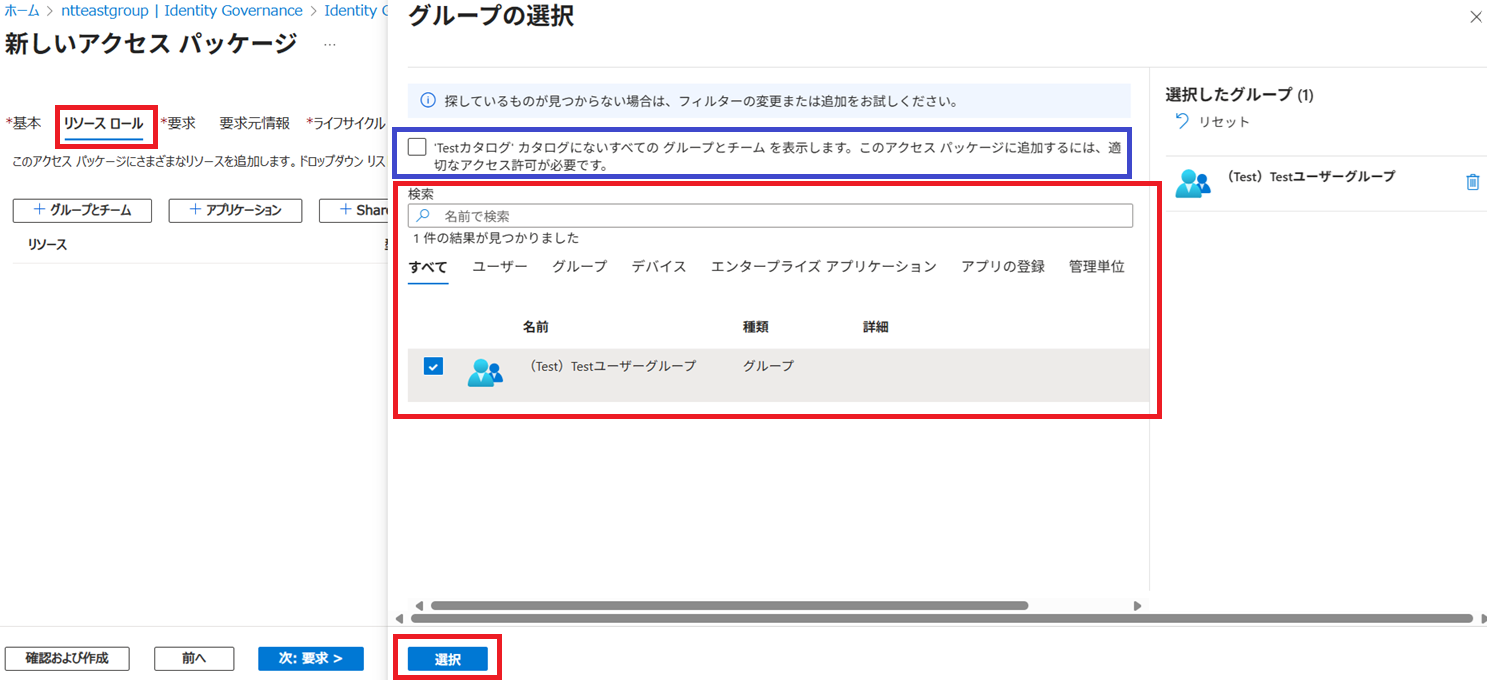

③ ユーザーに付与する権限を設定していきます。

設定方法はカタログの設定方法と同じですが、事前にカタログを作成してアクセスパッケージに紐づけておくことで、カタログに登録したリソースのみが表示されるようになります。

画像の青枠部分のチェックを入れるとIdentity Governance管理者等の権限を保有しているユーザーであれば、カタログに設定したリソース以外のリソースを検索して追加することができます。

リソースが選択出来たら、[設定]をクリックします。

(図3-2-3)

設定するリソースをすべて選択し終えたら、リソースごとにロールを決めていきます。

権限の右側に表示されている[ロール]の項目にあるカラムを設定します。

ユーザーグループやTeamsであれば、メンバー or 管理者、SharePointサイトであれば、メンバー or 閲覧者 or 所有者が選択できます。

全てのロールが選択できたら、[要求]をクリックします。

(図3-2-4)

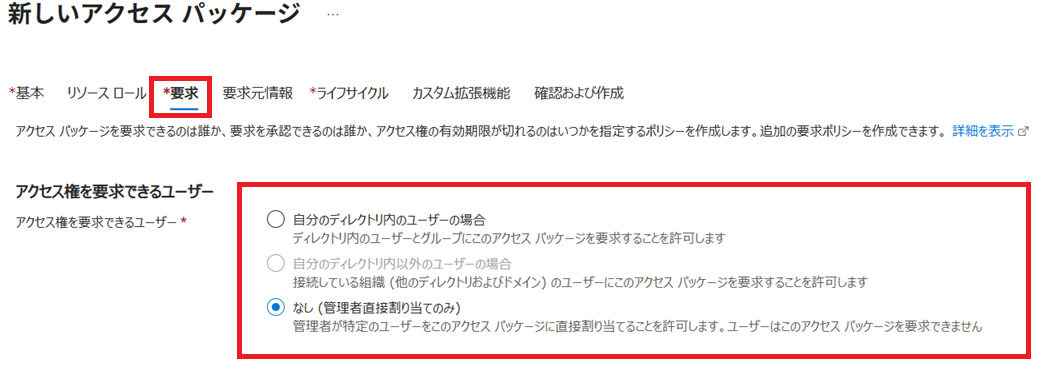

④ アクセス権を要求できるユーザーの範囲や、承認者を設定します。

設定しているアクセスパッケージに対して、アクセス権を設定できる範囲を選択します。

「自分のディレクトリ内のユーザーの場合」、「自分のディレクトリ内以外のユーザーの場合(接続している組織、ドメインのユーザーも申請可能)」、「なし(申請を受け付けず、承認者が直接割り当てる)」の3種が選択できます。

権限を付与したい範囲や、管理方法に応じて適切なものを選択して下さい。

(図3-2-5)

続いて、承認者の設定を行います。

承認の要否、承認理由の要否、必要な承認回数をカラムで選択し、承認者を選択します。

「アクションが実行されない場合は、別の承認者に転送しまか?」のカラムを変更すると、既定の承認者以外に代理承認者を設定でき、承認者が一定期間承認を行わなかった場合に代理承認者に承認依頼を飛ばすことができます。

なお、「何日経過したら別の承認者に転送しますか?」の項目を0に設定すると、申請時に承認者と代理承認者に同時に承認依頼を飛ばすことが可能です。

(図3-2-6)

⑤ 要求元情報を設定します。

ここでは、権限申請時にユーザーに回答させたい質問や属性を設定します。

質問の回答形式は「短いテキスト」「複数選択」「長いテキスト」の項目から、回答に適したものを選択することが可能です。

質問への回答を要求しない場合は記入せずに画面下部の[次:ライフサイクル]ボタンをクリックしてください。

(図3-2-7)

⑥ ライフサイクル(権限の付与期限・アクセスレビュー)を設定します。

有効期限の項目で、付与した権限をどの程度の期間有効とするかを設定します。

一時的に権限を付与する場合には時間数、ある程度恒常的に権限を付与する場合は日数をお勧めします。

有効期限がくるタイミングで、ユーザーから権限付与期間の延長を申請することを許可するかどうかも設定が可能です。

(図3-2-8)

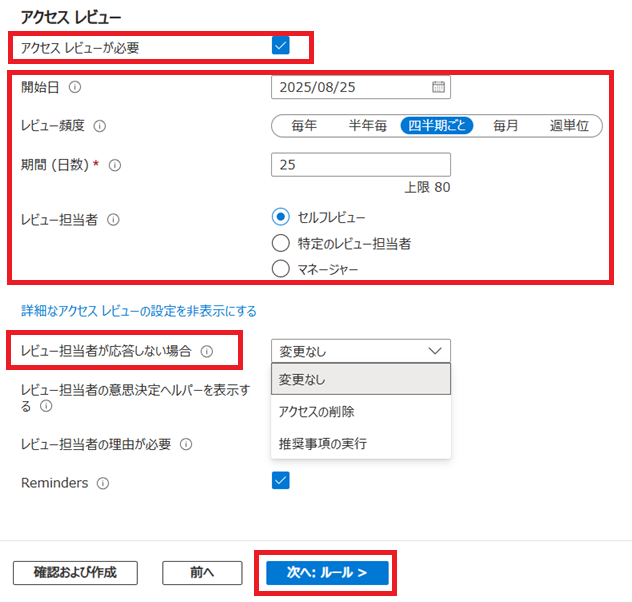

続いて、アクセスレビューの設定を行います。

アクセスレビューは定期的にアクセスパッケージに紐づくユーザーを確認し、権限の継続やはく奪を管理するために行うものです。

これを行うことで、権限が不要になったユーザーに対して、長期間権限を付与したままにし、セキュリティリスクが上がってしまう状況を回避することができます。

アクセスレビューを設定する場合は、まず[アクセスレビューが必要]にチェックを入れます。

アクセスレビューを有効化したら、監査を行う間隔を設定していきます。

自社の人事異動間隔に合わせるとチェックの漏れや権限削除漏れの影響を少なくできるかと思います。

次に、アクセスレビューの実施者を決めていきます。

詳細設定では、権限者が応答しない際の対応を決めることができます。

権限の継続か削除、推奨事項の実行を選択します。

推奨事項については、以下のURLをご確認下さい。

Microsoft Learn「アクセス レビューのためのレビューの推奨事項」

設定出来たら、[次へ:ルール]をクリックします。

(図3-2-9)

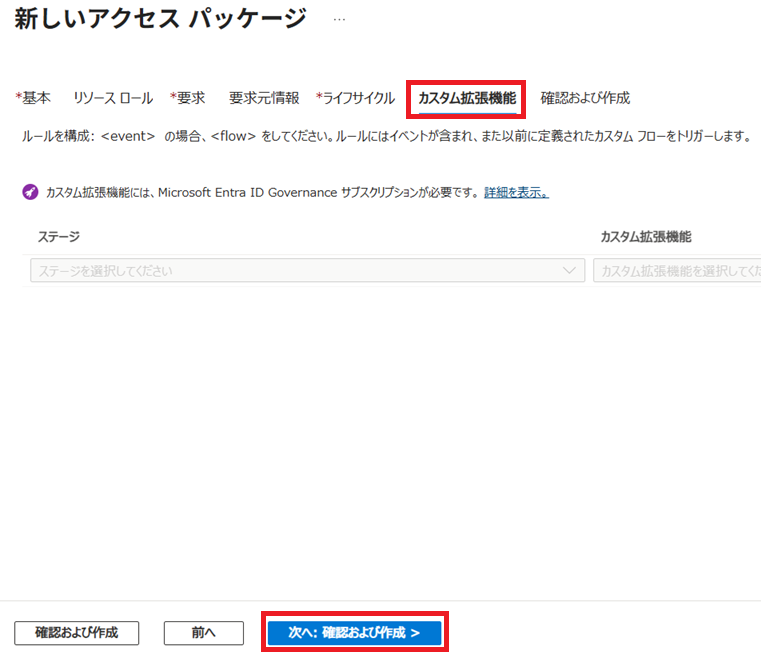

⑦ カスタム拡張機能の設定を行います。

ここでは、アクセスパッケージの申請・承認動作に合わせてアクティビティを設定することが可能です。

例えば、申請ユーザーに申請が承認された旨のメールを送付するといったような設定が可能となります。

詳しくは、以下のブログをご確認下さい。

マイクロソフト社Japan Azure Identity Support Blog「エンタイトルメント管理におけるカスタム拡張機能の利用方法」

こちらも設定が出来たら[次へ:確認および作成]

(図3-2-10)

⑧ 設定の最終確認を行います。

今まで設定してきた内容が一覧で表示されるので、設定内容に誤りがないことを確認して下さい。

確認が出来たら[作成]をクリック

以上でアクセスパッケージの設定は完了です。

(図3-2-11)

3-3. カタログ、アクセスパッケージごとの管理権限付与

続いて、作成したカタログ、アクセスパッケージごとに管理権限を付与する方法をご紹介します。

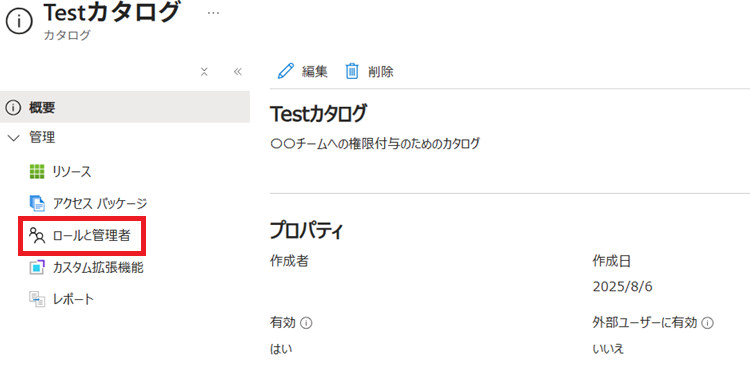

① 作成したカタログを開きます。

画面左側の[ロールと管理者]をクリックします。

(図3-3-1)

② 開いた画面の上部に各管理権限の追加ボタンがあります。

(図3-3-2)

権限の権限範囲はそれぞれ以下の通りです。

| 権限名 | 権限範囲 |

|---|---|

| カタログ所有者 | 指定したカタログの設定変更、リソース追加 |

| カタログ閲覧者 | 指定したカタログの表示・閲覧 |

| アクセスパッケージ マネージャー | 指定したカタログが紐づいているアクセスパッケージの設定変更、ユーザーの割り当て |

| アクセスパッケージの割り当てマネージャー | 指定したカタログが紐づいているアクセスパッケージのユーザーの割り当て |

ユーザーの割り当て方法は、付与したい権限のボタンをクリックし、設定画面で権限を付与したいユーザーを選択して[選択]ボタンを押すだけで完了します。

エンタイトルメント管理のご相談について、NTT東日本のセキュリティエンジニアがお応えします。お気軽にお問い合わせください!

4. 利用方法

本章では、作成したアクセスパッケージを利用した権限付与や、アクセスレビューの実施手順についてご紹介します。

4-1. 権限の申請

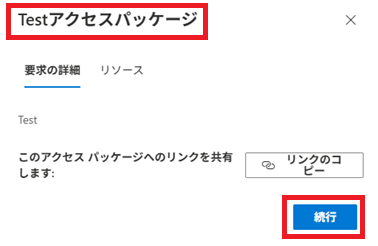

作成したアクセスパッケージをクリックすると、以下のような画面が表示されます。

その画面の右側中ほどにある[マイ アクセス ポータルのリンク]というURLが申請を行う際にアクセスするURLとなります。

一般ユーザーにはこのURLを事前に共有しておくようにします。

(図4-1-1)

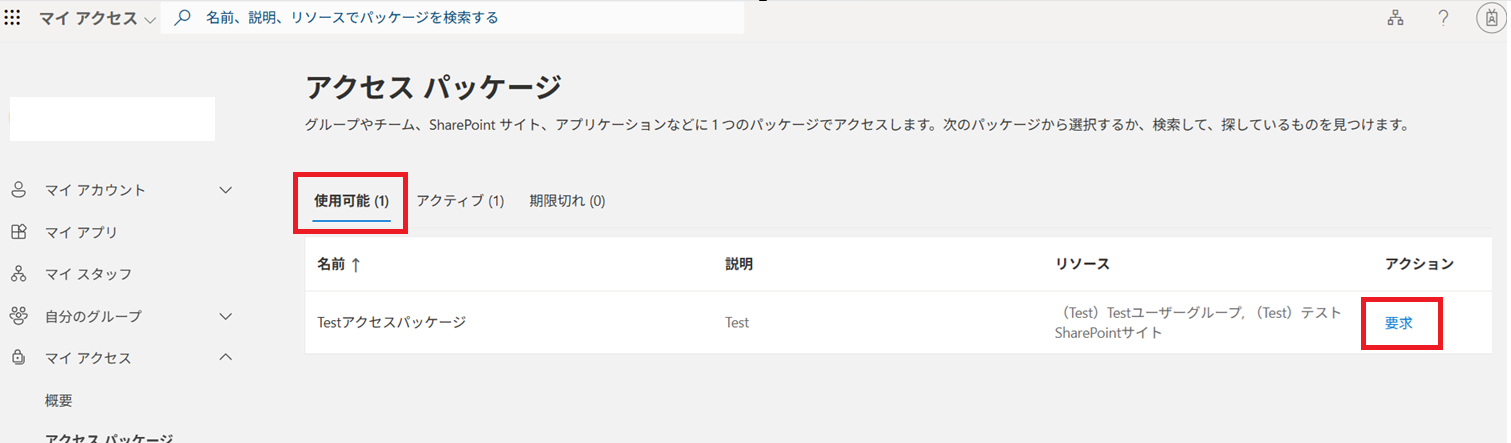

このURLにアクセスすると、次のような画面になります。

左上の表示されているアクセスパッケージ名があっていることを確認して、

[続行]をクリックします。

(図4-1-2)

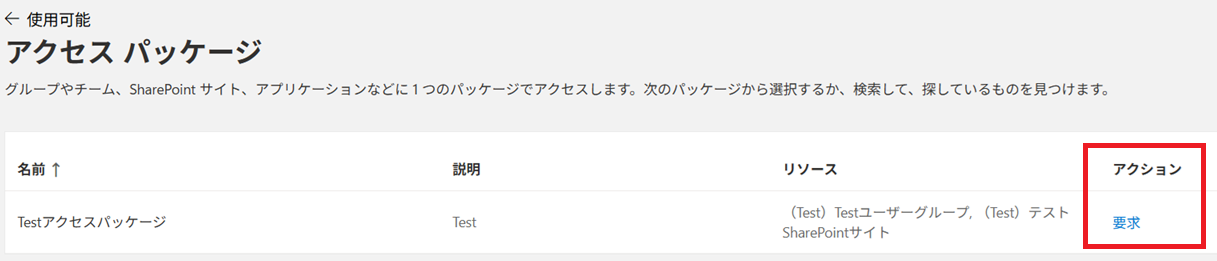

すると、次のような画面に遷移します、ここでもアクセスパッケージ名とリソースの内容を確認し、[要求]をクリックします。

(図4-1-3)

マイアクセスにアクセスし、申請したいアクセスパッケージを選択し、同様の手順で申請することも可能です。

(図4-1-4)

この先、質問を設定している場合は質問に回答する画面が入りますが、特に設定していない場合、申請動作は完了です。

4-2. 権限の承認

次に、ユーザーからの申請を承認者側で承認する際の手順をご説明します。

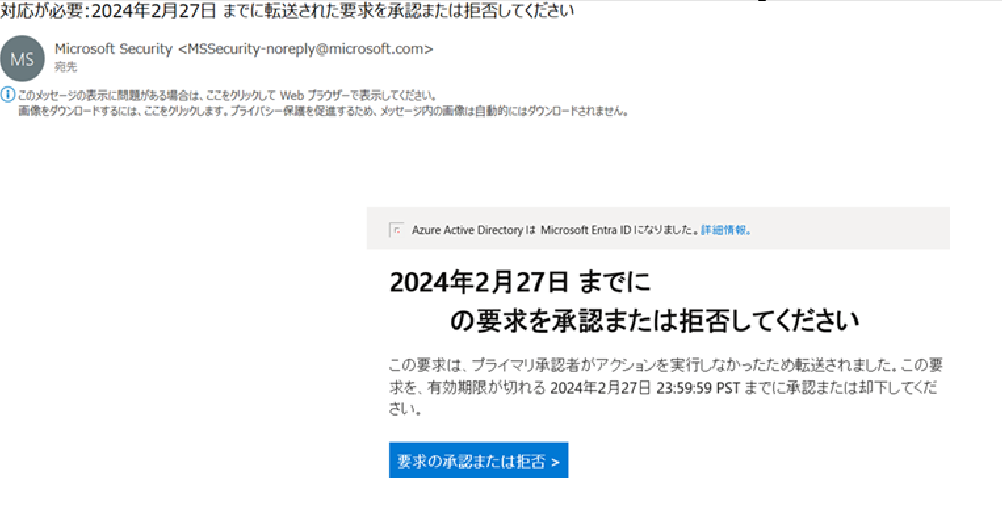

申請が来ると設定した承認者のメールアドレス宛に次のようなメールが届きます。

(図4-2-1)

このメール下部の[要求の承認または拒否]の項目をクリックすることで、マイアクセスにある承認画面にリダイレクトします。

上手く遷移しない場合は、マイアクセスへ直接アクセスしても大丈夫です。

承認画面では申請毎に承認、拒否を指定していきます。

下記の画像のように申請ユーザーとその申請先のアクセスパッケージの情報が一覧化されていますので、ユーザーごとにチェックを入れて上部の[承認する]か[拒否]をクリックします。

[申請する]を選択すると自動的に権限が振り分けられ、[拒否]を選択すると権限を付与せずに申請を差し戻します。

(図4-2-2)

承認・拒否の手順は以上です。

4-3. アクセスレビューの実施

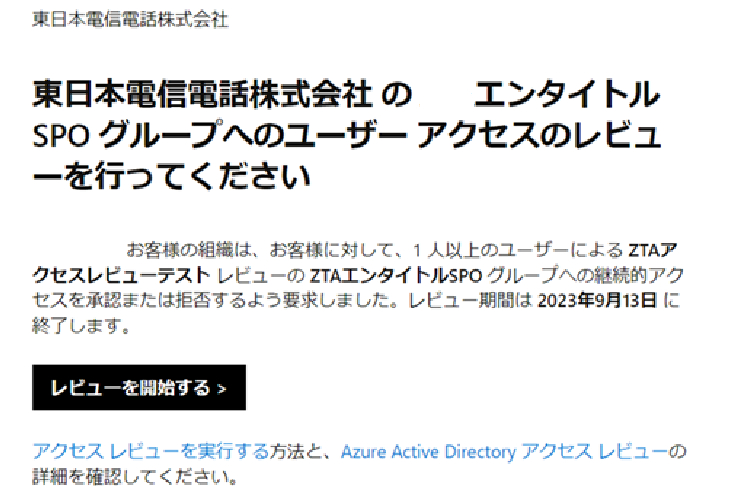

最後にアクセスレビューの手順をご説明します。

こちらも指定したレビュー実施者のメールアドレス宛にレビュー実施依頼が送付されます。

(図4-3-1)

このメール下部にある[レビューを開始する]のボタンをクリックすると、こちらもマイアクセスの画面にリダイレクトします。

こちらもうまく遷移しなければ、マイアクセスへ直接アクセスしても大丈夫です。

マイアクセス内のアクセスレビュータブをクリックすると、自身が承認者になっているアクセスパッケージが一覧で表示されます。

(図4-3-2)

これをクリックすると、権限承認時のように対象ユーザーの一覧が出てきますので、こちらでもユーザーごとに[承認する]か[拒否]をクリックし、権限の継続か、はく奪を選択します。

(図4-3-3)

これらの作業を定期的に繰り返していくことになります。

アクセスパッケージの設定の段階で、[レビュー担当者が応答しない場合]の設定を[アクセスの削除]に設定している場合、アクセスレビューを実施しないと無条件でレビュー対象者全員の権限がはく奪されてしまうので、レビュー担当者は必ずアクセスレビューの時期を確認しておくようにしましょう。

エンタイトルメント管理のご相談について、NTT東日本のセキュリティエンジニアがお応えします。お気軽にお問い合わせください!

5. 使用感と注意点

セキュリティエンジニアのミツルです。

エンタイトルメント管理を導入したことで、日々の業務におけるアカウント・権限管理の効率が大幅に向上しました。本項では、実際に運用してみて感じたメリットと、運用上の注意点について紹介します。

5-1. 使ってみてよかった点

まず、エンタイトルメント管理を導入したことによるメリットについてご説明します。

利用者から挙がったのは主に以下の2点でした。

1. Teamsチーム追加作業の効率化

これまで、部内・自担当・案件ごとに異なる約30のTeamsチームに対して、手作業でメンバー追加・削除を行っていました。1チームあたり約1分の作業時間がかかっていたため、離着任時には約30分/人の作業が発生していました。

エンタイトルメント管理の導入により、これらの作業を1つの申請で一括処理することが可能となり、人的ミスの防止とともに、作業時間の大幅な短縮を実現しました。

2. 権限付与の即時化とセキュリティ向上

従来は、MSテナント上で必要な権限を得るために、担当内で必要な権限を取りまとめてから権限管理部門へ依頼し、承認・付与まで待機する必要がありました。現在は、申請者が自ら申請し、直属の管理職が承認することで、即時に権限が付与される仕組みとなり、業務開始までのタイムラグが解消されました。

また、権限付与を行う側もロール管理権限を持つ必要がなくなり、内部不正やアカウント乗っ取り時のリスクを軽減できました。

5-2. 注意点、課題

次に、実際に利用してみてわかった課題や、利用する上で注意すべき点についてご説明します。

1. 一部設定には手動対応が必要

Teamsへの自動追加は可能ですが、タグ付けやSharePoint Online(SPO)サイトのフォローなど、一部の設定は手動で行う必要があります。特に、タグメンションを多用する業務では、タグ付与の自動化が実現すれば、さらなる稼働削減と対応漏れ防止につながると感じています。

2. 誤申請の発生

アクセスパッケージごとに申請可能な範囲を明確に定義しないと、他の権限申請と混同して誤って申請するユーザーが多くなります。申請対象の絞り込み設定など、ユーザーの誤操作を防ぐ工夫が今後の課題です。

このように、エンタイトルメント管理はセキュリティと業務効率の両面で大きな効果を発揮していますが、運用面での工夫や改善も並行して進めることで、より高い効果が期待できます。

エンタイトルメント管理のご相談について、NTT東日本のセキュリティエンジニアがお応えします。お気軽にお問い合わせください!

6. まとめ

今回のコラムでは権限管理の簡略化をテーマに、Entra IDのエンタイトルメント管理機能の利用方法と、実際の使用感についてご説明しました。

セキュリティ対策を行う上で権限管理は欠かせないものです。

しかし、大事なことほど間違いや抜け漏れが発生してしまうし、対策にマンパワーが掛かってしまいます。

そのために、今回紹介したエンタイトルメント管理のような管理ソリューションを用いて作業を効率化、明確化することは必要不可欠といえるでしょう。

このコラムが皆さまのセキュリティ運用の効率化に貢献できれば幸いです。

NTT東日本では今までの社内運用で培ったノウハウを生かしたセキュリティ監視サービスを提供し、多くの企業さまにご利用いただいております。

社内の総合的なセキュリティ監視の導入を検討されている方は是非ともご相談ください。

これからゼロトラストセキュリティの導入を考えているが、自分たちではやりきれない、何をしたらいいかわからないという皆さま、是非、NTT東日本へご相談ください!皆さまの新しい働き方を全力サポートいたします!

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。