NTT東日本でSIEMを構築して運用を効率化してみた

こんにちは!NTT東日本 セキュリティエンジニアのヨネスケです。

ゼロトラストセキュリティコラムの11回目となります。

過去のコラムをまだご覧になっていない方は、是非ご覧ください。

第1弾コラム:「NTT東日本で実際に導入しているゼロトラストセキュリティを徹底解説!」

第2弾コラム:「NTT東日本におけるゼロトラストセキュリティの設計と導入」

第3弾コラム:「NTT東日本でゼロトラストセキュリティの運用・監視をやってみた」

第4弾コラム:「NTT東日本でEntra ID・Intuneを活用してみた」

第5弾コラム:「NTT東日本でEntra ID・Intuneを活用してみた(モバイル編)」

第6弾コラム:「NTT東日本でMicrosoft Defender for Endpointを運用してみた」

第7弾コラム:「多要素認証だけで十分?NTT東日本のゼロトラスト認証・認可を徹底解説」

第8弾コラム:「NTT東日本でメールのセキュリティ監視・制御をやってみた」

第9弾コラム:「NTT東日本のゼロトラスト環境で端末を守ってみた」

第10弾コラム:「NTT東日本でクラウドセキュリティ対策(CASB)を運用してみた」

今回も、製品ごとに運用時の困りごとを例に挙げながら、どういう運用を行っているのか、どのような点を工夫しているのかについてご紹介していきます。

本コラムでは、ログ管理やセキュリティインシデントへの対応を効率化するソリューションであるSecurity Information and Event Management(以降SIEMと表記)について、NTT東日本で利用しているMicrosoft Sentinel(以降Sentinelと表記)の構築・運用にスポットを当ててご紹介いたします。

最後までお付き合いいただけますと幸いです。

SIEMを導入したいが、何からはじめたらよいかわからない、最適なソリューションがわからないなどNTT東日本のセキュリティエンジニアが無料でご相談をおうけいたします。ぜひ、お気軽にお問い合わせください。

1. SIEMを導入した背景

この章ではSIEMが必要とされている現状や、NTT東日本でSIEMを導入した背景についてご説明します。

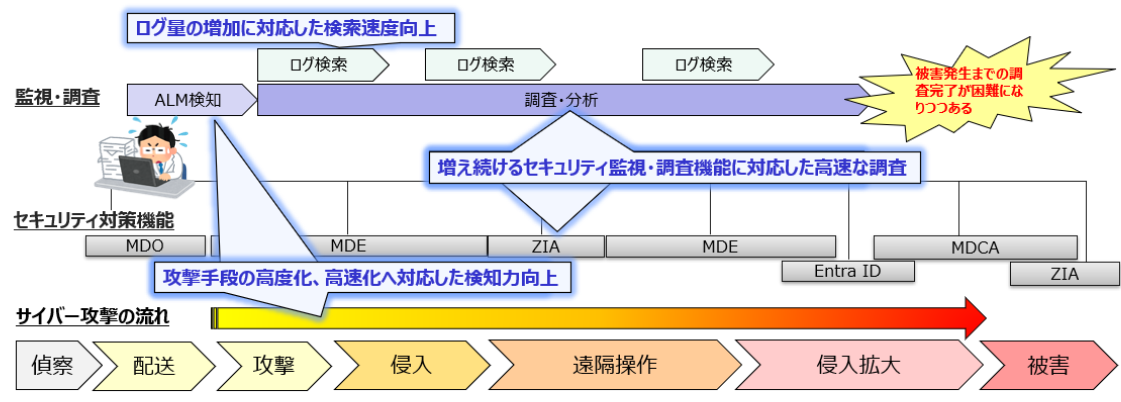

1-1. セキュリティ監視での課題

NTT東日本では、ゼロトラストセキュリティを軸に、デジタルトランスフォーメーション(DX)やクラウドの活用を積極的に進めています。しかし、その一方で新たなセキュリティリスクが顕在化してきました。特に、クラウドストレージにおける情報漏えいや不正アクセスへの対応は、喫緊の課題となっています。こうした脅威に対処するためには、膨大な情報を迅速かつ相関的に分析する力が求められます。

実際にNTT東日本では、ログ量増加によるログ検索の遅延や、多数のセキュリティ製品の監視画面を確認する必要があることによる運用負荷の増加といった課題に直面していました。これらの課題は、セキュリティ運用の効率性を低下させるだけでなく、脅威への迅速な対応を難しくする要因でもあります。

このような状況を打開するために導入されたのがSIEMです。SIEMの導入により、複数のシステムからログを集約・分析し、相関関係を見出すことで、従来は見逃されがちだった脅威の検知が可能となりました。結果として、セキュリティインシデントへの対応スピードが向上し、より強固なセキュリティ体制の構築へとつながっています。

1-2. SIEMを使って何ができるか

SIEMを導入することで、セキュリティ運用の効率化が図れます。主な機能は以下の通りです。

- ログの一元管理

ファイアウォール、セキュリティ製品、ネットワーク機器など、複数のログを一つのシステムで管理できます。 - 相関分析による脅威検知

複数のログを組み合わせて分析することで、単体では見えにくい攻撃の兆候を早期に発見できます。たとえば、異常なログイン時間や場所、不審な通信とプロセスの連動などを検知可能です。 - 異常検知と対策状況の可視化

ユーザーやデバイスの異常な動きを把握し、セキュリティ対策の有効性や インシデント対応状況を管理できます。

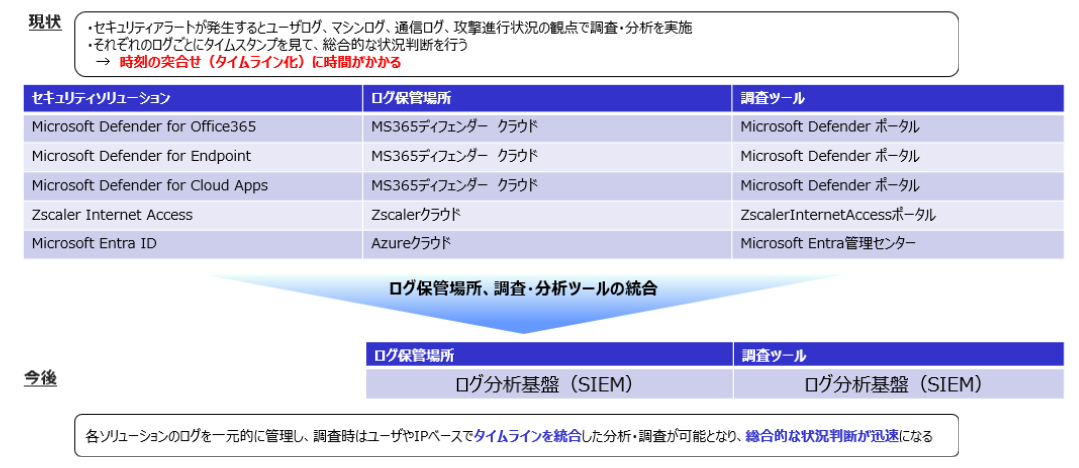

NTT東日本では、Microsoft DefenderやZscaler Internet Access(以降ZIAと表記)などのログをSIEMで統合管理し、ユーザーやIPアドレスなどを軸にしたタイムライン分析を実施しています。これにより、迅速かつ的確な状況判断を可能としています。

SIEMを導入したいが、何からはじめたらよいかわからない、最適なソリューションがわからないなどNTT東日本のセキュリティエンジニアが無料でご相談をおうけいたします。ぜひ、お気軽にお問い合わせください。

2. SIEM導入後に感じたメリットや運用課題

NTT東日本 セキュリティエンジニアのタクヤです。

ここからは、SIEMを利用した際に得られた気づきや課題についてご説明します。

2-1. ログ利用の効率化

ログ管理はセキュリティ対策において重要な役割を担っており、SIEMの導入によりその効果は大きく向上します。

多くのセキュリティ製品ではログの保持期間が短く、インシデント発生時に過去の感染経路や被害状況を十分に追跡できない場合があります。例えば、Microsoft Defender for Endpoint(以下、MDE)のログ保持期間は最大180日です。

この課題を解決するのがSIEMの導入です。Sentinelでは、常時利用可能なログを最大2年間、アーカイブログは最大12年間保持可能で、長期的なログ蓄積と深い分析が可能になります。

ただし、Sentinelは従量課金型のため、コストとのバランスが重要です。NTT東日本では、常時利用ログを180日、アーカイブログを185日とし、合計1年間のログ保持を運用しています。これにより、必要な情報を確実に遡って調査できる体制を整えています。

さらに、SIEMはログ保持だけでなく、調査スピードの向上にも貢献します。従来のポータルではログ検索に時間がかかることがありましたが、SIEMにより迅速かつ効率的な調査が可能となり、対応のスピードが向上し、サイバー攻撃による被害の最小化につながります。

2-2. セキュリティアラートを一元的に監視

ゼロトラスト環境では、マルウェアやクラウド、通信の脅威、内部不正など、あらゆるリスクに迅速に対応する必要があります。そのため、EDRやCASBなど複数のセキュリティ製品を組み合わせて活用することが不可欠です。

しかし、これらの製品は独立していることが多く、アラート確認やログ調査のために複数のポータルを行き来する必要があるという課題がありました。NTT東日本でも、Microsoft製品はDefender for XDRで一元管理できるものの、ZscalerやEntra IDは別ポータルを使用しており、最大3つのサイトを横断して相関分析を行っていました。

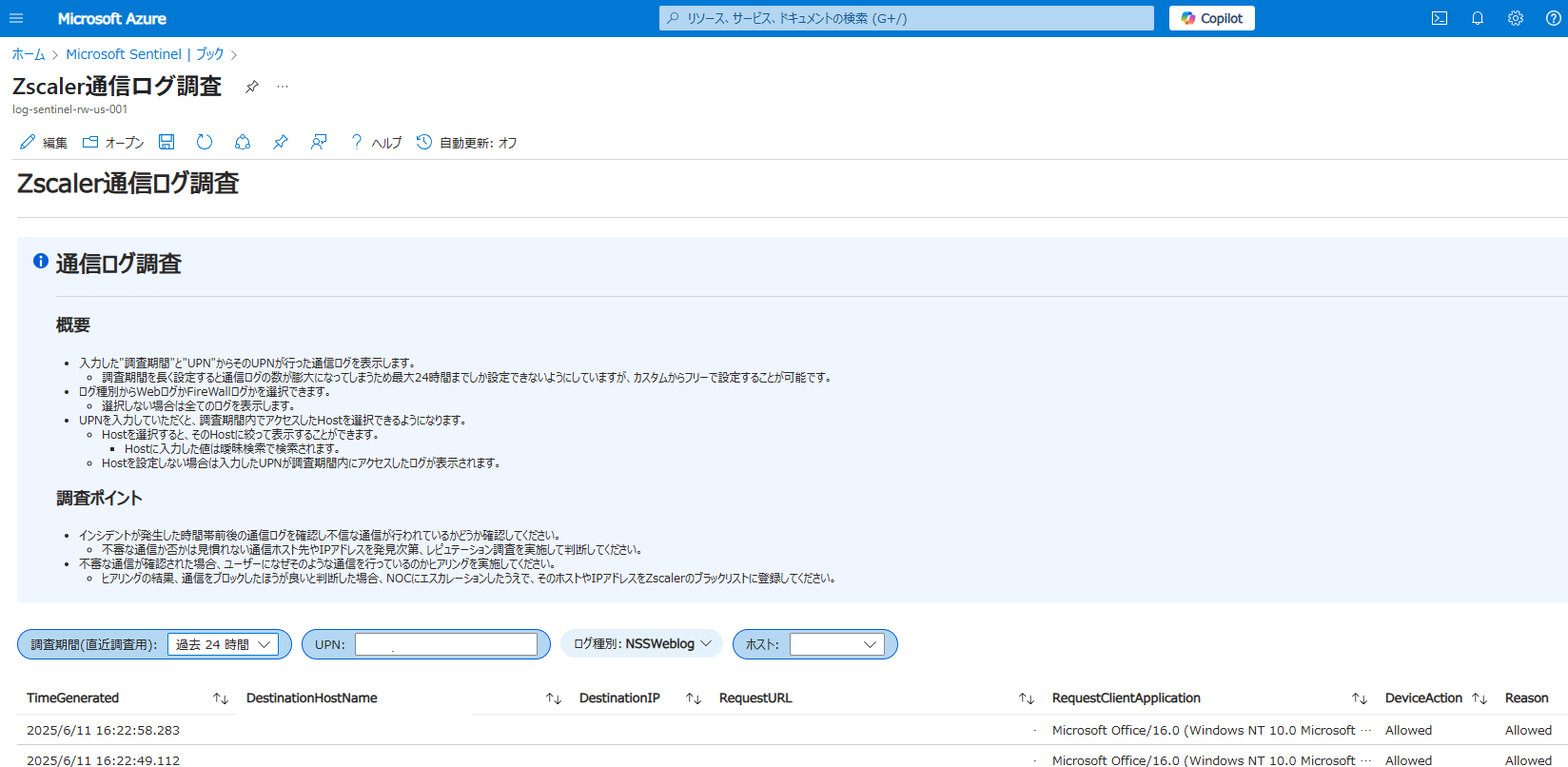

この煩雑さを解消するため、NTT東日本ではSentinelを導入し、3製品のアラートとログを一元的に確認できる環境を構築しました。特に効果的だったのが「ブック機能」で、各製品の調査手順をSentinel上で再現するクエリを構築し、従来の運用を大きく変えることなく移行を実現しました。

ただし、すべての調査がSentinelで完結するわけではありません。詳細なログ分析やポリシー調整などは引き続き各製品のポータルで行う必要があるため、Sentinelの活用と並行して、各ポータルの操作スキル維持も重要です。

<Sentinel上に作成したブックの例>

3. SIEM導入時の注意点、苦労したこと

Sentinelを構築・導入したものの、思わぬ落とし穴に悩まされるケースも少なくありません。本コラムではそうした注意点や困ったことについて、NTT東日本 セキュリティエンジニアのイタガキが2点ご紹介します。

3-1. ログ連携時の注意点

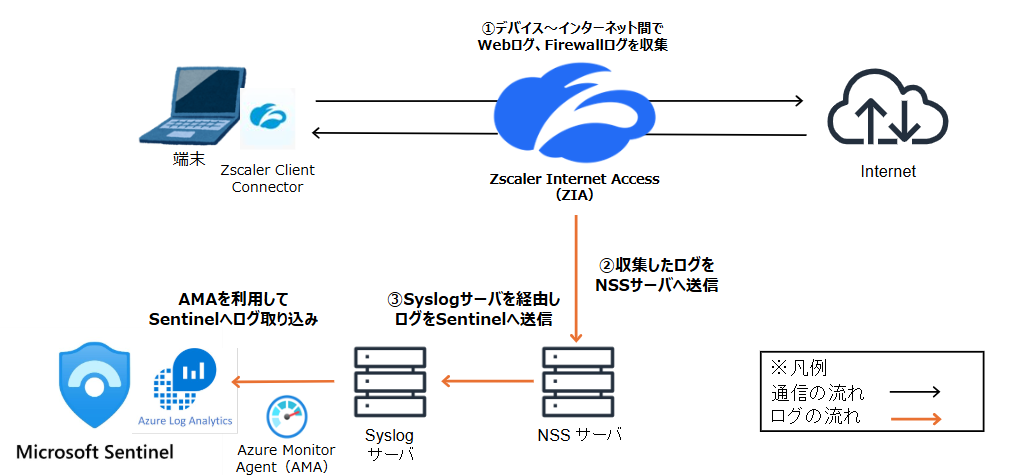

SentinelはMicrosoft製品以外のログも取り込んで分析できるため、さまざまな企業で活用が進んでいます。NTT東日本では、ZIAのログをSentinelに取り込む必要があり、その際にいくつかの課題と工夫がありました。

ZIAのログをSentinelに送るには、Syslogサーバを構築し、Azure Monitor Agent(以降AMAと表記)を使う必要があります。しかし当初はZIAのログ量が想定を大きく上回り、AMAの処理能力を超えてしまったため、ログの欠損が発生し分析に支障が出ました。

この問題に対しては、Syslogサーバのスペックを上げ、複数台構成にすることで前述の課題を解決し、安定したログ収集を実現しました。

この経験を通じて、以下の点について確認や検討が必要であることを学びました。

- 事前にログ量を見積もる

- AMAの処理能力を確認する

- 必要に応じてスケールアップ/スケールアウトを実施する

また、Sentinelでは、Log Analyticsワークスペースに取り込まれるログに対して1GB単位の従量課金が発生します。ログ量が多いとコストが膨らむため、以下の2つの対策が有効です。

① ログの精査とフィルタリング

Microsoft製品のログはデータコネクタで簡単に取り込めますが、すべてが必要とは限りません。SOCで本当に必要なログだけを選定し、不要なログは取り込まないことが重要です。

② コミットメントレベルの活用

ログ量がある程度予測できる場合は、従量課金よりも割安な「コミットメントレベル」の利用がおすすめです。固定料金でコストを抑えつつ、平日と休日のログ量の差も考慮して最適なプランを選ぶことがポイントです。

事前の見積もりと適切な構成、そして継続的な見直しが安定運用とコスト最適化につながります。

上記の安定したログ収集とコスト削減については別のコラムでより詳しく解説をする予定です。是非ご期待下さい。

3-2. Sentinelによるセキュリティアラート管理の工夫

第2章では、Sentinelを活用したセキュリティアラートの管理についてご紹介しました。Sentinelは、Microsoftの各種セキュリティ製品を統合的に監視できる強力なプラットフォームです。しかし、NTT東日本ではこれに加えて、ZIAを用いたネットワーク通信のセキュリティ監視も行っており、そのアラートもSentinel上で一元的に管理できないかという課題がありました。

ZIAのログ自体はSentinelに連携可能であるものの、残念ながらZIAアラートの連携機能までは対応しておらず、Sentinel上でアラート対応を完結させることはできませんでした。

そこで私たちは、ZIAのログを詳細に分析し、アラートとして検知すべきログを抽出するロジックを独自に構築しました。これにより、ZIA上で鳴動するアラートとほぼ同等の通知をSentinel上で実現することができました。

この取り組みによって、複数のセキュリティ製品をまたいだアラート管理の一元化が進み、運用効率の向上と対応の迅速化に貢献しています。

SIEMを導入したいが、何からはじめたらよいかわからない、最適なソリューションがわからないなどNTT東日本のセキュリティエンジニアが無料でご相談をおうけいたします。ぜひ、お気軽にお問い合わせください。

4. まとめ

今回のコラムではNTT東日本でのSIEM導入とその際の困りごとということで、Microsoft Sentinelについてご紹介させていただきました。

ログ分析やインシデント管理はセキュリティ対策の中でも稼働が掛かりがちな業務です。セキュリティ業務は対応が遅くなるとどんどん被害が大きくなってしまいます。今回紹介したような機能を用いて、分析の迅速化・簡略化を図ることはセキュリティ部署の稼働削減につながるだけでなく、会社全体の安全を守ることにつながることを押さえておいてください。

NTT東日本では今までの社内運用で培ったノウハウを生かしたセキュリティ監視サービスを提供し、多くの企業さまにご利用いただいております。

社内の総合的なセキュリティ監視の導入を検討されている方は是非ともご相談ください。

これからゼロトラストセキュリティの導入を考えているが、自分たちではやりきれない、何をしたらいいかわからないという皆さま、是非、NTT東日本へご相談ください!皆さまの新しい働き方を全力サポートいたします!

今後の掲載予定コラム

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。