IAMユーザーのセキュリティを向上するための設定について解説

|

こんにちは、荒井です。 |

|---|

普段AWSにログインする際、IAMユーザーを使ってログインしている方は多いかと思います。

このIAMユーザーですが、使用する際にはセキュリティのベストプラクティスとしていくつか設定すべき事項があります。

そのうちの代表的なものとして、「パスワードポリシーの設定」、「多要素認証(MFA)の設定」、「IAMアクセスキーのローテーション」があります。

今回は、この3つの設定方法について具体的に解説します。

本コラムが、これからAWSを使用する方の参考となれば幸いです。

なお、本コラムで紹介しない「最小限のアクセス許可」といった内容も含めて、AWSの公式ページにベストプラクティスが記載されていますので、こちらもぜひご参考ください。

参考:IAM でのセキュリティのベストプラクティス - AWS Identity and Access Management

AWSのセキュリティ強化に関するお悩みやご相談などございましたらNTT東日本のクラウドエンジニアにてお応えします。お気軽にお問い合わせください。

概要

IAMユーザーを使ってAWSへログインする際のセキュリティ観点として、代表的な3つの観点を以下に記載します。

IAMユーザーのパスワードポリシー設定

デフォルトでは、「8文字以上」かつ「大文字・小文字・数字・記号のうち3種類」という条件がパスワードの要件になっています。

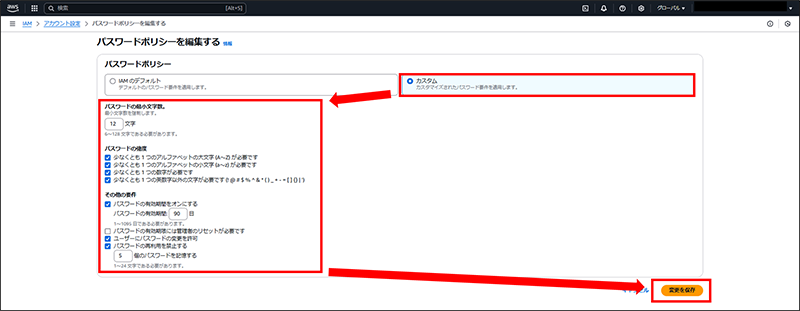

カスタムパスワードポリシーを設定することで、例えば「12文字以上」といった文字数や、「大文字・小文字・数字・記号を全て使用する」といった文字種類、その他にもパスワードの有効期限や再利用の禁止など、さまざまな要件を設定することが可能です。

可能であれば、AWSを使い始める際に設定しておきましょう。

IAMユーザーの多要素認証(MFA)設定

IAMユーザーを使用してログインする際、デフォルトでは「ユーザー名」と「パスワード」があればログイン可能です。

MFAを設定することにより、上記の「ユーザー名」と「パスワード」以外に登録されたデバイスに表示されている「ワンタイムパスワード」が必要になります。

パスワード漏洩した際のセキュリティリスクを鑑み、こちらもIAMユーザー作成時に設定しておきましょう。

IAMアクセスキーのローテーション

IAMアクセスキーは、例えばアプリケーションからAWSを操作する際、その認証情報として使用するものです。「アクセスキー」と「シークレットアクセスキーを」によって、アプリケーションがIAMユーザーとしてAWSの操作を行うことが可能です。

このIAMアクセスキーの使用についてはAWS側では非推奨となっており、IAMロールなど他の方法が推奨されています。また、このIAMアクセスキーについてはセキュリティの関係上定期的にローテーションすることが推奨されています。

もし使用していないIAMアクセスキーが存在するのであればセキュリティリスクを高めているだけの状態なので削除するとともに、作成してから長期間(目安として90日以上)経過しているIAMアクセスキーについてはローテーションを行いましょう。

なお、ローテーションは具体的に「削除」→「新規作成」となるため、IAMアクセスキーをシステムなどで使用している場合は影響を検討のうえ実施してください。

具体的な設定方法について、以下に記載します。

設定の参考になれば幸いです。

AWSのセキュリティ強化に関するお悩みやご相談などございましたらNTT東日本のクラウドエンジニアにてお応えします。お気軽にお問い合わせください。

IAMユーザーのパスワードポリシーを設定する

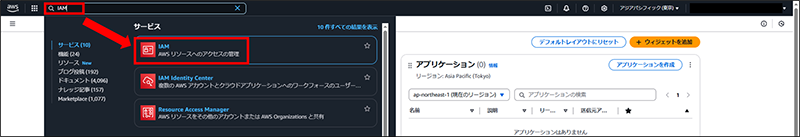

AWSマネジメントコンソールへログインし、「IAM」ページを開きます。

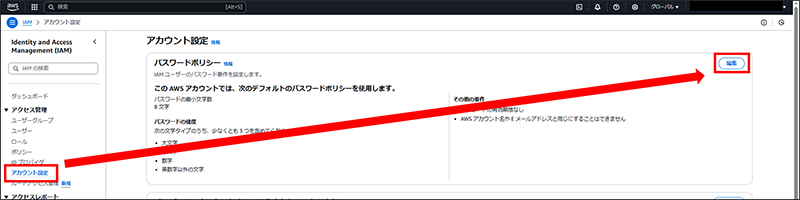

左メニューから「アカウント設定」を選択し、パスワードポリシーの「編集」を選択します。

「カスタム」を選択し、各種パスワードポリシーを選択します。

選択後、「変更を保存」を選択します。

確認メッセージが表示されるので、「カスタムを設定」を選択します。

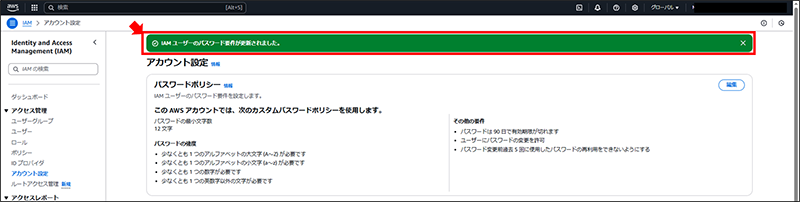

「パスワード要件が更新されました」という表示されることを確認します。

以上でパスワードポリシーの更新は完了です。

AWSのセキュリティ強化に関するお悩みやご相談などございましたらNTT東日本のクラウドエンジニアにてお応えします。お気軽にお問い合わせください。

IAMユーザーへの多要素認証(MFA)を設定する

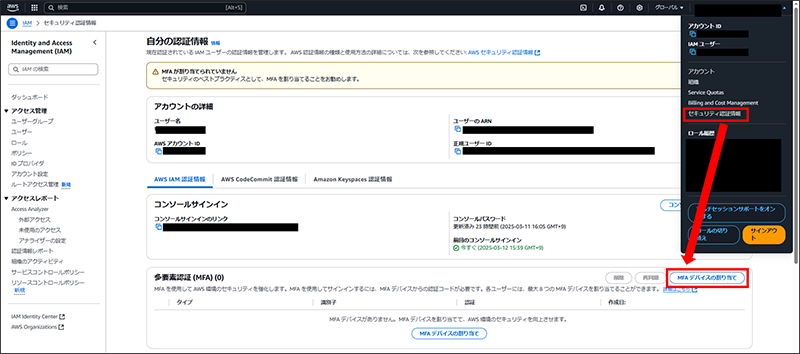

AWSマネジメントコンソールへログインし、右上のメニューから「セキュリティ認証情報」を選択し、多要素認証(MFA)の「MFAデバイスの割り当て」を選択します。

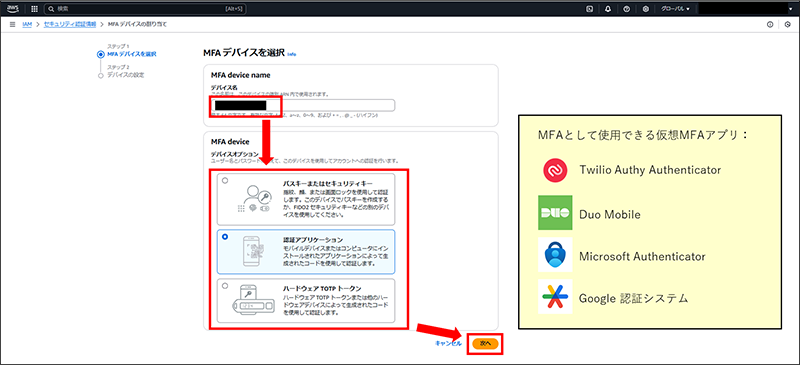

デバイス名を記載し、デバイスを選択します。

スマートフォンなどにインストールされた認証アプリケーションなどからも設定が可能です。

※本コラムでは認証アプリケーションを使用した場合のパターンを記載しています。

認証アプリケーションでQRコードを読み込み、表示されたトークンを確認として入力し、「MFAを追加」を選択します。

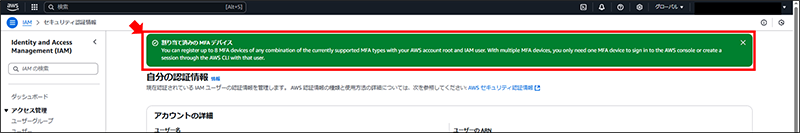

「割り当て済みのMFAデバイス」のメッセージが表示されれば設定完了です。

以上でMFAデバイスの設定は完了です。

IAMアクセスキーのローテーションを行う

※IAMアクセスキーをシステムなどで使用している場合、影響を検討のうえローテーションを行ってください。

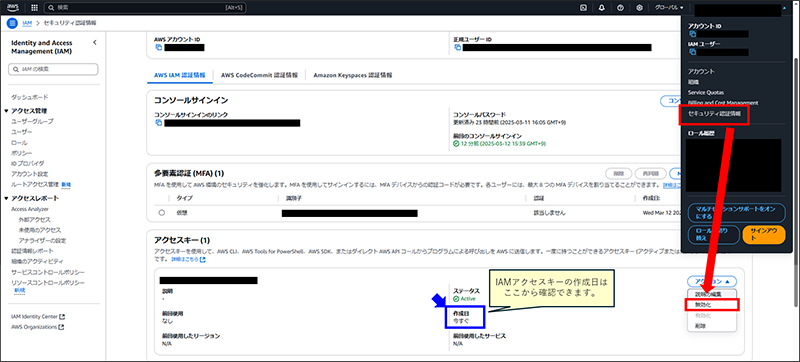

AWSマネジメントコンソールへログイン後、右上のメニューから「セキュリティ認証情報」を選択し、作成してから長期間(目安として90日以上)経過しているアクセスキーを確認します。

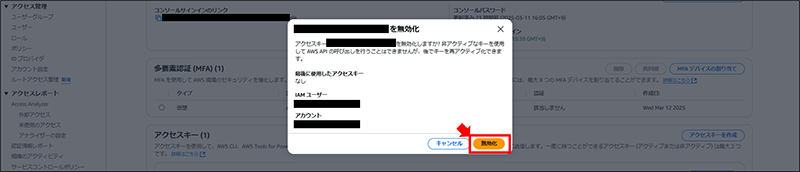

対象のアクセスキーについて「アクション」から「無効化」を選択します。

確認メッセージが表示されるため、「無効化」を選択します。

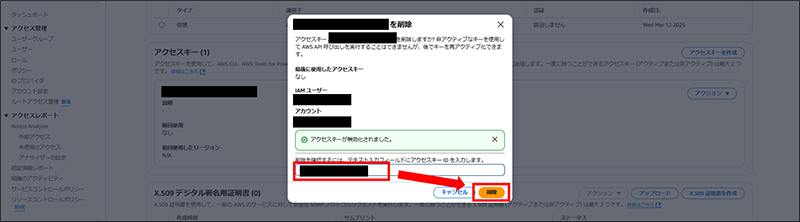

アクセスキーが非アクティブ化されたことを確認後、対象のアクセスキーについて「削除」を選択します。

確認メッセージが表示されるため、「削除」を選択します。

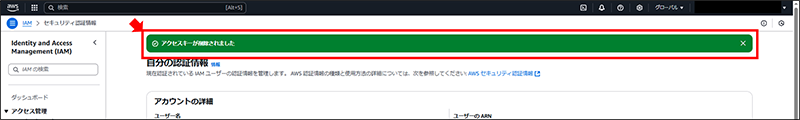

「アクセスキーが削除されました」というメッセージが表示されることを確認します。

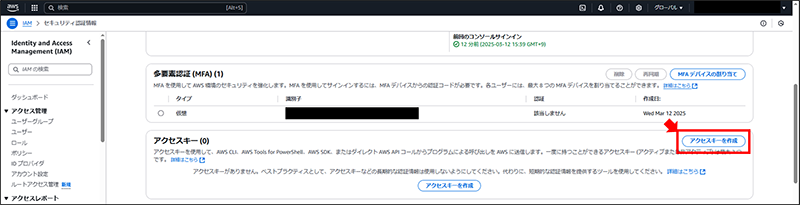

続いて、新しいアクセスキーを作成します。

「アクセスキーを作成」を選択します。

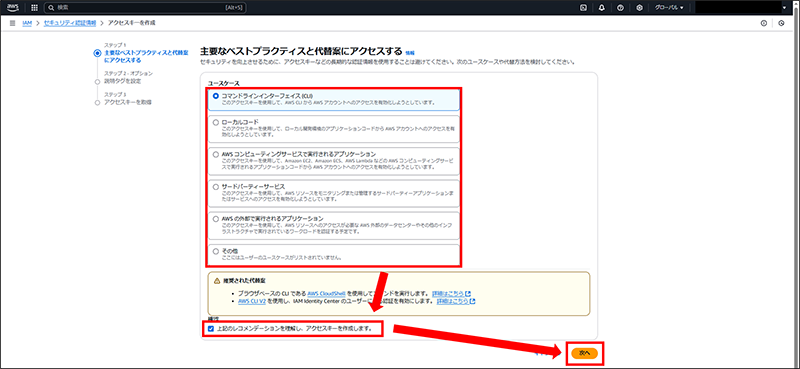

用途を選択し、「次へ」を選択します。

「アクセスキーを作成」を選択します。

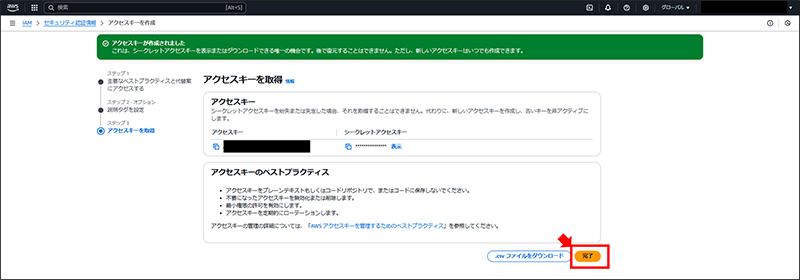

アクセスキーが作成されたことを確認し、アクセスキーとシークレットアクセスキーを確認します。

その後、必要に応じて既存のシステムで使用しているIAMアクセスキーを変更します。

以上でIAMアクセスキーのローテーションは完了です。

AWSのセキュリティ強化に関するお悩みやご相談などございましたらNTT東日本のクラウドエンジニアにてお応えします。お気軽にお問い合わせください。

まとめ

以上がIAMユーザーを使用してAWSマネジメントコンソールへログインする際の基本的なセキュリティ設定です。

IAMユーザーのセキュリティについては他にも、「最小特権アクセス許可を適用する」、「IAM Access Analyzer を使用して、アクセスアクティビティに基づいて最小特権ポリシーを生成する」、「未使用のユーザー、ロール、アクセス許可、ポリシー、および認証情報を定期的に確認して削除する」などの考え方があります。

そちらについては以下のAWS公式ページに記載されていますので、ぜひご参考ください。

参考:IAM でのセキュリティのベストプラクティス - AWS Identity and Access Management

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。