歴史と背景から振り返るAmazon VPC

|

こんにちは、白鳥です。 |

|---|

先日NW-JAWSの中で当タイトルについてお話をしましたので、登壇内容のキャッチアップもかねて今回のコラムを執筆いたします。Amazon VPCの学習の補助となれば幸いです。

AWSへのネットワーク設計・構築に関するご相談・お悩みなどNTT東日本のクラウドエンジニアがご相談にお応えします!お気軽にお問い合わせください。

1. Amazon VPCの概要

Amazon VPC自体は既に当コラムでも何度も出てきておりますが、以下の3つが特徴的なサービスとなっております。

- AWS内に論理的に分離されたネットワーク環境を作れる

- ビジネスニーズに応じてきめ細やかなネットワークやセキュリティ設定ができる

- 外部ネットワークとの接続も柔軟に行える

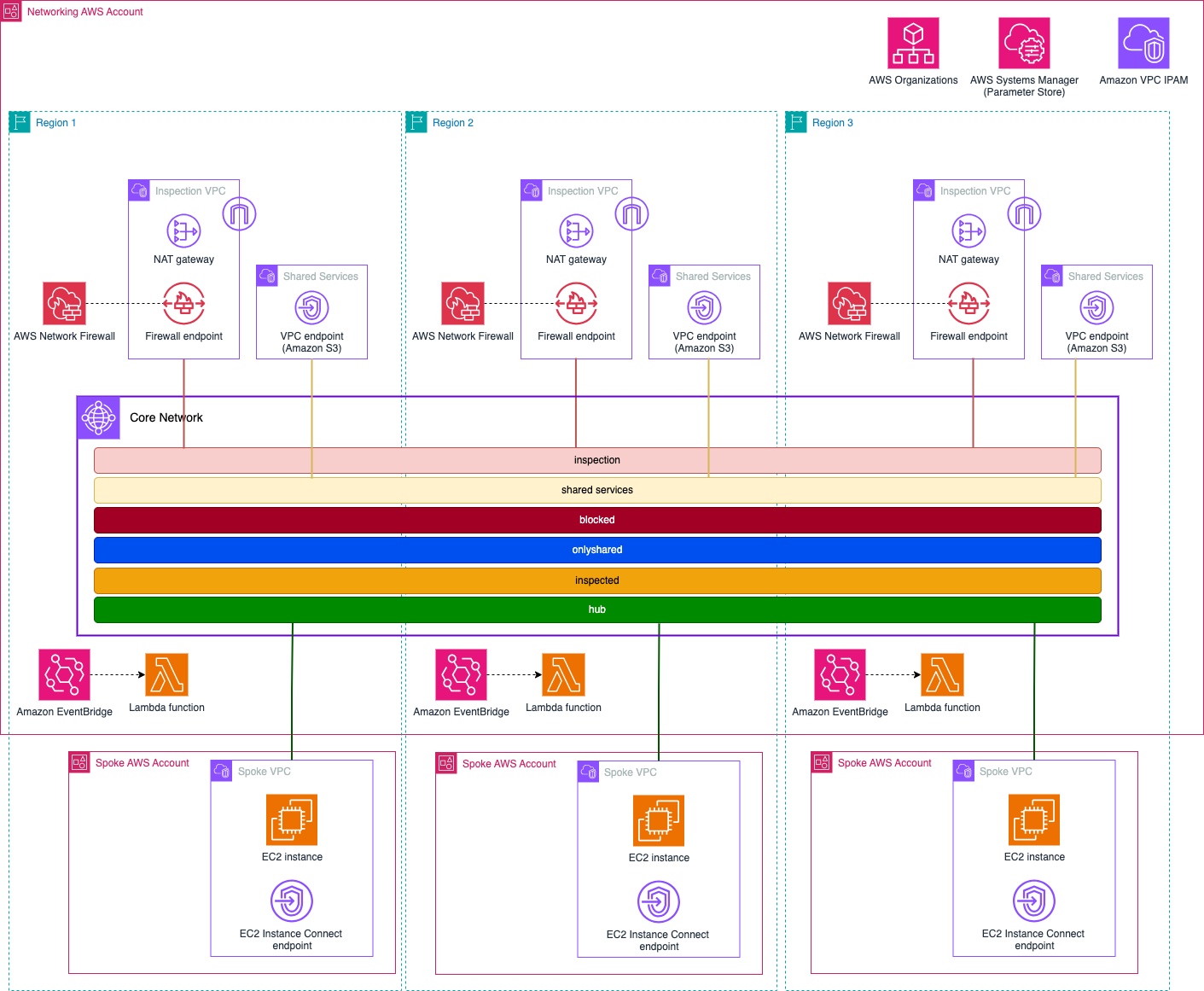

これらの特徴は当初は単一のVPCにのみ適用されていましたが、アップデートを重ねてマルチアカウント・マルチリージョン・ハイブリッド環境においても柔軟な環境を作れるようになっています。例えば、下記のようなネットワークも構築可能になります。

AWSへのネットワーク設計・構築に関するご相談・お悩みなどNTT東日本のクラウドエンジニアがご相談にお応えします!お気軽にお問い合わせください。

2. Amazon VPCの歴史

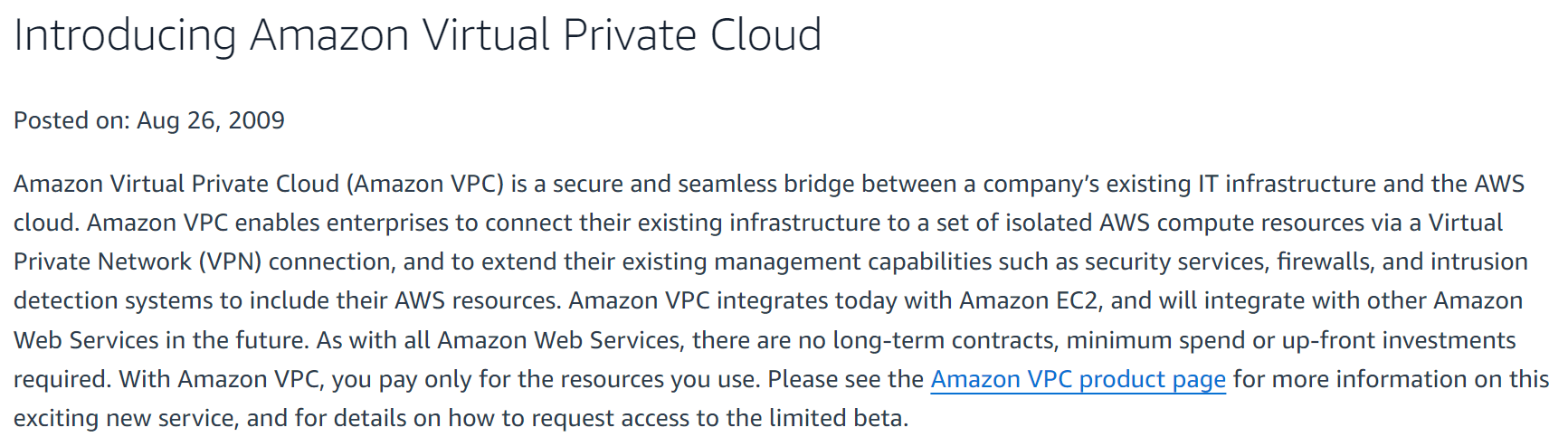

Amazon VPCは2009年8月にベータ版がリリースされています。当時はAmazon EC2-Classicを使うことが前提で、インターネットからの接続でAmazon EC2を利用しておりました。当時のリリース文は下記となります。

出典:Introducing Amazon Virtual Private Cloud

ここで着目したい一文は次となります。

「Amazon VPC enables enterprises to connect their existing infrastructure to a set of isolated AWS compute resources via a Virtual Private Network (VPN) connection, and to extend their existing management capabilities such as security services, firewalls, and intrusion detection systems to include their AWS resources.」

(翻訳)Amazon VPCは、仮想プライベートネットワーク(VPN)接続を介して、既存のインフラストラクチャと分離されたAWSコンピュートリソースに接続し、セキュリティサービス、ファイアウォール、侵入検知システムなどの既存の管理機能をAWSリソースに拡張することを可能にします。

つまり、最初必要だったのは、下記の2点です。

- 独立したネットワーク環境を作ることができること

- セキュリティ等の既存でのオンプレミスの管理機能を拡張できること

したがって、当初はセキュリティグループやNACLといった機能や、マルチAZにも対応しておらずオンプレミスの拡張として利用する形でした。また、Amazon EC2のみの対応で他のサービスは順次対応、という形となっておりました。

リリース文から想定するサービス開始当初の機能で実現可能な構成

その後、VPCの利用が拡大にするにつれて、主に次のようなアップデートが増えていきます。

| 年 | 月 | 主なアップデート |

|---|---|---|

| 2009年 | 12月 | 制限なしのベータ版 ※以後、リージョンごとに正式リリース |

| 2010年 | 2月 | EBSをサポート開始 |

| 2010年 | 9月 | マネジメントコンソールに対応 |

| 2011年 | 3月 | IGW/ElasticIP/NATInstance/SecurityGroup/NACLリリース |

| 2011年 | 8月 | マルチAZに対応 |

| 2011年 | 9月 | Direct Connectリリース 東京リージョンで正式リリース |

| 2014年 | 3月 | VPC Peeringリリース |

| 2014年 | 9月 | Route53 Private HostZoneリリース |

| 2015年 | 6月 | VPC フローログリリース |

| 2015年 | 12月 | NAT Gatewayのリリース |

| 2016年 | 12月 | IPv6に対応 |

| 2017年 | 8月 | 追加CIDRブロックに対応 |

| 2017年 | 11月 | Privatelinkリリース リージョン間のVPC Peeringに対応 |

| 2018年 | 10月 | BYOIPに対応 |

| 2018年 | 11月 | Transit Gatewayリリース |

| 2018年 | 12月 | 共有VPCに対応 Client VPNのリリース |

| 2019年 | 7月 | VPC Traffic Mirroringリリース |

| 2019年 | 12月 | Local Zonesに対応 VPC Ingress Routingリリース |

| 2020年 | 5月 | BYOIPv6に対応 |

| 2020年 | 11月 | Network Firewallリリース |

| 2020年 | 12月 | Reachability Analyzerリリース |

| 2021年 | 7月 | Private NAT Gatewayリリース |

| 2021年 | 11月 | DNS64/NAT64に対応 |

| 2021年 | 12月 | Network Access Analyzerリリース IPAM リリース Cloud WAN リリース |

| 2022年 | 12月 | VPC Latticeリリース |

| 2023年 | 11月 | マルチVPC-ENI対応 |

| 2024年 | 5月 | Route53 Profilesに対応 |

こうしてみるとたくさんのリリースがありましたが、時系列で見てみるといくつかの傾向があります。

- 企業の独立した内部ネットワーク環境で必要な機能の拡張

- 外部ネットワークとの接続に必要な機能の拡張

- 大規模対応(マルチアカウント・マルチリージョン・ハイブリッド)

これらの傾向に合わせて、VPCの各機能を整理していきます。

AWSへのネットワーク設計・構築に関するご相談・お悩みなどNTT東日本のクラウドエンジニアがご相談にお応えします!お気軽にお問い合わせください。

3. ネットワークの要件から見る、VPCの各機能と関連するサービス

まずは、内部ネットワークの環境で必要なことから整理していきます。

3-1. 内部ネットワークの環境で必要なこと

3-1-1. 他のユーザの通信と混ざらないこと、ネットワークの到達性を制御できること

パケットレベルの通信制御については、AWS側で制御されるので、他のユーザの通信は分割されています。したがって、VPC側で設定が必要になるのは、IPアドレスの管理(CIDRの払い出し範囲の設定)と通信経路の制御となります。これらの機能を利用して、ネットワークの到達性を制御します。

- デュアルスタックVPCによる、IPv4/IPv6アドレスの範囲の指定

- サブネットによるブロードキャストドメインの分割

- ルートテーブルによる、ネットワークの宛先の制御

- ルートのフィルタリング(Security Group/NACL)

- VPCの出口の制御

IGW/VGW/VPCエンドポイント(GWエンドポイント/IFエンドポイント)/NAT Gateway/Egress Only Gateway(IPv6)

3-1-2. 内部ネットワーク設定を簡単に実現できる、もしくはあまり意識せずに作れること

オンプレミスでは考慮が必要ですが、VPCを設定するとデフォルトで構築されるか、他のサービスに基づいて決定されるものが以下になります。

- 帯域設計(EC2等他のサービスに基づいて設計)

- 可用性設計(リージョン・AZ選択のみ)

- オプションサービス(DHCPオプションセット/DNS(Route 53 Resovler)/NTP(TimeSync))

3-1-3. ネットワークのトラブルシューティングを迅速に行えること

ネットワーク監視で必要な死活監視や、パケットレベル・ログレベルの監視を導入したい場合には、必要な項目を導入します。

- リソースレベルの監視(CloudWatch)

- インターネットの問題を監視(CloudWatch Internet Monitor)

- パケットレベルでの解(VPC Traffic Mirroring)

- ログレベルの解析(VPC Flow logs)

- トラブルシューティング(Reachability Analyzer)

3-1-4. ネットワークのセキュリティを確保できること

不審なネットワークを検知したい

- GuardDuty

ネットワークの経路の正当性を確認したい

- Network Access Analyzer

次に、VPC外部のネットワークとの接続要件についてまとめていきます。

3-2. 外部ネットワークとの接続に必要なこと

3-2-1. AWSにある他のVPCと接続できること

それほど大規模でない場合は、下記を使います。

- VPC Peering(1対1接続)

- Privatelink(片方のVPCがサービス展開しており、多数のVPCと接続する必要があるが、もう一方のVPCは相手方とだけ接続すればよい場合)

3-2-2. VPCとAWS外のネットワークをWAN接続できること

VGWと接続サービスを利用して接続します。Direct ConnectやSite-to-Site VPNの設定や使い分けについては、過去コラムにも記載がございます。

- Site-to-Site VPN(IPSec VPN)

- Direct Connect/Direct Connect Gateway

3-2-3. 端末・ユーザなど細かいレベルでAWS接続を制御できること

端末やユーザレベルでの接続を細かく制御したい場合は、SSL-VPNやゼロトラストネットワークの仕組みを利用することも可能です。

- Client VPN(SSL-VPN)

- Verified Access

外部とのネットワークの通信において、サードパーティ製のルーターアプライアンスを利用した手法や、トランジットVPCを利用した複数VPCの接続などもありましたが、今日ではあまり使われなくなってきています。ただ、サードパーティ製のルーターの機能を利用したネットワーク設定が必要な場合などでは使われることもあるので、AWS外のネットワークとの接続ではオンプレミス側の機器の要件も含めて設定が必要になります。

VPCとの接続が増えてきて、マルチリージョン環境やハイブリッド環境になってきたときには、次のような大規模対応化を検討します。ここは一つ一つの解説が長くなるので、紹介に留めておきます。

3-3. 大規模環境(マルチVPC・マルチアカウント・ハイブリッド環境)に対応する際に必要なこと

ネットワーク接続の大規模化

- Transit Gateway

- Cloud WAN

IPアドレス管理

- Shared VPC

- IPAM

インバウンド方向の通信制御の一元化

- VPC Ingress Routing

- VPC Lattice

アウトバウンド方向の通信制御の一元化

- Gateway LoadBalancer

ネットワーク監視の一元化

- Network Monitor/Network Manager

ガバナンス管理(ネットワークセキュリティのガードレール)

- Organizations(SCP)、Control Tower

AWSへのネットワーク設計・構築に関するご相談・お悩みなどNTT東日本のクラウドエンジニアがご相談にお応えします!お気軽にお問い合わせください。

4. VPCの料金面で注意すべきこと

VPC自体の構築や利用は無料ですが、オプション機能や他サービスの利用料にネットワークの転送料がかかるものがあるので、ネットワークの利用料とVPCの利用料を混同するケースが時折みられます。ネットワークの利用料として料金計算に注意を入れておきたい場所は、次の通りとなります。

4-1. VPCのオプションで課金される対象

- NAT Gateway

- IPAM(Advanced Tier)

- VPC Traffic Mirroring

- パブリックIPv4

4-2. その他のネットワーク関係での課金対象(一部)

- AZ間/リージョン間のデータ転送料→EC2など

- AWS外へのデータ転送料→インターネット/VPN/Direct Connect

- Privatelinkの使用料

- Transit Gatewayのアタッチメント

これらの料金を踏まえて、総額のコストを見積もる必要があります。

AWSへのネットワーク設計・構築に関するご相談・お悩みなどNTT東日本のクラウドエンジニアがご相談にお応えします!お気軽にお問い合わせください。

5. 次回予告

次回は、VPCを初めて使う方向けのネットワーク設計について解説していきたいと思います。こちらも楽しみにしていただければと思います。

6. 最後に

NTT東日本では、LAN環境からネットワーク、クラウド環境まで幅広いエリアでのお客さまのクラウド化や、ビジネスモデルの進化のお手伝いをさせていただいております。

経験値豊かなメンバーがご担当させていただきますので、是非お気軽にお問い合わせください!

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。