「最低限知っておくべき、クラウド上の情報セキュリティ対策とは」~情報セキュリティインシデント事例を含めてご紹介~2024年5月28日開催ウェビナーレポート

日時:2024年5月28日

進行:NTT東日本 サービスクリエイション部 クラウド・サーバ&アプリケーションセンタ

プロダクト開発スペシャリスト 白鳥 翔太氏

2024年5月28日に開催された「AWSを最大活用するための1dayカンファレンス」にて東日本電信電話株式会社(以下、NTT東日本)が「最低限知っておくべき、クラウド上の情報セキュリティ対策とは」~情報セキュリティインシデント事例を含めてご紹介~というタイトルでセミナー参加しました模様をレポートさせていただきます。当日に参加いただけなかった方のご参考となれば幸いです。また、レポートをご覧になっての疑問点や質問事項などございましたら、お問い合わせいただければと思います。

1. AWS利用時のセキュリティ対策の概要

まずは、中小企業のお客さまや自治体のお客さまを中心にセキュリティ対策の概要についての説明から始めました。

1-1. AWS利用時のセキュリティインシデント事例

最初にAWSを利用した際のセキュリティインシデントの事例の一部を紹介しました。

これらは利用者の注意不足や設計の考慮不足が原因で発生したものになります。

1-1-1. Amazon EC2の事例

- セキュリティグループ設定でSSHを任意のIPアドレスで受け入れる設定にしていたところ、パスワードを読み取られC&C(コマンド&コントロール)サーバーとして乗っ取られた

- WordPress構築・設定中にセキュリティを緩めに設定していたためWebサーバーを乗っ取られた

- アプリケーションの脆弱性を突かれSQLインジェクション攻撃を受けてサービス停止した

- 社内で標的型攻撃メールを開いてしまい、ランサムウェア被害を受けてサーバーが利用不可になった

1-1-2. Amazon S3の事例

- 公開バケットに機密データを保存していたため、社内情報が漏えいしてしまった

- 機密情報を保存しているバケットを誤って公開バケットに設定していた

1-1-3. アクセス制御の事例

- AWS Lambdaのコードにアクセスキーを埋め込んでおり、それを忘れてGitHubの公開リポジトリにプッシュした結果、アクセスキーを悪用されて不要なリソースを作られ、後で高額な利用料を請求される事態になった

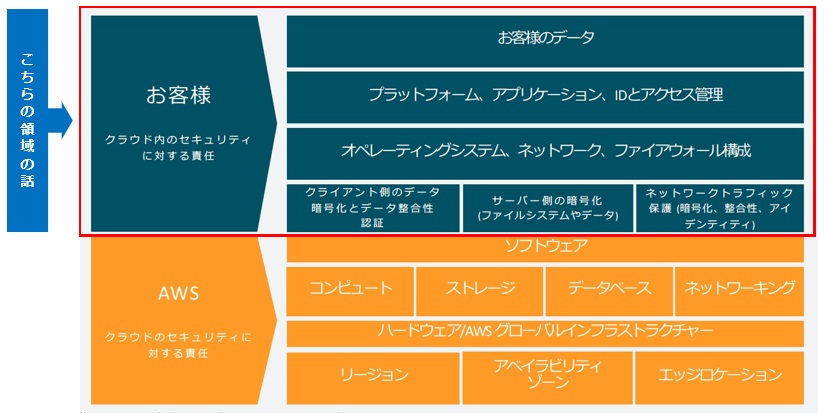

1-2. AWS利用時のセキュリティ対策の責任範囲

これらの事例はAWSのセキュリティの不完全さに拠るもではなく、むしろ利用者がデータ保護についての対策が不十分であったことから起こったものです。

決してAWSのデータセンターに穴があり物理的侵入を許してしまったという訳ではありません。

AWSでは利用者とセキュリティの責任範囲を分担するという考え方が採用されています。

ここではAWSの責任共有モデルについて解説しました。

AWSの責任共有モデルではアクセス管理やデータ保護は利用者側の責任であり、利用者は図のような部分に関して対応を行う必要がある

1-3. 一般的なセキュリティの脅威

ここではAWSから一旦離れて、経済産業省のIT政策実施機関であるIPAの組織における10大セキュリティの脅威について紹介しました。

次のように10大脅威は2016年からセキュリティの脅威はほとんど変わっておらず、ランサムウェアや内部の不正など人間が情報漏えいを起こすケース、標的型メールから漏えいするケースなど、クラウドを利用する・使用しないにかかわらず、重視されるセキュリティ対策は大きく変わってはいない。

AWS利用時においても同様の対策が必要で、本質的には「気密性」「完全性」「可用性」を守ることは変わらない。

情報セキュリティ10大脅威2024[組織]

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサムウェアによる被害 | 2016年 | 9年連続9回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 2019年 | 6年連続6回目 |

| 3 | 内部不正による情報漏えい等の被害 | 2016年 | 9年連続9回目 |

| 4 | 標的型攻撃による機密情報の窃取 | 2016年 | 9年連続9回目 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 2022年 | 3年連続3回目 |

| 6 | 不注意による情報漏えい等の被害 | 2016年 | 6年連続7回目 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 2016年 | 4年連続7回目 |

| 8 | ビジネスメール詐欺による金銭被害 | 2018年 | 7年連続7回目 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 2021年 | 4年連続4回目 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2017年 | 2年連続4回目 |

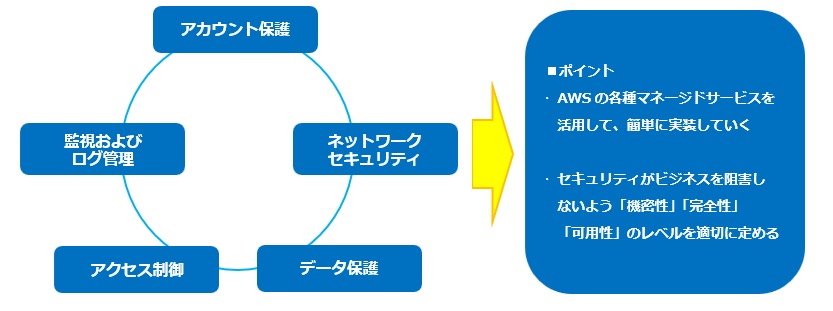

2. AWS利用時の具体的なセキュリティ対策

続いて、一般的なセキュリティ対策からAWS利用時の具体的なセキュリティ対策について次の4つについて解説しました。

- ネットワークセキュリティ

- データ保護

- アクセス権制御

- ログ管理

AWS利用時においても一般的なセキュリティ対策と大きくは変わらず、各項目において対策をとっていく。

ポイント

- AWSの各種のマネージドサービスを使って簡単に実装していく

サーバーの設定ではなくマネージドサービスの利用やマーケットプレイスでサードパーティのセキュリティベンダーが提供している製品などを上手く使って簡単に実装していく - セキュリティがビジネスを阻害しないトレードオフを適切に考えていく

強固なシステムを追求し過ぎると、逆に生産性が悪くなり、ビジネスの阻害となってしまうため、どこまでのリスクを許容し、どう運用していくのかという、レードオフを考えていく事がAWSの利用にかかわらず必要になる

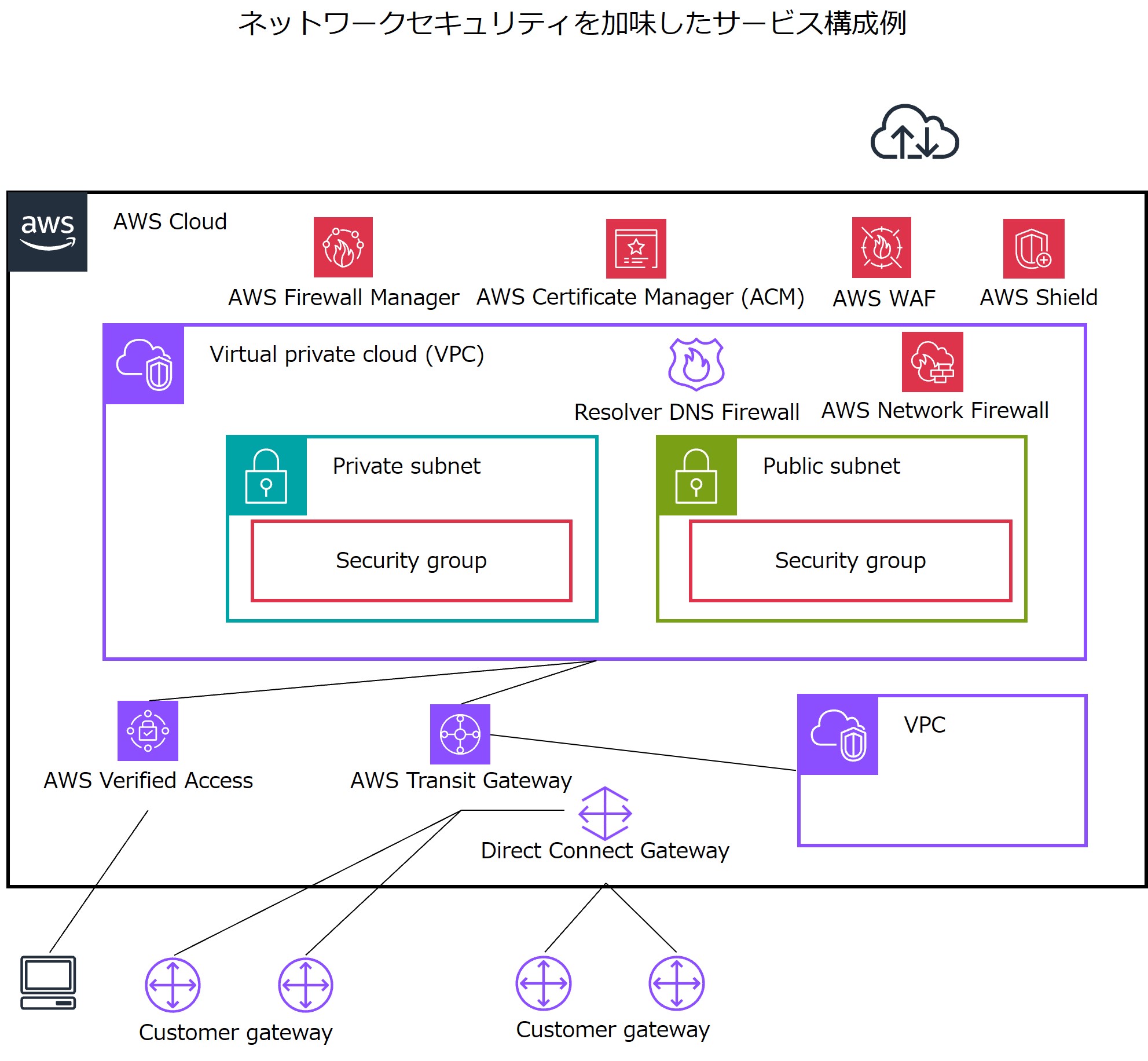

2-1. AWS利用時のネットワークセキュリティ

まずはネットワークセキュリティについての解説になります。

ネットワークセキュリティには基本的に次の2つがある。

1つはAWSへの接続におけるネットワークセキュリティ

2つ目がAWS内部ネットワークのセキュリティ

ネットワークセキュリティはAWSの各種機能を通じて実装可能。基本的にはデータ伝送中の暗号化を実施・管理する。

ネットワークセキュリティを実装するときに考慮すべきことと対応するサービス

2-1-1. AWSへの経路におけるネットワークセキュリティ

AWS外部からの接続

- 各種VPNサービス(Site-to-Site VPN/Client VPN/SD-WAN)

企業向けネットワークでよく使われる - 閉域接続(Direct Connect)

エンタープライズネットワーク向けで企業ネットワークを拡張する形を取って接続するパターンなどがある - Verified Access

ゼロトラストネットワーク向け

境界防御

- AWS WAF/AWS Shield

DDoS攻撃を防ぐ - Gateway Load balancer

AWS内部から外部へ出ていく際の防御向け - サードパーティ製のUTMアプライアンス(AWS Marketplace)

2-1-2. AWS内部のネットワークセキュリティ

内部経路制御

- セキュリティグループ/NACL

- AWS Network Firewall/AWS Firewall Manager

- Amazon Route 53 Resolver DNS Firewall

DNSのクエリーを制御してアクセス制御を行う

2-1-3. 共通

証明書管理

- AWS Certificate Manger

伝送中の暗号化

- TLS/SSLの使用

2-2. AWS利用時のデータ保護

続いてデータ保護についての解説になります。

AWSの責任共有モデルで解説したようにデータ保護は利用者側の責任範囲になります。

したがって、AWS側が勝手にアクセスしたり、データの中身を見たりする事がないと明確に宣言しています。

AWSにおいてデータそのものは「利用者のもの」であり、AWSが勝手に触ったり、利用しないことを宣言している(※AWS Digital Sovereignty Pledge)。

したがって、データ保護は利用者側での設計・管理・運用が必要。

※AWS Digital Sovereignty Pledge(日本語版)

参照:AWS Digital Sovereignty Pledge: Control without compromise

要約すると、データはお客さまのものであり、AWS側が勝手に使うことはないことを守るというものです。

では、利用者は保管場所の管理や暗号化の鍵の管理をどうするのか、耐障害性や復元をどうするのか、それらのポイントについて解説しました。

2-2-1. データ保護を行う際に考慮すべきことと対応するサービス

データ保管場所の管理

- リージョンの選択

法律上、国内に置かなければならない場合や、あるリージョンに置くことが必須の場合などに対応可能 - ストレージ・データベースサービスの選択

(Amazon S3/Amazon EBS/Amazon RDS など) - AWS Control Towerのデータレジデンシーガードレール

顧客データが保存および処理されるリージョンを指定できる

暗号化・鍵管理

- 暗号化有無の選択

- 暗号化キーの管理(Amazon KMS/CloudHSM/自前管理)

データの耐障害性・復元

- ストレージクラスの選択、冗長化(Amazon S3/Amazon EBS)

- バックアップ管理(Amazon DLM/AWS Backup)

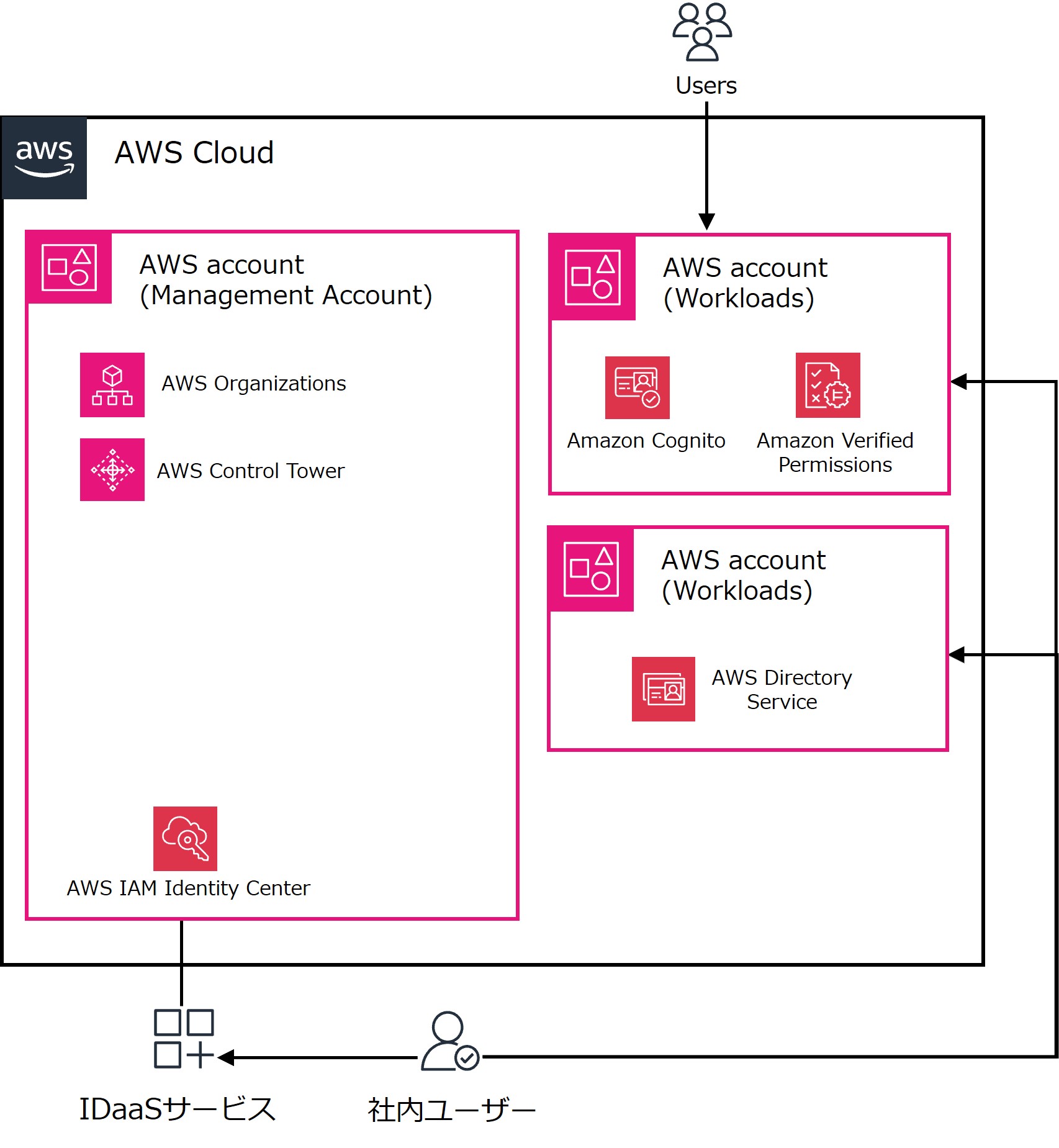

2-3. AWS利用時のアクセス権制御

次はアクセス権制御についての解説になります。

アクセス権は誰がどのような権限を持って、どこへ繋げるのか、という事について次の2点について解説しました。

- 顧客に提供するアプリケーション向けのアクセス管理

- 社内で利用するワークロードとAWSリソース操作に関するアクセス管理

アクセス権制御においても、用途に応じて各種AWSサービスを活用して実装することが可能

2-3-1. アクセス管理を実装するときに考慮すべきことと対応するサービス

顧客に提供するアプリケーション向けのアクセス管理

一元化されたIDプロバイダが使用可能なものを選択する

- Amazon Cognito

ユーザーグループと属性に応じた細やかなアクセス管理を行う

- Amazon Verified Permissions

社内で利用するワークロードとAWSリソース操作に関するアクセス管理

AWSリソース操作に関するアクセス管理を細やかに行う

- AWS IAM

- AWS IAMアイデンティティセンター

オンプレミスのリソースとの連携

- AWS Directory Service(EC2上でのActive Directoryサーバーも検討する)

ガバナンスを効かせてリソースへのアクセス管理を行う

- AWS Resource Access Manager

- AWS Organizations SCP設定

- AWS Control Tower 各種ガードレール

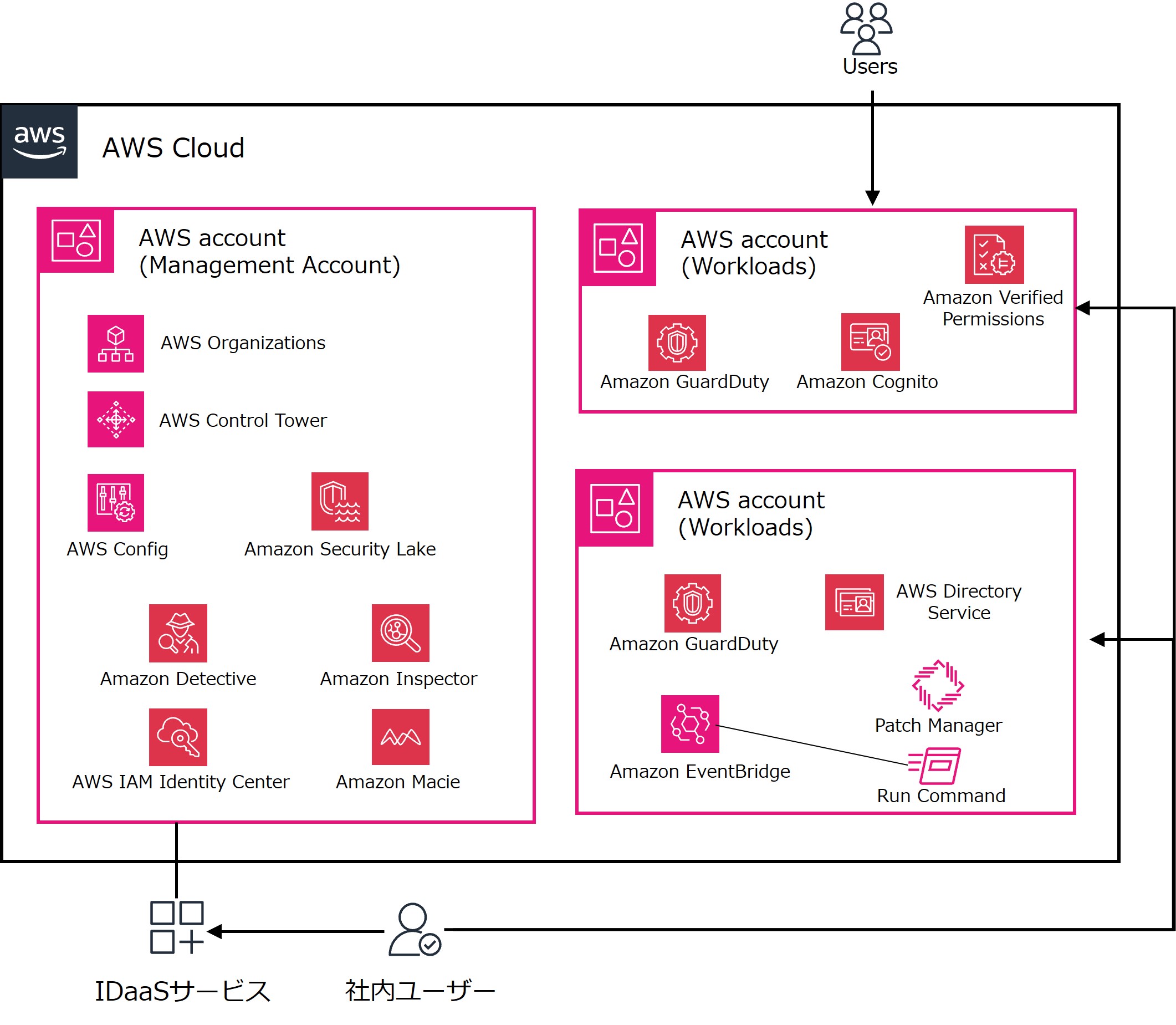

2-4. AWS利用時のセキュリティ監視およびログ管理

最後にセキュリティ監視およびログ管理についての解説になります。

セキュリティ監視はログ監視を集中化して管理する事が基本的なポリシーになります。

セキュリティ監視やログ管理においても、ログの集中化やセキュリティ監視ポリシーの一元化管理が可能

2-4-1. セキュリティ監視およびログ管理を行う際に考慮すべきことと対応するサービス

脅威を検出し通知する

侵入検知

- Amazon GuardDuty

脆弱性診断・悪意のあるファイルの検知

- Amazon Inspector/エンドポイントセキュリティ(AWS Marketplace)

- Amazon Macie

AWS設定不備検知

- AWS Config/AWS Security Hub

セキュリティイベントを記録・可視化する

Amazon Security Lake/AWS CloudTrail(+Amazon S3)

Amazon CloudWatch Logs

セキュリティイベントへの対応を自動化または手順化する

運用自動化

- Amazon Eventbridge

- AWS Systems Manager Automation

パッチ管理の自動化

- AWS Systems Manager Patch Manager

定期的にセキュリティ情報をチェックする

Amazon Detective/AWS Security Hub

これらのセキュリティ監視は常時稼働するか使用時のみ稼働するかはコストと見合わせながら実施する。

3. NTT東日本によるAWS上のセキュリティ対策

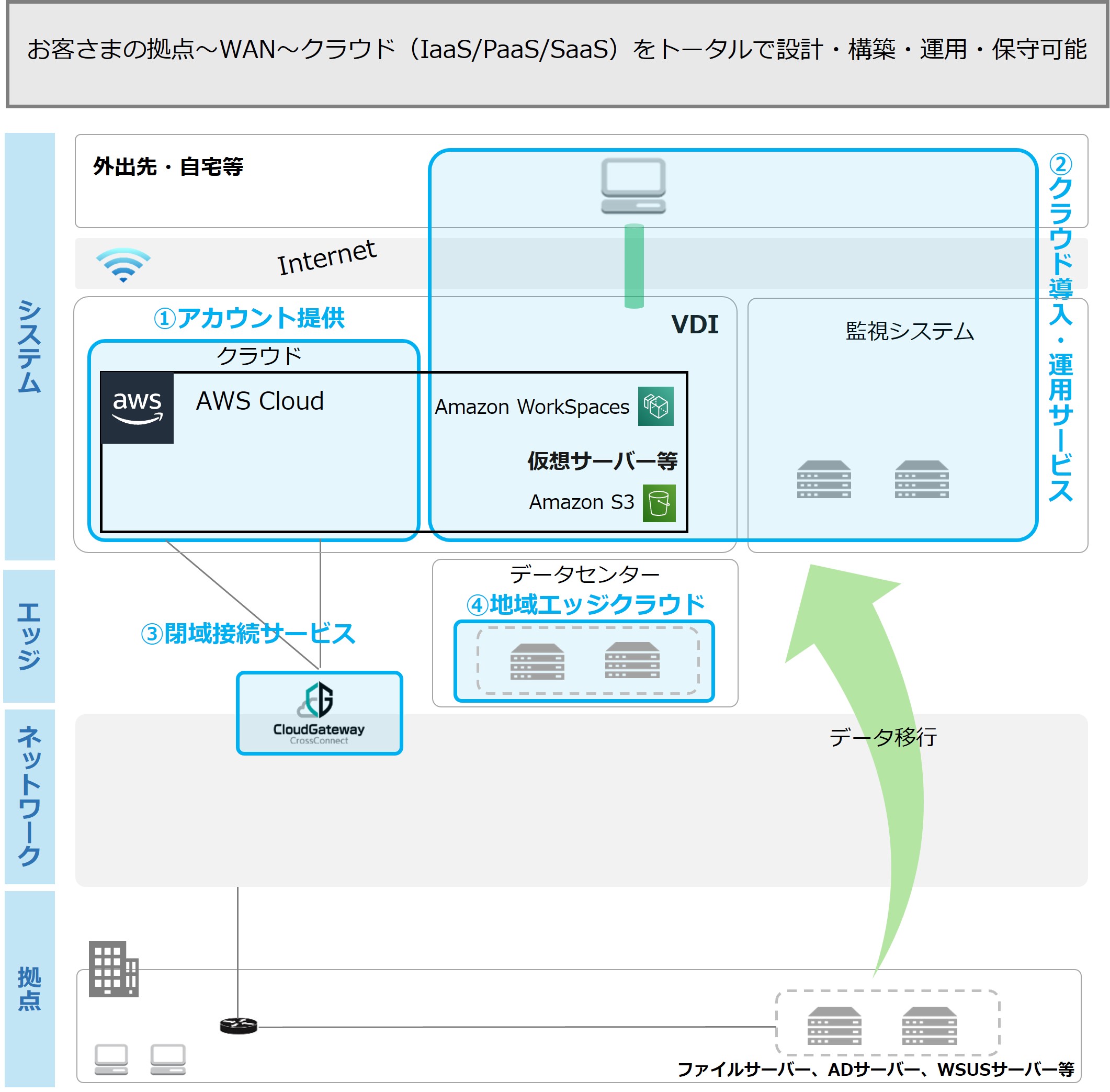

最後にNTT東日本でおこなっております、セキュリティ対策に関するサービスについて紹介しました。

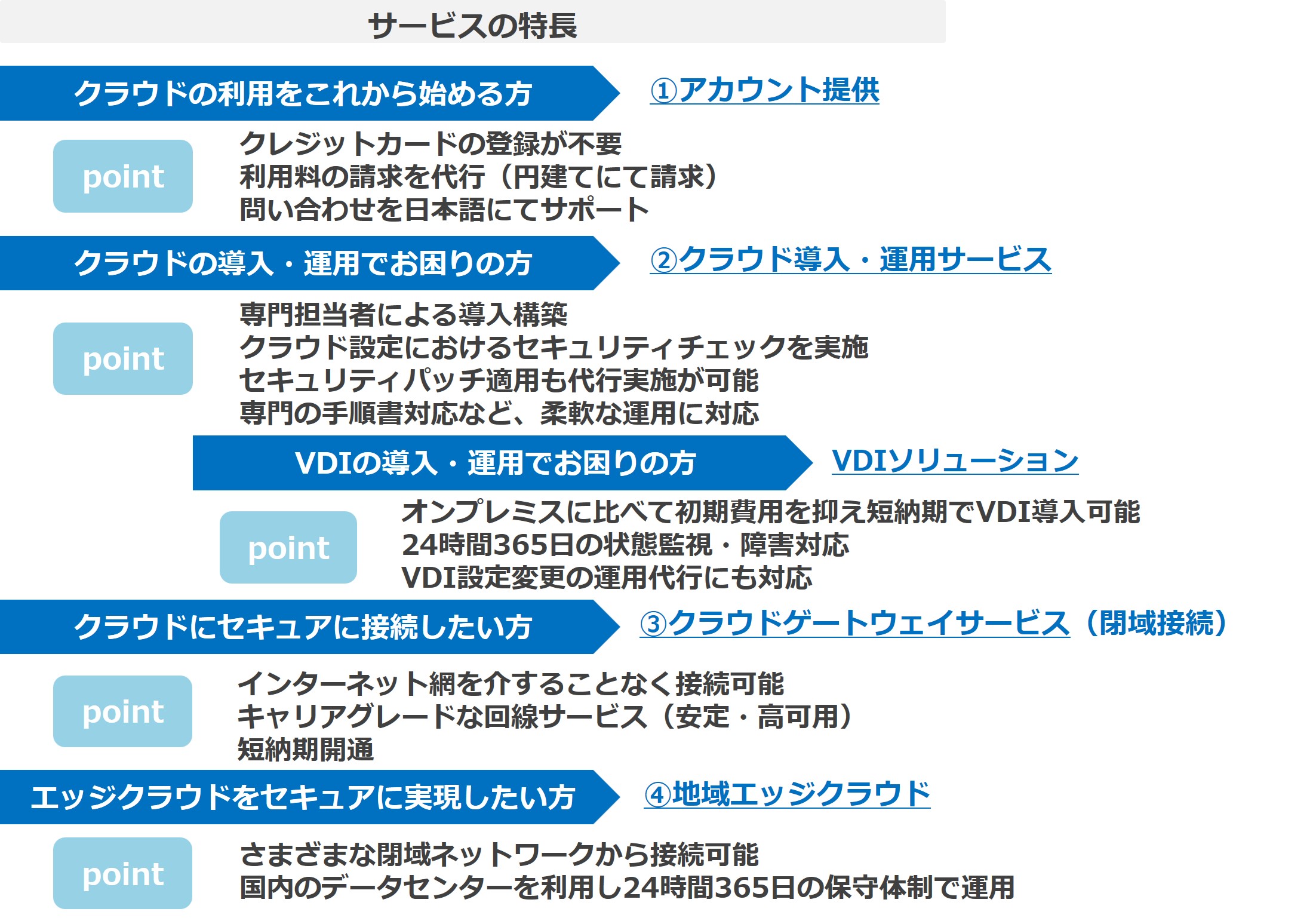

3-1. NTT東日本のクラウド関連プロダクトのご紹介

NTT東日本ではクラウド導入・運用サービスの中で、アカウントからリソースに対するセキュリティやDirect Connectを使ったVPNサービスなどのネットワークセキュリティサービスなど、さまざまなセキュリティ対策を実施しています。

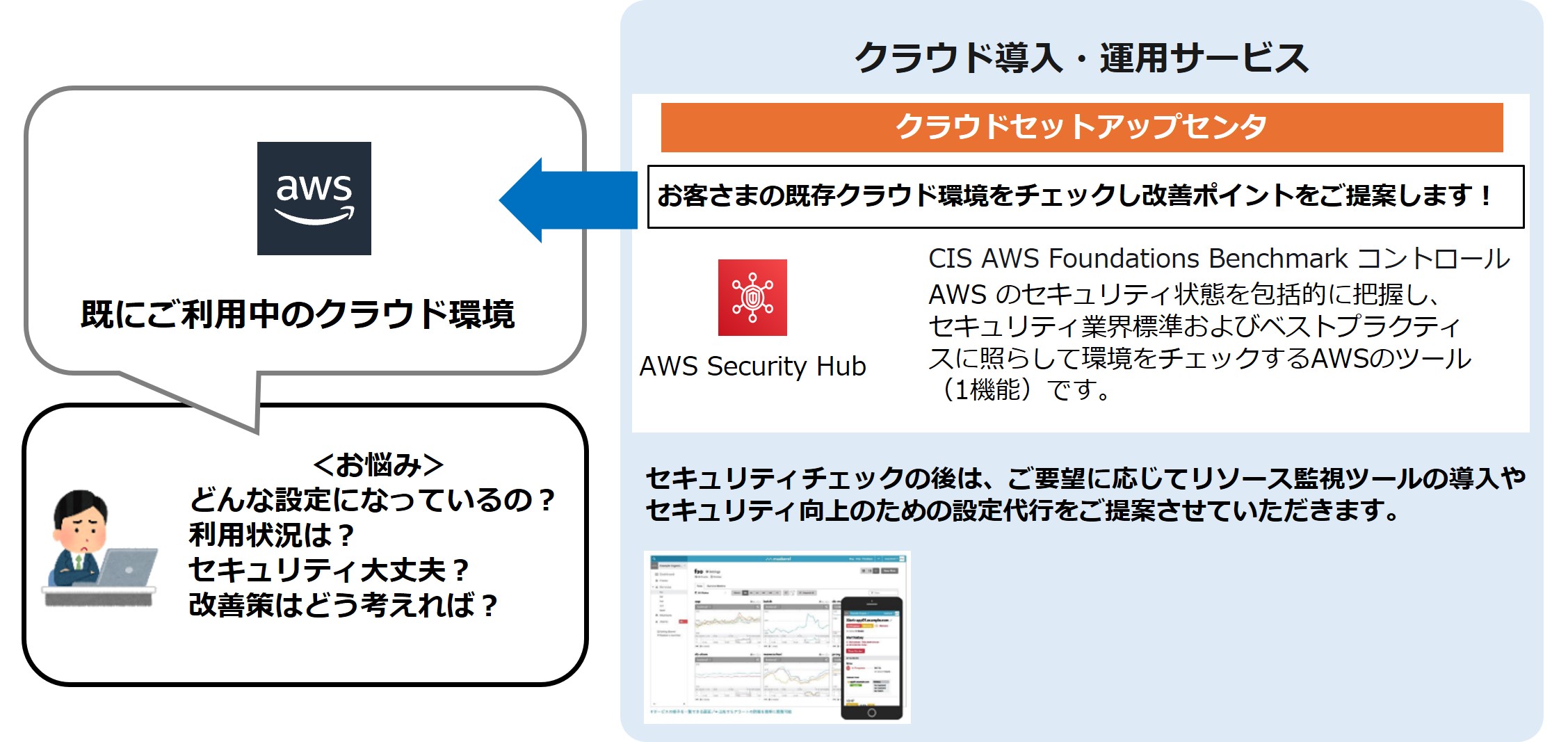

① セキュリティチェックサービス

1つ目がセキュリティチェックになります。

こちらはAWS Security Hubを使ったセキュリティチェックで、常時稼働が大変な場合に「作成時」だけとか「ワンポイントで実施したい」場合などの利用シーンや既に利用中のクラウド環境を第三者視点でチェックするような用途に適したものとなっています。

セキュリティ面で是正が必要となった場合は、NTT東日本がどのような是正が必要なのかの説明を行います。その後の是正作業については別途料金が発生します。

ご利用中のAWS環境のセキュリティチェックを実施。自身で構築した環境の第三者アセスメントとしてもご利用可能

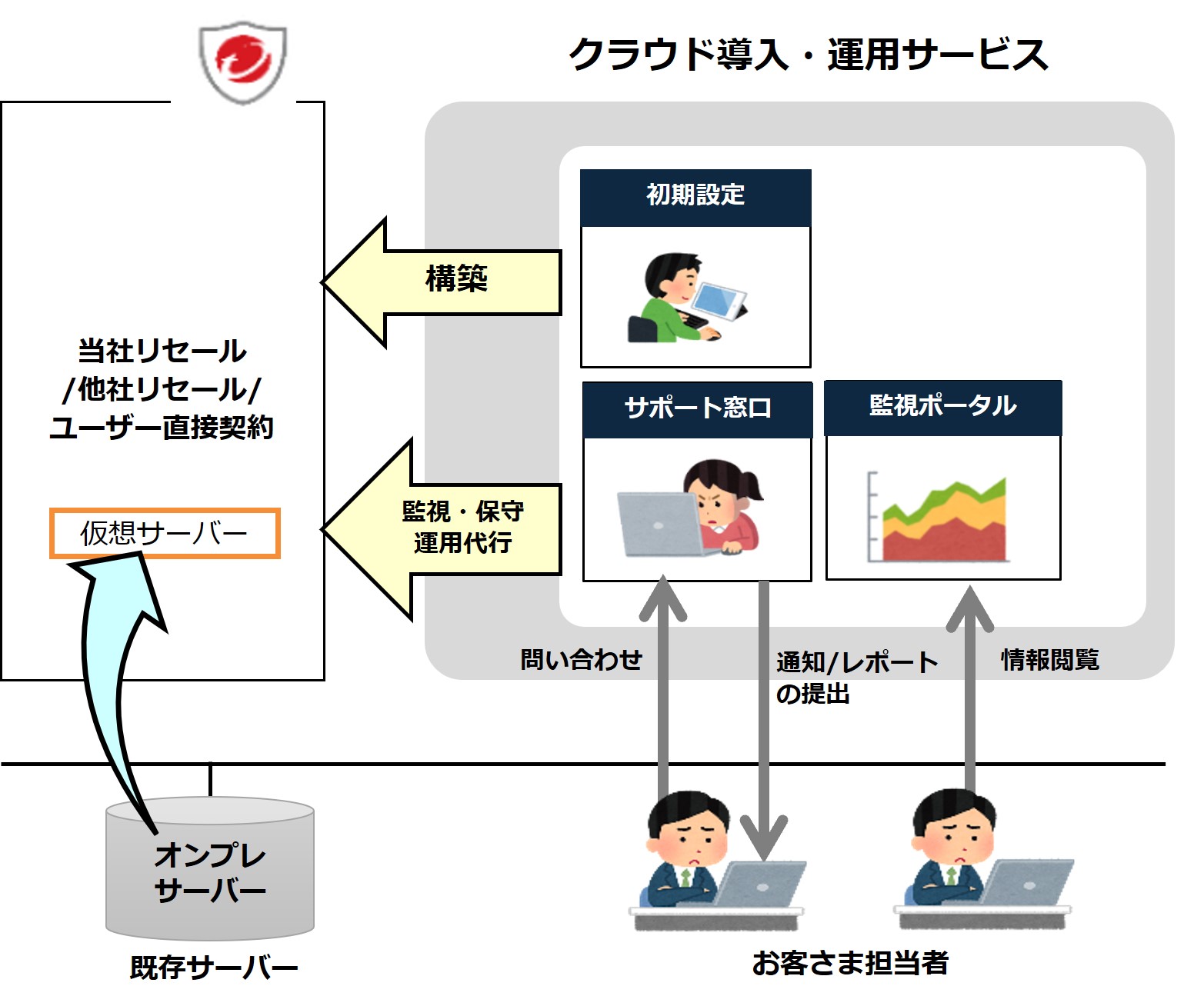

② Trend Micro Cloud One Workload Security運用オプション

2つ目がエンドポイントセキュリティ設定・運用チェックになります。

NTT東日本ではTrend Micro Cloud Oneを使った運用オプションを提供しています。

これらの設定代行からインシデント発生時の対応までを行っています。

エンドポイントセキュリティの設定・運用については、クラウド導入・運用サービスのオプションメニューとしてご提供

Point‼

- 管理サーバー不要

- Agentインストール含めた設定代行をNTT東日本で実施

対応項目

| 項目 | 内容 |

|---|---|

| セキュリティ監視 | 不正プログラム対策、Webレピュテーション、ファイアウォール、侵入防御のサポート |

| アラート通知 | Cloud Oneのアラート通知設定 |

| 設定代行 | 推奨設定をもとに実施 |

| 月次レポート | Cloud Oneの機能利用 |

| SOC運用問い合わせサービス |

対応:平日9:00-17:00 ※重要インシデント発生時は24時間365日対応を実施 問い合わせ回数:12回/年 |

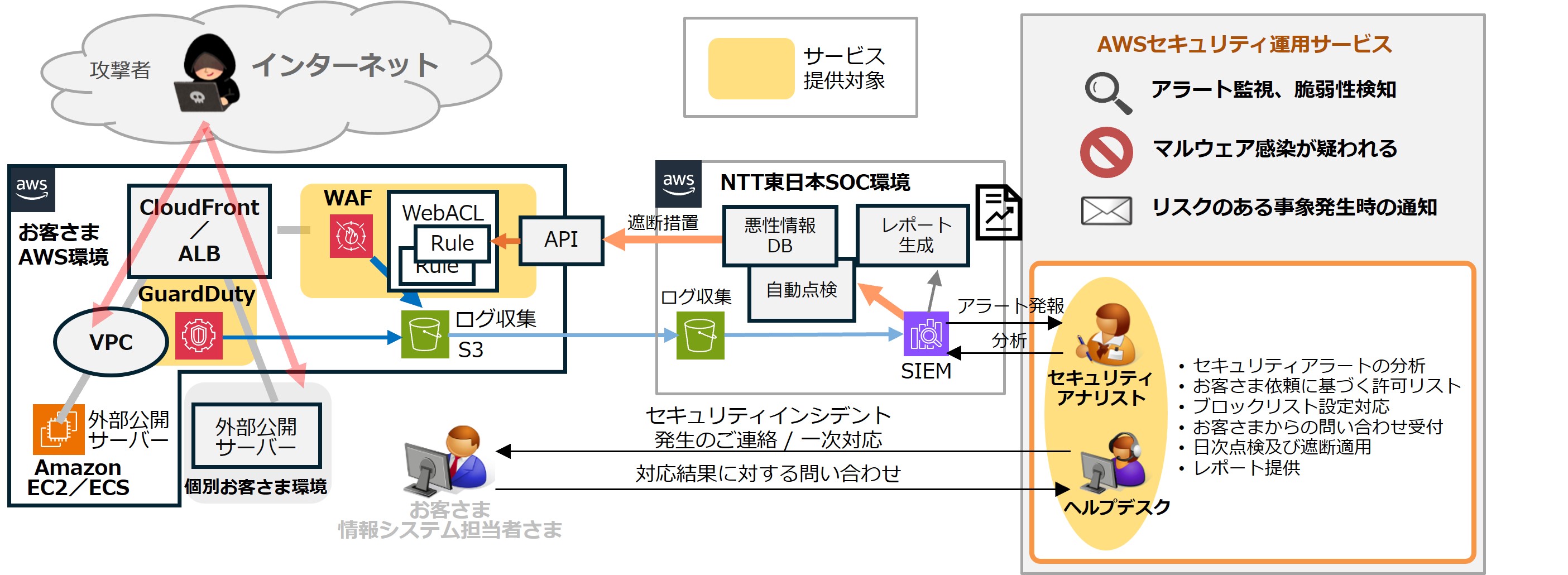

③ AWSセキュリティ運用サービス

3つ目はGuardDutyやAWS Security Hubを利用した運用サービスになります。

セキュリティの日々のレポートやWeb ACLの追加・削除などを実施します。

またNTT東日本が独自に得た情報を元にAWS WAFのチューニングなども行います。

NTT東日本のSOC環境で、AWSセキュリティ運用を代行。セキュリティ監視・運用代行だけではなく、月次の運用レポートを提供。その他の範囲のセキュリティ監視・SOC提供も要件をお伺いの上実施可能

4. まとめ

最後に今回紹介しましたクラウド上の情報セキュリティについて簡単にまとめを紹介しました。

■AWS上でのセキュリティは、これまでと同様に利用者側での考慮が必要

■「ネットワークセキュリティ」「データ保護」「アクセス管理」「セキュリティ監視とログ運用」もAWSマネージドサービスを活用して効率的に取り入れる

■セキュリティ設定は定期的に見直す

5. おわりに

本レポートでは「最低限知っておくべき、クラウド上の情報セキュリティ対策とは」についてのセミナーの様子を紹介しました。

このセミナーだけでは、まだまだクラウド上でのセキュリティ対策について理解し切れない。セキュリティ対策に関してどんなことが有効なのか、まだまだ分からないことがあると思います。

NTT東日本では、そういったクラウド環境を利用される方のパートナーとなって、お客さまのサポートをしていく体制が整っています。是非、お気軽にお問い合わせ下さい。

また、今後も随時ウェビナーを開催していきますので当社クラウドソリューションサイトのイベント・セミナーページを引き続きご確認ください。

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。