Amazon CloudFrontとAWS WAFの地理的制限機能を比較してみた

こんにちは、クラウドエンジニアの眞鍋です。

Webアプリケーションを運用する上で、特定の国や地域からのアクセスを制限したいケースは少なくありません。

例えば、サービスの提供地域を限定したい場合や、特定地域からの悪意あるトラフィックをブロックしたい場合などです。

AWSでは、このような地理的アクセス制限を実現するために主に2つのサービス、Amazon CloudFrontとAWS WAFを提供しています。

本コラムでは、それぞれのサービスの地理的制限機能の仕組みや特徴、ユースケースについて詳しく解説し、どちらのサービスをどのように利用するのが最適なのかを考察します。

目次:

- 1. AWS WAFの概要

- 2. Amazon CloudFrontの概要

- 3. 地理的制限の概要

- 4. AWS WAFの地理的制限

- 4-1. AWS WAFでの地域制限の仕組み

- 4-2. 基本的な設定方法と主な特徴

- 4-3. 利点と制約

- 5. Amazon CloudFrontの地理的制限

- 5-1. CloudFrontの地理的制限の仕組み

- 5-2. 基本的な設定方法と主な特徴

- 5-3. 利点と制約

- 6. AWS WAFとCloudFrontの地理的制限の比較

- 7. 実装のベストプラクティス

- 7-1. 地理的制限リストの管理方法

- 7-2. 誤検知への対応策

- 7-3. 他の情報セキュリティ対策との組み合わせ

- 8. まとめ

1. AWS WAFの概要

AWS WAF(Web Application Firewall)は、Webアプリケーションを保護するためのファイアウォールサービスです。

クロスサイトスクリプティング(XSS)やSQLインジェクションなどの一般的な攻撃からアプリケーションを保護するためのルールを設定できます。リクエストの内容を詳細に検査し、IPアドレス、HTTPヘッダー、URI、リクエストボディなど、さまざまな条件を組み合わせて柔軟なルールを作成できるのが特徴です。

2. Amazon CloudFrontの概要

Amazon CloudFrontは、AWSのコンテンツ配信ネットワーク(CDN)サービスです。

世界中の数百のエッジロケーションを通じてコンテンツを配信し、Webアプリケーションのパフォーマンスを向上させます。

CloudFrontは、単なるコンテンツ配信だけでなく、セキュリティ機能も提供しており、その一つが地理的制限機能です。

3. 地理的制限の概要

地理的制限とは、ユーザーのIPアドレスから推測される地理的位置に基づいて、コンテンツへのアクセスを制御する仕組みです。

これにより、著作権やライセンス契約の遵守、特定の地域からのサイバー攻撃のブロックなど、さまざまな目的でアクセス制御を実現できます。

この制限は主に以下のような目的で利用されます。

- コンプライアンス要件の遵守

- ライセンス制限のあるコンテンツの配信管理

- 特定地域からの不正アクセスの防止

- サービス提供地域の限定

4. AWS WAFの地理的制限

4-1. AWS WAFでの地域制限の仕組み

AWS WAFでは、「地理的一致ルールステートメント」を使用して、リクエストの送信元の国または地域を特定します。

これをWeb ACL (Access Control List)のルールに組み込むことで、特定の地域からのトラフィックを許可またはブロックできます。

4-2. 基本的な設定方法と主な特徴

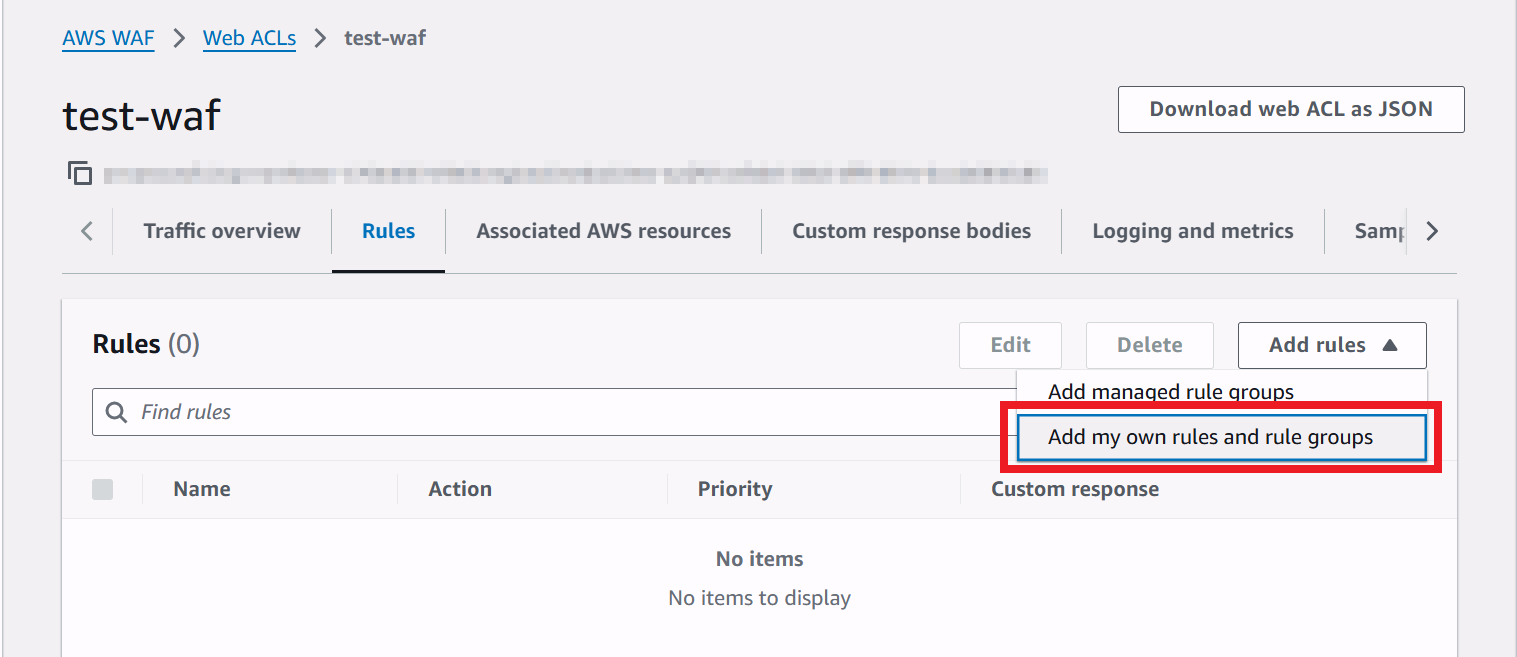

AWS WAFの地理的制限は、Web ACLにルールを追加することで設定します。

- AWS WAFコンソールでWeb ACLを作成または選択します。

- 「Rules」タブから「Add my own rules and rule groupes」を選択します。

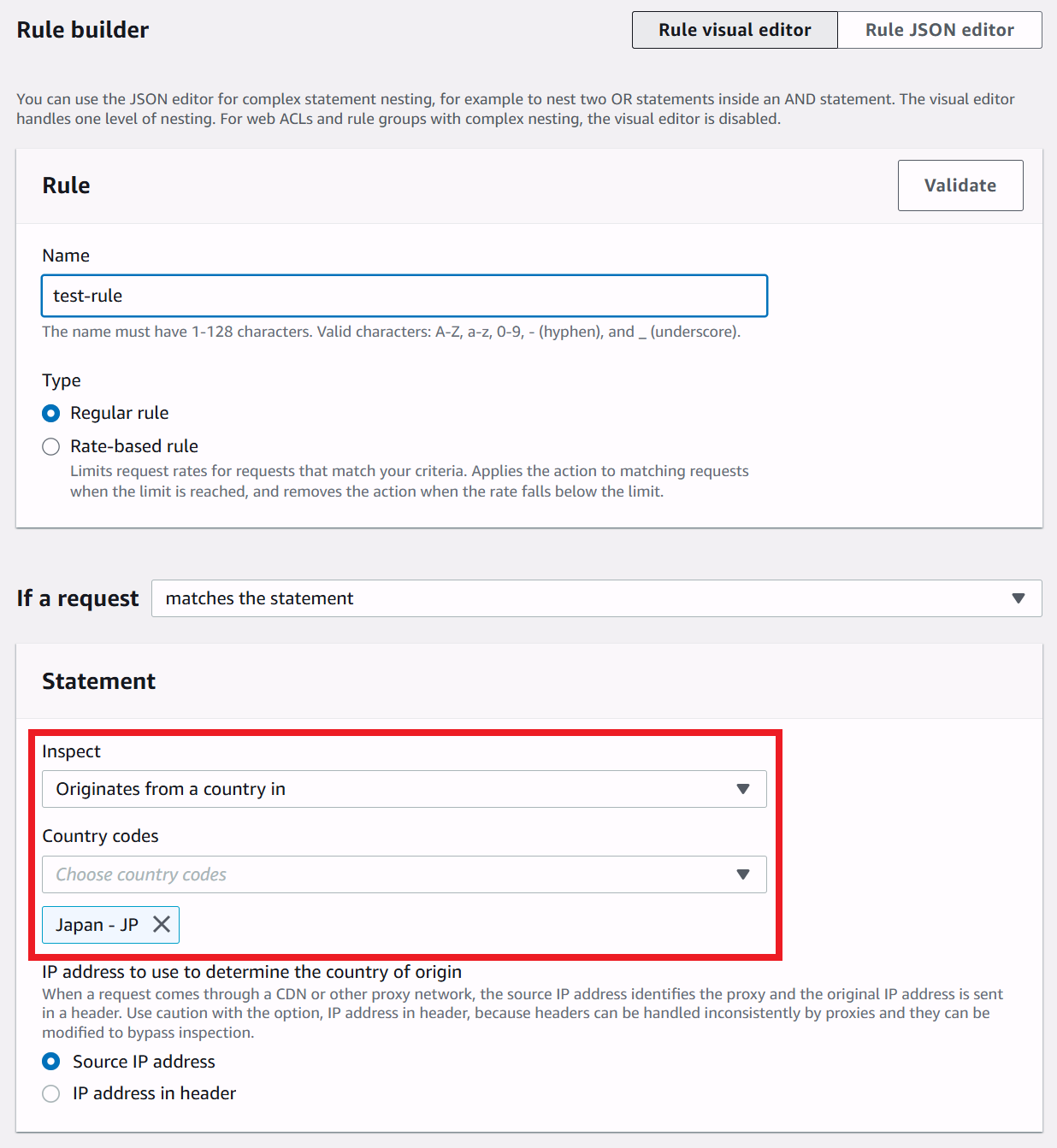

- ルールビルダーで、ルールの種類として「Originates from a country in」を選択し、対象の国や地域を指定します。

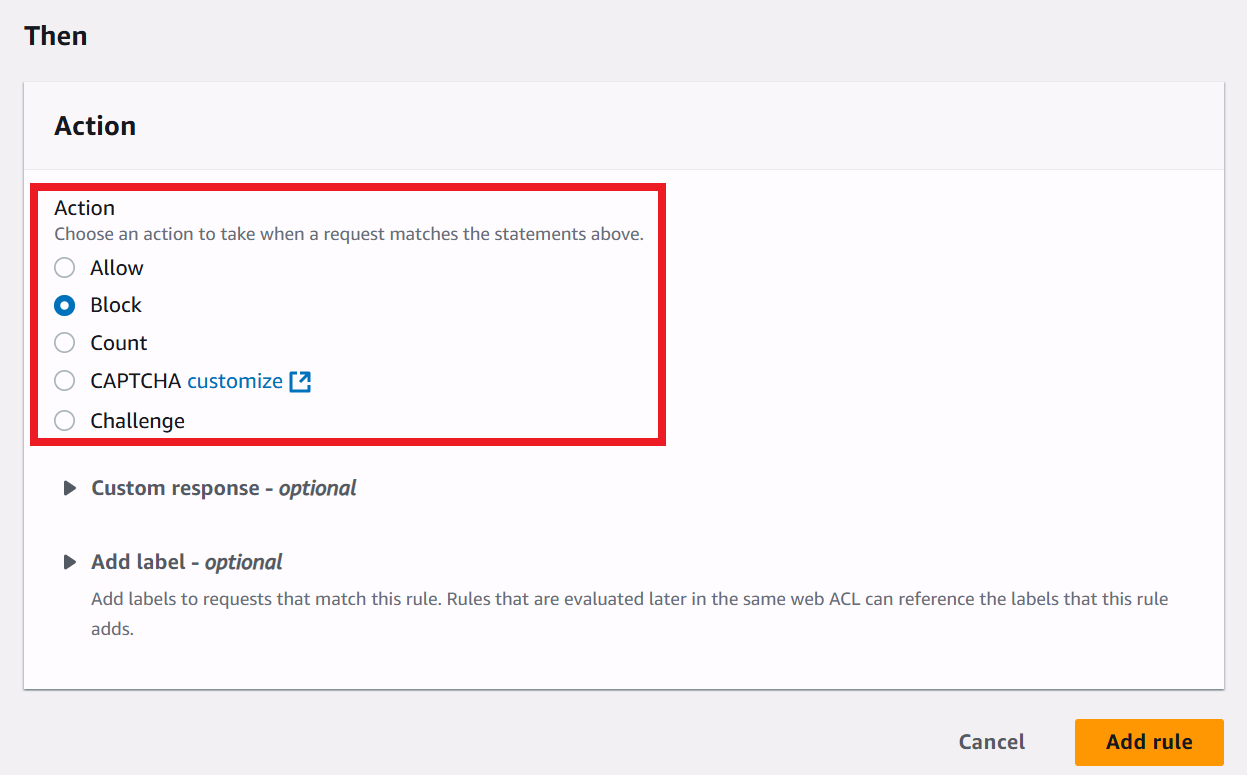

- アクションとして「許可 (Allow)」、「ブロック (Block)」、「カウント (Count)」などを設定します。

主な特徴は以下の通りです。

- 国レベルだけでなく、一部の地域レベルでの制限も可能

- 他のWAFルールと組み合わせて、AND/OR条件で複雑なアクセス制御を実現可能

- リクエストのカウント/ブロック、カスタムレスポンスの返却などの柔軟な設定が可能

4-3. 利点と制約

AWS WAFによる地理的制限の、主な利点と制約は以下の通りです。

利点

- より柔軟で詳細なルール設定

- 他のセキュリティルールとの統合

- カスタムレスポンスの自由度が高い

- レート制限などの機能と組み合わせ可能

制約

- Web ACLごと、ルールごとの料金、およびリクエスト数に応じた料金が発生

- 設定がやや複雑

5. Amazon CloudFrontの地理的制限

5-1. CloudFrontの地理的制限の仕組み

CloudFrontの地理的制限は、ユーザーのIPアドレスを国コードにマッピングするデータベースを使用して機能します。

リクエストが届くと、CloudFrontはIPアドレスを確認し、対応する国が許可リストにあるか禁止リストにあるかを判断します。

5-2. 基本的な設定方法と主な特徴

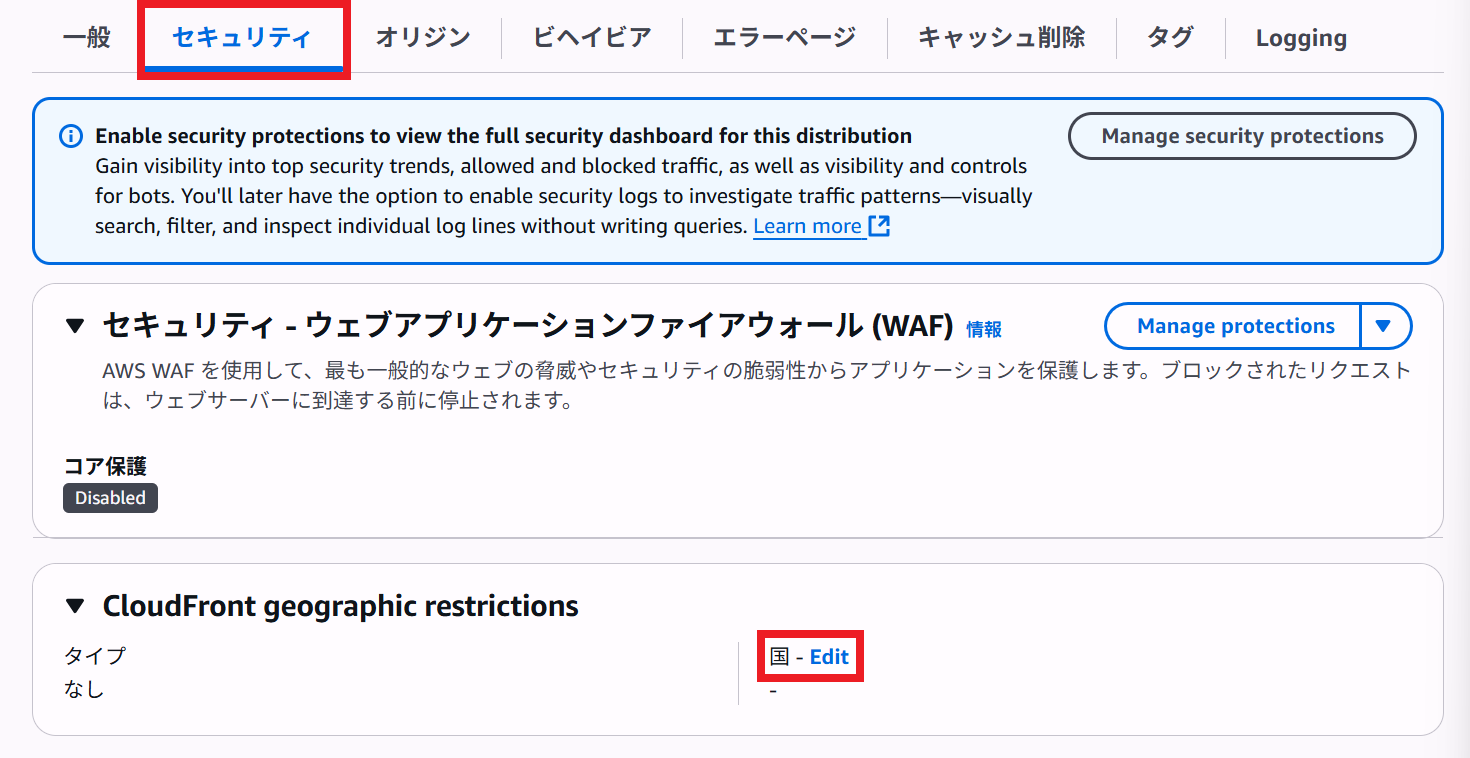

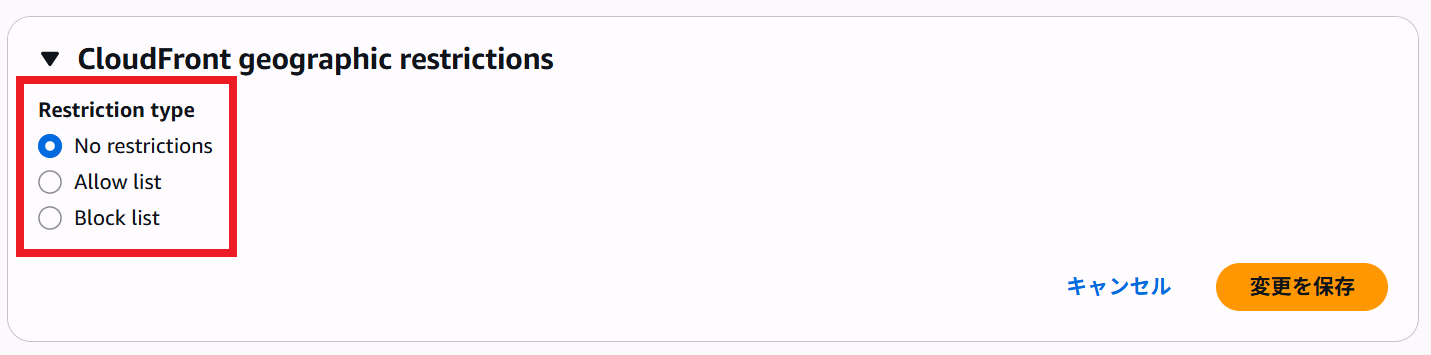

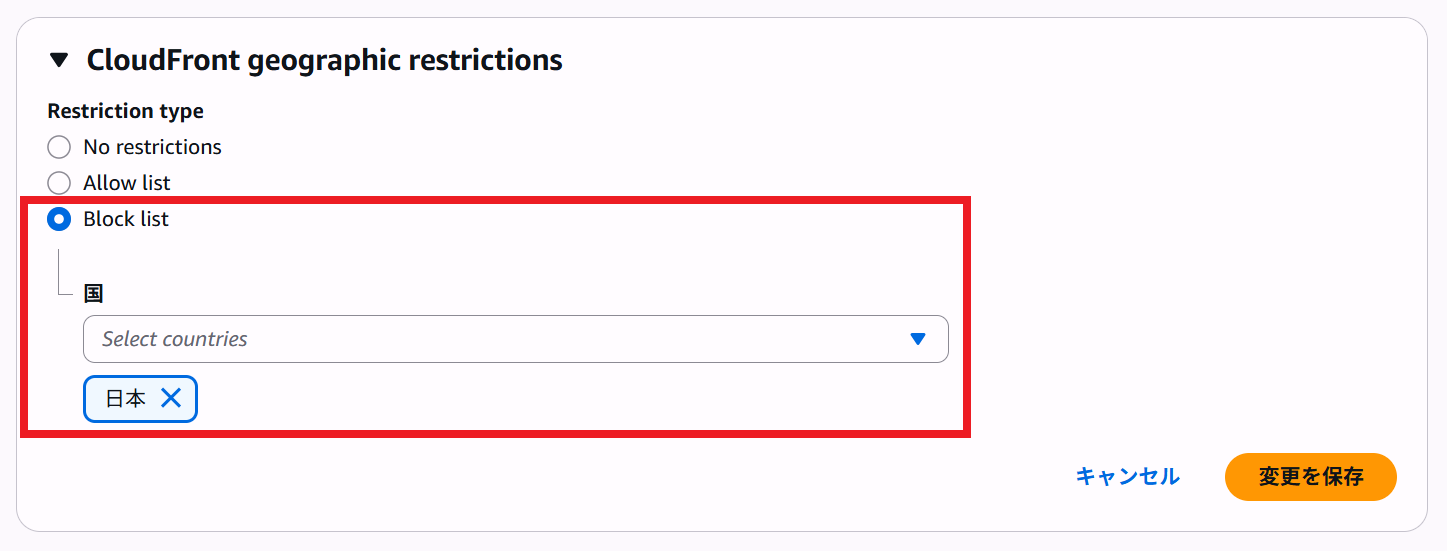

CloudFrontの地理的制限は、CloudFrontのディストリビューション設定から簡単に設定できます。

- CloudFrontディストリビューションの「セキュリティ」タブを選択します。

- 地理的制限機能の編集ボタンを選択します。

- 「許可リスト」または「ブロックリスト」のいずれかの方式を選択します。

- 対象となる国を選択します。

主な特徴は以下の通りです。

- 国レベルでの制限のみ(都市や地域レベルではない)

- シンプルなUIでの設定が可能

- エッジロケーションでの即時判断

5-3. 利点と制約

CloudFrontによる地理的制限の、主な利点と制約は以下の通りです。

利点

- 設定が簡単で直感的

- 追加コストがない

- エッジロケーションでの高速な判断

制約

- 国レベルの制限のみ(より細かい粒度では制限できない)

- IPアドレスや特定のパスパターンなど、他の条件と組み合わせた複雑なルールは作成不可

- ユーザーの場所特定ができない場合がある(100%ではない)

6. AWS WAFとCloudFrontの地理的制限の比較

ここまでの内容を比較表にしてみます。

それぞれ一長一短あり、完全な上下関係があるわけではないことがわかります。

| 機能 | CloudFront 地理的制限 | AWS WAF 地理的制限 |

|---|---|---|

| 制限レベル | 国レベルのみ | 国レベル + 一部地域レベル |

| 設定の複雑さ | シンプル | やや複雑 |

| コスト | 追加コストなし CloudFrontの通常の利用料は発生します |

WAF使用料が発生 |

| 処理場所 | エッジロケーション | WAF処理層 |

| カスタムレスポンス | 限定的 | 柔軟 |

| 他のルールとの連携 | 不可 | 可能 |

| レイテンシー | 最小 | CloudFrontよりやや大きい可能性あり |

7. 実装のベストプラクティス

7-1. 地理的制限リストの管理方法

明確な命名規則

複数のリストやIPセットを管理する場合、その目的がわかるように「Allow-Japan-Only」のような明確な名前を付けると管理しやすくなります。

変更管理

リストを変更する際は、誰が、いつ、どのような理由で変更したのかを記録するプロセスを設けることで、意図しない設定変更によるトラブルを防ぎます。

7-2. 誤検知への対応策

カウントモードの活用(AWS WAF)

ルールの条件が広すぎた場合、攻撃ではない正常なユーザーアクセスまで遮断してしまい、「サイトが見られない」「ログインできない」といったサービス障害を引き起こす可能性があります。

いきなり「ブロック」にするのではなく、まずは「カウント」モードで運用し、意図しない正常な通信をブロックしていないかログを確認することが重要です。

もし「ブロック」設定で障害が発生してしまった場合は、直ちに該当ルールを「カウント」モードに戻すことで、サービスを復旧させることが可能です。

その後、ログを分析して誤検知の原因を特定し、ルールを修正(チューニング)した上で、再度適用してください。

検知漏れへの考慮(CloudFront)

CloudFrontでは、リージョン毎にユーザーの場所特定の精度が異なりますが、いずれも100%ではありません。

そのため、許容できない場合は、AWS WAFなどほかの情報セキュリティサービスと組み合わせることを検討する必要があります。

7-3. 他の情報セキュリティ対策との組み合わせ

地理的制限は有効な情報セキュリティ対策の一つですが、それだけで万全ではありません。

IPアドレスの偽装など、地理的制限を回避する攻撃も存在します。

そのため、AWS WAFのマネージドルール(AWSやサードパーティが提供する既製のルールセット)や、CloudTrailやCloudWatchでの監視強化などを組み合わせて多層的な防御を構築することが不可欠です。

8. まとめ

地理的制限はセキュリティ対策の一部であり、完全な情報セキュリティを保証するものではありません。

しかし、適切に実装することで、不正アクセスのリスクを大幅に軽減し、コンプライアンス要件を満たすことができます。

Amazon CloudFrontとAWS WAFは、どちらも地理的制限機能を提供していますが、それぞれ異なる特徴があり、最適な選択はユースケースによって異なります。

多くの場合、まずCloudFrontの基本的な制限から始め、必要に応じてAWS WAFによる詳細な制御を追加するアプローチが効果的です。

どちらの方法を選択する場合でも、定期的な見直しと他の情報セキュリティ対策との組み合わせが重要です。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。