定期的なパスワード変更ルールを強制する方法

サイバー攻撃や情報漏えいが日常的に発生する現代において、パスワードの管理は組織、個人を問わず最も重要な情報セキュリティ対策の一つです。

ある調査によると、回答者のおよそ半数がパスワードを使い回しているという結果も出ており、パスワードの脅威に対する正しい理解が追いついていない状況が伺えます。

近年、情報セキュリティ業界では、「パスワードの定期変更は不要である」という指針が主流となりつつあります。この動きは、2017年に米国国立標準技術研究所(NIST)が「定期変更を求めてはいけない」という指針を出したことが大きな話題となり、日本でも総務省が2024年5月に「定期な変更は必要ない」と明記したことで、一般にも浸透し始めました。

しかし、組織のシステムや特権アカウントにおいては、単純に定期変更を廃止するだけでは不十分なケースがあります。本コラムでは、パスワードの定期変更が推奨されてきた背景と、現代の組織においてそれが依然として有効な場面、そしてAWS IAMパスワードポリシーを活用して、情報セキュリティと運用効率を両立させる方法について詳しく解説します。

1. なぜ、パスワードの定期変更が推奨されてきたのか

かつてパスワードの定期変更が強く推奨されていた主な理由は、「一度漏えいしたパスワードが悪用され続けるリスクを低減する」という考え方に基づいています。

具体的には、以下のような状況を想定していました。

- 気づかないうちにパスワードが漏えいする可能性

企業のサーバーへの不正アクセス、マルウェアへの感染、フィッシング詐欺など、利用者が気づかないうちにIDとパスワードが盗まれてしまう可能性があります。 - 漏えいから悪用までのタイムラグ

盗まれたパスワードがすぐには使われず、しばらく経ってから不正アクセスのために使われることがあります。

このような状況において、定期的にパスワードを変更していれば、たとえ過去にパスワードが漏えいしていたとしても、変更した時点でその古いパスワードは無効になります。これにより、不正アクセスされる前に先手を打って対策できると考えられていました。

この考え方は、多くの組織の情報セキュリティポリシーの基本となり、国やセキュリティ機関のガイドラインにも長年盛り込まれていました。

しかし、近年の研究や実際のユーザーの行動分析から、パスワードの定期変更には以下のような弊害があることが明らかになり、現在では「原則不要」という考え方が主流となっています。

- かえって脆弱なパスワードを生み出す原因になる

- パスワードを定期的に変更するよう強制されると、多くの利用者は覚えやすいように、既存のパスワードに数字や記号を少し変えただけの、安易なパスワードを設定しがちです。(例:「Password2025」→「Password2026」)

- このような推測されやすいパスワードは、攻撃者にとって破られやすく、かえって情報セキュリティレベルを下げてしまいます。

- パスワードの使い回しを助長する

- 複数のサービスで異なるパスワードを記憶し続けるのは困難なため、結果的に同じパスワードを使い回す利用者が増えてしまいます。一つのサービスでパスワードが漏えいすると、他のサービスにも不正アクセスされる「パスワードリスト型攻撃」のリスクが非常に高まります。

- 利用者と管理者の負担増

- 利用者は新しいパスワードを覚える手間がかかり、忘れてしまった際のリセット手続きも煩雑です。

- 管理者側も、パスワード忘れの問い合わせ対応などにコストがかかります。

2. なぜ、未だにパスワードの定期変更が組織に求められるのか

現在では「パスワードの定期変更は原則不要」という考え方が主流であるにもかかわらず、未だに多くの組織で定期変更が求められるのには、いくつかの理由が混在しています。

- 組織内のベストプラクティスが更新されていない

最も一般的な理由の一つが、組織の内部規定や情報セキュリティポリシーが、過去の常識に基づいたまま更新されていないケースがあります。既存ポリシーの変更には、リスク評価、関係部署との調整、経営層の承認など、多くの手間と時間がかかります。組織にとっては既存の情報セキュリティ設計を踏襲するデメリットがないため、他の優先度の高い業務に追われ、後回しにされがちなのが実情です。 - 業界の規制や認証基準への準拠

組織が準拠しなければならない特定の業界規制や、取得している情報セキュリティ認証の要件に「パスワードの定期的変更」が含まれている場合があります。例えばPCI DSS: クレジットカード情報を取り扱う事業者が準拠を求められる情報セキュリティ基準「PCI DSS」では、長らく「90日ごとのパスワード変更」が要件とされてきました。最新版 (v4.0) では多要素認証(MFA)を導入していれば必須ではなくなるなど、柔軟な対応が可能になりましたが、監査を確実にクリアするために、あえて従来の厳しいルールを維持する組織は少なくありません。ISMS (ISO/IEC 27001)においても、この認証基準自体が定期変更を「必須」としているわけではありません。しかし、認証を維持するための監査において、従来の管理策として定着している「パスワードの定期変更」を分かりやすい情報セキュリティ対策として実施し続けている企業が多くあります。 - 多要素認証(MFA)の導入が不十分

パスワードの定期変更が不要とされる大きな前提条件は、多要素認証(MFA)が導入されていることです。MFAは、万が一パスワードが漏えいしても、本人しか持っていないスマートフォンなどによる追加認証がなければログインできないようにする仕組みです。しかし、組織内のすべてのシステムにMFAを導入するには、コストや技術的な問題(古いシステムが対応していない等)が伴います。MFAの導入が不十分な状況では、パスワードだけが唯一の防御線となるため、次善の策として定期変更を強制せざるを得ない、という判断が働くことがあります。

これらの理由から、多くの組織では情報セキュリティ対策の過渡期として、あるいはコンプライアンス上の要求から、パスワードの定期変更が必要となるケースが現時点においても多く存在します。

3. IAMパスワードポリシーを活用してパスワードを定期変更する方法

AWSのIAMパスワードポリシーを使用すると、全IAMユーザーに対して一律でパスワードの定期変更を義務付けることができます。これにより、前述の「組織におけるガバナンス」をシステム全体も強制することが可能です。以下に手順をご説明します。

3-1. 事前準備:IAMユーザーの権限設定

ユーザーが期限切れになったパスワードを自分で変更できるようにするには、そのIAMユーザーに「IAMUserChangePassword」マネージドポリシーを適用する必要があります。

このポリシーには、ユーザー自身がパスワードを変更するための iam:ChangePassword アクションや、アカウントのパスワードポリシーを取得するための iam:GetAccountPasswordPolicy アクションが含まれています。

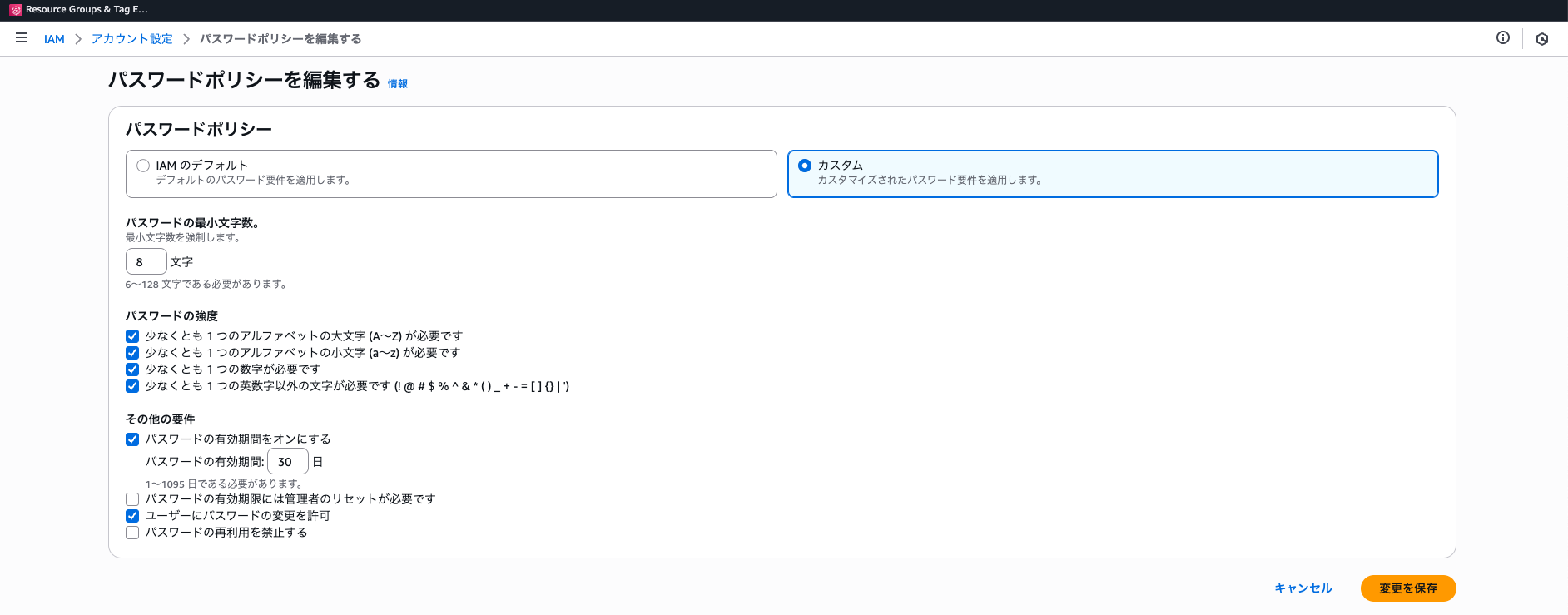

3-2. パスワードポリシーの設定(ユーザー自身による変更が可能な場合)

組織の情報セキュリティポリシーに応じて、パスワードの有効期限が切れた際にユーザー自身で新しいパスワードを設定できるようにする設定が可能です。

- IAMページの[アカウント設定]に遷移します。

- 右上の[編集]→[カスタム]をクリックし、以下の項目を設定します。

| 設定項目 | 設定値 (推奨) |

目的 |

|---|---|---|

| パスワードの有効期間をオンにする | 有効 (例:30日) |

パスワードの有効期間(1~1,095日)を設定します。有効期限は直ちに適用され、既存の古いパスワードも失効します。 |

| パスワードの有効期限には管理者のリセットが必要です | 無効 | 管理者のリセット操作を介さずユーザー自身でパスワードをリセットできるようにすることで、パスワード変更の利便性を向上させます。 |

| ユーザーにパスワードの変更を許可 | 有効 | すべてのIAMユーザーが自身のパスワードを変更できるようにします。 |

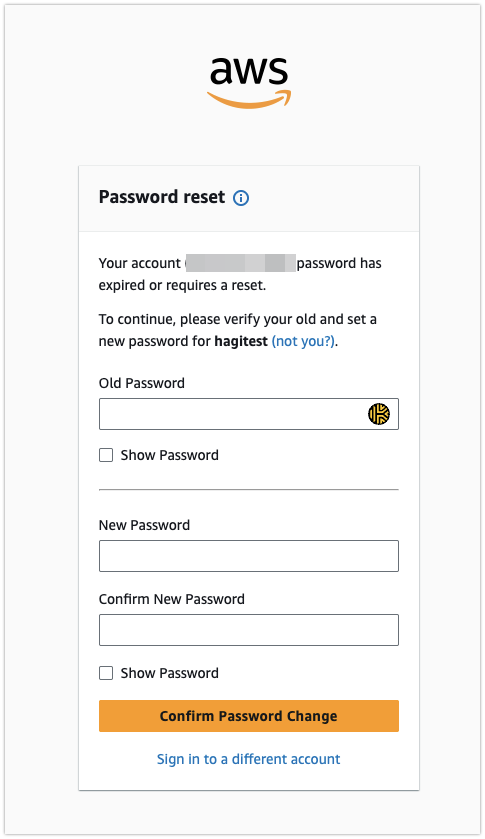

3-3. 期限切れユーザーのログイン動作(ユーザー自身による変更)

上記の設定でパスワードが有効期間(例:30日)を過ぎたIAMユーザーがサインインを試みると、以下の動作となります。

- ユーザー名とパスワードを入力し、サインインをクリックします。

- パスワードリセットを求める画面が表示されます(例:「Your account password has expired or requires a reset.」)。

- 古いパスワードと新規パスワードを入力することで、ユーザー自身がパスワードをリセットできます。

(実画面)期限切れユーザーのパスワードリセット画面

(ログイン試行後、「Confirm Password Change」という見出しとともに、古いパスワードと新規パスワードを入力するよう促す画面を示します。)

パスワードリセットに成功すると、マネージドコンソールのトップページに遷移できます。なお、CloudTrailのイベント名として「ChangePassword」が記録されます。また、パスワードの再利用を禁止する設定を無効化していても、同じパスワードは使用できません。

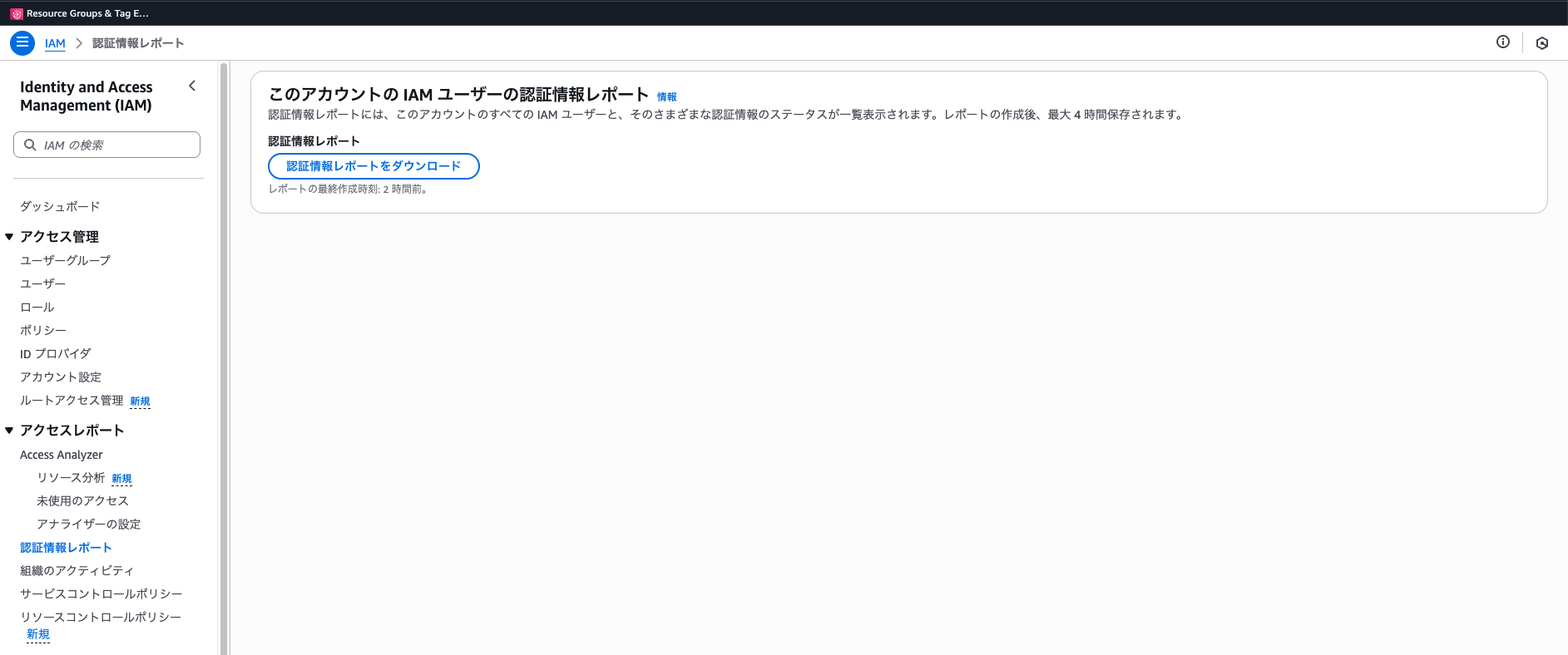

3-4. 認証情報レポートでの確認

パスワードが変更されると、IAMユーザーの認証情報レポートの項目が更新されます。認証情報レポートには、このアカウントのすべての IAM ユーザーと、そのさまざまな認証情報のステータスが一覧表示されます。「認証情報レポートをダウンロード」ボタンからcsvファイルがダウンロード可能です(レポートの最終作成時刻にご注意ください)。

| 認証情報レポートの項目 | 更新内容 |

|---|---|

password_last_used |

最後にAWS Webサイトにサインインした日時(パスワード更新前のログイン試行時点の日付)に更新されます。 |

password_last_changed |

パスワード更新後の日付に更新されます。 |

password_next_rotation |

password_last_changedから設定した有効期間(例:110日)後の日付が設定されます。 |

重要な点として、password_last_used はログイン時点(パスワード更新前)で更新されるため、password_last_changed よりも前の日時になることがあります。

3-5. 管理者によるリセットを必須とする場合

ユーザー自身ではなく、管理者側でパスワード変更を必須にしたい場合は、以下のパスワードポリシーを設定します。

- 「パスワードの有効期間をオンにする」 → 有効(例:110日)

- 「パスワードの有効期限には管理者のリセットが必要です」 → 有効

この設定で期限切れユーザーがログインしようとすると、「Authentication failed Your password has expired. Contact your administrator to reset the password.」というエラーが表示され、管理者のリセットが必要になります。管理者ユーザーは iam:UpdateLoginProfile 権限を持っている必要があります。

4. まとめ

現代の情報セキュリティ指針では、個人のパスワードに対しては、定期的な変更よりも強力で複雑なパスワードと多要素認証(MFA)の組み合わせが最も推奨されています。

しかし、組織が情報セキュリティとアカウントガバナンスを維持する上で、パスワードの有効期限設定は依然として有効な手段です。特に機密性の高いシステムや特権アカウントにおいては、自動で強力なパスワードをローテーションする仕組み(IAMパスワードポリシーやPAMソリューション)を活用することで、手動運用のリスク(弱いパスワード、時間の浪費など)を回避しつつ、情報セキュリティを強化することが可能です。

AWS IAMパスワードポリシーは、ユーザー自身でのパスワード変更を許可するパターン と、管理者によるリセットを必須とするパターン の2つを柔軟に設定でき、組織の情報セキュリティポリシーに応じた適切な運用を実現します。

パスワードの「定期変更」の是非は、対象が一般ユーザーか、特権アカウントかによって判断が分かれます。組織として、リスクに応じて設定を使い分けることが重要です。

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。