Amazon Connect × Oktaでシングルサインオン(SSO)を実現!~ID管理とMFAでセキュリティ強化~

こんにちは、平林です!

今回はAmazon ConnectとOktaについて解説していきます。

Amazon ConnectのコンタクトセンターをOktaを活用してよりセキュアに運用したい方、NTT東日本のクラウドエンジニアがご相談におこたえします。お気軽にお問い合わせください。

目次:

- 1. Amazon ConnectとOktaとは?

- 1-1. Amazon Connectの概要と特徴

- 1-2. Oktaの概要と特徴

- 2. シングルサインオン(SSO)とは?

- 2-1. SSO の仕組みとメリット

- 2-2. なぜOktaを使うのか?

- 3. Okta を使用した Amazon Connect への SSO 設定

- 3-1. 準備

- 3-2. 設定手順

- 3-3. テストと確認

- 4. Oktaにおける多要素認証(MFA)について

- 4-1. MFA の重要性

- 5. Oktaを活用したID管理の最適化

- 5-1. ID管理の課題と解決策

- 5-2. Okta での ID管理機能の活用方法

- 6. まとめ

- 6-1. 導入のメリット

- 6-2. 導入のメリット

- 6-3. 導入事例の紹介

1. Amazon ConnectとOktaとは?

1-1. Amazon Connectの概要と特徴

Amazon Connectは、AWSが提供するクラウドベースのコンタクトセンターサービスです。このサービスは従来のオンプレミスシステムと比べて、コールセンターの構築時間短縮、および、柔軟でスケーラブルなシステムが提供可能になります。また、AIや機械学習の技術を活用することで、お客さまに高品質なカスタマーエクスペリエンスを提供できる点も大きな特徴です。

Amazon Connectの詳しい解説は下記コラムをご参照ください。

AmazonConnectとは|導入時のメリット・注意点を解説

1-2. Oktaの概要と特徴

Oktaは、エンタープライズ向けのアイデンティティ管理サービスを提供するクラウドベースのプラットフォームです。Oktaを利用することで、シングルサインオン(SSO)、多要素認証(MFA)、プロビジョニングなどの機能が利用でき、ユーザー認証やアクセス管理をシンプルかつ安全に行うことができます。特に、多くのアプリケーションやサービスと連携できる点が魅力で、企業のセキュリティを強化しつつ、運用の効率化を図ることができます。

Oktaの詳しい解説は下記コラムをご参照ください。

Okta(オクタ)とは?特徴的な機能や導入するメリット・注意点を解説

Amazon ConnectのコンタクトセンターをOktaを活用してよりセキュアに運用したい方、NTT東日本のクラウドエンジニアがご相談におこたえします。お気軽にお問い合わせください。

2. シングルサインオン(SSO)とは?

2-1. SSOの仕組みとメリット

シングルサインオン(SSO)は、一度の認証で複数のアプリケーションやサービスにアクセスできる仕組みです。これを導入することで、ユーザーは複数のパスワードを管理する必要がなくなり、ログインの手間を大幅に省けます。また、SSOはセキュリティの向上にも寄与し、パスワードの漏洩リスクが減少や不正アクセスの防止に役立ちます。

2-2. なぜOktaを使うのか?

Amazon ConnectとOktaを連携させる理由は以下になります。

- シンプルなログインプロセス: Oktaのシングルサインオン(SSO)機能により、ユーザーは一度のログインでAmazon Connectを含む複数のアプリケーションにアクセスできる

- 強化されたセキュリティ: Oktaの多要素認証(MFA)を利用することで、Amazon Connectへのアクセスをさらに安全にすることができる

- 効率的な運用管理: Oktaを使ってユーザー管理を一元化することで、IT部門の管理負担を軽減し、運用の効率化を実現できる

このように、Amazon ConnectとOktaの連携は、セキュリティと利便性を両立させるための最適な選択と考えています。

それではAmazon ConnectとOktaの設定を進めたいと思います。

Amazon ConnectのコンタクトセンターをOktaを活用してよりセキュアに運用したい方、NTT東日本のクラウドエンジニアがご相談におこたえします。お気軽にお問い合わせください。

3. Okta を使用したAmazon ConnectへのSSO設定

3-1. 準備

3-1-1. AWSで必要なもの

- IAMユーザー

IAM ロール、ポリシー、ユーザーを作成できる権限、およびAmazon Connectインスタンスを作成出来る権限を持ったIAMユーザーを事前に作成してください。

3-1-2. Oktaで必要なもの

- Oktaユーザー

Amazon ConnectにシングルサインオンしたいOktaユーザーは事前に作成してください。

3-2. 設定手順

3-2-1. Amazon Connect の設定

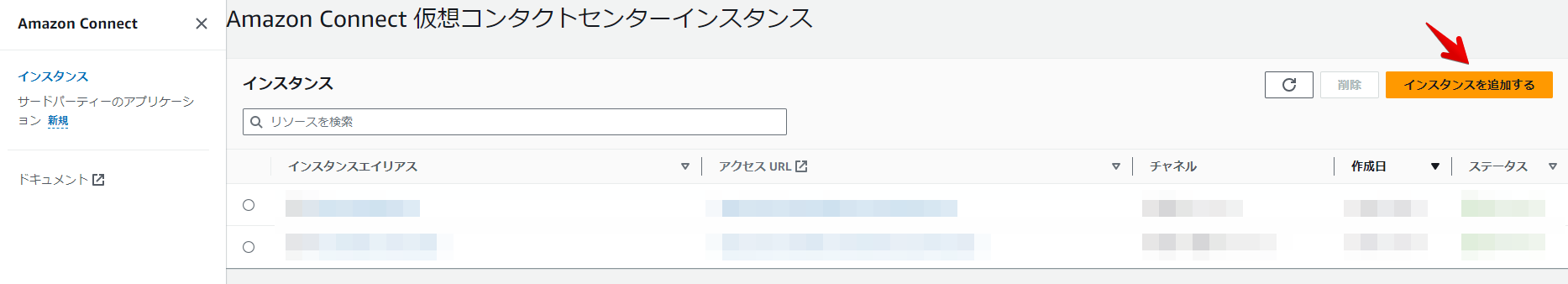

- 1. Amazon Connect インスタンスの作成

AWS マネジメントコンソールでAmazon Connectコンソールへ移動します。

「インスタンスを追加する」をクリックします。

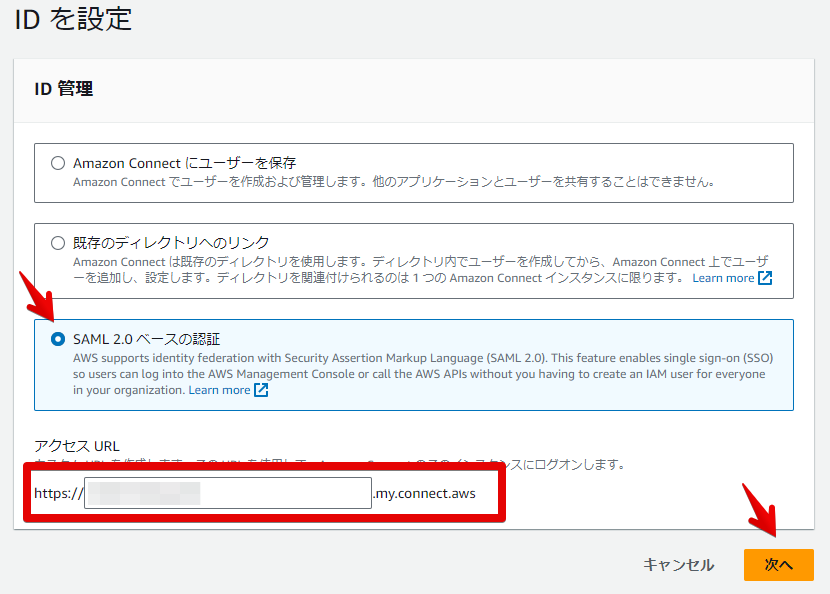

「SAML2.0ベースの認証」をクリックします。

アクセスURLにはグローバルに一意の値を入力し、「次へ」をクリックします。

「管理者を指定」をクリックし、Oktaに実在するユーザー情報を入力し、「次へ」をクリックする。

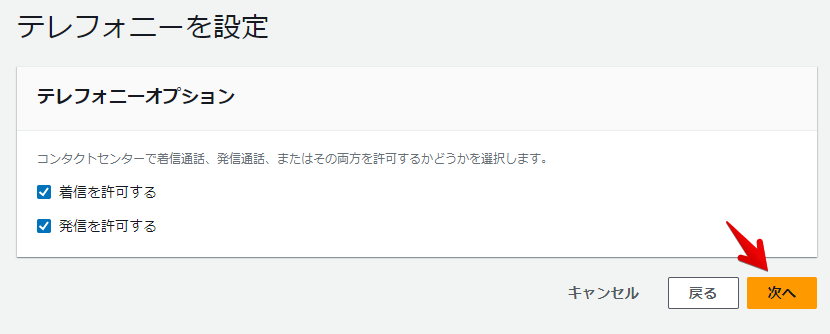

オプションはデフォルトのままで「次へ」をクリックする。

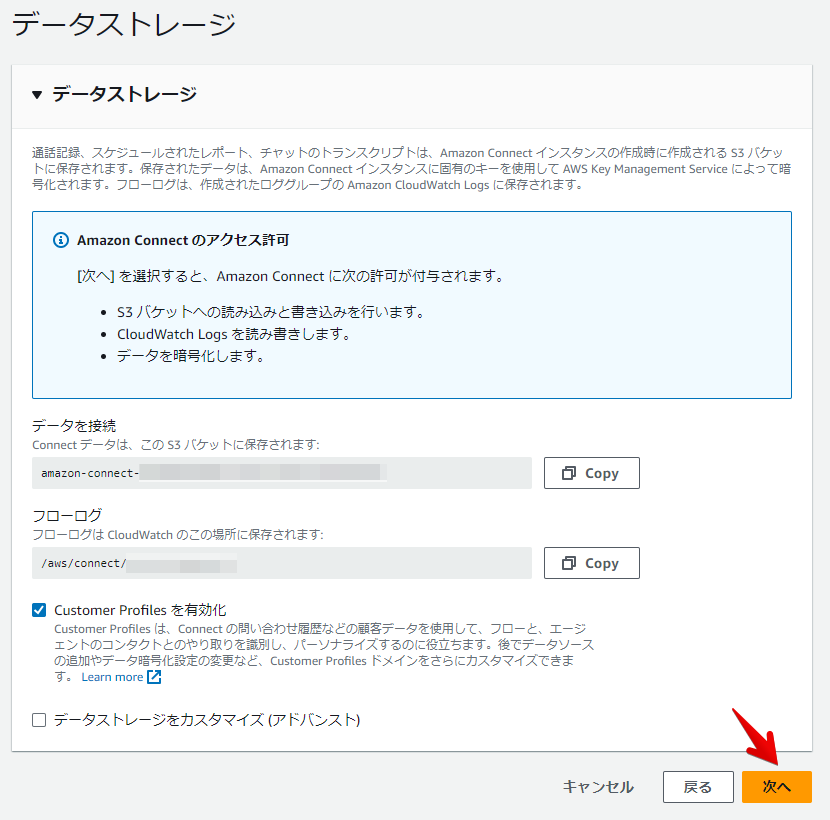

データストレージもデフォルトのまま「次へ」をクリックする。

設定を確認し、「インスタンスの作成」をクリックする

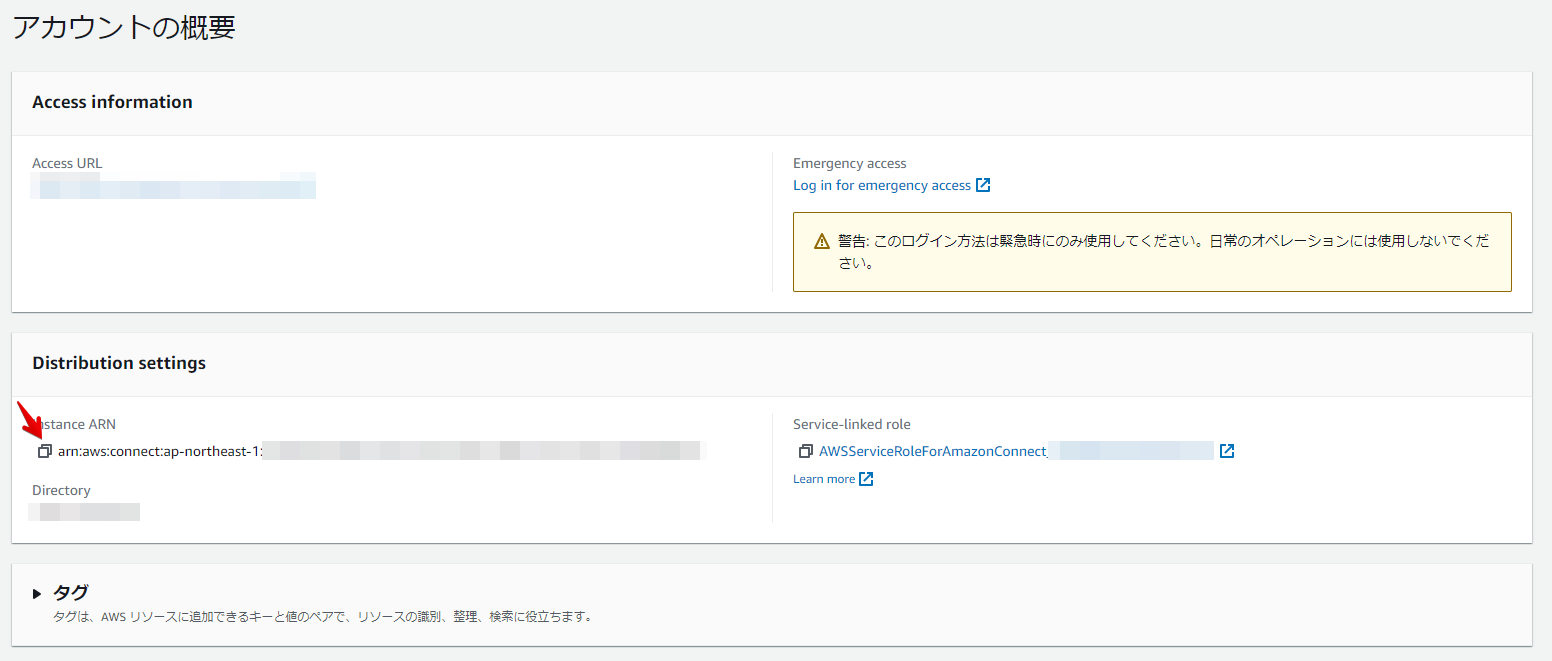

作成したインスタンスをクリックし、「Instance ARN」をメモしておいて下さい。

3-2-2. IAMポリシーの設定

- 1. フェデレーション用ポリシーの設定

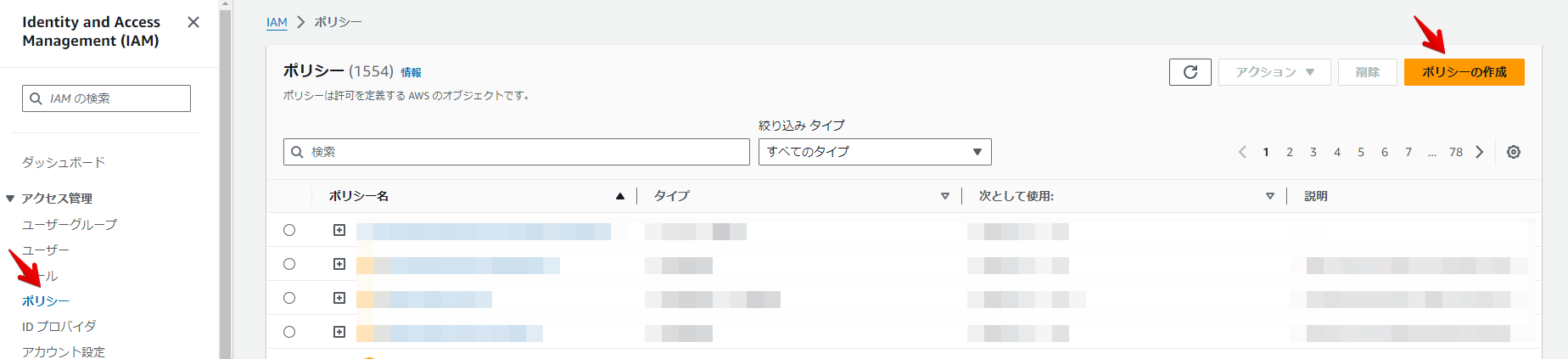

IAMコンソールへ移動する。

「ポリシー」→「ポリシーの作成」の順にクリックする。

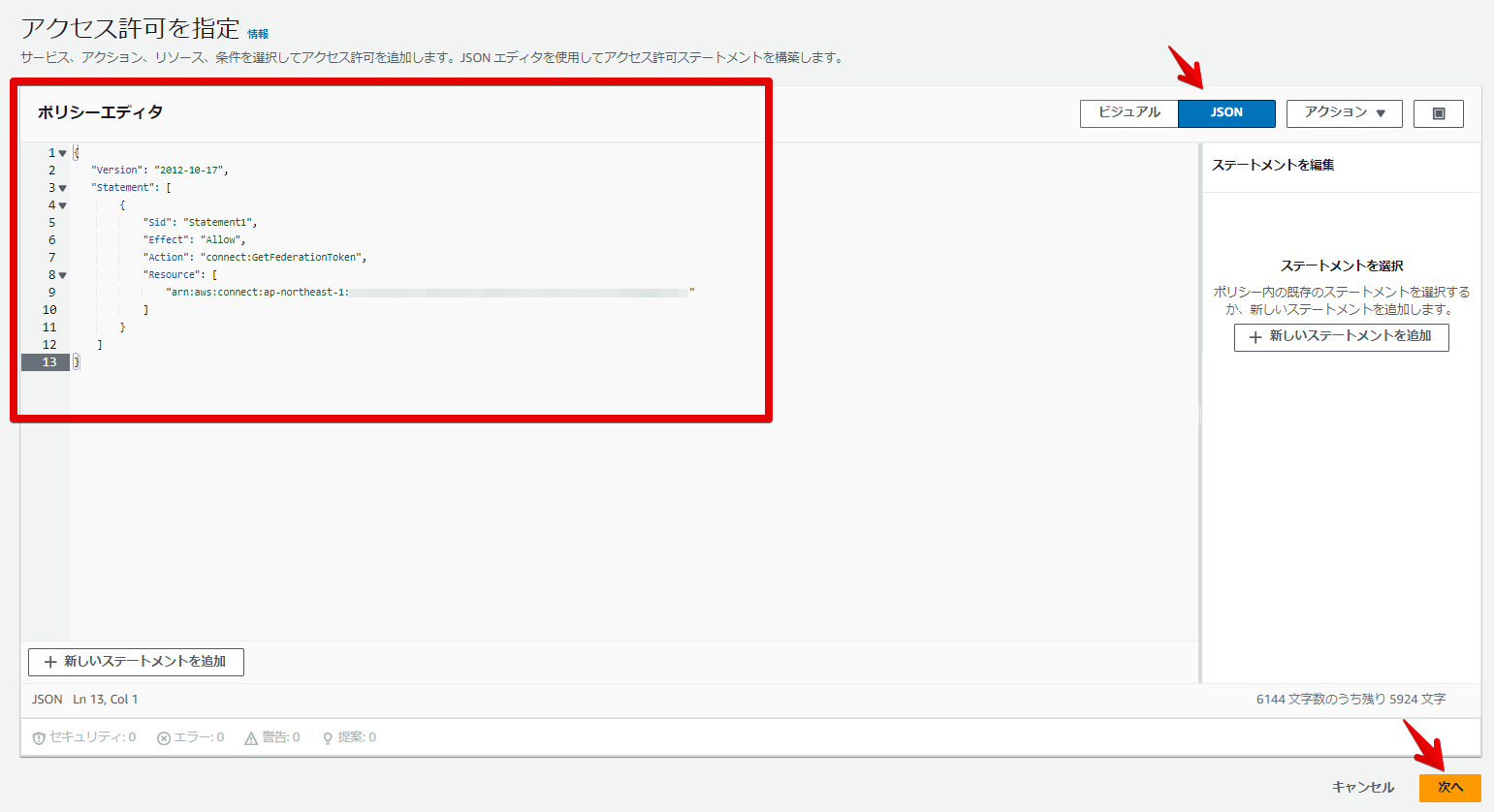

「JSON」をクリックし、下記ポリシーを張り付けて、「次へ」をクリックする。

先ほどメモしたInstance ARNを張り付けて下さい。

(Instance ARNはまだ使いますので、メモは残しておいてください)

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Statement1",

"Effect": "Allow",

"Action": "connect:GetFederationToken",

"Resource": [

"<先ほどメモしたInstance ARN>/user/${aws:userid}"

]

}

]

}

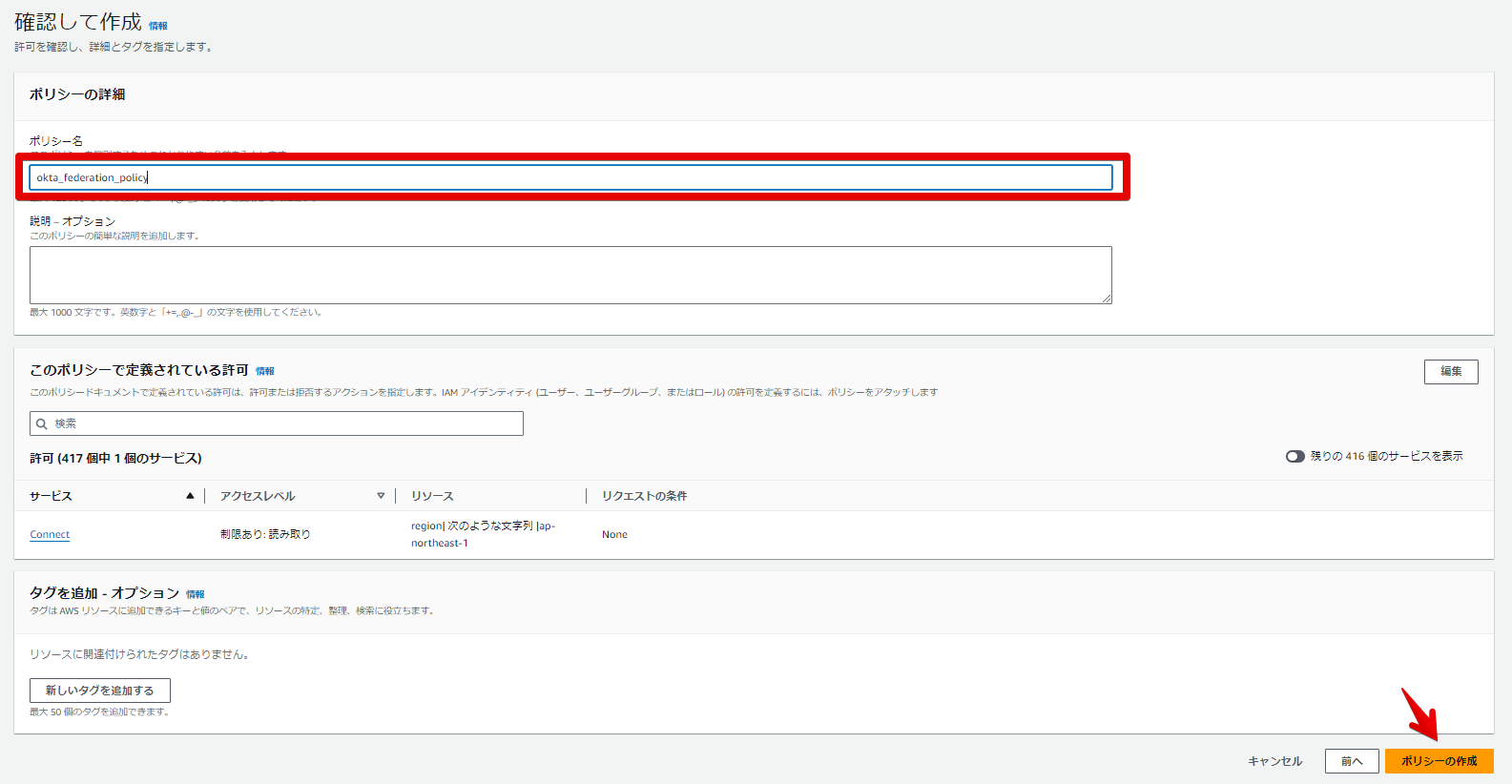

ポリシー名に「okta_federation_policy」と入力し、「ポリシーの作成」をクリックする。

- 2. Oktaアクセス用ポリシーの設定

先ほどと同様に「ポリシー」→「ポリシーの作成」の順にクリックする。

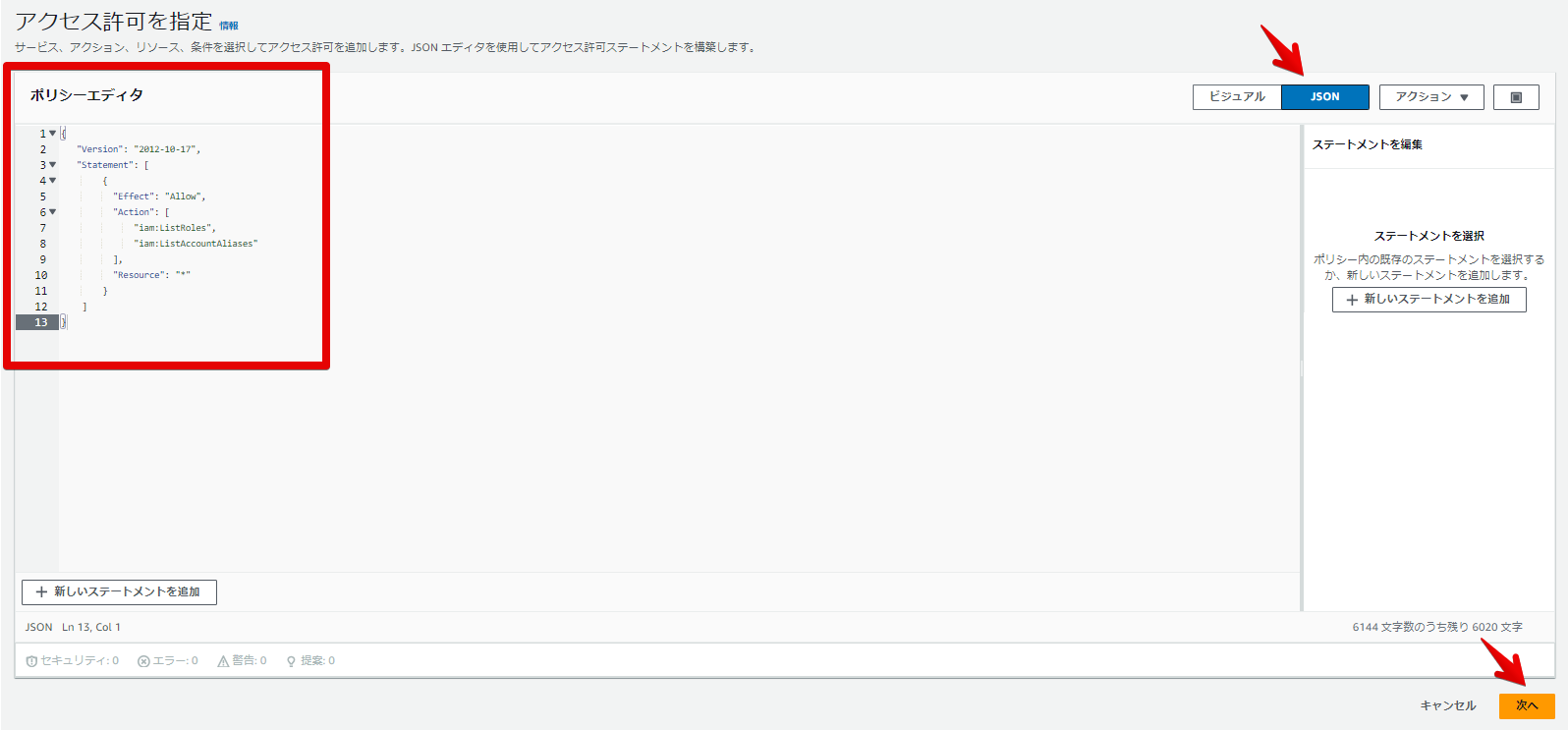

「JSON」をクリックし、下記ポリシーを張り付けて、「次へ」をクリックする。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"iam:ListRoles",

"iam:ListAccountAliases"

],

"Resource": "*"

}

]

}

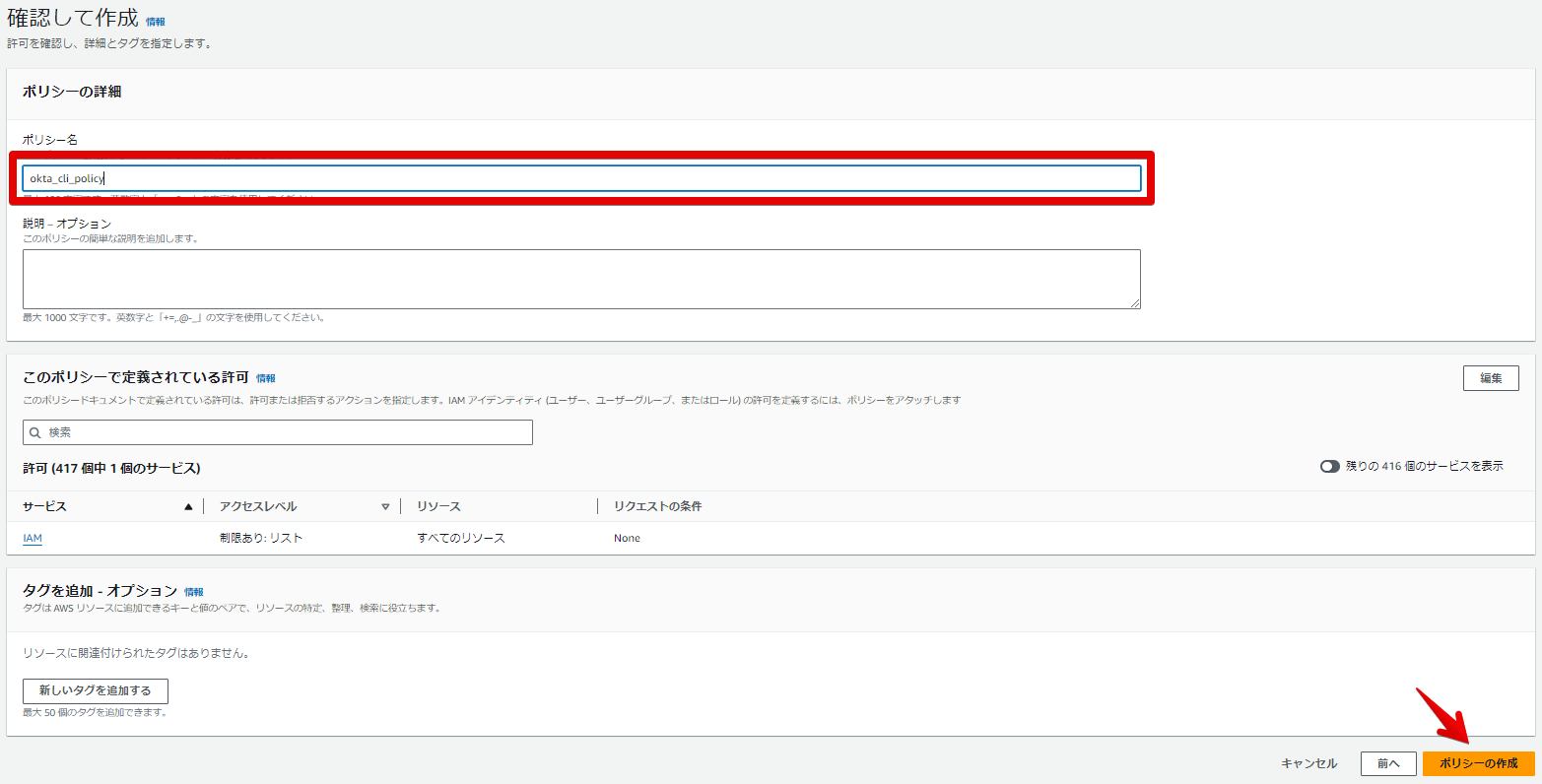

ポリシー名に「okta_cli_policy」と入力し、「ポリシーの作成」をクリックする。

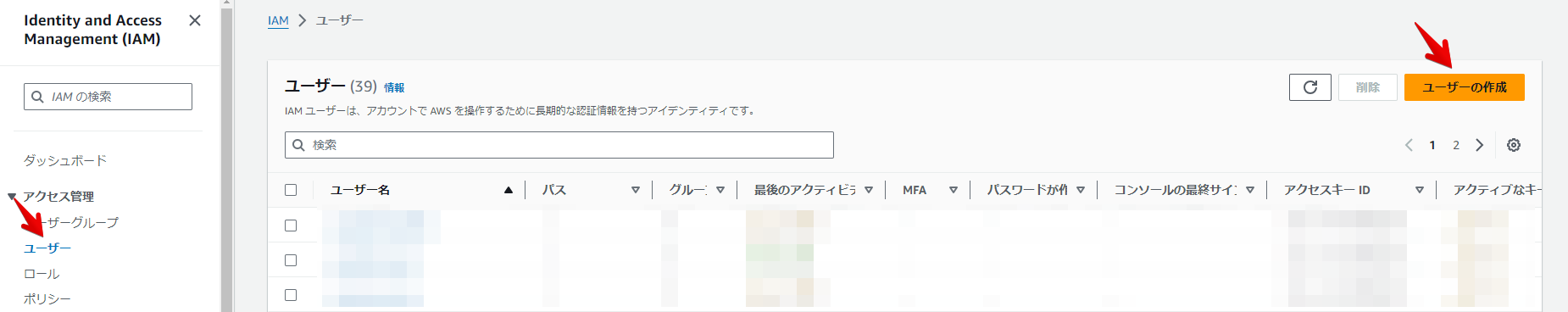

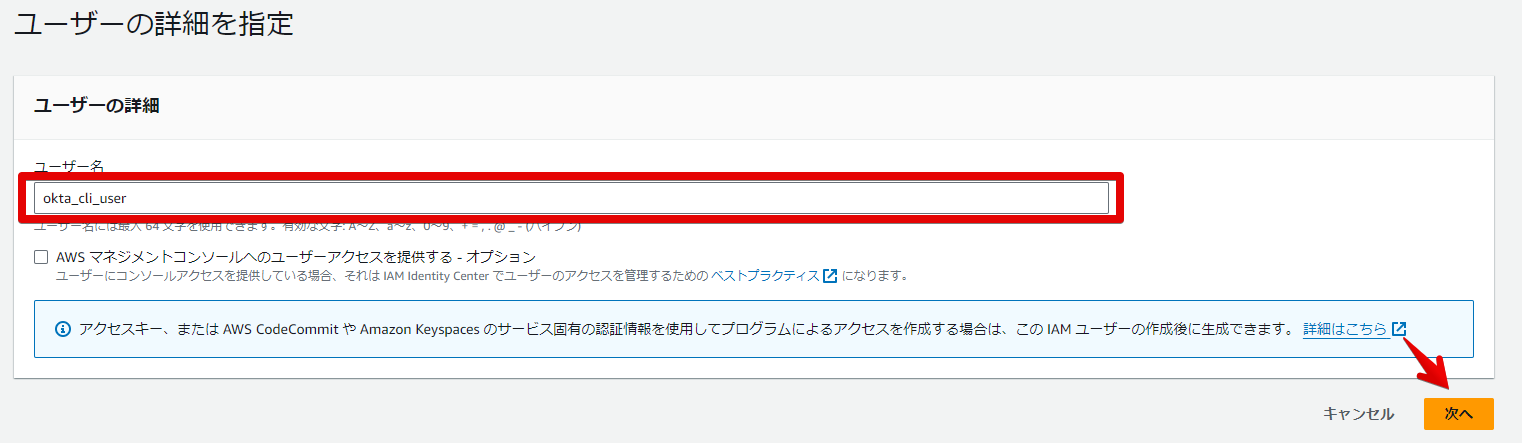

- 3. IAMユーザーの作成

「ユーザー」→「ユーザーの作成」の順にクリックする。

ユーザー名に「okta_cli_user」と入力し、「次へ」をクリックする。

「ポリシーを直接アタッチする」をクリックする。

「okta_cli_policy」をクリックし、「次へ」をクリックする。

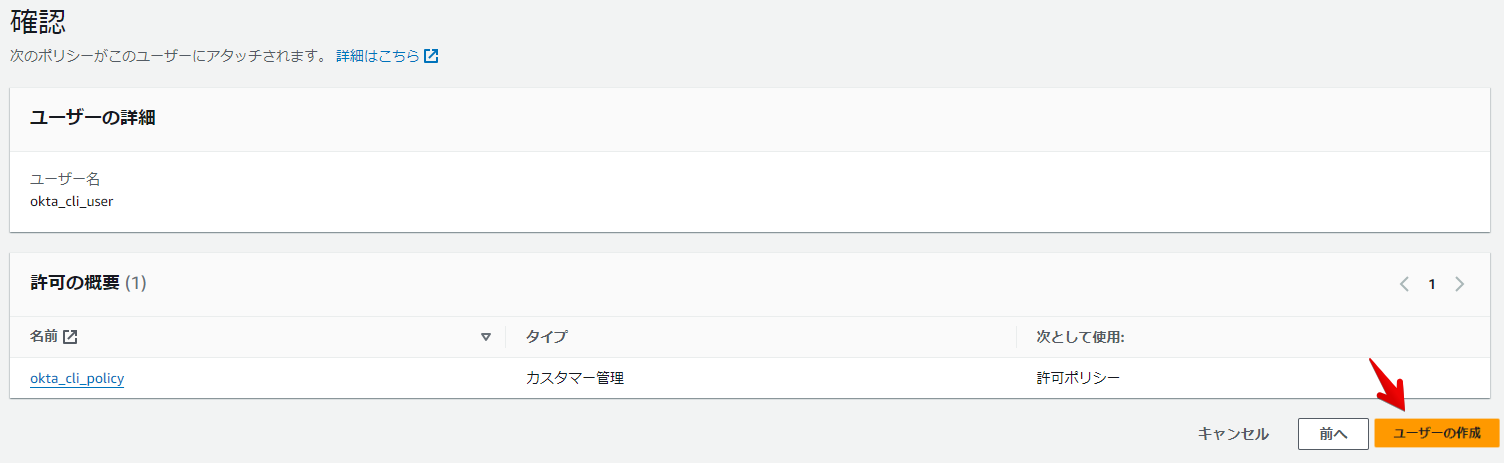

内容を確認し、「ユーザーの作成」をクリックする。

作成したユーザーをクリックする。

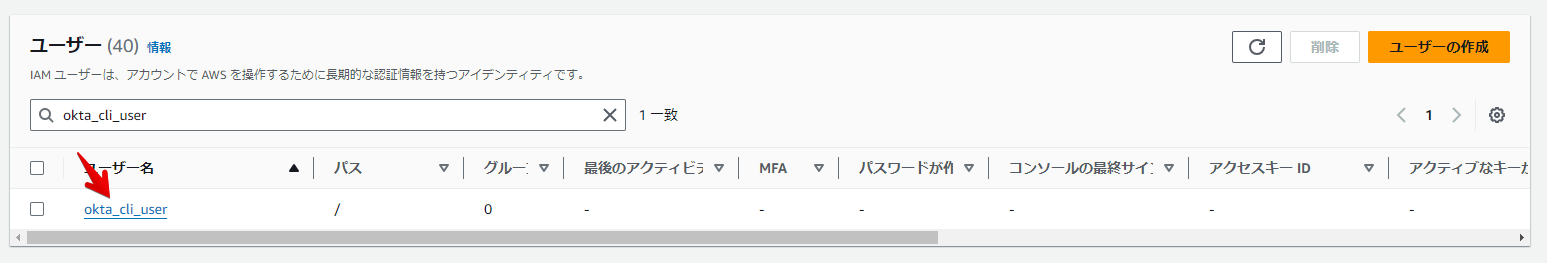

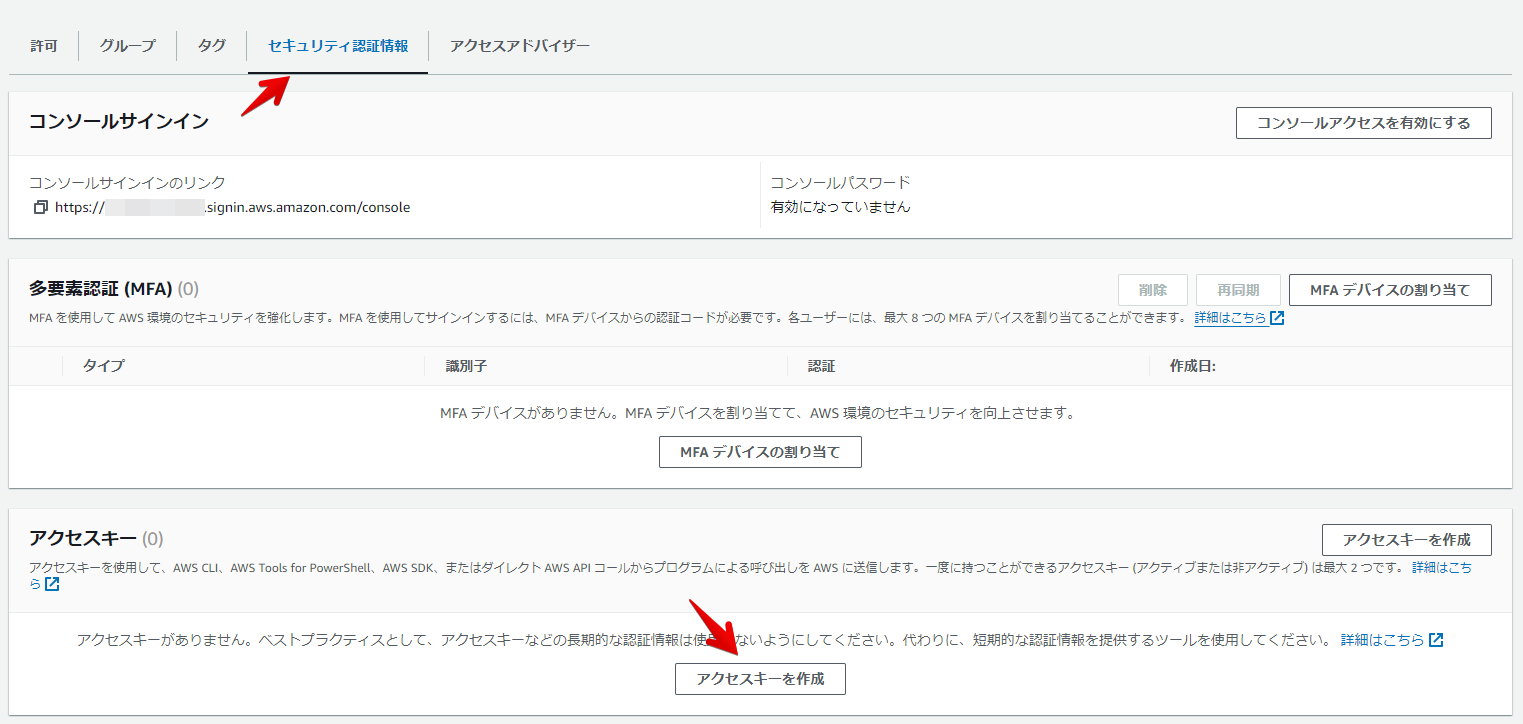

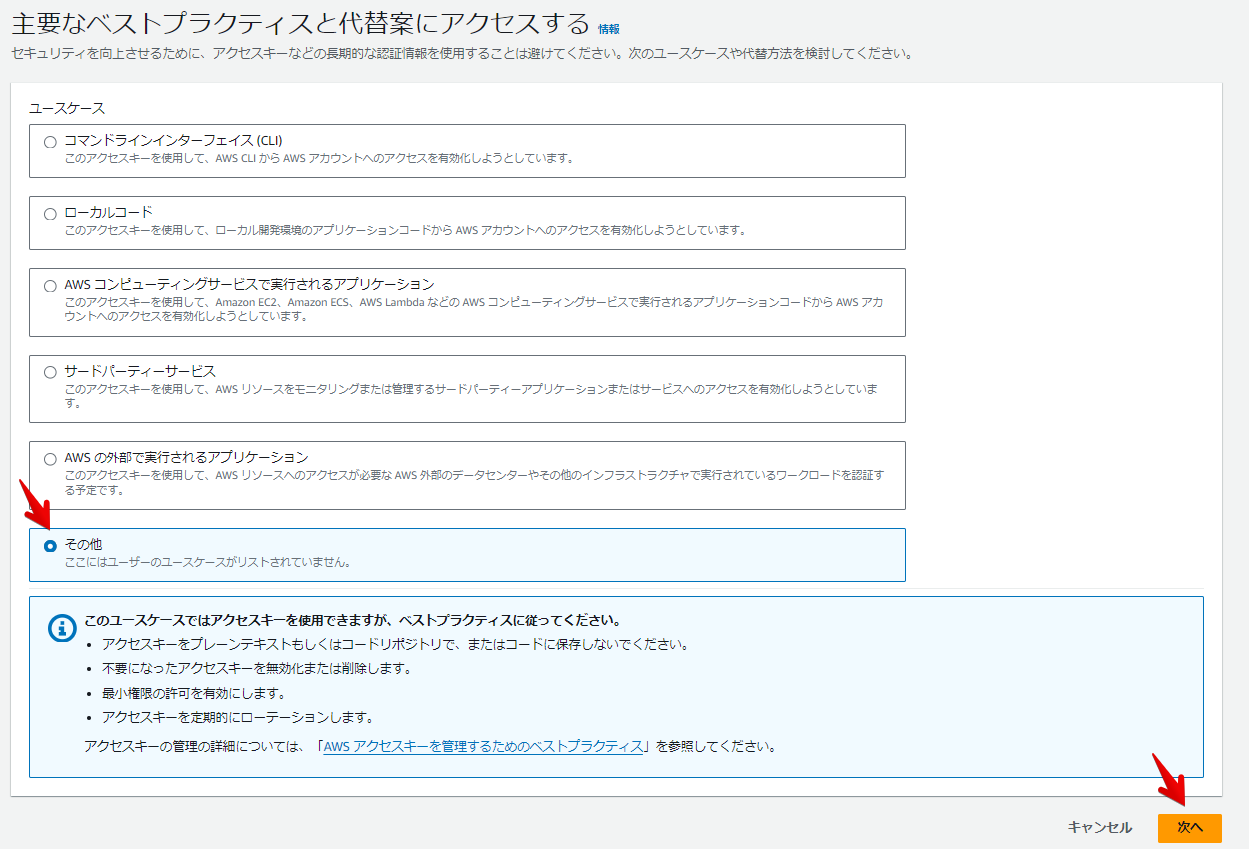

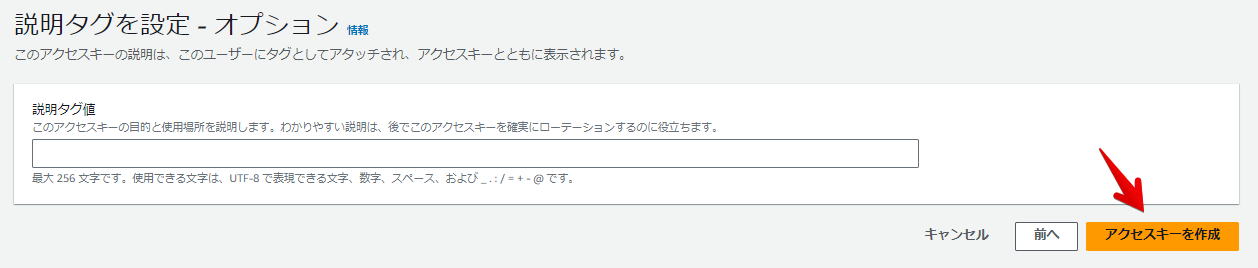

「セキュリティ認証情報」タブ→「アクセスキーを作成」をクリックする。

「その他」をクリックし、「次へ」をクリックする。

オプションはデフォルトのままで、「アクセスキーを作成」をクリックする。

「.csvファイルをダウンロード」をクリックし、認証情報をダウンロードし、「完了を」クリックする。

3-2-3. Okta の設定

- 1. SSO アプリケーションの追加

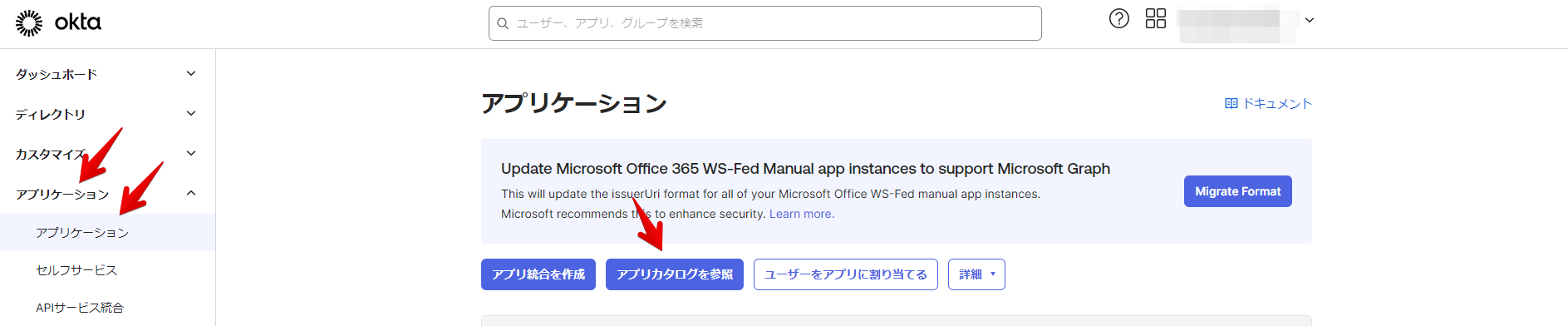

Oktaダッシュボードへ移動する。

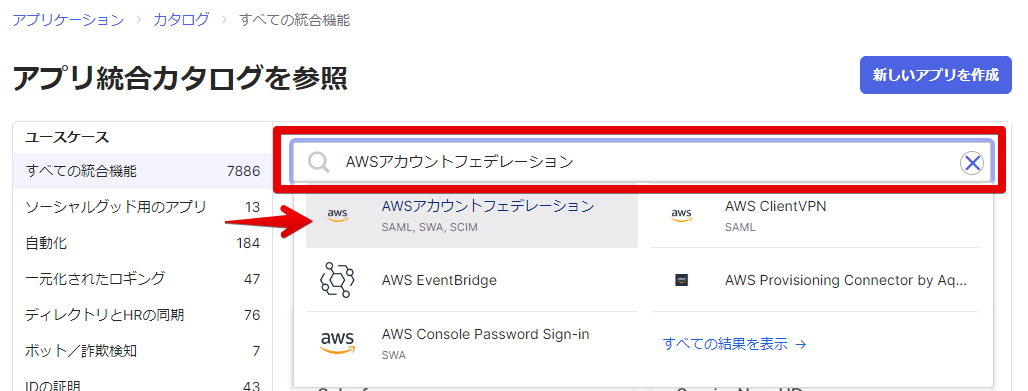

「アプリケーション」→「アプリケーション」→「アプリカタログを参照」をクリックする。

検索窓に「AWSアカウントフェデレーション」を入力し、AWSアカウントフェデレーションをクリックする。

「統合を追加」をクリックする。

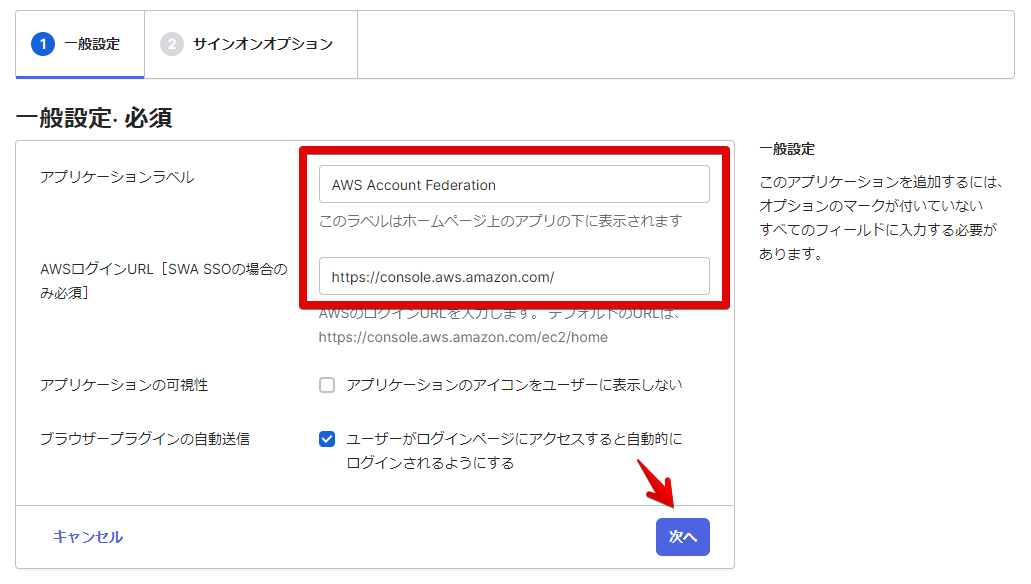

アプリケーションラベルに「AWS Account Federation」と入力し

AWSログインURLに「https://console.aws.amazon.com/」と入力し、「次へ」をクリックする。

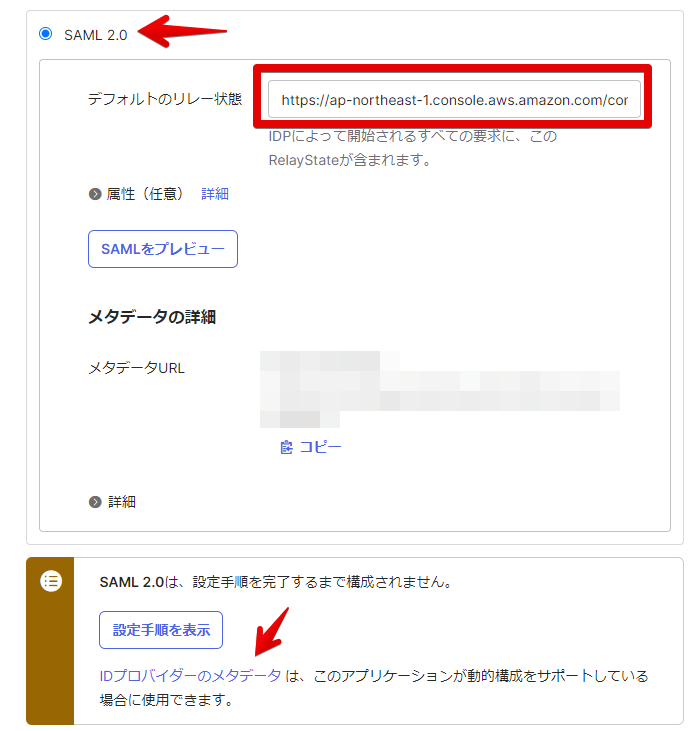

「SAML2.0」をクリックし、デフォルトのリレー状態に下記のようにURLを入力する

「https://ap-northeast-1.console.aws.amazon.com/connect/federate/[instance-id]」

※[instance-id]にはメモしたInstance ARNの「XXXX」の箇所を入力

例:「arn:aws:connect:ap-northeast-1:123456789012:instance/XXXX」

「IDプロバイダのメタデータ」を右クリックして、リンク先を「metadata.xml」として保存する。

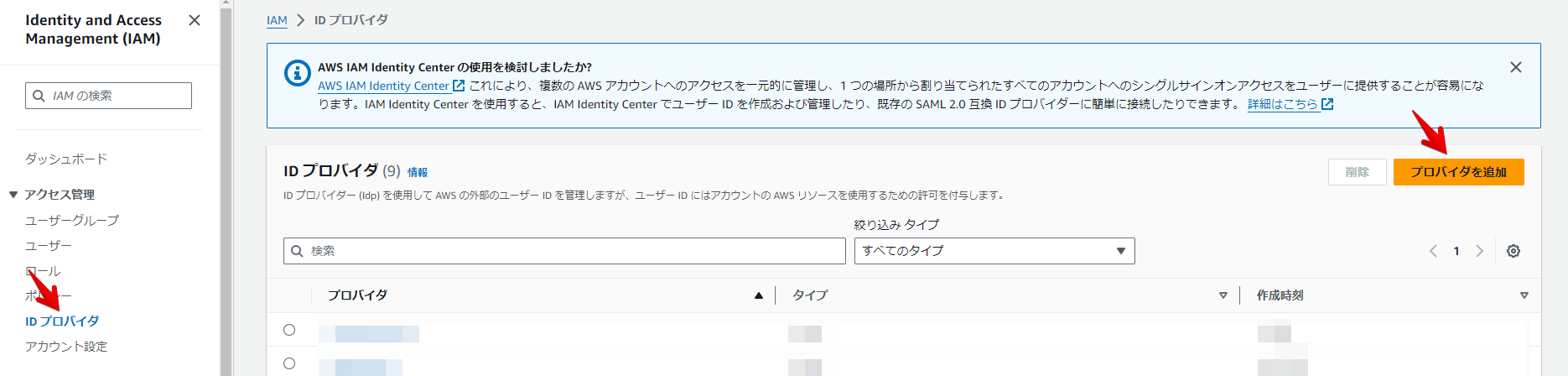

Oktaは開いたまま、AWS マネジメントコンソールでIAMコンソールへ移動する。

「IDプロバイダ」→「プロバイダを追加」をクリックする。

プロバイダのタイプは「SAML」をクリックする。

プロバイダ名は「Okta_Connect_Admin」と入力する。

メタデータドキュメントは先ほど保存した「metadata.xml」を選択し、「プロバイダを追加」をクリックする。

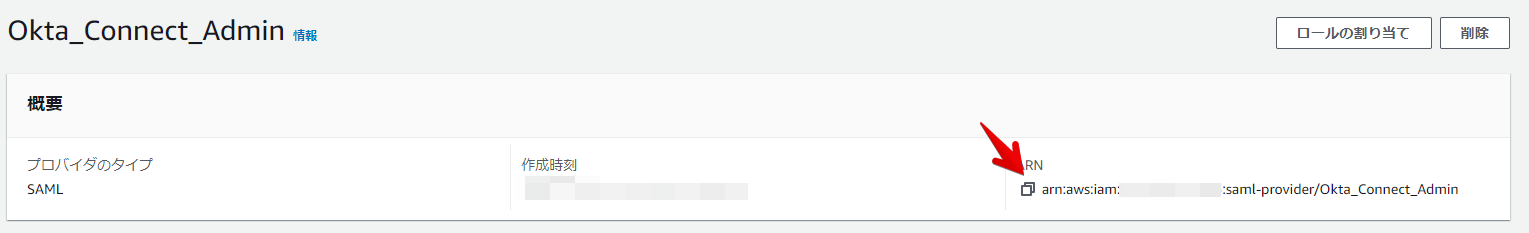

作成したプロバイダをクリックする。

IDプロバイダのARNをメモしておいて下さい。

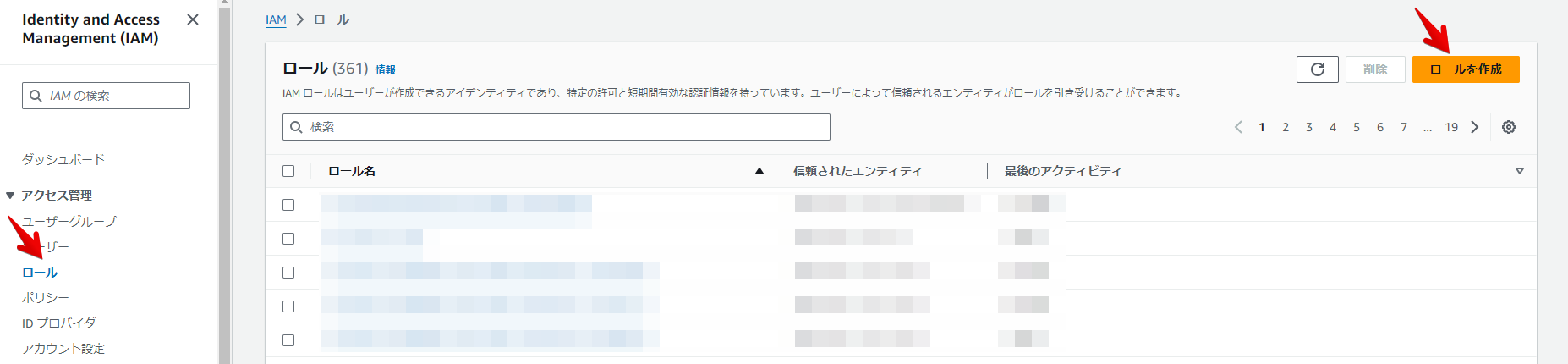

IAMコンソールへ移動する。

「ロール」→「ロールを作成」の順にクリックする。

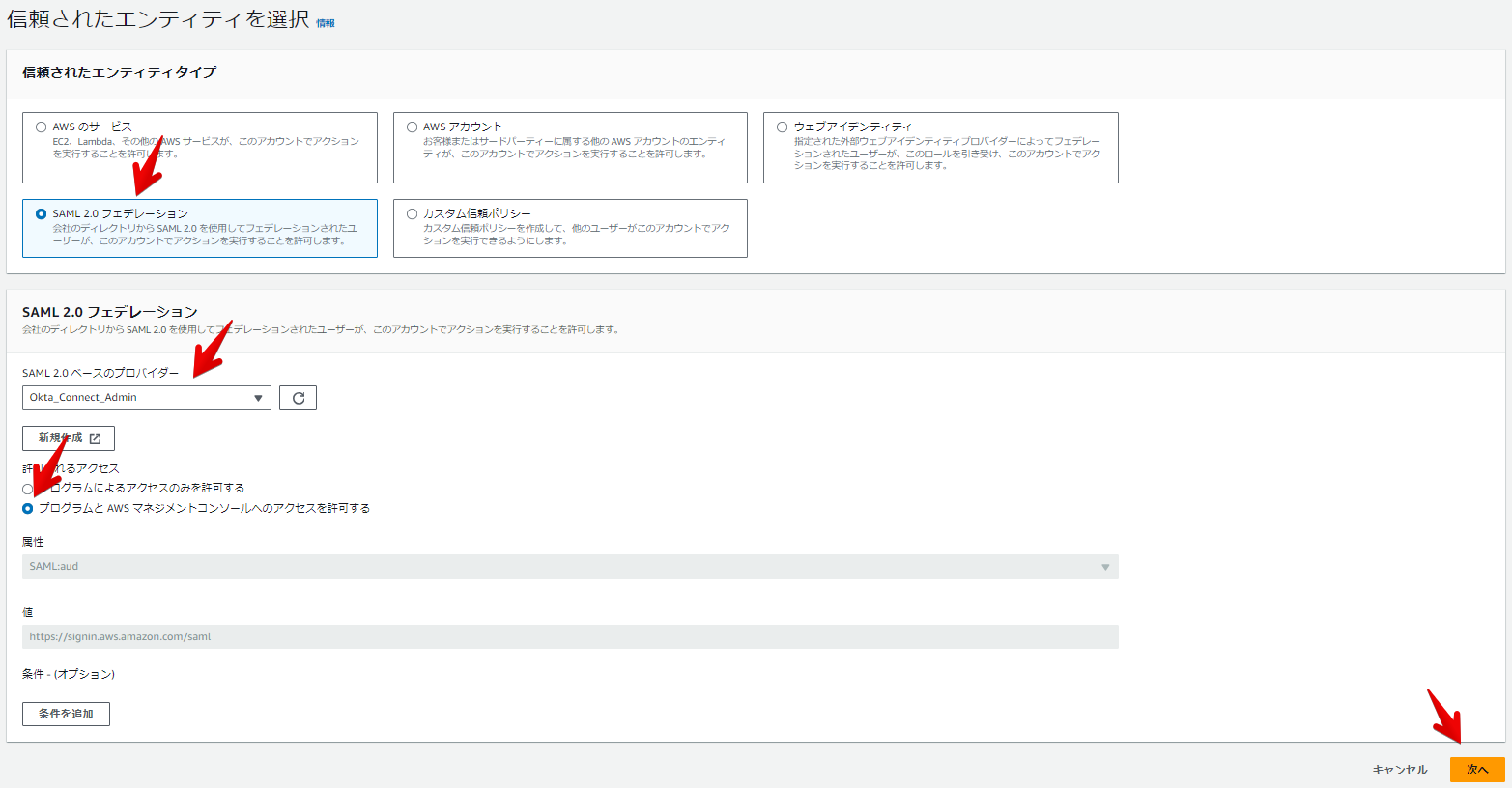

「SAML2.0フェデレーション」をクリックする。

プロバイダは「Okta_Connect_Admin」を選択する。

「プログラムとAWSマネジメントコンソールへのアクセスを許可する」をクリックし、「次へ」をクリックする。

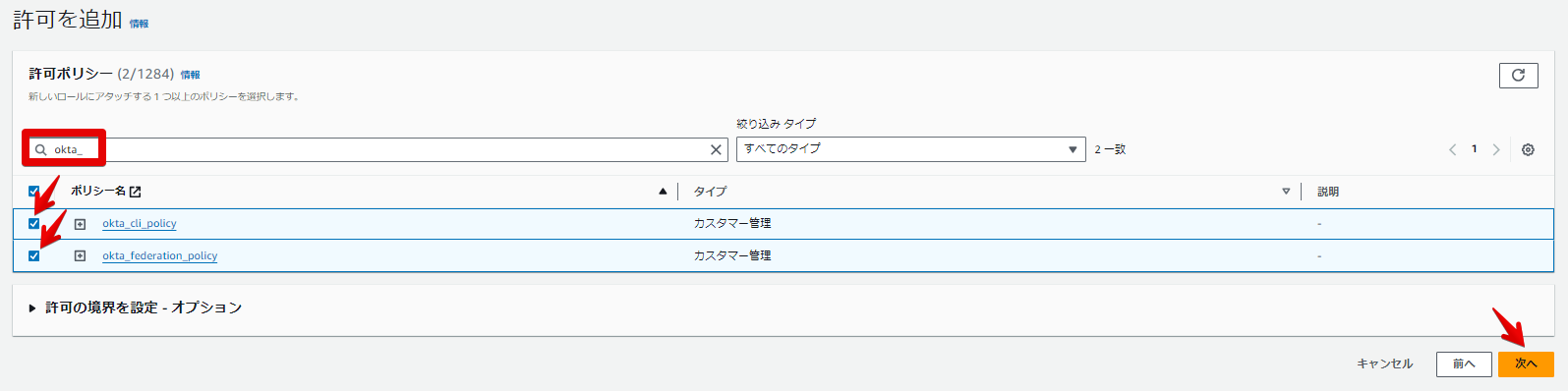

検索窓に「okta_」と入力し、作成したポリシー2つを選択し、「次へ」をクリックする。

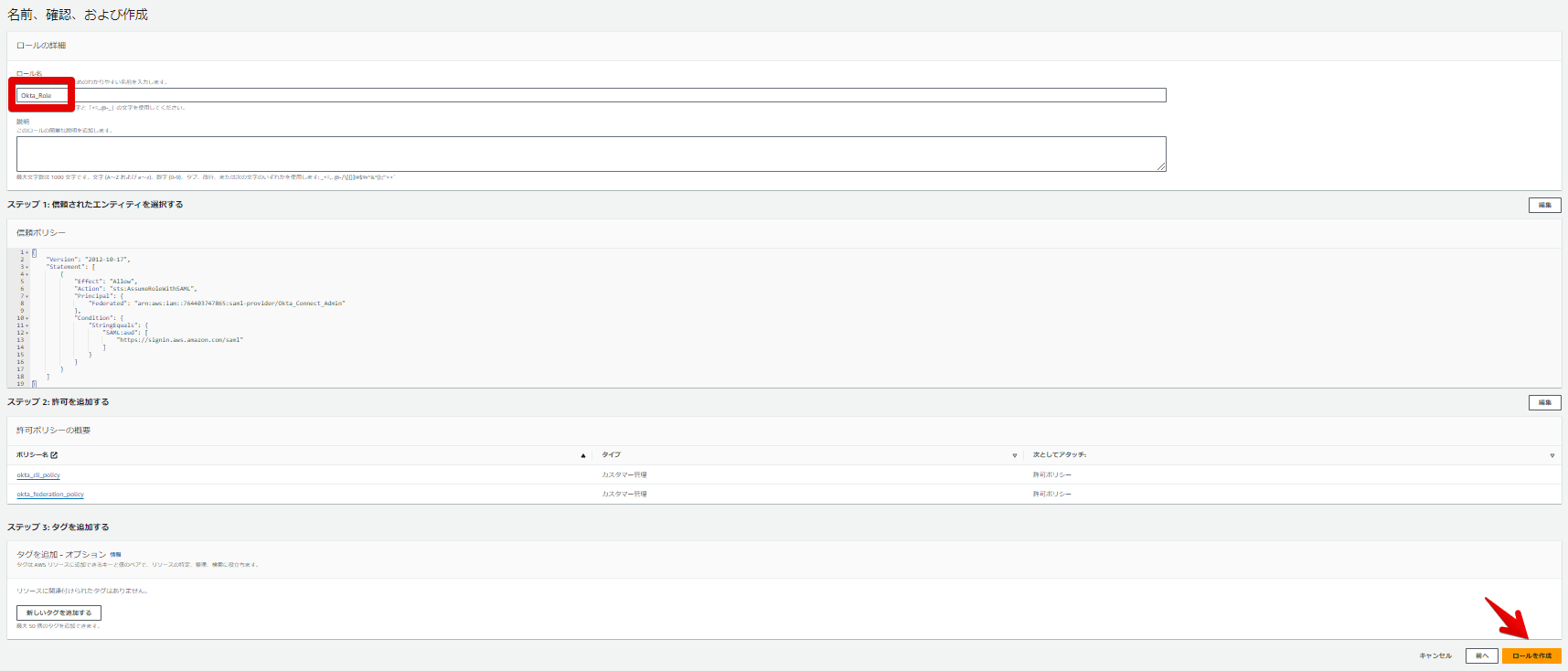

ロール名に「Okta_Role」と入力し、設定を確認し、「ロールを作成」をクリックする。

Oktaダッシュボードに戻ります。

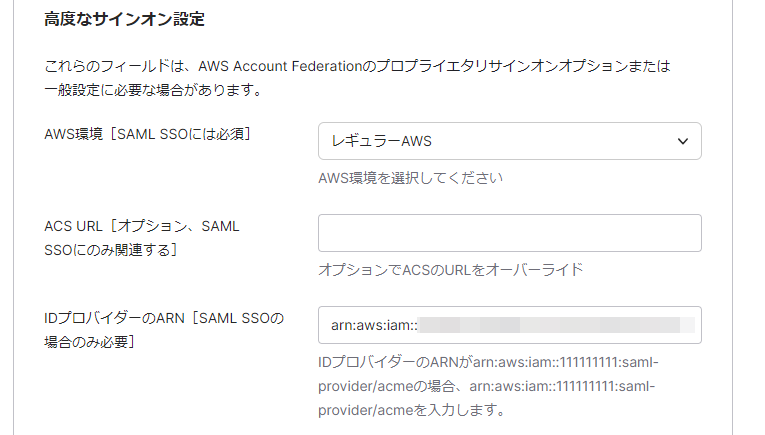

高度なサインオン設定にてIDプロバイダのARNにてメモしたIDプロバイダのARNを入力する。

下にスクロールして、「保存」をクリックする。

- 2. Okta にアクセスを提供

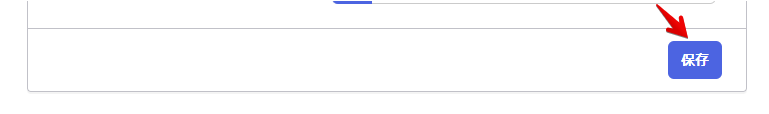

「プロビジョニング」タブをクリックし、「API統合を構成」をクリックする。

「API統合を有効化」をクリックする。

アクセスキーとシークレットアクセスキーに、ダウンロードした認証情報からそれぞれを入力してください。

「API資格情報をテスト」をクリックし、上部に正常に検証された旨の通知ができることを確認し、「保存」をクリックする。

「プロビジョニング」タブの「アプリへ」をクリックし、「編集」をクリックする。

ユーザーを作成の「有効化」をクリックし、「保存」をクリックする。

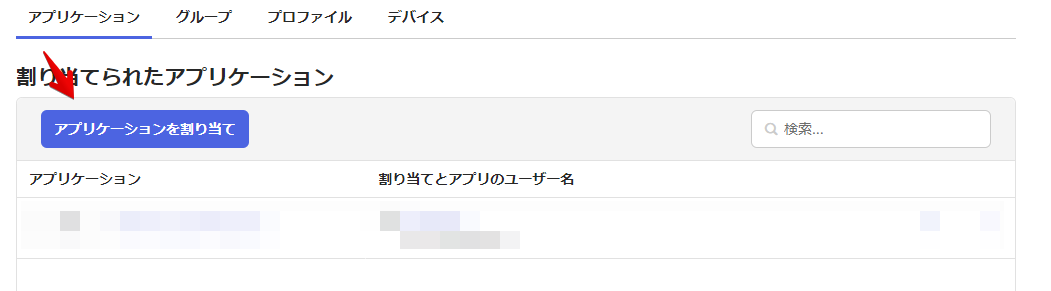

- 3. アプリケーションを割り当てる

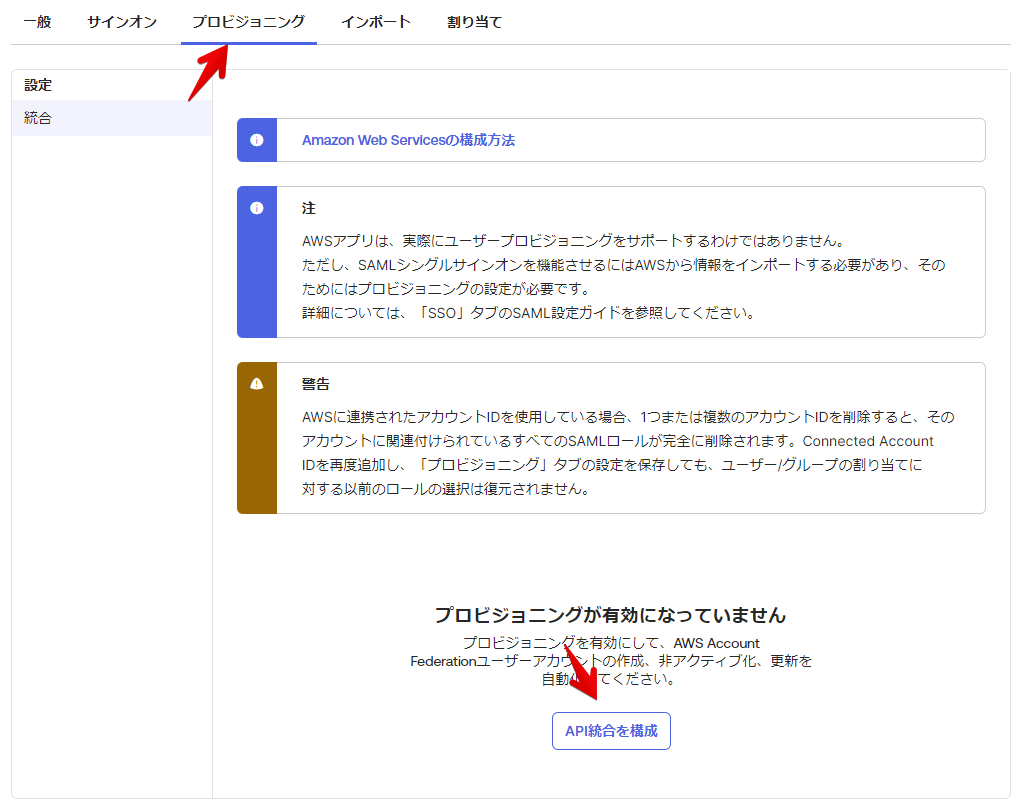

Oktaダッシュボードに移動する。

「ディレクトリ」→「ユーザー」の順にクリックする。

Amazon Connectで指定したユーザーをクリックする。

「アプリケーション」タブの「アプリケーションを割り当て」をクリックする。

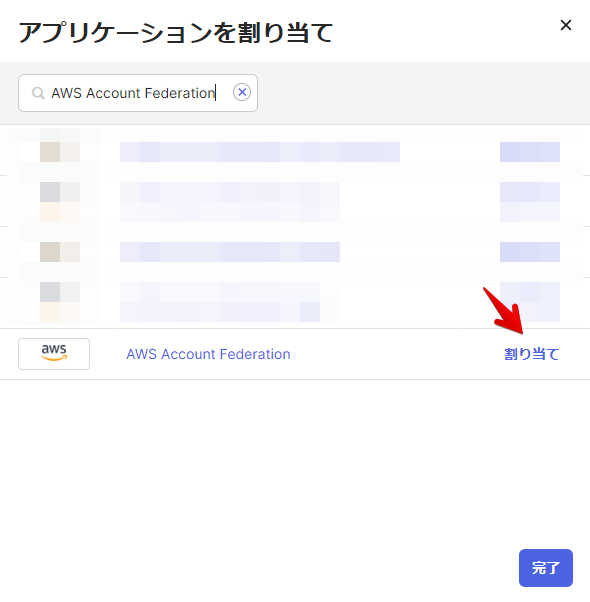

「AWS Account Federation」の「割り当て」をクリックする。

Roleは「Okta_Role」を選択する。

SAML User Rolesは「Okta_Role」を選択し、「保存して戻る」をクリックする。

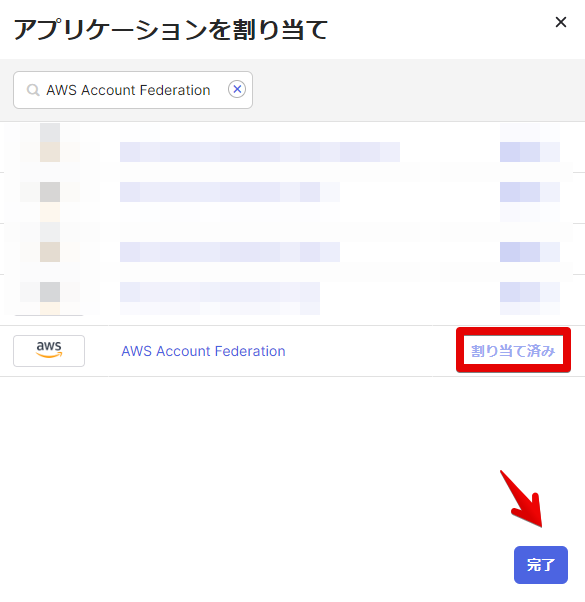

「割り当て済み」になっていることを確認し、「完了」をクリックする。

3-3. テストと確認

3-3-1. SSO のテスト

長い作業が終わり、やっとSSOのテストができます。

それではシングルサインオンをやってみたいと思います。

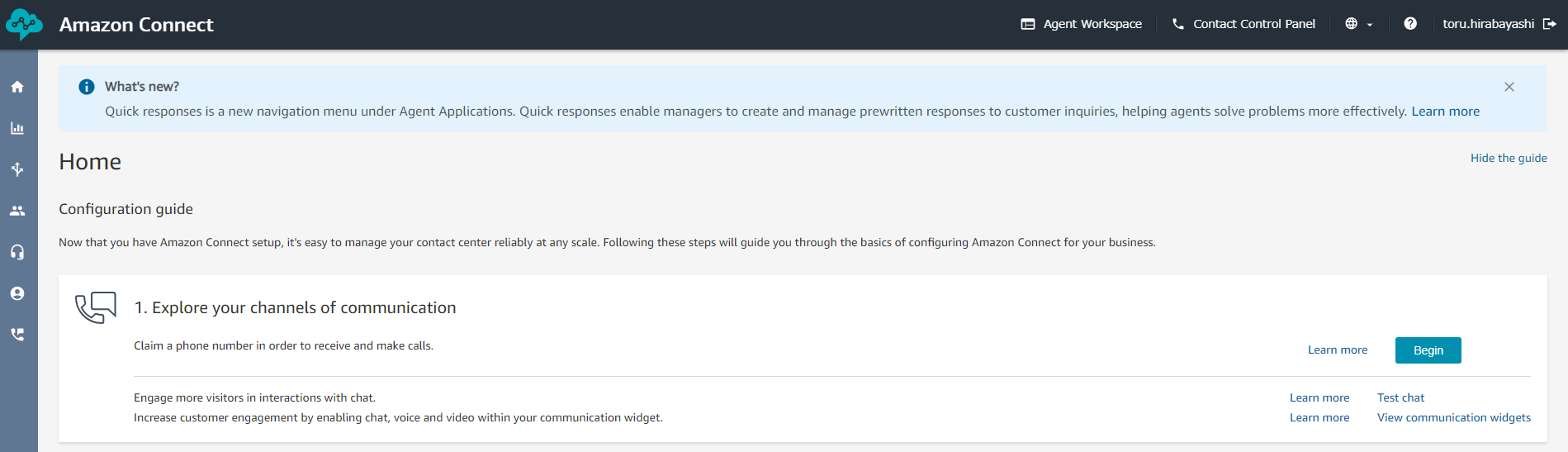

先ほどAWS Account Federationを割り当てたOktaユーザーにログインする。

「AWS Account Federation」があると思いますので、クリックする。

画面が遷移して、Amazon Connectにログインが出来ました。

Amazon ConnectのコンタクトセンターをOktaを活用してよりセキュアに運用したい方、NTT東日本のクラウドエンジニアがご相談におこたえします。お気軽にお問い合わせください。

4. Oktaにおける多要素認証(MFA)について

4-1. MFA の重要性

4-1-1. セキュリティの強化

多要素認証(MFA)は、単一のパスワードに依存する従来の認証方法よりもはるかに高いセキュリティを提供します。追加の認証要素を導入することで、不正アクセスを効果的に防ぎ、企業の重要なデータやシステムを保護します。特に、フィッシング攻撃やパスワードの漏洩によるリスクを大幅に軽減します。

4-1-2. 信頼性の向上

MFAの導入により、ユーザー認証の信頼性が向上します。これにより、認証プロセスが強化され、企業全体のITインフラの信頼性が高まります。ユーザーは安心してシステムを利用でき、管理者は安全なシステムを提供できます。

4-1-3. 規制遵守

多くの業界規制や法的要求事項において、MFAの導入が求められています。Oktaを使用することで、これらの規制を確実に遵守し、コンプライアンスを維持することができます。これにより、法的リスクを低減し、企業の信頼性を高めることができます。

Amazon ConnectのコンタクトセンターをOktaを活用してよりセキュアに運用したい方、NTT東日本のクラウドエンジニアがご相談におこたえします。お気軽にお問い合わせください。

5. Oktaを活用したID管理の最適化

5-1. ID管理の課題と解決策

5-1-1. 共通の課題

ID管理における一般的な課題には、アカウントのスプール、アクセス権限の管理、ユーザーの自己サービスの欠如などがあります。これらの課題は、セキュリティリスクを増大させ、管理コストを高める原因となります。

5-1-2. Okta を使用した解決策

Oktaはこれらの課題を効果的に解決します。中央集権的な管理プラットフォームを提供し、ユーザーのライフサイクル全体を一元管理します。また、自動プロビジョニング機能により、新規ユーザーのアカウント作成や役職変更時のアクセス権限の調整が迅速に行えます。

5-2. Okta での ID管理機能の活用方法

5-2-1. 自動プロビジョニング

Oktaの自動プロビジョニング機能を利用すると、新規ユーザーのアカウント作成やロール変更が自動化され、管理者の負担を軽減できます。これにより、ユーザーは迅速に必要なリソースにアクセスできるようになります。

5-2-2. 監査ログ

Oktaは詳細な監査ログを提供し、すべての認証イベントや管理操作を記録します。これにより、不正アクセスやセキュリティインシデントの追跡が容易になり、企業のコンプライアンス要件を満たすことができます。

5-2-3. アクセスポリシーの一元管理

Oktaのアクセス管理機能を活用すると、すべてのアプリケーションやサービスに対するアクセスポリシーを一元管理できます。これにより、セキュリティポリシーの統一と徹底が図られ、不正アクセスリスクを低減します。

Amazon ConnectのコンタクトセンターをOktaを活用してよりセキュアに運用したい方、NTT東日本のクラウドエンジニアがご相談におこたえします。お気軽にお問い合わせください。

6. まとめ

6-1. Amazon Connect × Oktaでシングルサインオン(SSO)を実現!

Amazon ConnectとOktaを使ってシングルサインオンを行ってみました。

作業としては長いですが、システム管理者が一度行ってしまえば、メンバーの負担は大幅に減るとともに、メンバー変更に伴う変更作業も最小限で済む点が非常に良いなと感じました。

日頃、ID管理やセキュリティに頭を悩ませている情シスの方がいましたら、一度Oktaを導入してみるのはいかがでしょうか。

6-2. 導入のメリット

作業を通して感じたメリットとしては「企業全体のセキュリティ向上」「ユーザーの利便性向上」「管理コストの削減」などがあると思いました。

またOktaを使うことでアプリケーションの把握や管理も行う、良い機会になると感じました。

6-3. 導入事例の紹介

Amazon Connectの導入事例は下記コラムを参照ください。

AWS認定資格保有者数500以上でAmazon Connect SDPを取得しています。

また導入から運用まで幅広く行っており、数多くの導入実績があります。

Oktaに関しては、弊社グループ会社であるネクストモード株式会社のサイト(https://nextmode.co.jp/)を参照ください。

ライセンス販売から導入支援・運用支援まで幅広く行っており、2021・2022年度においてReseller New Business of the Year を受賞し、2年連続日本で最も多くの新規顧客へOktaを販売した実績があります。

NTT東日本は、AWS、Microsoft Azureの多数のクラウド認定資格を保有するとともに、業界トップクラス3,000名以上のクラウド認定技術者が在籍しております。

また、中小企業から大企業まで、200社以上のクラウド環境構築の支援実績があります。

ぜひお気軽にご相談ください。

このコラムが皆さんのお役に立てれば幸いです。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。