ネットワーク診断ツール「VPC Reachability Analyzer」のご紹介(事例紹介)

サービス用の通信が突然途絶えた時にどのような対応をされていますでしょうか。

障害対応等の運用業務を委託されているならば委託先に障害対応を依頼されているかと思います。お客様自信にて切り分けをされた結果を迅速かつ正確に伝えられると、運用会社の復旧対応が迅速に対応できる可能性が高まります。特に、バーゲンセール等の売り上げが好調な時期に障害に遭遇すると、ビジネスに影響を及ぼすほどクリティカルな状況になることが予想されますので、迅速な障害対応を実行するための仕組み造りは不可欠です。

障害のたびに運用会社とのやり取りする内容を決めていたのでは、障害対応の調査を開始するまでに非常に時間がかかってしまいます。もしも、運用会社との情報のやり取りや切り分けのためにネットワークやサーバの設定変更をせずに簡単に状況を共有できたらどうでしょうか。この場合はすぐに原因調査や復旧作業に取り掛かれるので、復旧時間の短縮が期待できます。

このような状況への活用が見込まれる新しいネットワーク診断ツール「VPC Reachability Analyzer」が先日のAWS Re:Invent2020で発表されましたので、簡単に紹介したいと思います。

このツールは、AWSクラウド内における通信の到達性に関して、疑似的にテストを実施します。

ping等のテストのためにアクセスポリシ(ネットワークACLやセキュリティグループ等)を追加しているケースにおいては、このようなネットワーク設定変更ができないために疎通確認そのものを諦めているケースもあるかと思います。このため、切り分けが長期化して苦い経験をされた方もいるかと思います。

このツールでは実際に通信を行ってテストするのではなく、AWSテナント内の設定情報とネットワーク上の処理(ルーティングやセキュリティグループ等)に基づいて通信の到達性を判定するので、通信到達性の確認のためにネットワーク設定を変更する必要がありません。

具体的には送信元と送信先を指定して「パスの分析」を実行すると、送信元と送信先との到達可能/到達不可能の判定結果を出力します。

- 到達可能の場合:送信元から送信先との間のパス(ノードのつながり)を表示できます。

- 到達不可能な場合:通過できないノードと通過できない理由を表示します。

現時点で送信元・送信先に指定できるタイプは6種類あります。

- インスタンス

- ネットワークインターフェイス(ENI: Elastic Network Interface)

- インターネットゲートウェイ

- VPN ゲートウェイ

- VPC エンドポイント

- VPC ピアリング接続

オプションとして、送受信先のIPアドレス、送信先ポート番号も指定可。

プロトコルは現時点では、TCP/UDPのみです。

また、中間ノードとして表示される現時点の主なコンポーネントには以下のものがあります。

- サブネット

- ルートテーブル

- プレフィックスリスト

- ネットワーク ACL

- セキュリティグループ

- VPN コネクション

実際に「VPC Reachability Analyzer」のパス分析を試してみたので、結果を示します。

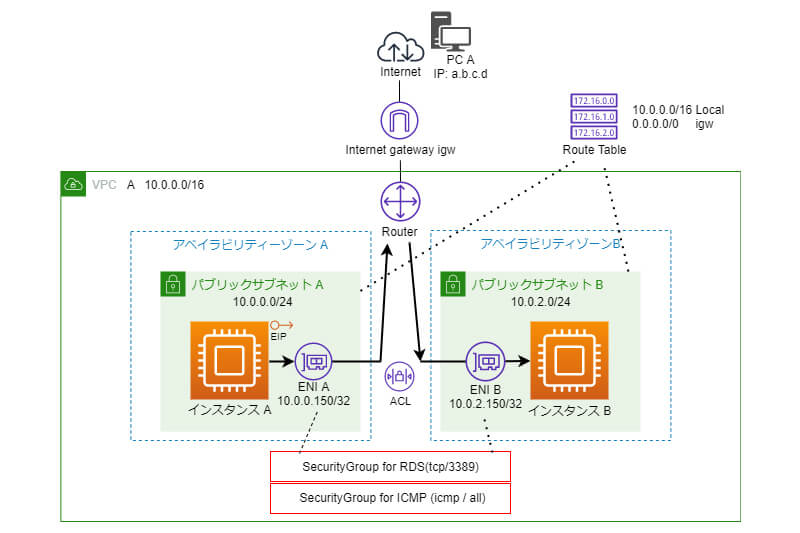

今回のテスト環境は、ひとつのVPCにパブリックサブネットを2つ作り、EC2インスタンス(踏み台サーバを想定)を各々のパブリックサブネットに配置して、EC2インスタンス間でTCP/3389(RDP)の到達可能/不可能かの判定を実施しました。

このネットワーク構成図を図1に示します。通信経路は太い矢印で示しています。成功するとサービスアイコンでパスが表示されますので、図1にもサービスアイコンを表示しました。

図1.ネットワーク構成図

具体的には3つのパターンでパス分析を実施しました。

- パターン①

受信側のインスタンスBが停止している場合 - パターン②

受信側のインスタンスBにアタッチしたセキュリティグループにおいて、送信側のインスタンスAのIPアドレスを含まない場合(具体的には、受信側ルールから10.0.0.0/24,TCP/3389を削除) - パターン③

インスタンスBを起動状態にし、セキュリティグループにインスタンスAのIPアドレスを登録してアクセス許可状態にしている場合

結果は当然ながら、パターン①とパターン②は到達不可になり、パターン③のみが到達可能となりました。

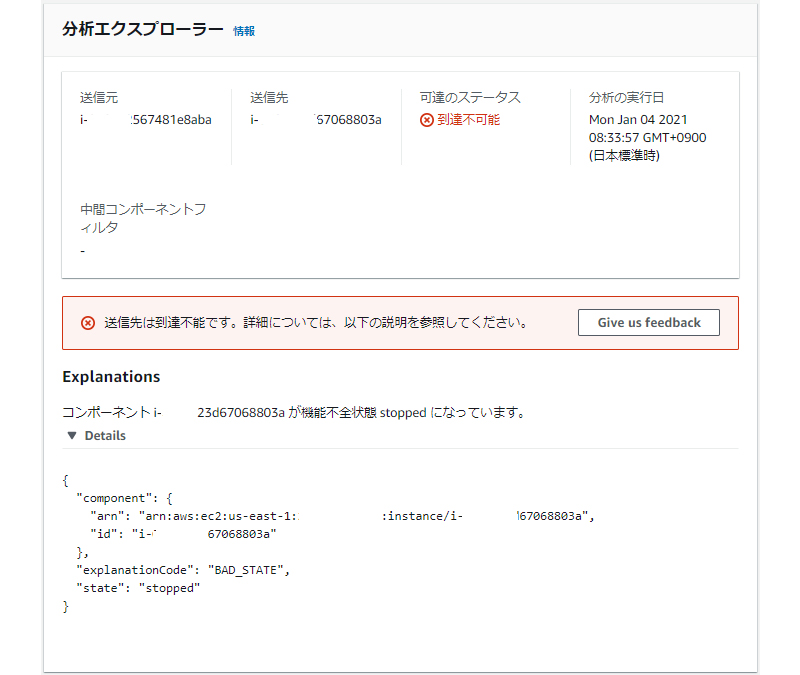

図2.パターン①のパス分析の結果(到達不可の例)

図3.パターン②のパス分析の結果(到達不可の例)

図4.パターン③のパス分析の結果(到達可能の例)

パターン①の結果では、インスタンスBが停止状態であることを読み取れました。

パターン②の結果では、Ingress(受信側)のセキュリティグループのルールがないことが読み取れましたが、不足しているルールまでは現時点では指摘できないので、ネットワーク構成に基づいて考える必要はありました

パターン③の結果では、パス(インスタンス A⇒ENI A⇒送信側セキュリティグループ⇒送信側ネットワークACL⇒受信側ネットワークACL⇒受信側セキュリティグループ⇒ENI B⇒インスタンスB)を表示しました。

今回、サブネット間を跨がせたのでルートテーブルを表示すると思ったのですが、残念ながら表示することができませんでした。マニュアル等にパス表示の仕様が書かれていませんでしたので、今後詳細な情報が書かれることを期待したいと思います。

ping等の疎通確認ツールとは違い、特別に設定を変更することなく到達性を判定して、到達が不可能な場合にその理由まで提示してくれました。通信障害の切り分けに活用して頂ければ迅速な障害復旧が期待できるのではないかと思います。まずはお試しいただけると幸いです。

現状では、オンプレミスとの接続やクラウド間の接続やゲストOSの中まではこのツールは解析できないので、当面はping等のツールと併用することになりますが、今後の機能改善に期待したいところです。

このツールは有料です。1回のパス分析につき0.1ドル($)かかります。AWS Lambda等で繰り返し実行する場合は料金を注意した方が良いと思います。

簡単な操作説明がAWSからブログが出ていますので、そちらを参照して頂ければと思います。

Amazon Web Services ブログ

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。