AWSにおけるランサムウェア対策の全体像

昨今、ランサムウェア攻撃は極めて高度化・組織化しています。単なるデータの暗号化だけでなく、バックアップの破壊、データの流出・公開を盾にする「二重脅迫」、さらにはDDoS攻撃を組み合わせた「多重脅迫」が一般化しています。主な侵入経路は、未修正の脆弱性、脆弱な認証情報、ソーシャルエンジニアリングです。特にクラウド環境では、設定ミスや、不必要に長期保存されたIAMアクセスキーが、広範囲な被害を招く「特権IDの乗っ取り」に直結するケースが増加しています。

従来の物理環境であれば、ネットワークの物理的切断という手段もありましたが、クラウドでは「認証情報」一つが盗まれるだけで、世界中のどこからでも数分でバックアップの削除やリソースの全破壊が実行可能です。本コラムでは、このクラウド特有のスピード感に対抗し、ビジネスのレジリエンス(回復力)を最大化するための戦略を解説します。

本コラムでは以下のAWSブログをもとにランサムウェア対策をするための全体像を把握するということに主眼をおいてまとめています。

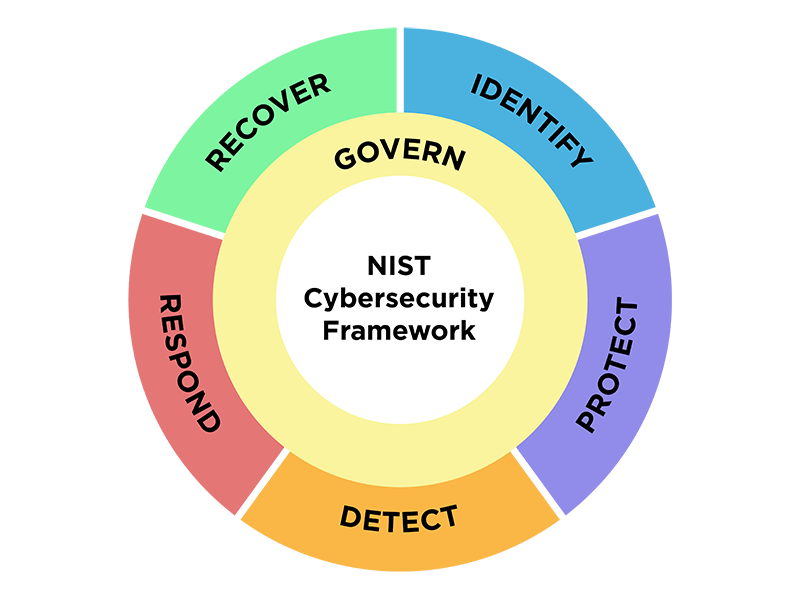

1. AWSにおけるランサムウェア対策のフレームワーク(NIST CSF)

AWSが推奨する対策の基盤は、世界標準の「NIST サイバーセキュリティフレームワーク (CSF)」です。これは「特定・防御・検知・対応・復旧」の5つの機能(最新の2.0では「ガバナンス」が中心に追加)に基づき、場当たり的ではない網羅的な対策を可能にします。

出典: NIST 「NIST Cybersecurity Framework 2.0」 https://www.nist.gov/

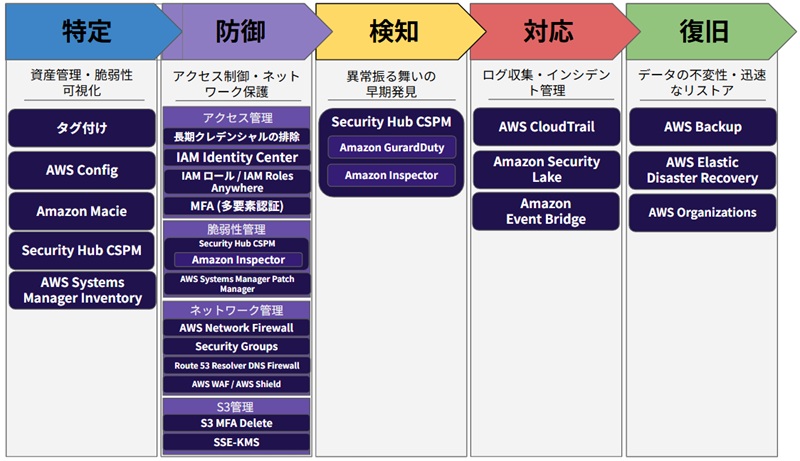

本コラムでは、このフレームワークにAWSの各サービスをマッピングし、「侵入させない(防御)」「早期に見つける(検知)」「確実に元の状態へ戻す(復旧)」体制の全体像を整理します。

① 特定 (Identify) — 自環境の「資産」と「リスク」を可視化する

対策の第一歩は、守るべきデータやリソースがどこにあるかを把握することです。

-

対策概要

- クラウド上の資産(EC2、S3、RDS等)のインベントリを作成し、機密データ(個人情報等)の所在を特定します。

-

対応・主要サービス

- タグ付け

- AWS Config(リソースの構成管理・履歴記録)

- Amazon Macie(S3内の機密データ発見・分類)

- Security Hub CSPM(セキュリティの設定不備・態勢診断)

- AWS Systems Manager Inventory(OS・ソフトの資産棚卸し)

標準化されたタグを使⽤しAWS リソース全体に⼀貫して適⽤: 「Confidential」「Critical」のような一貫したタグをAWSリソース全体に適用します。

AWS Config によるリソース構成の継続的監視: AWSリソースの構成変更をリアルタイムで記録し、履歴を保存します。「AWS Config ルール」を活用することで、例えば「S3バケットの暗号化がオフになった」「管理外のポートが開放された」といった構成不備を即座に特定し、ガバナンスの効いた環境を維持します。構成のドリフト(意図しない変更)を検知することが重要となります。

Amazon Macie により機密データの自動発見: Amazon S3内のオブジェクトをスキャンし、個人識別情報(PII)や財務データなどの機密データを自動で検出・分類します。Macieは機密データの露出やバケットの意図しない公開設定などの潜在的なリスクを検出すると、詳細な調査結果を生成します。これにより、組織はどのデータが攻撃者の標的になりやすいかを事前に理解し、適切な保護優先順位を付けることが可能になります。PIIの自動発見が、どのデータの保護レベルを上げるべきかの優先順位付けに不可欠となります。

Security Hub CSPM による態勢管理: 「AWS Foundational Security Best Practices」などの業界標準に基づき、環境全体の設定不備を自動でチェックします。リスクの全体像をスコア化して可視化することで、対策が必要な優先ポイントを明確にします。

AWS Systems Manager Inventory による資産棚卸し: EC2インスタンスやオンプレミスサーバー上で稼働するOSのバージョン、導入済みソフトウェアの情報を自動収集します。パッチ未適用の古いソフトウェアが攻撃の足がかりにならないよう、正確な資産目録を維持します。

② 防御 (Protect) — 侵入経路を絶ち、被害の拡大を防ぐ

攻撃者が環境に侵入したり、データを暗号化したりするのを物理的・論理的に阻止します。

-

対策概要

- 最小権限の原則(Least Privilege)を徹底し、静的なアクセスキーを排除します。また、パッチ適用やネットワーク境界の保護により「侵入させない」環境を構築します。

-

対応・主要サービス概要

-

アクセス管理

- 長期クレデンシャルの排除

- IAM Identity Center: ユーザーの集約認証・権限管理

- IAM ロール / IAM Roles Anywhere(一時的な認証情報の払い出し)

- AWS Secrets Manager(認証情報の自動ローテーションと一括管理)

- MFA (多要素認証)

-

脆弱性管理

- Security Hub CSPM(セキュリティの設定不備・態勢診断)

- Amazon Inspector(パッチ適用のための脆弱性可視化)

- AWS Systems Manager Patch Manager(OS・ソフトのパッチ適用自動化)

-

ネットワーク管理

- AWS Network Firewall(VPCのネットワーク境界防御)

- Security Groups(リソース間の通信制御)

- Route 53 Resolver DNS Firewall(悪意あるドメイン通信の遮断)

- AWS WAF / AWS Shield(Web攻撃・DDoS対策)

-

S3管理

- S3 MFA Delete(重要データの削除防止強制)

- SSE-KMS(キー管理を伴うデータの暗号化保護)

-

アクセス管理

アクセス管理

長期クレデンシャルの排除を含むアクセス管理対応: IAM Identity Center、IAM Roles Anywhere、AWS Secrets Manager により実現します。

IAM Identity Center による静的キーの撤廃: 組織内のユーザーに対し、従来の「アクセスキー ID / シークレットアクセスキー」といった永続的な認証情報の代わりに、数時間で無効化される「一時的な認証情報」を自動払い出しします。これにより、万が一開発者の端末がマルウェアに感染し、認証情報が盗まれたとしても、攻撃者が長期間にわたって環境を操作し続けるリスクを根本から断ち切ります。「静的なアクセスキーの排除」が最優先事項となります。

IAM ロール / IAM Roles Anywhere によるセキュアなアクセス: オンプレミスのサーバーや他社クラウドから AWS にアクセスする場合でも、長期有効なアクセスキーを直接発行せず、デジタル証明書を用いて「IAM ロール」を一時的に引き受ける(AssumeRole)仕組みを導入します。これにより、外部環境との連携における「認証情報の漏えい」という致命的なセキュリティホールを塞ぎます。

AWS Secrets Manager による自動ローテーション: データベースのパスワードやサードパーティ製サービスの API キーなどを一括管理し、定期的に値を自動更新(ローテーション)します。プログラム内に直接パスワードを記述する(ハードコーディング)必要がなくなり、コードの流出に伴う不正アクセスの連鎖を防止します。

MFA(多要素認証)による強力な本人確認: パスワードに加え、ハードウェアトークンやアプリによる二段階認証を必須化します。たとえフィッシング詐欺等でパスワードが盗まれても、物理デバイスがなければログインできないため、不正アクセスを根本から阻止します。

脆弱性管理

Security Hub CSPM による態勢管理: 「AWS Foundational Security Best Practices」などの業界標準に基づき、環境の設定不備を自動で常時チェックします。Amazon Inspectorによる脆弱性情報もSecurity Hubに集約されるため、インフラの設定ミスとソフトウェアの脆弱性の両面から、組織全体の情報セキュリティ態勢を評価し、強固な防御壁を維持できます。

Amazon Inspector によるプロアクティブなシステム硬化: EC2インスタンスやコンテナイメージに対して、エージェントレスまたはSSM経由で「ソフトウェアの脆弱性」や「意図しないネットワーク露出」を自動で継続スキャンします。ランサムウェア攻撃の多くは、未修正の既知の脆弱性(CVE)を最初の侵入経路として悪用します。Inspectorによってこれらの弱点を事前に特定し、修復の優先順位を明確にすることで攻撃者が利用できる「隙」を最小限に抑える先回りした防御姿勢を構築できます。

AWS Systems Manager Patch Manager による自動修正への連携: Amazon Inspectorで特定された脆弱性に対し、Patch Managerを用いてOSやミドルウェアのセキュリティパッチを自動適用します。脆弱性の「発見」から「修正」までを自動化のサイクルに組み込むことで、管理者の負担を軽減しながら、攻撃者に付け入る隙を与えない迅速な防御運用を実現します。

ネットワーク管理

AWS Network Firewall によるネットワーク境界の保護: VPCの境界で高度なトラフィックフィルタリングを実行します。ステートフルなインスペクション機能により、ランサムウェアが外部のC2サーバー(指令サーバー)と通信しようとする動きや、悪意のあるドメインへのアクセスをシグネチャベースで遮断します。単なる遮断だけでなく、不審な外部ドメイン(C2サーバー)への通信を止める「外向き通信の制御」が重要となります。

Security Groups によるリソース間の通信制限: リソースごとに必要なポートやIPアドレスのみを許可し、「最小限の通信」のみを通す仮想ファイアウォールです。ランサムウェアがネットワーク内を横展開(ラテラルムーブメント)して被害を広げるのを物理的に遮断します。

Route 53 Resolver DNS Firewall による悪意ある通信の遮断: ランサムウェアが指令サーバー(C2サーバー)と通信しようとする際のDNSクエリを監視・フィルタリングします。既知の悪質なドメインへの通信を自動でブロックし、情報の流出や暗号化コマンドの受信を未然に防ぎます。

AWS WAF / AWS Shield によるWebアプリケーションの保護: 脆弱性を突いた不正なリクエストやDDoS攻撃からシステムを守ります。アプリケーションレイヤーでの防御を固めることで、脆弱なWebサイトを経由したランサムウェアの流し込みを阻止します。

S3管理

S3 MFA Delete による削除防止の強制: 重要データの削除操作に多要素認証(MFA)を要求する設定です。攻撃者が高い権限を奪取した場合でも、MFAによる物理的な確認なしにはデータを完全に削除できない仕組みを構築します。

SSE-KMS によるデータの暗号化保護: AWS Key Management Service (KMS) を利用し、保存されるデータを強力に暗号化します。暗号化キーの利用権限を厳格に管理することで、万が一データが持ち出されても内容の解読を不可能にします。

③ 検知 (Detect) — 異常な振る舞いを早期に察知する

万が一侵入を許した場合でも、攻撃者が活動を開始した瞬間に気づけるよう対策します。

-

対策概要

- APIコールの異常や、未知のIPアドレスとの通信、EC2上でのマルウェア活動を24時間体制でモニタリングします。

-

対応・主要サービス

- Amazon GuardDuty(機械学習によるマネージド脅威検知)

- Amazon Inspector(EC2やコンテナの脆弱性自動スキャン)

Amazon GuardDuty による高度な脅威検知: VPCフローログ、CloudTrail、DNSログなどを機械学習で継続的に分析します。S3、RDS、Lambda、EKS保護など、保護対象が広がっています。例えば「攻撃者がバックアップを削除しようとする動き」や「EC2がマイニングプールと通信している」といった異常を即座に検知します。特にGuardDuty Malware Protectionを有効にすると、感染が疑われるインスタンスのEBSボリュームを自動スキャンし、マルウェアの実体を特定できます。「マルウェア保護機能」によるEBSスキャンは、ランサムウェア特有の暗号化の動きを検知するための要となります。

Amazon Inspector による脆弱性の自動管理: EC2インスタンス、Lambda関数、およびAmazon ECR内のコンテナイメージを自動的にスキャンし、既知の脆弱性(CVE)を特定します。攻撃の糸口となる未修正の脆弱性をスコア化して優先順位付けすることで、効率的なパッチ管理とシステム硬化を実現します。

④ 対応 (Respond) — インシデントの影響を最小化する

検知した脅威に対して、迅速に隔離・封じ込めを行います。

- 対策概要: 感染が疑われるインスタンスのネットワーク隔離や、流出した認証情報の無効化を自動または手動で実行します。調査のために全操作ログ(CloudTrail)を中央集約しておくことが重要です。

-

対応・主要サービス

- AWS CloudTrail(全API操作の証跡管理・監査ログ)

- Amazon Security Lake(セキュリティログの中央集約・標準化)

- Amazon Event Bridge(検知に連動した初動対応の自動化)

AWS CloudTrail による証跡管理: 「誰が、いつ、どこから、どのAPIを呼び出したか」という全操作ログを不変な状態で記録します。ランサムウェア攻撃を受けた際、攻撃者がどの権限を悪用し、どのデータに触れたのかを遡って調査するための決定的な証拠となります。ログの整合性検証機能を有効にすることで、攻撃者によるログ消去の試みも検知可能です。

Amazon Security Lake によるログの集約と標準化: AWS内外の膨大なログを「OCSF」という標準規格で中央集約します。これにより、バラバラだったログを横断的に検索(クエリの共通化)できるようになり、情報セキュリティアナリストは調査の時間を大幅に短縮し、被害の全容解明と迅速な意思決定を行うことができます。

Amazon EventBridge による初動対応の自動化: GuardDutyが脅威を検知した際、それをトリガーとして「不審なIPからの通信を遮断する」「感染が疑われるEC2を自動隔離する」といったアクションをLambda経由で即座に実行します。人の手を介さないスピード感のある対応で被害を最小限に抑えます。

⑤ 復旧 (Recover) — データを安全かつ迅速に元の状態へ戻す

攻撃によってデータが損なわれた際、最後の砦となるのが復旧プロセスです。

- 対策概要: 攻撃者が削除できない「不変(Immutable)バックアップ」から、システムをクリーンな状態にリストアします。定期的な復旧テストもこのフェーズに含まれます。

-

対応・主要サービス

- AWS Backup(ポリシーに基づく統合バックアップ管理)

- AWS Elastic Disaster Recovery(迅速な災害復旧・システム切替)

- AWS Organizations(複数アカウントの統制・環境分離)

AWS Backup による不変バックアップの実装: 「AWS Backup Vault Lock」を適用することで、たとえフル権限を持つ管理者であっても、指定した保持期間内はバックアップデータの削除や変更が物理的に不可能(WORM属性)になります。これにより、ランサムウェアによる「バックアップの抹消」を防ぎ、確実にデータを復元できる状態を維持します。

AWS Elastic Disaster Recovery (DRS) による迅速な切り替え: オンプレミスやAWS上のサーバーを別のリージョンへ継続的にレプリケーションします。本番環境が暗号化された場合でも、感染前のポイントを指定して、クリーンな状態でターゲットリージョンにシステムを迅速に立ち上げることができ、RTO(目標復旧時間)を最小化します。

AWS Organizations によるバックアップの隔離保護: 組織内の複数のAWSアカウントを統合管理し、ポリシー(SCP)を適用します。例えば「バックアップ専用アカウント」を作成し、通常運用の管理者であってもバックアップを削除できないように権限を分離することで、確実な復旧リソースを確保します。

2. AWSリソース全体を守るための「重点10カ条」

以下にAWSリソース全体を守るための「重点10カ条」を記載します。

- フレームワークの採用: NIST CSFを共通言語とし、対策の「抜け漏れ」をなくす。

- 脆弱性管理の自動化: Amazon Inspectorで「穴」を塞ぎ、攻撃者の足がかりを消す。

- 静的キーの徹底排除: 長期有効なアクセスキーを捨て、一時的な認証情報へ移行する。

- マルチアカウント戦略: AWS Organizationsで環境を分離し、被害を1アカウントに封じ込める。

- IaCによる再現性の確保: 手動設定を避け、CloudFormation等で「クリーンな環境」を即座に再構築できるようにする。

- 中央集約ログの保護: ログ専用アカウントへ集約し、攻撃者による証跡消去を物理的に防ぐ。

- 「不変」バックアップの完遂: S3 Object Lock等を用い、削除不可能な「最後の砦」を築く。

- 実効性のある復旧訓練: 「戻せるはず」を「戻せる」に変えるため、定期的なリストア演習を行う。

- Well-Architectedによる点検: 定期的なセルフアセスメントで、構成の陳腐化を防ぐ。

- 自律的なガードレールの構築: 設定ミスを自動検知・自動修復する仕組み(Security Hub/Config)を運用に乗せる。

3. まとめ レジリエンス(回復力)を高めるAWS活用

ランサムウェア対策に「銀の弾丸(これ一つで解決するツール)」はありません。特定から復旧までの各フェーズを組み合わせた「多層防御」と、攻撃を受けても事業を継続できる「レジリエンス」の設計が不可欠です。特に、攻撃者が最も嫌うのは「変更・削除できないデータ(不変バックアップ)」と「自動で再構築されるインフラ(Infrastructure as Code)」です。AWSのマネージドサービスを最大限活用し、有事を想定した「攻めの防御」を構築しましょう。

NTT東日本ではAWSの導入・運用の支援を行っております。詳しくはこちらからお問い合わせください。

- Amazon Web Services(AWS)およびその他のAWS 商標は、米国その他の諸国における、Amazon.com, Inc.またはその関連会社の商標です。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。