AWS WAFコンソールが大幅アップデート!新UIの変更点と実践的な使い方を徹底解説

2025年6月頃にAWS WAFのコンソールが大幅にアップデートされましたので、アップデート内容をご紹介させていただきます。

AWS WAF(Web Application Firewall)は、WebサイトやWebアプリケーションをサイバー攻撃から守るための盾のようなサービスです。Web上の「交通整理」を行い、怪しい通信をブロックしてくれます。

本コラムをご参照いただくことでAWS WAFの新コンソールの主要な変更点を理解し、基本的な保護設定を迷わず行えるようになります。

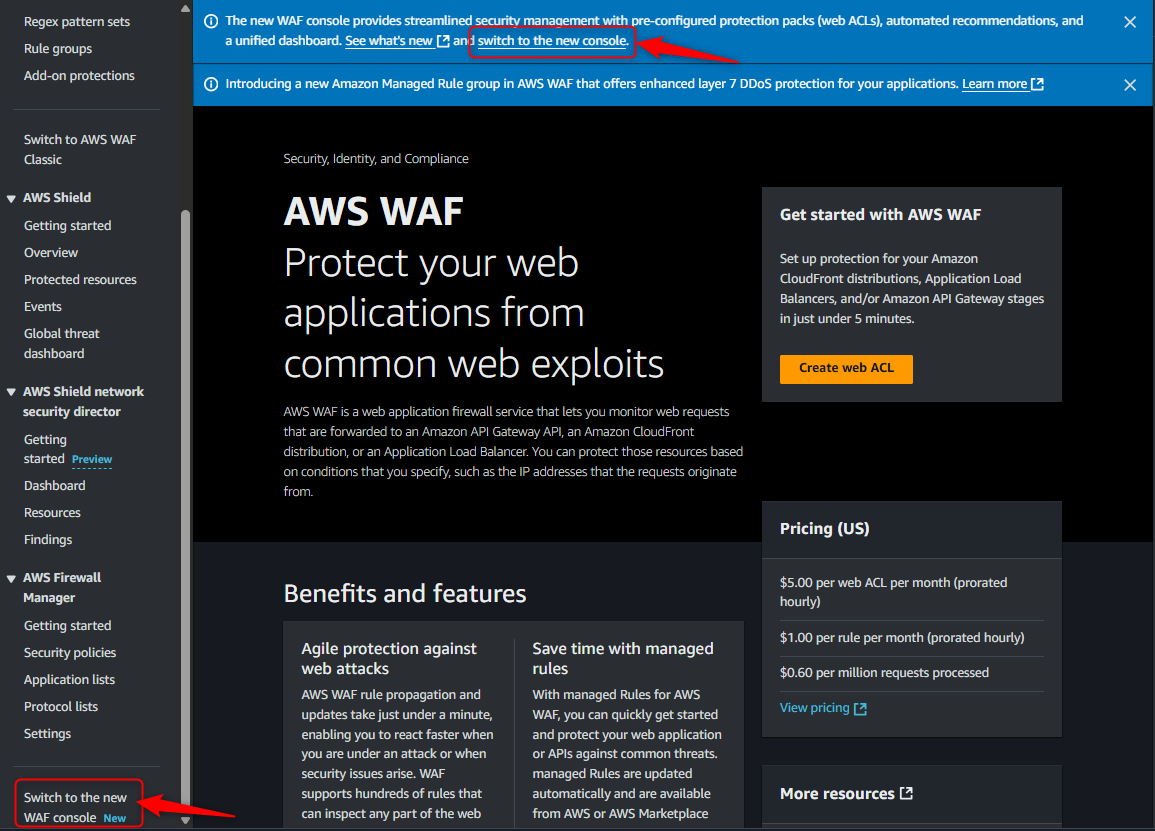

まずは新しいコンソール画面への切り替えですが、AWS WAFコンソールを表示させ、左側メニューを一番下までスクロールしたところにある「Switch to the new WAF console New」、もしくは上段の青塗で表示されている「switch to the new console」をクリックすると新しいコンソール画面に切り替わります。

新しいAWS WAFコンソールに切り替わりました。現時点(2025年9月時点)では古いコンソールに戻したいときは左下メニュー「古い WAFコンソールに切り替える」をクリックすると戻せますので、使い慣れた旧コンソール画面での作業・確認も引き続き行うことが可能です。

目次:

- 1. 新コンソールのココが変わった!主要アップデート5選

- 1-1. 直感的で分かりやすい!刷新されたUIとダッシュボード

- 1-2. もう迷わない!「保護パック(Protection Pack)」による設定の簡素化

- 1-3. マネージドルールの管理が容易に

- 1-4. サンプルリクエストの分析機能の強化

- 1-5. モニタリング機能の強化

- 2. 実践!新しいコンソールでWeb ACL(保護パック)を作成してみよう(チュートリアル)

- 2-1. Step 1:保護パックの新規作成&「推奨保護」で基本的なルールを自動適用

- 2-2. Step 2:設定された内容の確認

- 2-3. Step 3:ルールのカスタマイズ(IPアドレス制限)

- 3. 旧コンソールからの移行時の注意点

- 3-1. CloudFront用のWeb ACLはどこで設定するか?

- 3-2. APIやCLIの変更点

- 3-3. 新しいコンソールに変更後の既存のWeb ACLについては?

- 4. まとめ

1. 新コンソールのココが変わった!主要アップデート5選

以下にそれぞれの変更点と内容をお伝えいたします。

1-1. 直感的で分かりやすい!刷新されたUIとダッシュボード

変更点:

- ビジュアル要素が増え、モダンになったデザイン。

- セキュリティの状態が一目でわかる新しいダッシュボード

専門家でなくても現在の保護状況やそれぞれの項目ごとの設定内容を直感的に把握できるようになりました。

ダッシュボードについては次項「1-5. モニタリング機能の強化」でもう少しご紹介します。

1-2. もう迷わない!「保護パック(Protection Pack)」による設定の簡素化

変更点:

- 従来のWeb ACLという名称から「保護パック」へ

- 「アプリカテゴリごとの自動ルール選択」や「推奨保護」といったテンプレートが追加

内部的にはこれまで通り『Web ACL』として扱われますが、コンソール上ではより役割が分かりやすい『保護パック』という新しい概念で設定を進めていくことになります。

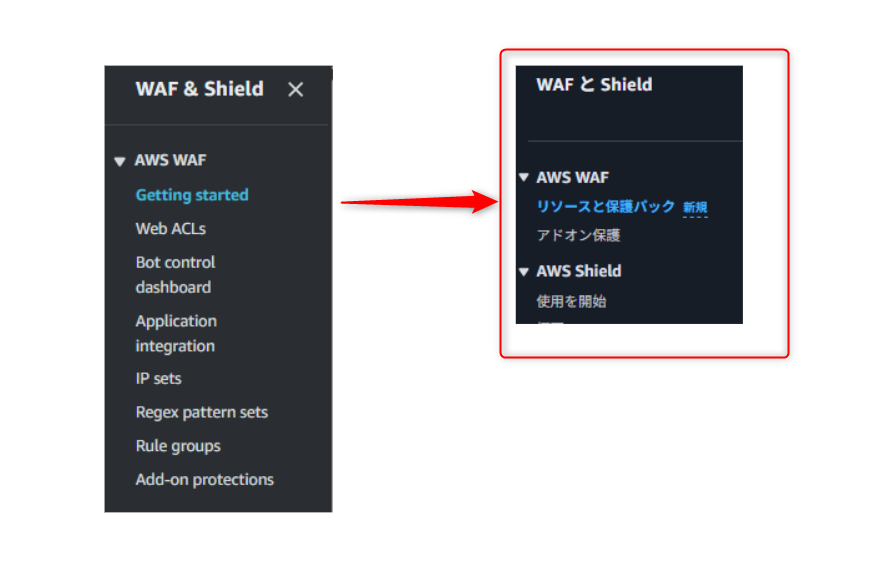

左メニューを確認すると各種設定項目が表示されていましたが、「リソースと保護パック」と「アドオン保護」の2つだけの表示となりとてもシンプルになりました。

設定に関しては用途を選ぶだけで、AWSが推奨する基本的なルールセット(例:DDoS対策、一般的な脆弱性対策)が自動で適用され、設定の手間が大幅に削減できます。「一旦WAFを適用した状態」まで短時間で実現できるようになりました。

保護パック設定の詳細内容、設定変更・調整は次項「2. 実践!新しいコンソールでWeb ACL(保護パック)を作成してみよう(チュートリアル)」でご紹介いたします。

1-3. マネージドルールの管理が容易に

変更点:

- AWS Managed Rulesやサードパーティ製ルール(アドオン保護)の追加・管理画面の改善

- 各ルールセットの役割や保護対象が分かりやすく表示されるようになった

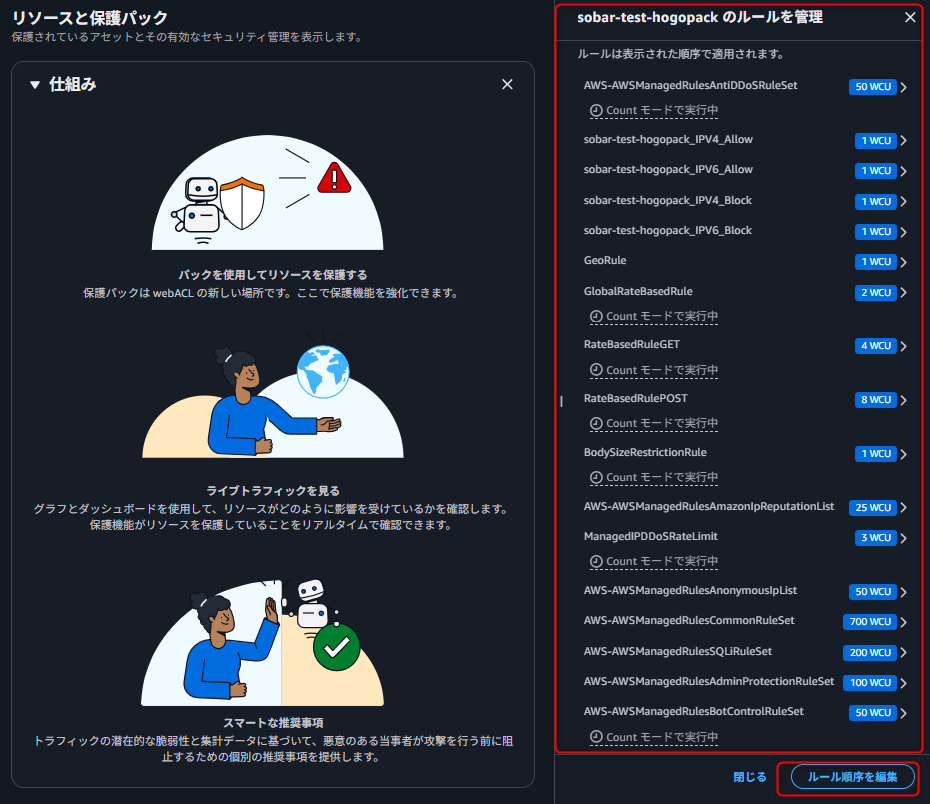

Bot対策やアカウント乗っ取り防止(ATP)といった高度な保護機能も数クリックで簡単に設定され、追加設定もスムーズに実施できそうです。以下画面は数クリックで保護パックとそれに紐づくルールが作成された状態です。

ルールの設定変更や順序の変更、追加の設定もこちらの画面から行うことができます。

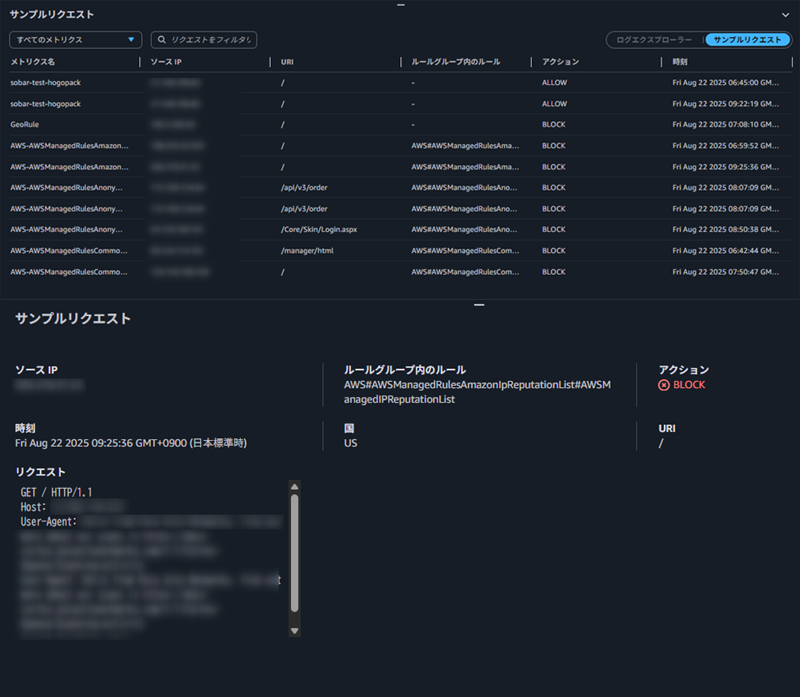

1-4. サンプルリクエストの分析機能の強化

変更点:

- リクエストのサンプリング表示がより詳細にわかりやすく改善

作成した保護パックメニューのサンプルリクエストより確認ができます。

どのルールによってブロックされたのか、リクエストのどの部分が一致したのかが追いやすくなりました。誤検知の調査や、新たな脅威の分析がコンソール上で迅速に行えそうですね。

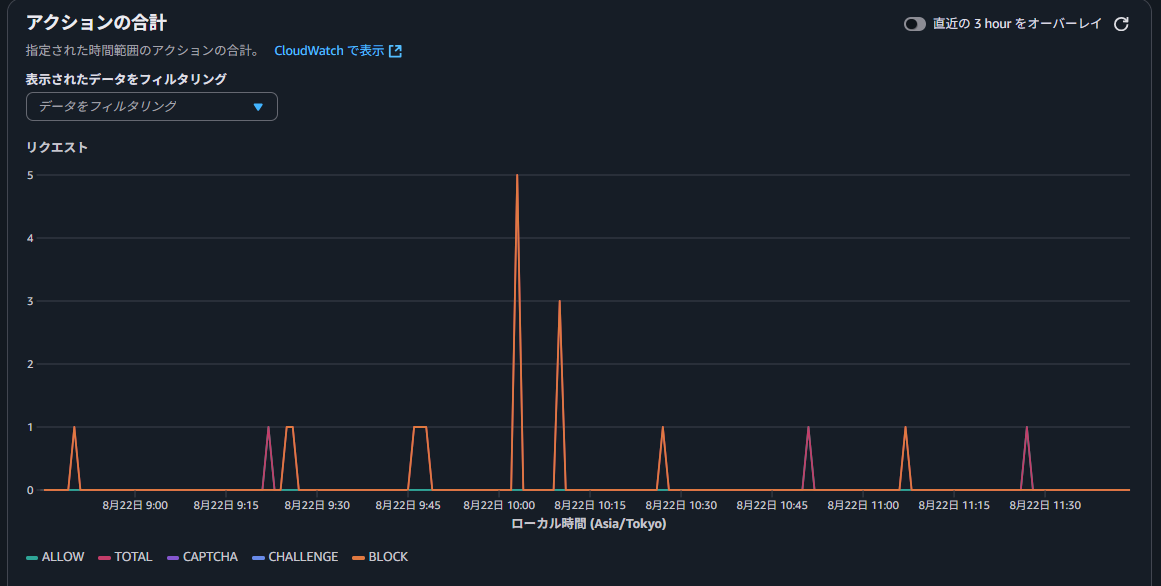

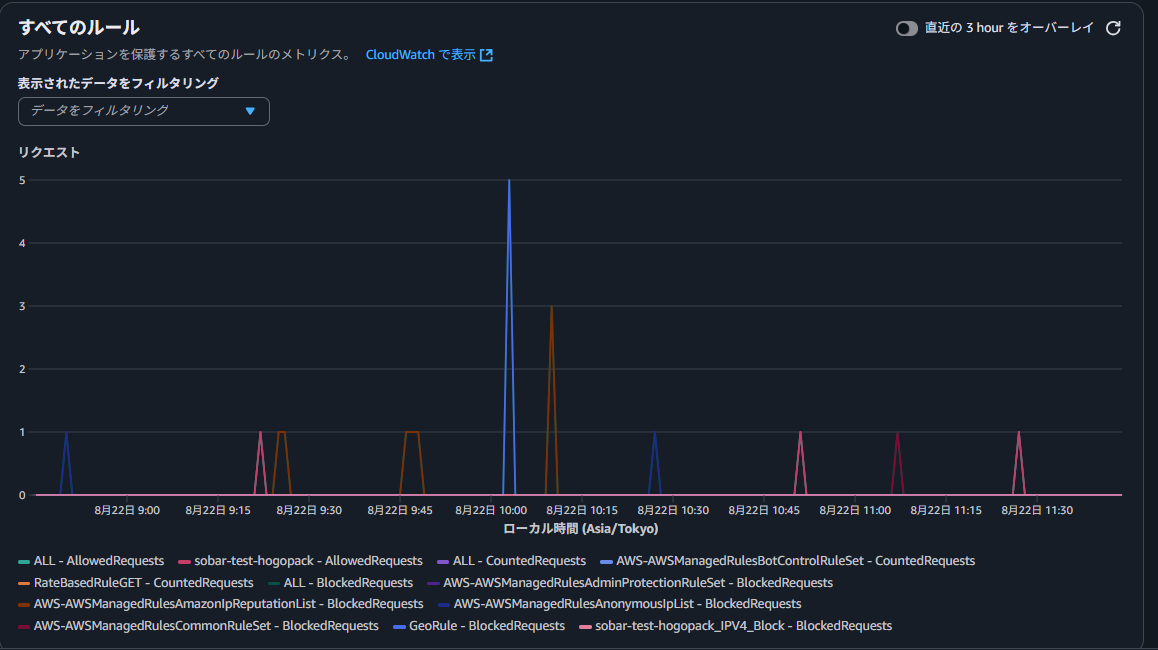

1-5. モニタリング機能の強化

変更点:

- 保護パックごとに統合されたモダンで見やすいダッシュボードが利用可能

- 脅威の検出状況やルールのパフォーマンス分析、改善提案がひとつの画面で確認できるようになった

作成した保護パックの『ダッシュボードを表示』から表示可能です。

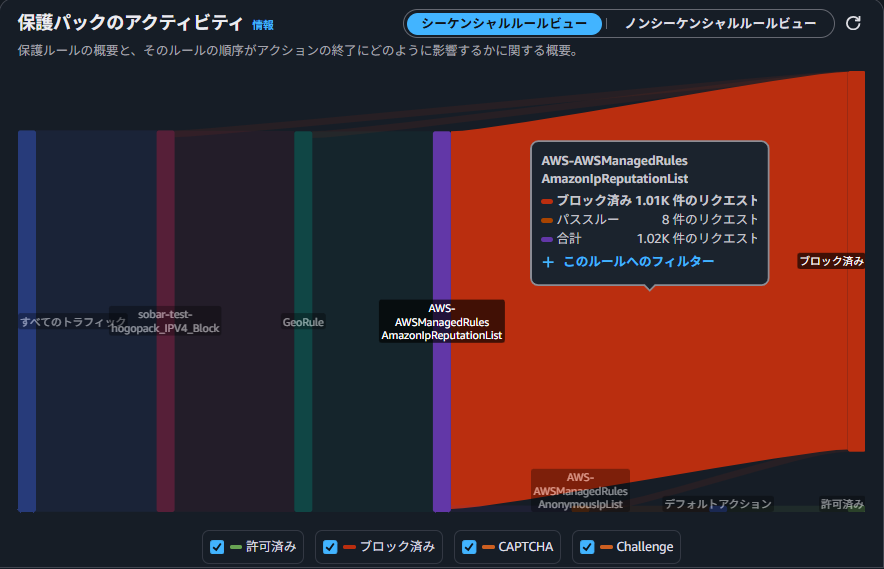

サンキーダイアグラムでルールごとのアクティビティも視覚化されているため分析に役立ちそうです。

サンキーダイアグラムでは、リクエストがどのルールから評価され、最終的に許可(Allow)またはブロック(Block)されたのか、その流れと内訳を視覚的に追跡できます。

2. 実践!新しいコンソールでWeb ACL(保護パック)を作成してみよう(チュートリアル)

こちらでは具体的なシナリオに沿って保護パックを作成とその手順について解説してみたいと思います。

- シナリオ: ALB(Application Load Balancer)で公開している一般的なWebサイトを保護する。

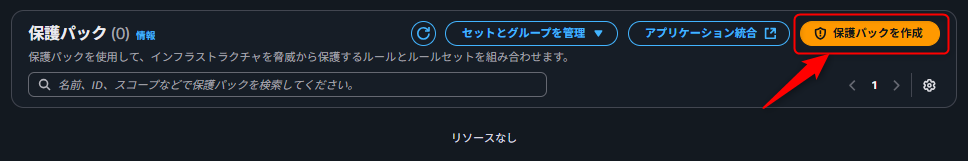

2-1. Step 1:保護パックの新規作成&「推奨保護」で基本的なルールを自動適用

「保護パックを作成」ボタンから開始。

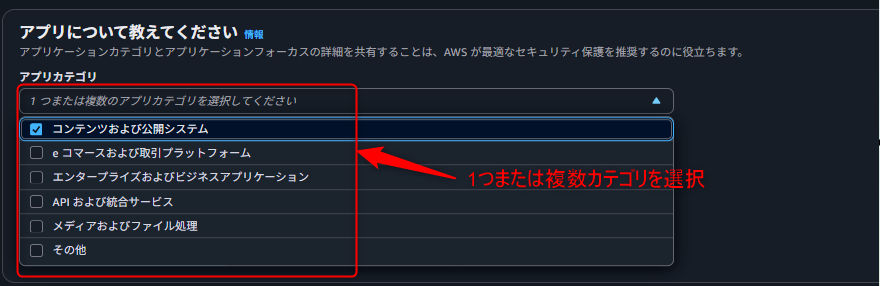

アプリカテゴリを選択します。

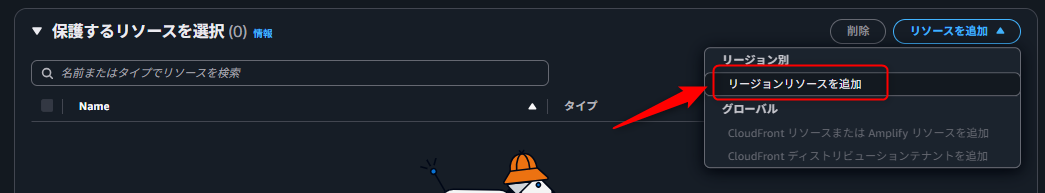

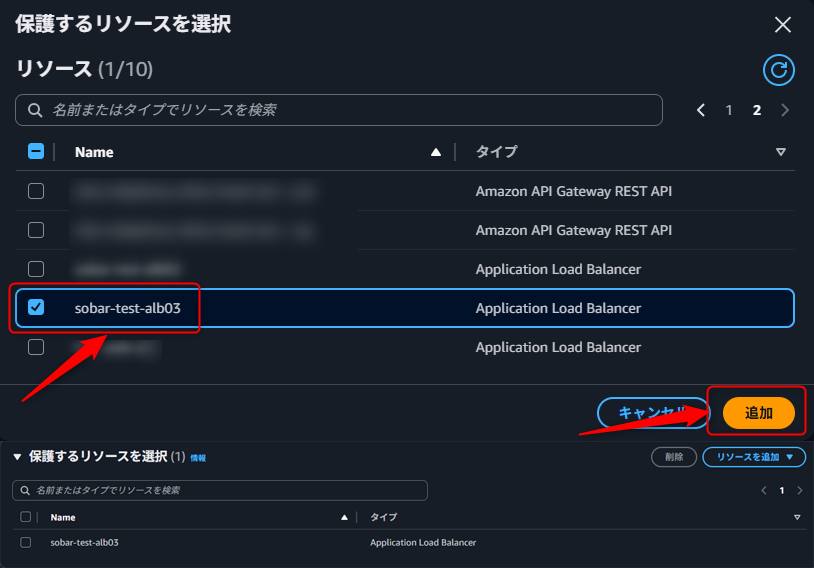

保護したいリソースが存在するリージョンを選択し、『リソースを追加』から対象リソース(今回はALB)を指定します。

保護対象リソースを選択。今回はALBを指定。

保護パックのテンプレートを選択します。今回は『推奨保護』を選択します。こちらは真ん中にある『重要ルール』に加えて、GET リクエストのレート制限、POST、PUT、DELETE リクエストのレート制限、Amazon IP レピュテーションリスト、匿名 IP リスト保護、マネージド IP DDoS 保護、Bot Control 保護といった設定が追加されます。

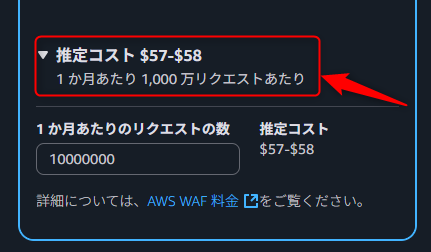

推定コストも下に表示されますので参考にしていただければと思います。今回の設定の場合は1カ月あたりのリクエスト数が1,000万件ある場合の1カ月の推定コストは$57-$58 となるようです。

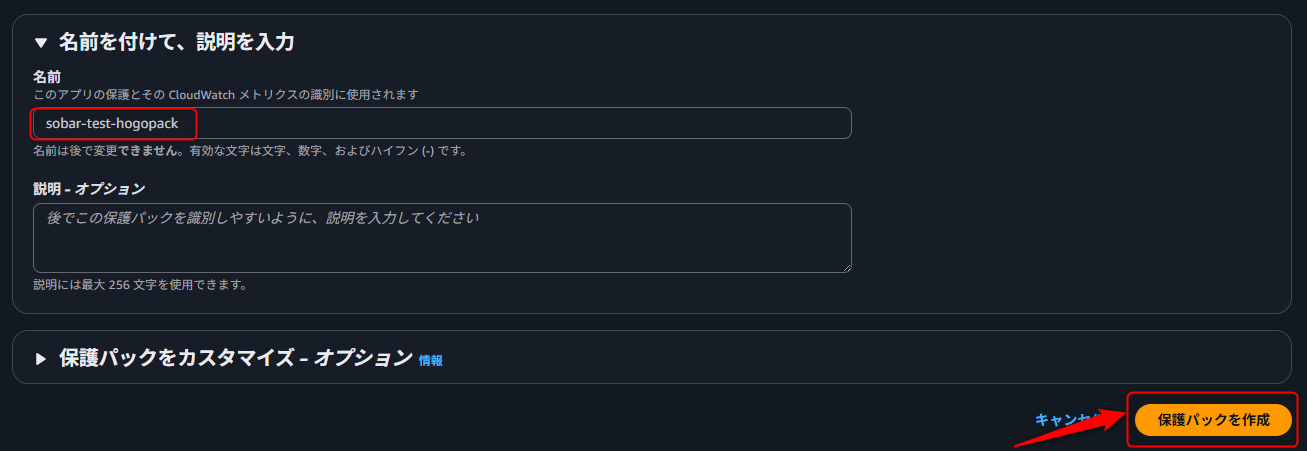

名前をつけて、保護パックを作成します。

これだけで主要なAWSManagedRulesCommonRuleSetなどのマネージドルールが追加されます!

2-2. Step 2:設定された内容の確認

まずは作成された保護パックの内容を確認します。作成した保護パックの枠の真ん中あたりにあるルールの「表示および編集」をクリックします。

右側に設定項目が開きます。10/17 ルールがアクティブで、カウントモードで7つのルールが実行されていることが確認できます。こちらの画面上でルール個別の設定内容の確認・変更、順序編集、ルール追加が可能です。

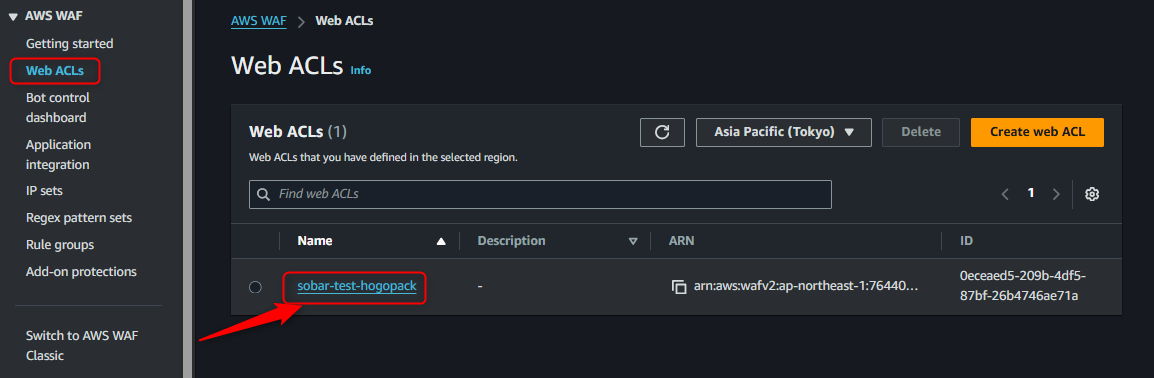

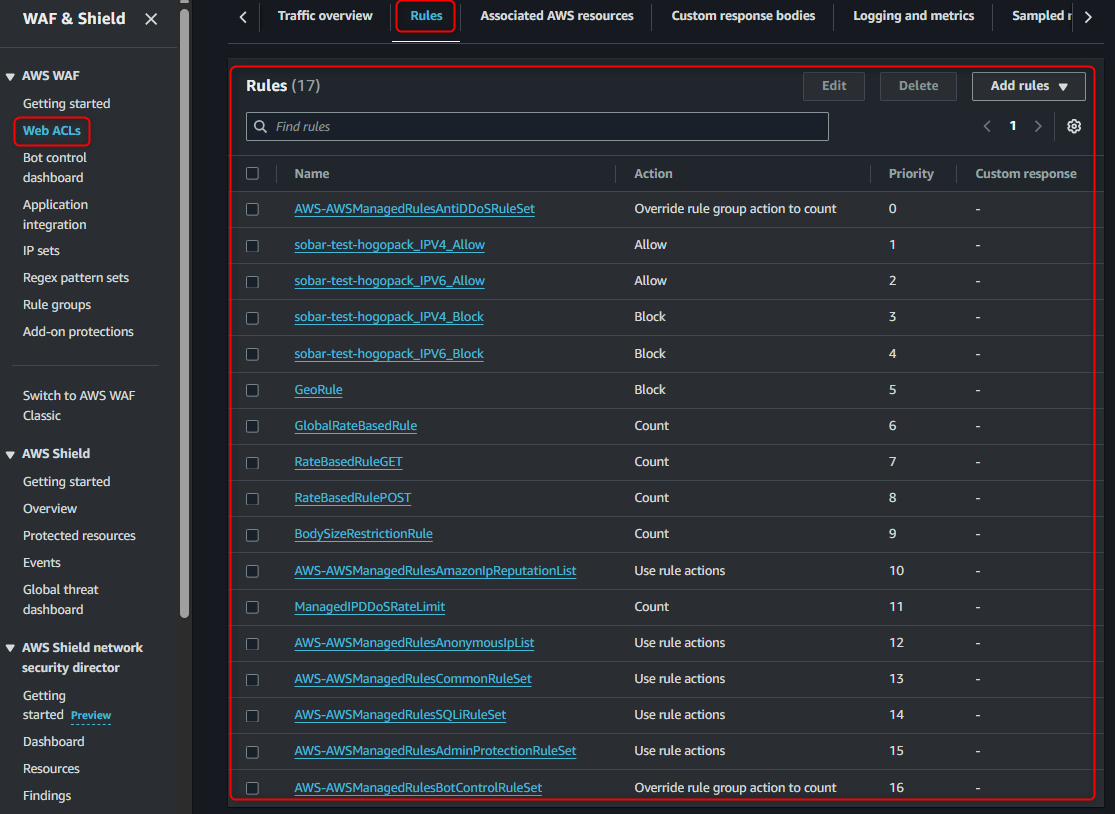

以下は旧コンソールに切り替えた際の状況となります。Web ACLsには作成した保護パック名でWeb ACLsが作成されています。

そのRulesを確認すると、保護パックで作成された17個のルールが存在することも確認できます。

2-3. Step 3:ルールのカスタマイズ(IPアドレス制限)

IPアドレス制限を実施するために作成する必要がある空のリストなど、今まで毎回0から作成していた内容がすぐに設定・使い始められるような状態まですでに設定されています。

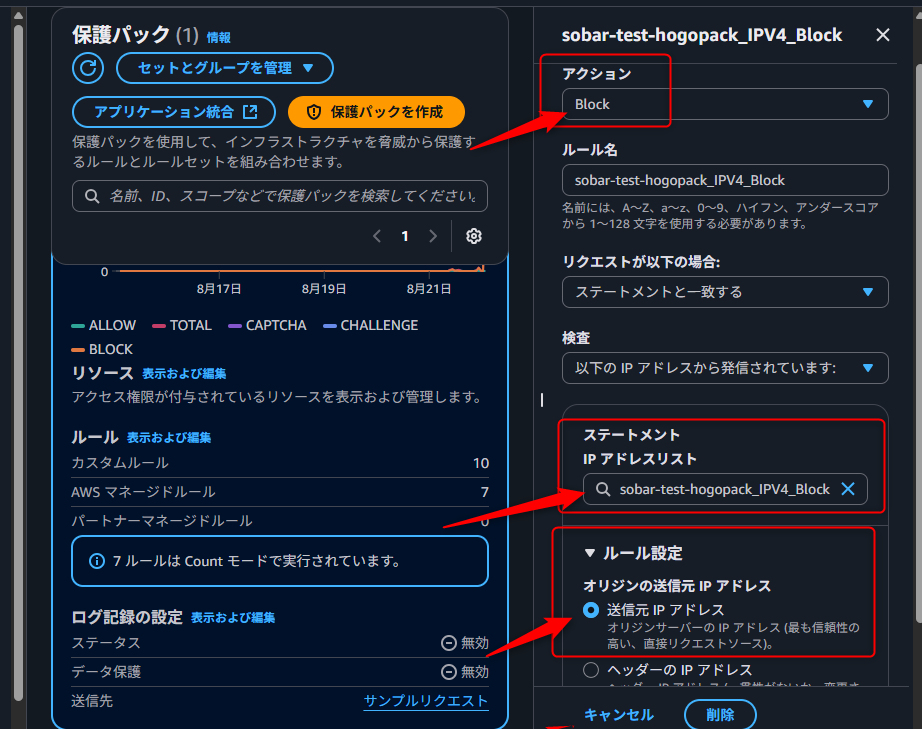

今回は特定のIPアドレスをブロックするルールを追加する手順を解説いたします。IP Setsを紐づけたIPv4&IPv6の許可・拒否用のルールがそれぞれ4つ作成されていますので、そのなかで「[保護パック名]_IPV4_Block」の項目をクリックします。

(保護パック作成時に選択した推奨設定は重要ルールも含まれているため、その中にある「IP許可リスト Allow」と「IPブロックリスト Block」のIPv4用とIPv6用の空のリストがそれぞれ作成されてきます)

ルール設定としては送信元のIPをステートメント「[保護パック名]_IPV4_Block」のIP Setsで Block(アクション) する設定であることが確認できますので、IP Sets 「[保護パック名]_IPV4_Block」にBlock するIPアドレスを設定していきます。

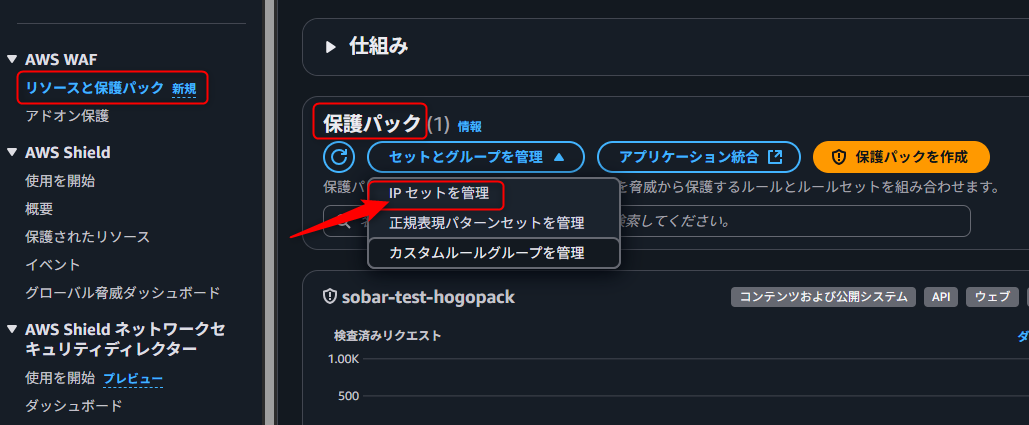

設定箇所はリソースと保護パック画面に戻り、真ん中の画面の保護パック > セットとグループを管理 > IP セットを管理から設定を行います。

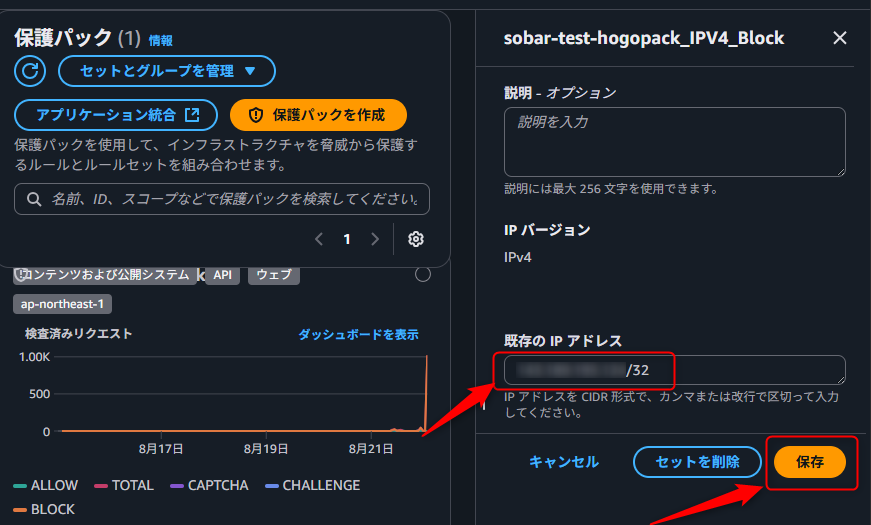

IP アドレスを CIDR 形式で、カンマまたは改行で区切って入力し保存します。

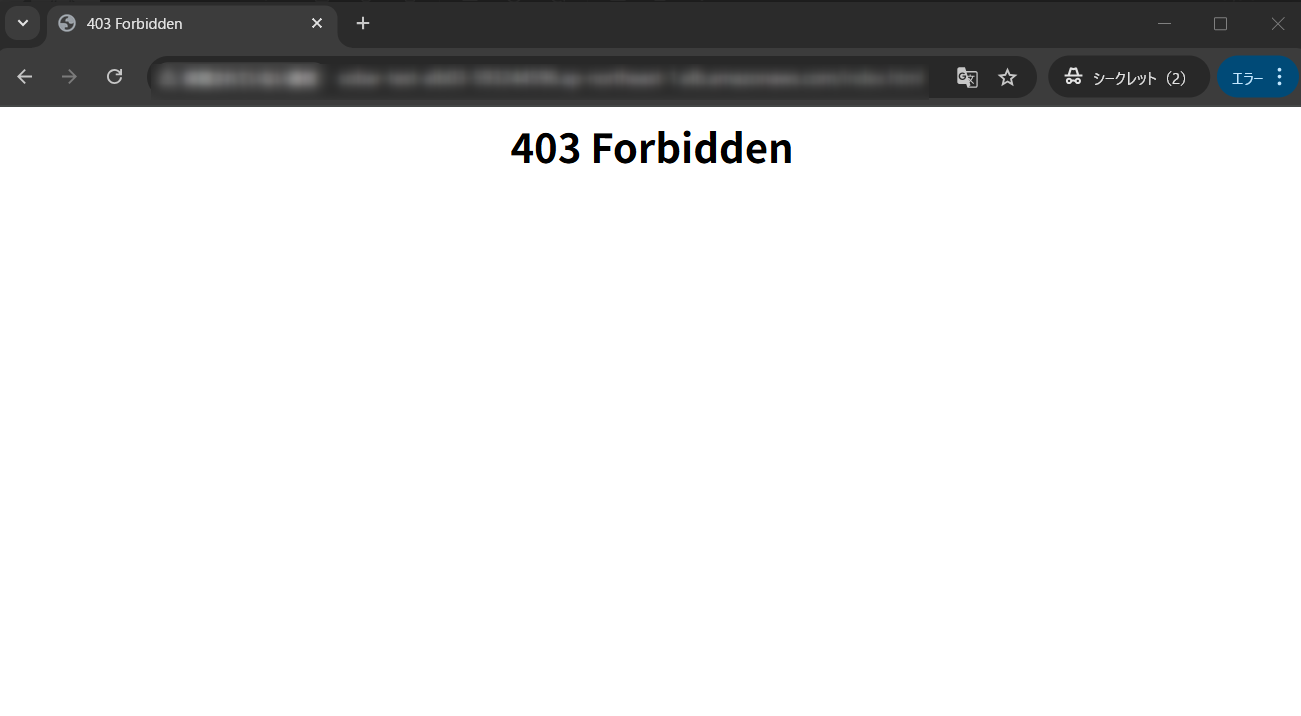

該当のIPアドレスを使用する端末からの通信がブロックされることを確認します。

3. 旧コンソールからの移行時の注意点

以下に3点程旧コンソールからの移行時の注意点を補足します。

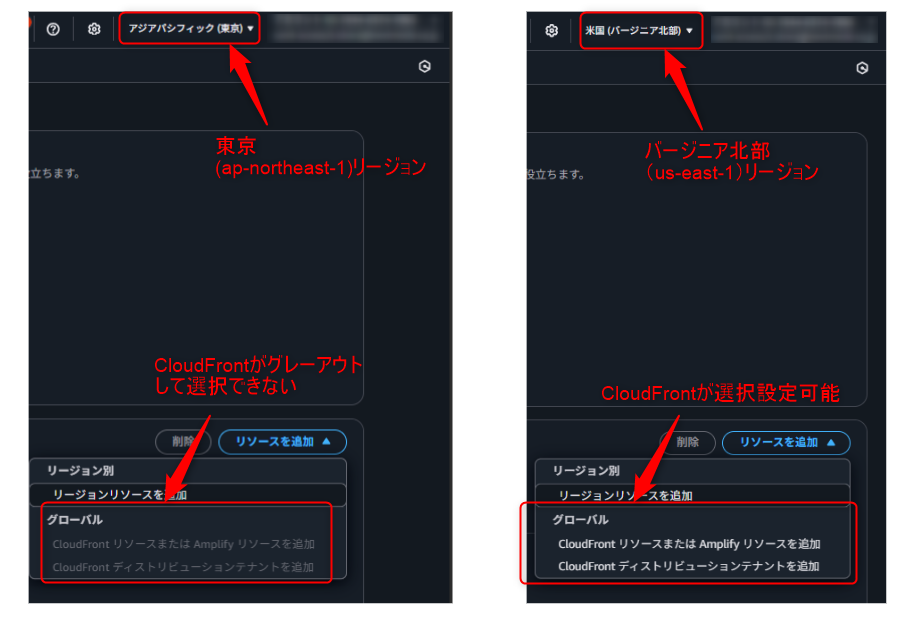

3-1. CloudFront用のWeb ACLはどこで設定するか?

新コンソールではバージニア北部(us-east-1)リージョンでCloudFrontの設定メニューが表示・設定できます。

3-2. APIやCLIの変更点

コンソールの裏側で動いているAPIはWAFv2がベースとなります。

スクリプトなどで操作している場合は注意ください。

3-3. 新しいコンソールに変更後の既存のWeb ACLについては?

既存のWeb ACLも新しいコンソールから問題なく管理できるためご安心ください。

4. まとめ

新コンソールを利用することで情報セキュリティ設定のハードルが下がり、より多くの人がAWS WAFの恩恵を受けやすくなりました。また、直感的なUIと自動設定により、設定・運用の工数が大幅に削減されることも期待されます。

まずはぜひ新しいコンソールを実際に触って使ってみていただき、どのような設定がされるかをご確認いただければと思います。そのうえで、対象のシステム要件に基づいた設定の調整・チューニングを実施いただければと思います。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。