社内のAWSマルチアカウントの利用状況を可視化するにはどうすればいいの?

本記事では、AWSのマルチアカウントを利用している場合に、ユーザーの利用状況を可視化するために有用となるサービスを解説し、サービス概要と実際にどうやって防げるのかを説明します。また、効果的な活用法と運用上の注意点を明らかにします。

目次:

1. AWSのマルチアカウントとは

AWSのマルチアカウントとは、1つの企業や組織が複数のAWSアカウントを所有・管理し、それぞれのアカウントで異なる目的やプロジェクト、部門などに応じてクラウドリソースを運用する方式を指します。これはAWSが公式に推奨しているベストプラクティスでもあり、現在では中規模〜大規模のクラウドユーザーにおいてほぼ標準化されている運用形態です。

たとえば、

- 開発・検証・本番といった環境別の分離

- 事業部・拠点・グループ会社ごとの独立運用

- 外部委託先との責任分離を意識した区分け

など、アカウントを分ける理由は企業の業態や組織構造によってさまざまです。

この戦略の背景には、「リソースや権限を物理的に分けることによるリスク軽減」「コストや監査の明確化」「開発スピードと柔軟性の確保」など、クラウドならではの利点を最大化する狙いがあります。

2. マルチアカウントのメリット・デメリット

メリットとしては下記の3点が挙げられます。

1. 情報セキュリティの強化

アカウントごとにIAM(ユーザーと権限)を管理できるため、最小権限の原則を徹底しやすくなります。ある部門がS3のバケット設定を誤っても、他部門の環境には影響を及ぼさないといった障害の隔離が可能です。

2. コストの把握が容易

各アカウントの利用状況に応じて課金されるため、部門別、プロジェクト別の予算管理や配賦が明確になります。これは財務・経理部門との連携にも大きな利点となります。

3. スケーラビリティと柔軟性の確保

アカウントが独立しているため、それぞれで異なるリソース管理やインフラ設計を柔軟に進めることができます。特にマイクロサービスアーキテクチャとの親和性が高く、アジリティのある開発体制が構築できます。

一方でデメリットとしては、下記の3点が挙げられます。

1. 横断的な可視化が難しい

各アカウントでCloudTrailやログを個別に確認しなければならず、全体像を把握するには高度なログ集約とダッシュボード構築が求められます。

2. ガバナンス設計の難易度

IAMロールやSCP(Service Control Policy)を使って一元管理するには、AWS Organizationsの理解が必要不可欠です。また、アカウントが増えるほど統制が難しくなります。

3. セキュリティアラートの乱立

複数のアカウントから発せられるアラートを集約・整理しないまま放置すると、「本当に重要なアラート」を見逃してしまう危険性があります。

このように、マルチアカウントには明確な利点がある一方で、それを最大限活かすためには、設計・運用・統制の各フェーズにおいて高度な知見が求められます。

このデメリットをどのように補うかを後述していきます。

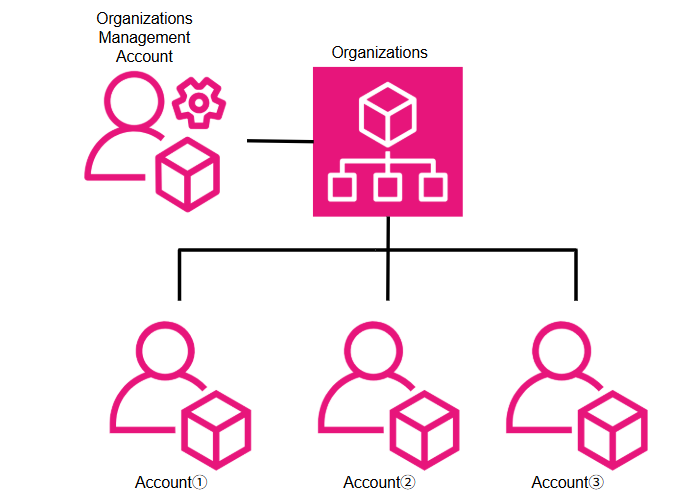

3. AWS Organizationsで解決する

AWS Organizationsは、AWSが提供するマルチアカウント管理のためのネイティブサービスです。単にアカウントを束ねるだけでなく、情報セキュリティとガバナンスを一元的に設計・運用できる基盤として、非常に強力な機能を備えています。

主な特徴は以下の通りです:

-

アカウント階層(OU:組織単位)による分類管理

複数のAWSアカウントを、部門や用途に応じてツリー構造で整理できます。 -

SCP(Service Control Policies)による利用制限

「このOUのアカウントでは、特定リージョン以外でEC2を使えない」など、組織的なルールを強制できます。 -

統合請求(Consolidated Billing)

全アカウントの利用料をまとめて精算可能。割引(RI・SP)も全体で共有され、コストメリットが得られます。 -

CloudTrailやGuardDutyなどの一元化

監査ログや情報セキュリティ脅威検知をマスターアカウントで一括管理できます。

AWSマネジメントコンソールからAWS Organizationsを開き、「組織を作成する」ボタンをクリックして、組織を作成します。

組織が作成出来たら、その組織に対して、一元管理するサービス、ポリシーなどの設定がここから設定できます。

アカウント追加のベストプラクティスについてはこちらをご覧ください

一方で、AWS Organizationsは“あくまでAWS内で完結する”ガバナンスツールです。これをサードパーティーソリューションで行う場合はどうすればよいでしょうか。

4. AWS外のサービスで解決するには?~利用状況の可視化をするための「Netskope」とは~

Netskopeは、SASEと言われる分野の製品であり、クラウドセキュリティ分野におけるリーディングソリューションになります。CASB(Cloud Access Security Broker)やDLP(Data Loss Prevention)の機能を有しています。

Netskopeの最大の特長は、「クラウド利用の“実態”を把握できる」こと。AWS環境に限らず、SlackやGoogle Workspace、Notion、Asanaなど、業務で日常的に使われているSaaSの利用状況を可視化・制御できる点が強みです。

特に、以下のような課題に直面している組織に適しています:

- 開発者が個人アカウントでSaaSを利用してしまい、情報漏洩リスクが高まっている

- AWS S3バケットが誤ってインターネット公開されていた

- 退職者のアカウントが各種SaaSに残っていた

- 全社でどのSaaSが使われているか、管理者すら把握できていない

Netskopeは、これらのリスクに対して以下の機能を提供します:

- API連携によるSaaSのアクセス状況監視

- S3などIaaS上のデータへのアクセス制御と監視

- シャドーITの検出と制御

- データ持ち出しのポリシー制御(例:個人Gmailへの添付禁止)

マルチアカウントにおいて見落とされがちな“横断的な利用実態”を把握し、適切な対応につなげられるのがNetskopeの最大の価値です。

5. AWS OrganizationsとNetskopeの使い分け

AWS OrganizationsとNetskopeをどのように使い分けるか、以下に比較表を示します。

| 比較軸 | AWS Organizations | Netskope |

|---|---|---|

| 対象範囲 | AWSアカウント・リソース | AWS+SaaSを含む全クラウド |

| 主な機能 | SCP、請求統合、ログ統合 | SaaS利用可視化、API制御、DLP |

| 管理粒度 | OU・IAMベース | 通信・デバイス・ユーザー単位 |

| 得意領域 | 権限管理とポリシー | 利用実態の可視化と制御 |

| 補完関係 | 内部ガバナンスの基盤 | 外部接続と全社統制の補完 |

実際の導入現場では、以下のような構成が理想的と言えます:

- AWS Organizationsで全アカウントの階層管理・SCP制御を構築

- Netskopeでアカウント横断のクラウドアクセス状況を可視化

- SlackやNotionの運用状況もNetskopeで把握・監視

- 違反時は自動でアラート/遮断する仕組みを構築

AWSという「インフラ基盤」に加えて、業務で利用されるSaaSや通信経路の可視化と制御を補完することで、真の意味での「ゼロトラスト・セキュリティ」が実現します。

6. まとめ

AWSのマルチアカウント運用は、クラウド活用を本格化させる企業にとって不可欠な戦略となっています。しかし、それが高度化すればするほど「構成は整理されたのに、実態が見えない」という事態に陥ることもあります。

本コラムでご紹介したように、

- AWS Organizationsによる内部統制

- Netskopeによる可視化・制御の強化

という2つのレイヤーを併用することによって、マルチアカウント運用におけるガバナンスと柔軟性のバランスを取ることが可能になります。

「管理がしやすいからクラウドを使う」のではなく、「見えにくさを管理できるように設計するからこそ、クラウドが強くなる」——そんな考え方が、これからのAWS活用に求められています。

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。