ACM(AWS Certificate Manager)とは?メリットと注意点

【これ一冊で分かる!】NTT東日本がおすすめするクラウド導入を成功させるためのお役立ちマニュアルのダウンロードはこちら!

AWSでは、ACMを活用することでより簡単にSSL/TLS証明書を設定・運用ができます。

一方、ACMの利用を検討しているけれど、実際にどのようなメリットや注意点があるのか分からない方もいるでしょう。

この記事では、SSL/TLS証明書の仕組みや種類について解説しながら、ACMを利用するメリットや注意点、使い方についてご紹介します。この記事を読めば、ACM活用に関する悩みが解決できます。導入の検討をしている方は、ぜひ参考にしてください。

目次:

- 1.ACM(AWS Certificate Manager)とは?

- 2.SSL/TLS証明書とは?

- 2-1.SSL/TLS証明書の仕組み

- 2-2.SSL/TLS証明書の種類

- 2-3.SSL/TLS証明書の作成プロセス

- 2-4.SSL/TLS証明書の使用プロセス

- 3.ACMを利用する4つのメリット

- 3-1. 自動更新される

- 3-2. パブリック証明書とワイルドカード証明書を無料で発行できる

- 3-3. 管理が簡単

- 3-4. 他のAWSサービスとシームレスに統合される

- 4.ACMを利用する際の3つの注意点

- 4-1. ACMで提供される証明書はドメイン認証のみ

- 4-2. 特定の条件下では自動更新されない

- 4-3. リージョンによって使える証明書が異なる

- 5.ACMサービスの使い方

- 5-1.他のAWSサービスとの統合

- 6.ACMを活用するならNTT東日本にお任せください

- 7.ACMについてまとめ

1.ACM(AWS Certificate Manager)とは?

ACM(AWS Certificate Manager)とは、AWS内でSSL証明書の発行や発行したSSL証明書の自動更新ができるサービスです。ACMプライベート認証機関サービスを利用する場合を除いてACMの利用には料金が発生しないため、証明書を発行や更新の費用を支払うことなくAWS内で運用しているWebサイトやWebサービスなどを常時SSL/TLS化することができます。

ACMで発行したサービスは、ロードバランサーであるELB(Elastic Load Balancing)を自社専用ドメインで使用するときや、コンテンツをスピーディに配信できるネットワークのCloudFrontなどに役立てられます。

【これ一冊で分かる!】NTT東日本がおすすめするクラウド導入を成功させるためのお役立ちマニュアルのダウンロードはこちら!

2.SSL/TLS証明書とは?

SSL/TLS証明書とは、通信の暗号化とサイト事業者の安全性を証明してくれるものです。SSL/TLS証明書を使用することで、利用者の個人情報を盗み取られないよう暗号化により安全なインターネットサイトを提供できます。

またSSL/TLS証明書は、なりすましサイトの対策としても有効とされています。証明書を発行する際は、必ず運営会社がどのような組織なのかを確認し住所や会社名を情報のなかに組み込んでいるからです。

なりすましサイトか判断する方法として、SSL/TLS証明書を確認すれば運営会社が本物なのかどうか、サイトを運営する組織は安全で実在しているものなのかが分かるようになっています。

ユーザーの個人情報を暗号化し、サイト運営者の実在性を証明するSSL/TLS証明書は、情報セキュリティ対策として最低限しておくべき対策といえるでしょう。

2-1.SSL/TLS証明書の仕組み

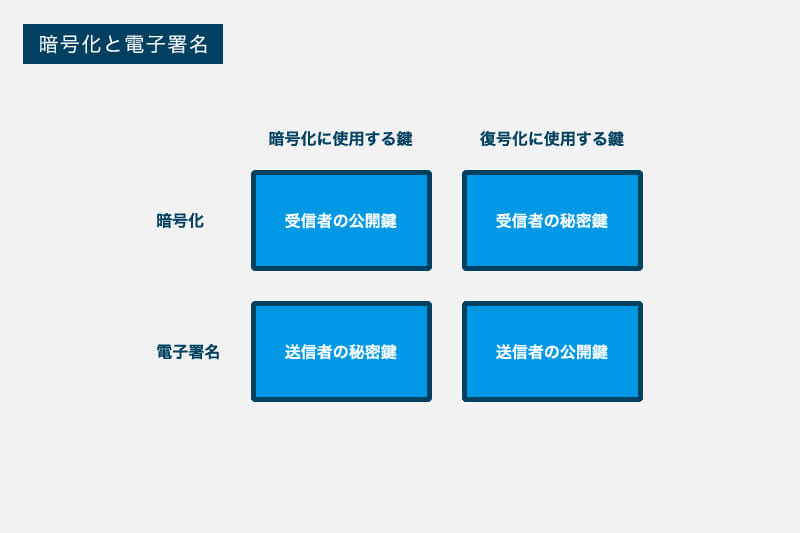

SSL/TLS証明書の仕組みとして暗号化は「公開鍵暗号方式」を使用しています。公開鍵暗号方式とは、暗号化と復号化に「公開鍵」と「秘密鍵」という、別々の2つの鍵を使用する方式です。

具体的な暗号化の流れは以下の通りです。

1.送信者は、受信者の公開鍵を使用し暗号化したうえで送信

2.受信者は受信者自身の秘密鍵を使用し復号

公開鍵も秘密鍵も受信者の鍵のため、復号化は受信者にしかできない仕組みになっています。このように公開鍵暗号方式を利用することで「機密性」の確保がされるのです。

続いての仕組みが電子署名です。

電子署名は改ざんの防止のために、オリジナルデータと一緒に送信されています。電子署名とは、送信者が送信者の秘密鍵を利用して暗号化したデータのことです。

電子署名の復号化は、送信者の公開鍵を使用しなければ開きません。そのため受信者は送信者の公開鍵を使用し、電子署名とオリジナルデータが同じかを確認できるようになっています。

電子署名の暗号化も復号化も、送信者の鍵を利用しているため第三者が作成することができません。そのため改ざん防止が達成されると同時に、送信者の実在性を証明するのです。

2-2.SSL/TLS証明書の種類

SSL/TLS証明書の種類は主に3つあります。

| ドメイン認証(DV) | ドメインがSSL証明書の申請者と一致していることを認証 |

|---|---|

| 企業実在認証・組織認証(OV) | ドメイン認証と組織の実在を認証 |

| EV認証(EV) | ドメイン認証と組織認証に加え、申込み意思や権限の確認をして認証 |

3つのSSL/TLS証明書はURLの欄に鍵マークが表示されるのは一緒ですが、特に信頼性が高いEV認証では、URLに鍵マークのほか組織名も表示されます。

EV認証は、世界標準の認証ガイドラインに基づいているため、より厳しい認証がされておりオンラインショップやネット銀行などで使用されています。

ドメイン認証(DV)はキャンペーンサイトなどに、企業実在認証・組織認証(OV)は、会員制サイトなどで活用されています。

2-3.SSL/TLS証明書の作成プロセス

SSL/TLS証明書の作成プロセスは一般的に以下の流れで行われます。

1.CSR(証明書署名申請ファイル)の作成

2.認証局に申込

3.メールや電話・書類による審査

4.SSL/TLS証明書が発行される

SSL/TLS証明書にはパブリック証明書とプライベート証明書の2つがあり、発行された認証局が異なります。

パブリック証明書は公的な証明書が発行できるパブリック認証局で発行された証明書のことです。より厳格な審査がされるパブリック証明書は、アプリケーションやWebブラウザが自動で安全だと判断し信頼する仕組みです。

一方プライベート証明書は、自社で構築したプライベート認証局で認証した証明書を指します。主な使用例として、社内システムなどが挙げられます。

ACMでは、パブリック証明書とプライベート証明書のどちらも作成が可能です。

2-4.SSL/TLS証明書の使用プロセス

証明書を使用するためには、証明書の所有者がWebサーバーなどのサーバーに証明書をアップロードします。またSSL/TLSの通信時にアップロードした証明書と共に、証明書の作成時に使用した秘密鍵を参照するように設定を行います。

サーバーはブラウザなどのクライアントからSSL/TLSによる接続要求を受信した際、クライアントに証明書を送信します。

クライアントはサーバーから受信した証明書に含まれる認証局の署名を検証し、証明書に含まれるサーバーの公開鍵やCommon Nameが改ざんされていないことを確認します。

確認後は、その後の通信のために一時的に使用する共通鍵を生成し、サーバーの公開鍵を使用して暗号化してサーバーへ送信します。

なお、多くのクライアントは信頼する認証局のリストを備えており、このリストに含まれない認証局が発行した証明書を受信した場合には警告を表示するような仕様になっています。

【これ一冊で分かる!】NTT東日本がおすすめするクラウド導入を成功させるためのお役立ちマニュアルのダウンロードはこちら!

3.ACMを利用する4つのメリット

ACMを利用するメリットは以下の4つです。

- 自動更新される

- パブリック証明書をとワイルドカード証明書を無料で発行できる

- 管理が簡単

- 他のAWSサービスとシームレスに統合される

順番に見ていきましょう。

3-1. 自動更新される

ACMを利用するメリットのひとつとして、自動更新される点が挙げられます。

2020年9月からSSL/TLS証明書の有効期限は13ヶ月に短縮され、これからさらに有効期限は短くなるといわれています。通常SSL/TLS証明書の更新には、再購入が必要なため手間もコストもかかります。

一方、ACMを活用していれば、発行から13ヶ月経つと自動的に更新されます。そのためうっかり期限切れになることもなく、手間がかからず利用できます。

3-2. パブリック証明書とワイルドカード証明書を無料で発行できる

ACMで作るパブリック証明書とワイルドカード証明書は無料で利用できます。しかし無料のパブリック証明書が利用できるのは、ELBとAmazon CloudFrontのみです。

そのため、他のAWSのサービスでWebサイトの証明をしたい場合は、ELBを配置する必要があり転送料金が別途必要となるため注意しましょう。

また、プライベート証明書の価格は以下のとおりです。

| 月内/汎用モードの証明書の数が1,000枚以下の場合 | 0.75ドル/1証明書 |

|---|---|

| 月内/汎用モードの証明書の数が1,001~10,000枚以下の場合 | 0.35ドル/1証明書 |

| 月内/汎用モードの証明書の数が10,001枚以上 | 0.001ドル/1証明書 |

| 有効期限が短い証明書 | 0.058ドル/1証明書 |

※2023年8月現在の料金です。

上記の証明書の価格とは別に、プライベート認証局の料金も発生します。

| 汎用モードのプライベート認証局 | 400ドル/1ヶ月 |

|---|---|

| 有効期限が短い証明書を発行するプライベート認証局 | 50ドル/1ヶ月 |

※2023年8月現在の料金です。

初回のみプライベート認証局を、30日間トライアルできるので活用するとよいでしょう。

3-3. 管理が簡単

ACMは、管理が簡単なのもメリットのひとつです。発行自体も数分でできるだけでなく、AWSのサービスのため、まとめて管理が可能です。

具体的には、AWS CLIやACM API・AWSマネジメントコンソールから管理ができます。各証明書の使用状況の監査はもちろん、インポートされた証明書も管理できるので効率良く管理・活用ができるでしょう。

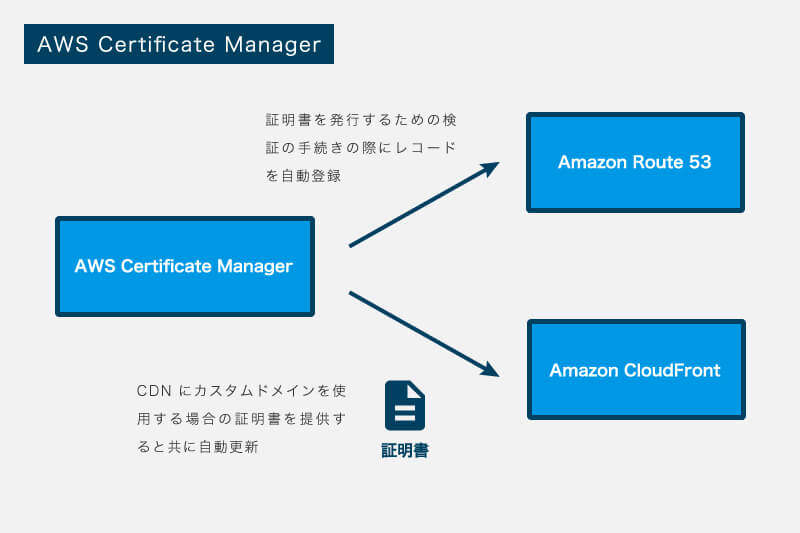

3-4. 他のAWSサービスとシームレスに統合される

ACMは、他のAWSサービスともシームレスに統合できます。AWSではDNSサービスとしてAmazon Route 53が提供されており、Amazon Route 53で作成されたドメインもワンクリックで証明書発行ができます。

またACMで作成された証明書は、以下のAWSサービスでサポートされています。

- Elastic Load Balancing

- Amazon CloudFront

- Amazon Cognito

- AWS Elastic Beanstalk

- AWS App Runner

- Amazon API Gateway

- AWS Nitro Enclaves

- AWS CloudFormation

- AWS Amplify

- Amazon OpenSearch Service

- AWS Network Firewall

豊富なサービスとシームレスな統合ができるため、より効率良くAWS運用できるのがポイントです。

【これ一冊で分かる!】NTT東日本がおすすめするクラウド導入を成功させるためのお役立ちマニュアルのダウンロードはこちら!

4.ACMを利用する際の3つの注意点

ACMを利用する際、3つの注意点があります。

- ACMで提供される証明書はドメイン認証のみ

- 特定の条件下では自動更新されない

- リージョンによって使える証明書が異なる

ひとつずつ解説します。

4-1. ACMで提供される証明書はドメイン認証のみ

ACMで提供される証明書は、ドメイン認証のみですので注意しましょう。

企業実在認証・組織認証(OV)やEV認証(EV)のような、より取得の難しい認証を希望している場合は発行できません。企業実在認証・組織認証(OV)やEV認証(EV)を利用したい場合は、他の提供サービスで発行をしてからインポートして利用しましょう。

4-2. 特定の条件下では自動更新されない

通常13ヶ月で自動更新されますが、以下の条件下では自動更新されないため注意が必要です。

- インポートした証明書の場合

- DNS検証がされていない場合

- ELBやAmazon CloudFrontに証明書が適用されていない場合

上記の場合は自動更新ができないため、対処できるものについては対処していきましょう。またインポートされた証明書については、そのまま更新はできず再インポートが必要です。

4-3. リージョンによって使える証明書が異なる

ACMはリージョナルリソースのため、リージョンによって使える証明書が異なります。リージョンとは物理的に位置するデータセンターのことで、日本であれば東京と大阪にリージョンがあります。

たとえばAmazon CloudFrontでSSL/TLS証明書を利用する場合は、us-east-1 (バージニア北部) というリージョンで発行したSSL/TLS証明書しか使えません。

他のリージョンで証明書を使いたい場合は、証明書をリクエストするかインポートしなければならないため注意しましょう。

【これ一冊で分かる!】NTT東日本がおすすめするクラウド導入を成功させるためのお役立ちマニュアルのダウンロードはこちら!

5.ACMサービスの使い方

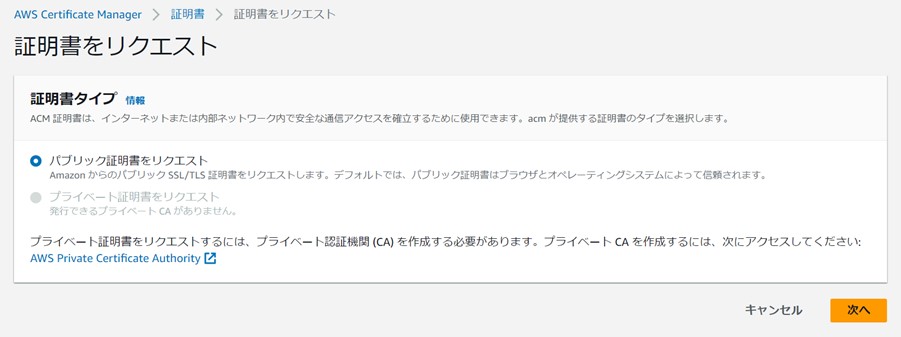

ACMを利用するためには、マネジメントコンソールからACMのページへアクセスしましょう。ACMのページが表示された後、「証明書をリクエスト」をクリックします。

証明書のリクエストページが表示されたら「パブリック証明書をリクエスト」にチェックが入っていることを確認してから「次へ」ボタンをクリックします。

ドメイン名の入力後、「DNS検証・推奨」または「Eメール検証」のいずれかを選択し「リクエスト」ボタンをクリックしましょう。

5-1.他のAWSサービスとの統合

前章のメリットで紹介したとおり、AWSではDNSサービスとしてAmazon Route 53が提供されています。

ACMでリクエストした証明書に含まれるドメイン名のネームサーバーがAmazon Route 53で運用されている場合、ボタン一つでリクエストを検証でき、DNSの検証では必要なDNSレコードの登録などの手間を省けます。

より簡単に設定をするためには、Amazon Route 53を活用すると効率的に設定ができるでしょう。

【これ一冊で分かる!】NTT東日本がおすすめするクラウド導入を成功させるためのお役立ちマニュアルのダウンロードはこちら!

6.ACMを活用するならNTT東日本にお任せください

ACMの活用を検討しているけれど、設定や運用が心配な方もいるでしょう。ACMの活用を検討している方は、ぜひNTT東日本クラウド導入・運用サービスにご相談ください。

NTT東日本クラウド導入・運用サービスでは、AWSでクラウド運用をする方の悩みを包括的にサポートしています。AWS有資格者のプロが、お客さまの悩みを細かくヒアリングし最適な解決策の提案が可能です。ACMの設定はもちろん、そのほかのAWSサービスとの統合なども含め導入・運用・保守のワンストップ支援を希望している場合は最適でしょう。

ACMを利用したいけれど、相談できるパートナーがいない方は、ぜひNTT東日本のクラウド導入・運用サービスをご活用ください。

7.ACMについてまとめ

ACMとは、AWS内でSSL/TLS証明書の発行や発行したSSL/TLS証明書の自動更新ができるサービスです。ACMを活用すれば、無料でパブリック証明書が発行でき、更新時期がきたら自動更新をしてくれます。更新時期を逃しSSL証明書の有効期限が切れることもなく、管理を楽にしてコストの削減も図れます。

AWSを利用していて、SSL/TLS証明書を発行し、簡単に情報セキュリティ対策を強化したい方は、ACMの活用が最適です。ACMの活用を検討している方は、ぜひNTT東日本のクラウド導入・運用サービスをご検討ください。

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。