AWSネットワークを構築するには?必要な要素と手順・セキュリティ対策を解説

AWS構築に関する疑問・質問などございましたら、こちらよりお気軽にご相談ください。

AWSネットワークを構築するには、接続する機能の適切な選定が必要です。VPC同士を接続したいのか、VPCとオンプレミスを接続したいのかによっても、接続する機能が異なります。またインターネット接続が必要なのか、外部接続はせずに使用したいのかによってネットワークの構築も異なります。

そのためAWSネットワークを構築するためには、どのようなサービスを活用し展開していきたいのかを、よく検討しなければなりません。

本記事ではネットワークを接続するための機能の種類や、ネットワーク接続手順について解説します。AWSの情報セキュリティ対策サービスも3つ紹介していますので、ネットワークを構築する際の検討材料になります。ぜひ参考にしてください。

目次:

- 1.AWSネットワークを構成する要素

- 1-1.Region(リージョン)

- 1-2. AZ(アベイラビリティゾーン)

- 1-3.VPC

- 2.VPC同士を接続する機能

- 2-1.VPC Peering(VPCピア機能)

- 2-2.Transit VPC(トランジット VPC オプション)

- 2-3.AWS PrivateLink

- 2-4.AWS Transit Gateway

- 3.VPCとオンプレミスを接続するサービス

- 3-1.Client VPN

- 3-2.Site-to-Site VPN

- 3-3.Direct Connect

- 4.AWSネットワークを構築する手順

- 4-1.Region内にVPCを構成する

- 4-2.VPC内にサブネットを構築する

- 4-3.VPCとInternet Gatewayを紐付け、ルートテーブルを作成する

- 5.AWSネットワークのセキュリティ対策

- 5-1.AWS WAF

- 5-2.AWS Shield

- 5-3.AWS Firewall Manager

- 6.AWSネットワークの構築はぜひNTT東日本にご相談ください

- AWSネットワーク構築についてまとめ

AWS構築に関する疑問・質問などございましたら、こちらよりお気軽にご相談ください。

1.AWSネットワークを構成する要素

AWSネットワークを構成する要素として必ず知っておくべきものが、RegionとAZそしてVPCです。

個々の用語の意味と関係性は以下の通りです。

- 横にスクロールします

| 用語 | 意味 | VPCとの関係性 |

|---|---|---|

| Region | 地理的に近いAZをグルーピングしたもの | region間でVPCを作成すると耐災害・耐障害となる |

| AZ | データセンターの集まり | VPCはAZをまたがって作成でき耐障害性と可用性がうまれる |

| VPC | 自分専用のAWS内のスペース | ━ |

RegionとAZは物理的に存在しているものですが、VPCはAWSの仮想空間に存在しています。ひとつずつ役割などを見ていきましょう。

1-1.Region(リージョン)

Regionとは、実在するAWSのAZが集まったもののことです。

RegionとRegionは離れた位置にあり、世界各地に点在しています。なお日本では東京と大阪にRegionがあります。

クラウドとはいえ、顧客はRegionから近い所在地にいればその分通信の速度が早くなるため、一般的には西日本は大阪・東日本は東京を使用する傾向があります。

また自然災害や停電などのアクシデントがあっても、両方のRegionを活用していると復旧時なども早急に対応が可能です。

万が一の災害や障害に備えて、Regionを複数活用するとよいでしょう。

一方、Regionごとに提供しているサービスが異なります。価格も異なるため使用するサービスがどのRegionで使用できるのか注意が必要です。

1-2. AZ(アベイラビリティゾーン)

AZとは、Region内のデータセンターを小さく分割したものです。

Region内のAZは高速通信で接続されていますが、インフラストラクチャは独立して稼働しています。そのため万が一隣のAZが災害などで障害が起きたとしても、影響がないように設計されているのです。

耐障害性として、同じRegion内のAZを2つ利用することを「マルチAZ」と言い、通信の可用性もあるため幅広く使用されています。

日本では東京に4つ、大阪に3つのAZがあり利用する際選択が可能です。

1-3.VPC

VPCとは、AWS内に自分専用のスペースを作成できる論理的な区分のことです。

プライベートIPアドレスを使用しているため、他のVPCとは基本繋がっていません。またVPCは、通信の選択が可能なためセキュリティとしても良い役目を果たしてくれます。

VPCはAZ内をまたいで作成できるので、可用性はもちろん冗長性も高められるのがポイントです。

サービスごとにVPCを買えますが、1アカウントで作れるVPCの数が決まっています。1Regionに5つのVPCしか作れないため注意が必要です。一般的に個人では1つのVPCで問題ありませんが、企業によっては複数のVPCを利用する必要があります。

2.VPC同士を接続する機能

VPC同士を接続する機能は主に4つあり、個々の特徴が異なります。相互間でプライベートなネットワークを作りたいのか、オンプレミスなども一緒に接続したいのか、自社の使用用途に合わせて接続する機能を選びましょう。

2-1.VPC Peering(VPCピア機能)

VPC Peeringを利用すると、別々のVPCなのにも関わらず、同じ場所に存在するかのように相互通信が可能です。イメージとしては、オンプレミスで使用するルーターのようなものと考えましょう。

またデフォルトでは50個までVPC Peeringでき、アカウントが違うVPCでも設定をすればVPC Peeringが可能なのもポイントです。しかしCIDRブロックが重複できなかったり、VPC Peeringで使用しているVPNへの接続ができなかったりと、いくつかの制限があるので注意が必要です。

2-2.Transit VPC(トランジット VPC オプション)

Transit VPCは、VPN接続を自動でしてくれる機能です。

設定方法としては、最初に転送用のHUBとしてTransit VPCを作ります。続いて、VPCにVGW(仮想プライベートゲートウェイ)を作成するだけで自動的にVPN接続できます。特に難しい設定は必要なく、テンプレートがあるので他の接続方法に比べると簡単に接続が可能です。

また、異なるRegionにあるVPCであっても接続が可能なため、使い勝手が良い機能といえます。

2-3.AWS PrivateLink

AWS PrivateLinkは、エンドポイントとエンドポイントサービスを使用した機能のことを指します。インターネットに公開せず、VPCとAWSのサービス接続ができるのが特徴です。

インターネットに公開しないことで、安全なネットワークを使用できセキュリティ強化を図れます。通常外部通信をする場合、NATデバイスやVPNコネクション・IGWの設定が必要ですが、AWS PrivateLinkを使用すれば必要ありません。

そのため、ネットワーク設定やデータ移行がシンプルになるといったメリットもあるでしょう。

2-4.AWS Transit Gateway

AWS Transit Gatewayは複数のVPCを集約してVPN接続したり、オンプレミスネットワークと接続できたりします。VPC Peeringの場合、相互間の接続しかできないものでしたが、すべてまとめられるため接続したいVPCが数多くある場合に便利です。

複数のVPCを集約してVPN接続すると管理しやすくなるのはもちろん、費用面でも抑えられます。

クラウドに関する疑問・質問などございましたら、こちらよりお気軽にご相談ください。

3.VPCとオンプレミスを接続するサービス

AWSのネットワークを活用すれば、VPCとオンプレミスの接続も可能です。代表的な接続サービスはClient VPNとSite-to-Site VPN・Direct Connectがあります。

サービスによって活用しやすいシーンや接続方法が異なるため、最適な接続方法を選びましょう。

この章では、VPCとオンプレミスを接続するサービスの特徴をひとつずつ解説しますので、オンプレミスを使用している方は参考にしてください。

3-1.Client VPN

Client VPNは、オンプレミスはもちろんパソコンやスマートフォンなどさまざまなデバイスとVPCをVPNで接続ができるサービスです。そのため、テレワークはもちろん出張中でも活用ができます。

設定方法はAWSにマネージドサービスのClient VPN Endpointを配置するだけで、細かい設定をすることなくVPN接続が可能です。

Client VPNを使用すれば、自宅でAWSサービスにアクセスできるようになるため、S3バケットに入っているデータを確認したりAWS経由で社内サーバーにアクセスし、仕事ができたりします。

3-2.Site-to-Site VPN

Site-to-Site VPNは、自社のオンプレミス側にVPNルーターを設置して、セキュリティの高いIPsecトンネルでプライベート接続するサービスです。

IPsecトンネルは2つ作られるため、可用性が高いのもポイントです。またSite-to-Site VPN側の出入口としてVirtual Private Gatewayや中継ハブとしてTransit Gatewayが使用されます。

用途として、すぐに接続をしたい場合やバックアップ回線として使用したい場合に活用できます。

3-3.Direct Connect

Direct Connectは、AWSとオンプレミスを専用線でつなぎ、インターネットを使用せずにプライベート接続できるサービスです。

イーサネット光ファイバーケーブルを通して接続しており、セキュリティを保持しつつ安定的なネットワーク接続ができます。

AWSの接続先はVPC以外に、AWSクラウド・TGW用のDXGWなども可能です。

基本的には主回線や容量の多いデータ移行・AWS上にある社内システムへのアクセスなどにも使用されています。プライベートな通信のため、通信遅延などの障害も起きず安定したパフォーマンスを期待できます。

4.AWSネットワークを構築する手順

この章では、AWSネットワークを構築する手順を解説します。

AWSのネットワーク構築はRegion内にVPCを構成し、VPCにサブネットを構築します。サブネットを構築したら、VPCとInternet Gatewayを紐付け、ルートテーブルを作成するといった流れです。

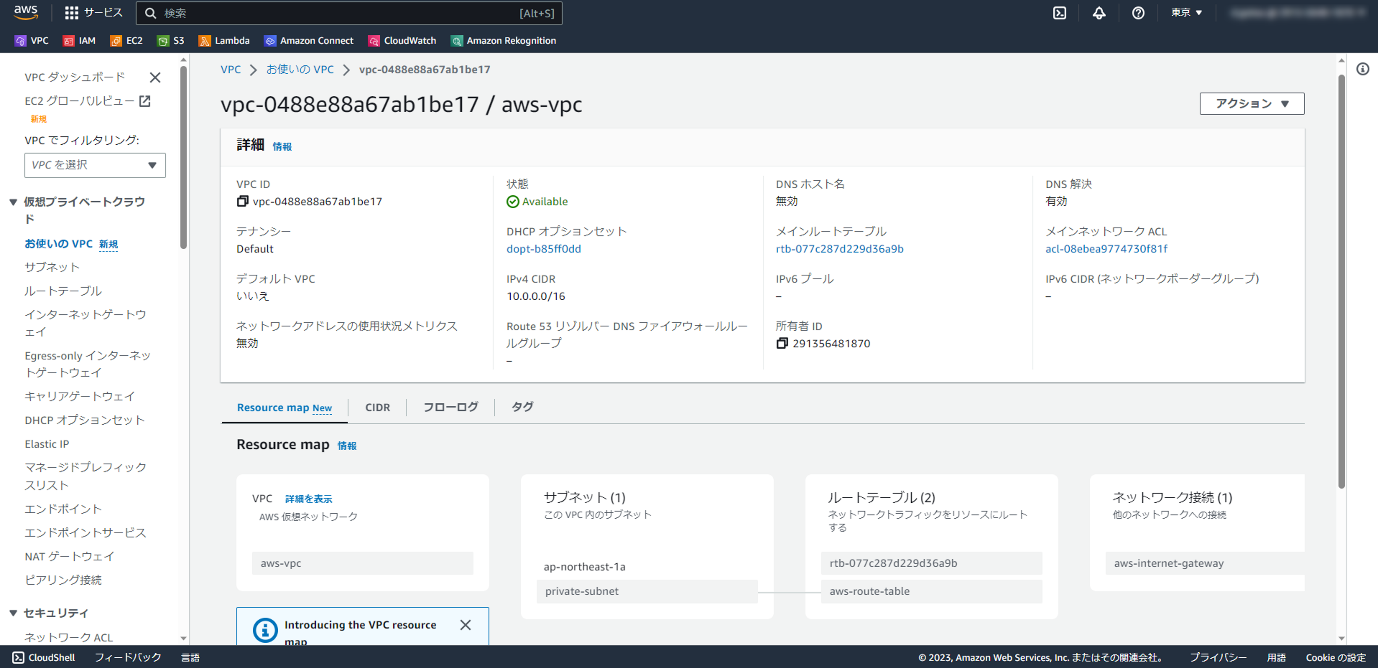

4-1.Region内にVPCを構成する

ネットワークを構築するために、まずVPCをRegion内に構成しましょう。

東京または大阪のRegionを選択し、サービスの中からVPCを検索します。VPCが表示されたら「VPCの作成」を開いてください。この際デフォルトのVPCが表示されますが、デフォルトは使用しないので注意しましょう。

続いて、以下の欄を順に埋めていきます。

- 名前タグ:VPCの名前(識別しやすい名前にする)

- IPv4 CIDRブロック:VPCのIPアドレス範囲を入力(10.0.0.0/16が通常)

- v6 CIDRブロック:なし

- テナンシー:デフォルト

上記4つを入力し終わったら、右下の「VPCを作成」タブをクリックすればVPCの構成が完了します。念のためデフォルトのVPCの上に、構成したVPCがあるか確認しましょう。

4-2.VPC内にサブネットを構築する

続いて、構成したVPC内にサブネットを構築します。

サブネットはVPCを構成した際に振り分けたIPアドレスを、より分割したものでAZをまたいで作成はできません。そのため耐障害性をもたせるには、2つのAZにサブネットを構築するのが一般的です。

サブネットは、インターネット通信が可能なパブリックサブネットと、外部接続をしないプライベートサブネットの2種類があります。パブリックサブネットかプライベートサブネット、どちらを構築するかによって、IPv4 CIDRブロックに入力するIPアドレスが異なるため注意してください。

具体的なサブネットの構築方法は以下の順でおこないます。

VPCダッシュボード内に「サブネット」を選択し「サブネットの作成」をクリックします。続いて以下の順で、空欄を埋めていきましょう。

- 名前タブ:プライベートかパブリックか分かるような識別名を作成

-

アベイラビリティゾーン:サブネットを作成するAZを選ぶ

(東京は本来4つあるが、新規で選択できるのは3つのみ)

-

IPv4 CIDRブロック:IPアドレスの範囲を入力

(プライベートなら10.0.20.0/24、パブリックなら10.0.10.0/24)

上記3項目の入力が終わったら「サブネットを作成」をクリックし完了です。

4-3.VPCとInternet Gatewayを紐付け、ルートテーブルを作成する

最後にVPCとInternet Gatewayの紐付けをし、ルートテーブルを作成します。VPCとサブネットを作成しただけでは、インターネットに繋がっていないためです。

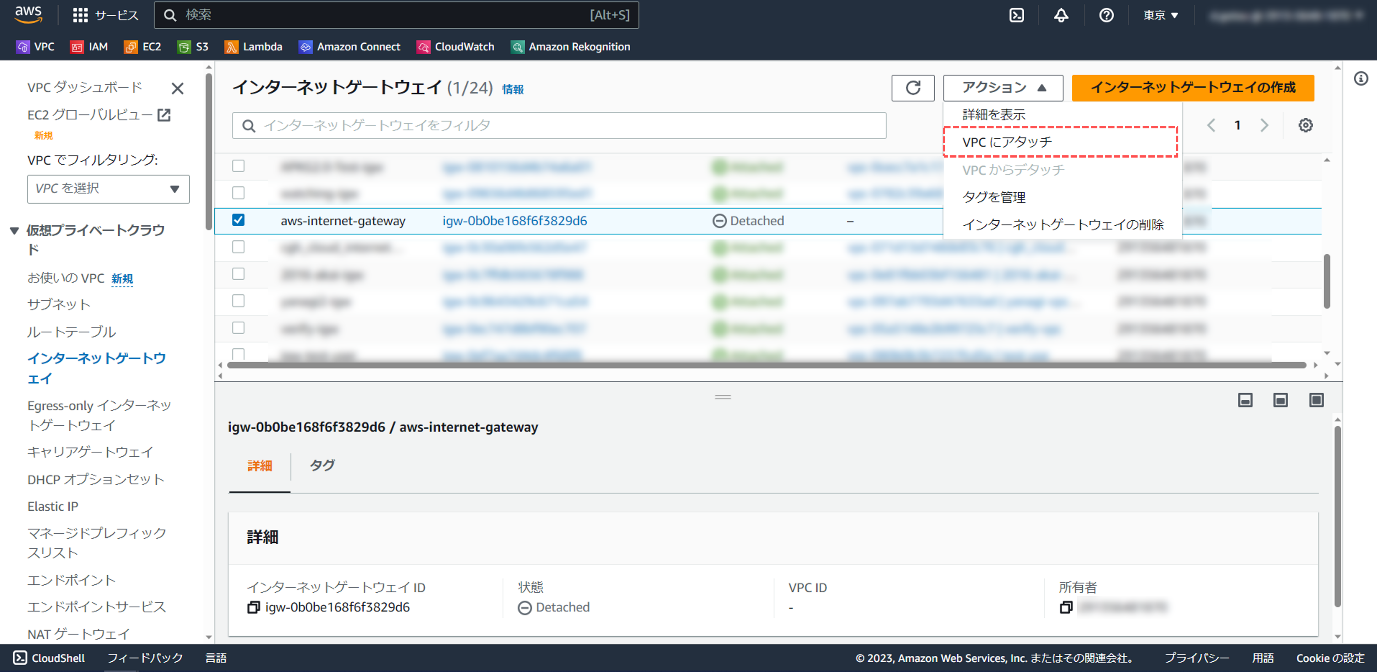

まずInternet Gatewayを作成しましょう。

ダッシュボード内の「インターネットゲートウェイ」を選択し「作成」をクリックします。インターネットゲートウェイは、名前を作成するのみで問題ありません。

作成したインターネットゲートウェイを選択すると、左端が青に変わります。青に変わった状態で、上段「アクション」のプルダウンから「VPCにアタッチ」を選択してください。

VPCを選択する画面に変わったら、作成したVPCをプルダウンから選択し「アタッチ」をクリックしましょう。状態が、attachedになっていれば問題ありません。

最後に、ルートテーブルを作ります。

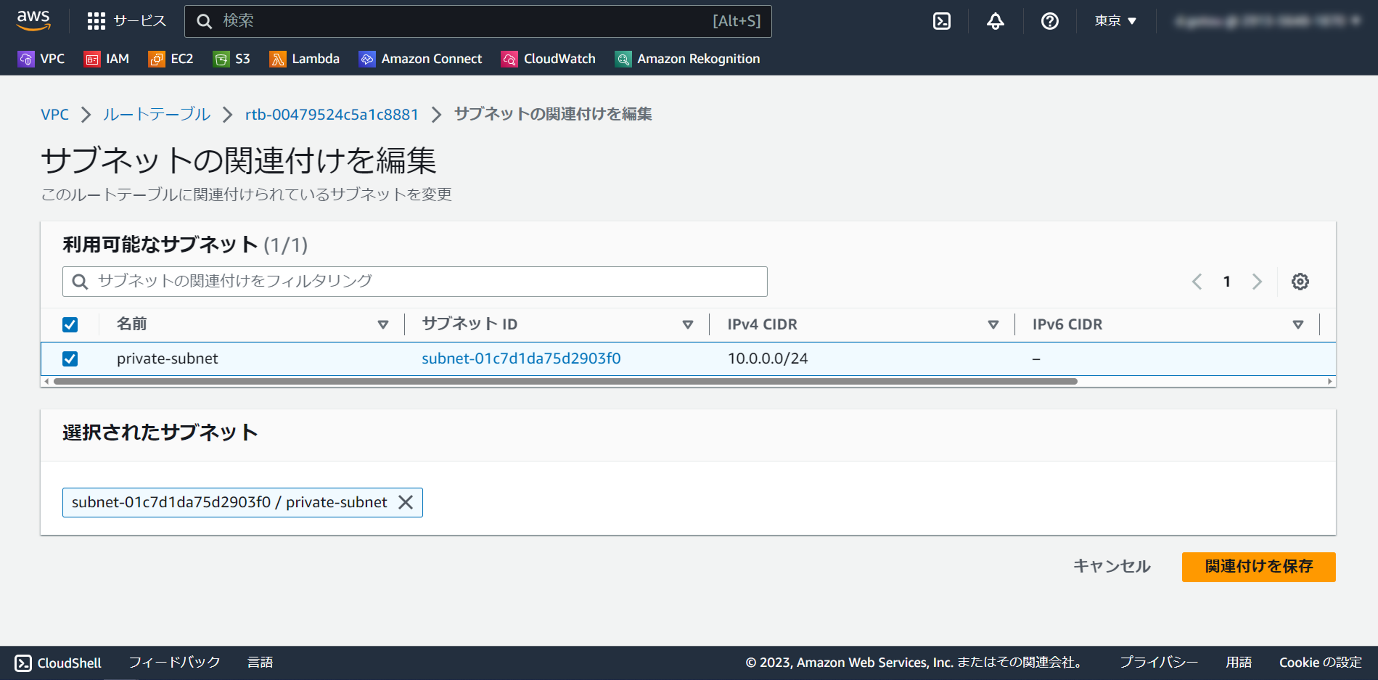

左側ダッシュボードから「ルートテーブル」を選択「ルートテーブルの作成」をクリックします。名前タグと作成したVPCをプルダウンで選択し、作成しましょう。

次に作成したルートテーブルを、パブリックサブネットと紐付けます。作成済みルートテーブルを選択し、サブネットの関連付け内「サブネット関連付けを編集」で構築したサブネットを選択し保存をします。

保存後、作成したサブネットが明記されているか確認しましょう。

ルート内の「ルートを編集」をクリックしルートの追加をすれば、ネットワークの構築は完了です。

AWSの導入をご検討の方はNTT東日本にお気軽にご相談ください。

5.AWSネットワークのセキュリティ対策

AWSネットワークを利用するにあたり、情報セキュリティ対策も万全にしなければなりません。

この章では、AWSネットワークの情報セキュリティ対策に最適なサービスを紹介します。

情報セキュリティ対策は、AWSの構成によって必要なものが異なります。自社が検討しているサービスと照らし合わせながら、最適な情報セキュリティ対策を選定してください。

5-1.AWS WAF

AWS WAFは、Webアプリケーションをサイバー攻撃から守るセキュリティサービスです。SQLインジェクションやクロスサイトスクリプトなどの、一般的なWebの弱点をブロックしてくれます。

アカウントの乗っ取り防止などに役立てられ、マネージドルールがあるため導入も簡単なのが特徴です。ニーズに合わせて価格も抑えられるため、最適なプランを選ぶようにしましょう。

5-2.AWS Shield

AWS Shieldは、Dos攻撃(サーバーダウンが目的の攻撃)からアプリケーションを保護するサービスです。

AWSを利用している人なら誰でも無料で使えるサービスで、レイヤー3とレイヤー4レベルの攻撃を保護してくれます。もしも無料サービスだけだと不安であれば、有料サービスもありレイヤー7の保護も可能となります。

5-3.AWS Firewall Manager

AWS Firewall ManagerはAWS Organizationsで管理されたアカウント全体の、セキュリティや設定を一元管理できるサービスです。

セキュリティポリシーを自動適用したり、ファイアウォールルールを一貫して全てのサービスに適用したりできます。アカウントは複数でも設定可能なため、大企業などのセキュリティ管理などにも役立つでしょう。

6.AWSネットワークの構築はぜひNTT東日本にご相談ください

AWSはさまざまなシーンに合わせネットワークの構築が可能なため、使用用途に合わせてオリジナルのネットワークの構築が可能です。一方クラウドの導入を検討しているが、人材不足や育成不足により、クラウドの導入やネットワークの構築が不安な方もいるでしょう。

NTT東日本のクラウド導入・運用 for AWS/ Microsoft Azureなら、クラウド導入からネットワークの構築・運用までワンストップで支援します。150社以上の実績があり、AWSの有資格者であるプロもいるため安心です。

以下のページで詳しい内容を確認できますので、ぜひご覧ください。

クラウド導入・運用 for AWS/ Microsoft Azure

また現状オンプレミスを使用しておりVPCを使用しながら接続を検討している方には、クラウドゲートウェイ クロスコネクトがおすすめです。

クラウドゲートウェイ クロスコネクトはDirect Connectを利用できるサービスで、必要な機器の準備が不要なのはもちろん、リーズナブルな価格で導入できます。

現状オンプレミスサーバーを使用しているけれど、データ移行をしたいなどの方は、以下サイトからぜひご相談ください。

AWSネットワーク構築についてまとめ

AWSは、ネットワークを構成するRegionも日本には2つ設置されており、耐障害性・耐災害性にも対応できる仕組みが準備されています。VPC同士はもちろんオンプレミスとVPCを接続するためのネットワークも豊富に用意されているため、用途に合わせた必要なネットワーク接続が可能です。

一方、知見がないと構築するには難しいサービスもあるため、なかなか導入まで踏み切れない方もいるでしょう。もし導入に悩まれているならぜひNTT東日本のクラウド導入・運用 for AWSを活用してみませんか?

NTT東日本のクラウド導入・運用 for AWSを活用すれば、ネットワークの選定はもちろんAWSの構築・運用・保守までフォローが可能です。150社以上の実績をもつNTT東日本にぜひお任せください。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。