【AWS re:Invent 2024】[NET201]The power of cloud network Innovation参加レポート

|

こんにちは、白鳥です。 |

|---|

re:Invent 2024の参加レポートとして、自身が参加した一部のセッションの模様についてお伝えいたします。

今回は、[NET201]The power of cloud network Innovationについてとなります。

NTT東日本では、AWSなどクラウドに関するお役立ち情報をメールマガジンにて発信していますので、ぜひこちらからご登録ください。

セッション概要

セッションタイトル:[NET201-INT]The power of cloud network Innovation

スピーカー:Colm MacCarthaigh - Vice President & Distinguished Engineer, Amazon EC2 Networking, AWS

Raagini Ramesh Lalwani - Managing Director, Goldman Sachs

セッションタイプ:Innovation Talk

セッションの説明(原文):

From the very beginning, the AWS network has been the foundation for how AWS delivers on the promise of cloud computing. In this talk, Colm MacCarthaigh, VP and Distinguished Engineer of AWS Compute and Networking Services, looks at the history of AWS networking and how its growth and innovation continues to this day—helping unleash your creativity and make leaps forward in what’s possible. With a combination of real-world examples and looks behind the scenes, Colm dives into the latest innovations in AWS core networking infrastructure, VPC networking, and data center networking for AI/ML, security, and global connectivity.

セッション説明(日本語訳):

ごく初期から、AWSネットワークはクラウドコンピューティングを保証するための基盤になっています。本セッションではAmazon EC2のネットワーキングとコンピュートサービス分野のバイスプレジデント、ディスティンギッシュドエンジニアであるColm MacCarthaighとともにAWSネットワークの歴史、成長とイノベーションがどのように創造性を解き放ち、可能性を飛躍的に広げ、今日まで続いているか見ていきます。現実世界の実例と背景を振り返りながら、AWSのコアネットワークインフラストラクチャ、VPCネットワーク、AI/MLのためのデータセンターネットワーク、ネットワークセキュリティとグローバルコネクティビティにおける最新のイノベーションについてご紹介します。

本セッションは、すでにオンデマンドでも公開されております。

NTT東日本では、AWSなどクラウドに関するお役立ち情報をメールマガジンにて発信していますので、ぜひこちらからご登録ください。

セッション模様

講演内容につきましては、白鳥のオリジナル要素と区別するため地の文で記載しております。

冒頭

- データセンターのケーブルのラベル付からキャリアをスタートした。その時に得た知識は今でも真実である

- その時に得た知識は「ネットワークは常に可能な限り信頼性が高く、パフォーマンスが高く、安全であるべきだ」ということである

- ネットワークのアップデートプロセスに終わりはなく、より深いレベルで実現する必要がある

- ネットワークは誰も考える必要がないようにならなくてはいけないようにして、ネットワーキングを通じて可能になるコラボレーションや情報共有の体験が魔法のようで、一般ユーザーにとって当たり前になることを望んでいる

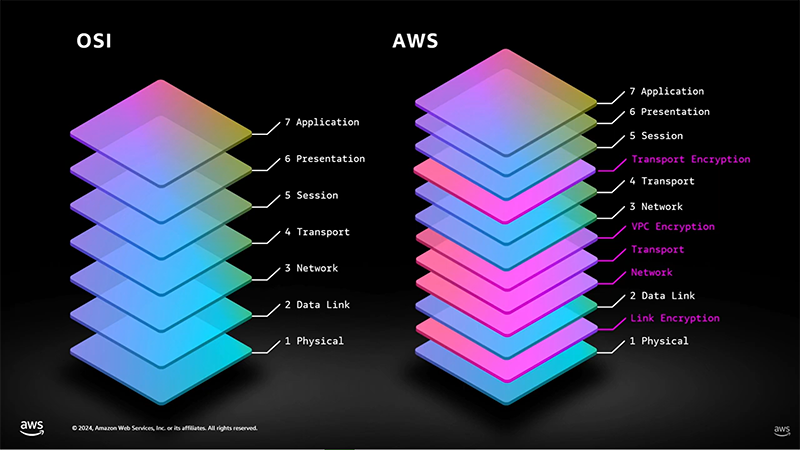

OSI参照モデルとAWSにおける各レイヤの理解と機能

- OSI参照モデルは通信における優れた抽象化モデルであるが、20年前にSSL/TLSなどのプロトコルでトラフィックを暗号化することが一般になり、今では当時と比較して高速化・高セキュア化しており、トランスポート暗号化レイヤが中間に挿入されている

- AWSでは実際にさらに多くのレイヤを追加し、顧客が仮想化されたネットワークエクスペリエンスを実現できるようにしている

- 今では多層防御によって3重・4重での暗号化を行っており、一つのレイヤで問題になったときも他の層で補うできるようになっている

トランスポート層の暗号化

- この層はよく知られたレイヤであり、AWSではTLSとQUICの独自のオープンソース実行を実現している

- 最優先事項はセキュリティにおける実装が安全であり、一般的なセキュリティ問題がないことを保証するために行ってきた

- 2番目の優先事項は性能であり、ベンチマークスイートにも投資してきた

- Gravitonとx86の両方に対して最適化を行うことで約45,000の暗号化アルゴリズムに対して約10倍のパフォーマンスを向上できた

- 信頼性とパフォーマンスの両方を実現することでお客さまのフリートのサイズを小さくでき、エネルギーの節約にも貢献できる

- 一方で送信元と送信先はわかってしまうため、さらに低レイヤでの匿名化を実現する必要がある

VPCの暗号化

- 2017年にNitroインスタンス間のトラフィック暗号化を構築。デフォルトで暗号化されるため、お客さま側で何かする必要はない

- 大規模に暗号化が扱われるため、規模の問題が出てくる

- AESが使用される想定の設計制限を超えており、通常推奨されるベストプラクティスでトラフィックを単純に暗号化すると数秒で限界になる

- AWSでは適切なキーが適切な場所にあるようにコントロールプレーンとトランザクションセキュアシステムを用意しており、送信者が暗号化を試みる前にすべての受信者にキーが存在することを保障する

- キーが不要になった場合完全に消去されることと、その間のライフサイクル全体にわたって誰もキーにアクセスされないことなど、キー自体もセキュアにする必要がある

リンク層での暗号化

- AWSバックボーンネットワークにおいてはデータリンク層の暗号化であるLaverを開発した

- これにより個別のリソース間で暗号化を行うことができる

- ポスト量子セキュリティも視野に入れており、将来の動きにも対応できる

Global Footprintの紹介

AWSバックボーンネットワークについて

- AWSのバックボーンの容量を昨年1年間で80%増加させ、ファイバーケーブルも600万Km(注釈:昨年比100万Km増)まで増やした

- ファイバーケーブル内の容量も増やしており、当初10Gbpsだったものを400Gbpsにまで増やしてきた

- 複数のパルスを同時並行して処理することと、ナノ秒でのエンコーディングを行う必要があり、そろそろ物理的限界が訪れつつある

リージョンとアベイラリティーゾーンに対する取り組み

- 最近クアラルンプールリージョンを追加

- アベイラリティーゾーンはこの1年で18を追加

- ドイツには初めてのソブリンリージョンを作った

- もっと地域の中にエッジ拠点を作りたい場合はLocal Zonesがある

- Local Zonesの利用例としては2社紹介する

- athenahealth社・・・最新のコンテナ化されたアプリケーションを低レイテンシーで実行し、同じ年内のオンプレミスデータベースに高速アクセスする

- Palo Alto Networks・・・Prisma AccessデータエンドポイントにLocal Zonesを使用

- 単一のお客さま専用のDedicated Local Zonesも昨年リリースした。最も厳格なデータ分離とセキュリティを提供でき、シンガポール政府にシームレスで一貫したクラウドエクスペリエンスが提供されている

AWSと接続点に対する取り組み

- Direct Connectは昨年140以上の接続点になった(注釈:昨年比10拠点増)

- また、この帯域も400Gbpsにまで増強している

- ネットワークがクラウドにデータを取り込むための仕組みも改善しており、今回AWS Data Transfer Terminalをリリースした

- 本サービスはデータ輸送中のトラブルなどにも対応できる

- CloudFrontは当初14のPOPを用意していたが、今年では約700のPOP(注釈:昨年比100増)と、約900のEmbedded POP(注釈:昨年比300増)を持っている

AWSデータセンター内部の取り組み

- 専用のアクセラレータであるNitroを使って帯域幅を増やしてきた

- 1インスタンスで3,200Gbps使うことができる

- 先日発表されたTrn2 UltraServerでは12.8Tbpsを使うことができる、これはとある一国のすべての帯域を賄うことができるネットワーク容量である(注釈:日本における固定通信のダウンロードトラフィックは、34.5Tbpsと推計されている。参考:令和6年版 情報通信白書)

- P5enインスタンスではEFAを使い、35%の向上

- レイテンシーも肝要な要素となるため、専用の光ファイバーケーブルを開発

- 中空コアファイバーケーブルは従来品に比べて47%早く、30%のレイテンシーを改善している一方、とても脆いケーブルのためエンジニアリング力が必要

個別のサービスについて

Elastic Fabric Adapter

- アップロード時や内部での通信で輻輳が起きないようAI/MLの大規模な扱いに対応するようにしてきた

- SRDでネットワークパス全体を使い、並列パスで送信し、輻輳可能性がある場所を認識する

- データのIN/OUTにおいてもボトルネックにならないようIPアドレスを持たないネイティブEFA を開発し、EFA on Amazon FSx for LustreとEFA-only ML Instancesをリリースした。これにより内部のネットワーク構築にかかる時間が大幅に短縮された

Amazon VPC

- セキュリティグループは従来のアクセスコントロールリストと違う点がお客さまに喜ばれてきたが、Transit GatewayやNLBにも拡張してきた

- 今回Shared Security Groupsを発表し、セキュリティグループを一度定義すると複数のVPC、複数のアカウントで参照できるようになる

- セキュリティを高めるために、パブリックアクセスを持たせないことも肝要であり、VPCブロックパブリックアクセスもリリースした

AWSユーザーにおけるネットワーク構築事例

ゲスト登壇者:Raagini Ramesh Lalwani - Managing Director Global Head of Public Cloud Onboarding and Migration, Goldman Sachs

- 約17年間ベアメタルから仮想化、パブリッククラウドまでの流れを見てきた

- 12,000人を超えるエンジニアグループを持っている

- コンプライアンス・セキュリティ・スケーラビリティを大切にしている

- AWSのチームと緊密に連携して、AWSにデプロイされているあらゆるサービスについてAWSと協力し、KMSなど基本的なサービスの立ち上げと同時に利用できるよう努めてきた

Goldman Sachsにおけるゼロトラストアプローチとネットワークアーキテクチャについて

- 隔離された境界の構築が当社の成功にとって最も重要

- 明確なネットワーク分離とよく定義されたアクセス制御、強力な認証認可を実装する必要がある

- 最初は一つのVPCに直接接続していたが、ネットワークスタックも時間の経過に伴い強化していった

- 5年間の中でVPCエンドポイントは20倍になり、Direct Connect Gateway/Transit Gateway/ALB/NLBなどが増えていった

- 中でも運用面で支えてくれたのはCloud WANだった

- 新しいリージョンや新しいサービスのオンボーディングにかかる時間が短縮された

- ネットワークセキュリティコントロールポイントを超える時のポリシーをまとめて定義できるようになり、新しいリージョンを1週間で構築できるようになった

- マルチアカウント戦略におけるゼロトラストアプローチにはAWS PrivateLinkを利用した

- PrivateLink接続を利用してほかのSaaSやオンプレミスだけではなく、企業買収の際に買収先の企業が技術的な統合が完了するまで使うことができる

今後の取り組み

- 今後サービス間の接続モデルの検証にVPC Latticeを検討している

- IAMによる細かな検証

- リンクローカルアドレスによるIPアドレッシングの軽減

- コンピュートリソースとサービスネットワークの統合

- もっと模索していきたい

ネットワーキングの進化におけるエンタープライズのアプローチ、サーバレスのアプローチ

- ネットワーキングには上記の2つがあり、どちらがよいということはない

- 両方の世界で生きられるように機能を拡充していく

Amazon VPC Lattice

- コンテナ化された環境などのサービスメッシュを統合するだけでなく、従来のネットワークエクスペリエンスの橋渡しも行えるようになった

- 可観測性なども備えており、TLSパススルーやビルトインECSサポート、TCPリソースへの接続、オンプレミスやクロスリージョン接続にも対応した

AWS PrivateLink

- AWS PrivateLinkとNLBのUDP接続対応により、VoIPや仮想デスクトップやその他UDPベースのサービスを利用できるようになった

- クロスリージョンでのAWS PrivateLink接続に対応し、別のリージョンにある任意のサービスに接続できるようになり、データ主権も維持されるようになった

- NLBも不要になり、データベースクラスターなどにも直接接続できるようになった

- これらはAWS単独ではなく、素晴らしいパートナーがいることに感謝している

ネットワークセキュリティの強化

- セキュリティインシデントへの対応体制を整えている

- Madpotでは毎日1億の攻撃対処を行っている

- 最近はDNSについての分析作業を進めている

Amazon Route 53 Resolver DNS Firewall

- 高度なDNS攻撃をブロックできるようになった(DNSトンネリング・DGA攻撃)

AWS Verified Access

- ゼロトラスト製品を利用すると、どのようにアクセスしたかを追跡することができる

- 今回、non-HTTP(S)アクセスについても拡充し、データベースやEC2などのTCPサービスへのきめ細やかなアクセス制御が可能になった

オブザーバビリティへの対応

- AWS上に大規模なシステムを構築し、オンプレミスとハイブリッド利用することが増えてきた

- ネットワーキングの問題はAWSの外も含めて可観測性を高めていく必要がある

- Amazon CloudWatch Network Monitoringで、AWS/オンプレミスインフラストラクチャで実際に何が起こっているかをリアルタイムで一元的に可視化できるようになる

その他お気に入りの機能

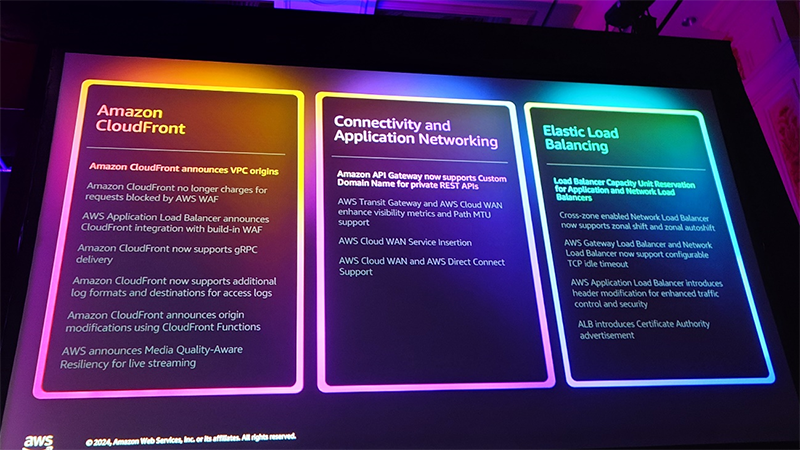

ここ数週間でリリースした機能は今日のセッションでカバーできる数を超えているが、お気に入りをいくつか紹介する

- Amazon CloudFrontがVPCオリジンに対応

- Amazon API GatewayがプライベートAPIでカスタムドメインネームに対応

- ALB/NLBでキャパシティユニットの予約に対応

紹介されたアップデート・新サービス

- AWS Data Transfer Terminal

- EFA on Amazon FSx for Lustre

- EFA only ML Instances

- Shared Security Groups

- Amazon VPC Block Pablic Access

- Amazon VPC LatticeにおけるTLSパススルー

- Amazon VPC LatticeのECSサービスに直接接続

- Amazon VPC LatticeのTCP接続対応

- Amazon VPC Latticeのオンプレミスアクセスの簡素化

- AWS PrivateLinkのUDP接続対応

- AWS PrivateLinkのクロスリージョン接続

- AWS PrivateLinkのNLB以外のVPCリソース接続対応

- Amazon Route 53 Resolver DNS FirewallでDNSトンネリング・DGAに対応

- AWS Verified Accessでnon-HTTP(S)のリソースへのアクセスに対応

- Amazon CloudWatch Network Monitoring

- Amazon CloudFrontがVPCオリジンに対応

- Amazon API GatewayがプライベートAPIでカスタムドメインネームに対応

- ALB/NLBでキャパシティユニットの予約に対応

感想・所感

AWSのネットワーク分野は11月中旬からかなりの数のアップデート発表がありました。エンジニアのリーダーの方による説明だったこともあり、非常に深い部分までの解説で満足の高いセッションでした。ネットワーク分野のアップデートを振り返るだけではなく、AWSインフラストラクチャの取り組みなども踏まえるとかなり濃密な1時間だったと思います。これまでとAWSのネットワーク設計の考え方が大きく変わっているので、新たなネットワーク設計の基本についてはまた解説したいと思います。特に、VPCのブロックパブリックアクセス対応やVPC LatticeやPrivateLinkの利用拡大については、VPCピアリングやTransit Gatewayでのセキュリティグループなどを活用していたり、IPアドレスが重複していた場合にプライベートNATゲートウェイを使用して回避していたりしていたネットワークについては、効率化の点で検討できるところかと思います。

最後に

NTT東日本では、LAN環境からネットワーク、クラウド環境まで幅広いエリアでのお客さまのクラウド化や、ビジネスモデルの進化のお手伝いをさせていただいております。

経験値豊かなメンバーがご担当させていただきますので、是非お気軽にお問い合わせください!

NTT東日本では、AWSなどクラウドに関するお役立ち情報をメールマガジンにて発信していますので、ぜひこちらからご登録ください。

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。