NTT東日本でEntra ID・Intuneを活用してみた(モバイル編)

こんにちは!NTT東日本 セキュリティエンジニアのコーダイです。

ゼロトラストセキュリティコラムの5回目になります。

本コラムでは前回ご紹介したEntra ID・Intune活用について、お困りの相談が多いモバイルデバイスの制御にスポットを当て、NTT東日本で実際に導入したゼロトラストセキュリティを例にご紹介いたします。

最後までお付き合いいただけますと幸いです。

なお、モバイルデバイスに限らずNTT東日本のゼロトラストセキュリティについて知りたい方は過去のコラムをご覧いただければ幸いです。

第1弾コラム:「NTT東日本で実際に導入しているゼロトラストセキュリティを徹底解説!」

第2弾コラム:「NTT東日本におけるゼロトラストセキュリティの設計と導入」

第3弾コラム:「NTT東日本でゼロトラストセキュリティの運用・監視をやってみた」

第4弾コラム:「NTT東日本でEntra ID・Intuneを活用してみた」

1. NTT東日本ゼロトラスト環境の概要

モバイルデバイス制御についてご説明する前に、NTT東日本ゼロトラストセキュリティ環境の概要についてご紹介します。

NTT東日本では、生産性を高めつつ、いつでもどこからでも快適に働けることを目的にゼロトラストセキュリティ環境を導入しました。

導入に至った経緯、要件については下記のコラムで詳しく説明しておりますのでご覧ください。

第1弾コラム:「NTT東日本で実際に導入しているゼロトラストセキュリティを徹底解説!」

【参考】セキュリティ要件

| セキュリティ要件1 | リモートから会社リソースへのセキュアなアクセス方法の確立 |

| セキュリティ要件2 | 利便性の高いアプリケーションの利用促進とセキュリティの両立 |

| セキュリティ要件3 | 情報漏えい対策を確保した上での、外部とのコラボレーション方法の確立 |

| セキュリティ要件4 | 高度化するサイバー攻撃や内部不正の可視化とその対策 |

上記のセキュリティ要件1及び2が、利便性(リモート、アプリ利用促進)とセキュリティを両立する要件となっていました。特に、社員が日常的に利用するマネージド・デバイスについては、端末管理とインターネットアクセスを統制することでセキュアなアクセスを実現しました。一方、端末管理が困難であるアンマネージド・デバイス(私用デバイス等)については、操作制限等の部分的な制御を実施することによって、セキュアなアクセスを実現しました。具体的な考え方は、以下のとおりです。

マネージド・デバイス:

MDM等により会社が管理可能なデバイスを意味します。これに加えて、社内ネットワークに固定配置したデバイスについても管理可能なデバイスとして同様に位置付けました。これらデバイスに対しては、セキュリティ上のリスクが高まる場合のみ多要素認証方式を強制する等のアクセス制御を行うこととしました。

アンマネージド・デバイス:

社員の私用デバイス等で会社にて管理不可能なデバイスを意味します。情報漏えいリスクを最小化するために、常時、操作制限(コピー&ペースト、ファイルダウンロード等の禁止)を加え、多要素認証とした上でアクセスを許容することとしました。

また、使用する製品はMicrosoft 365とZscaler社のZscaler Internet Accessに決定しました。

基本方針についても下記のコラムで詳しく説明しておりますのでご覧ください。

第2弾コラム:「NTT東日本におけるゼロトラストセキュリティの設計と導入」

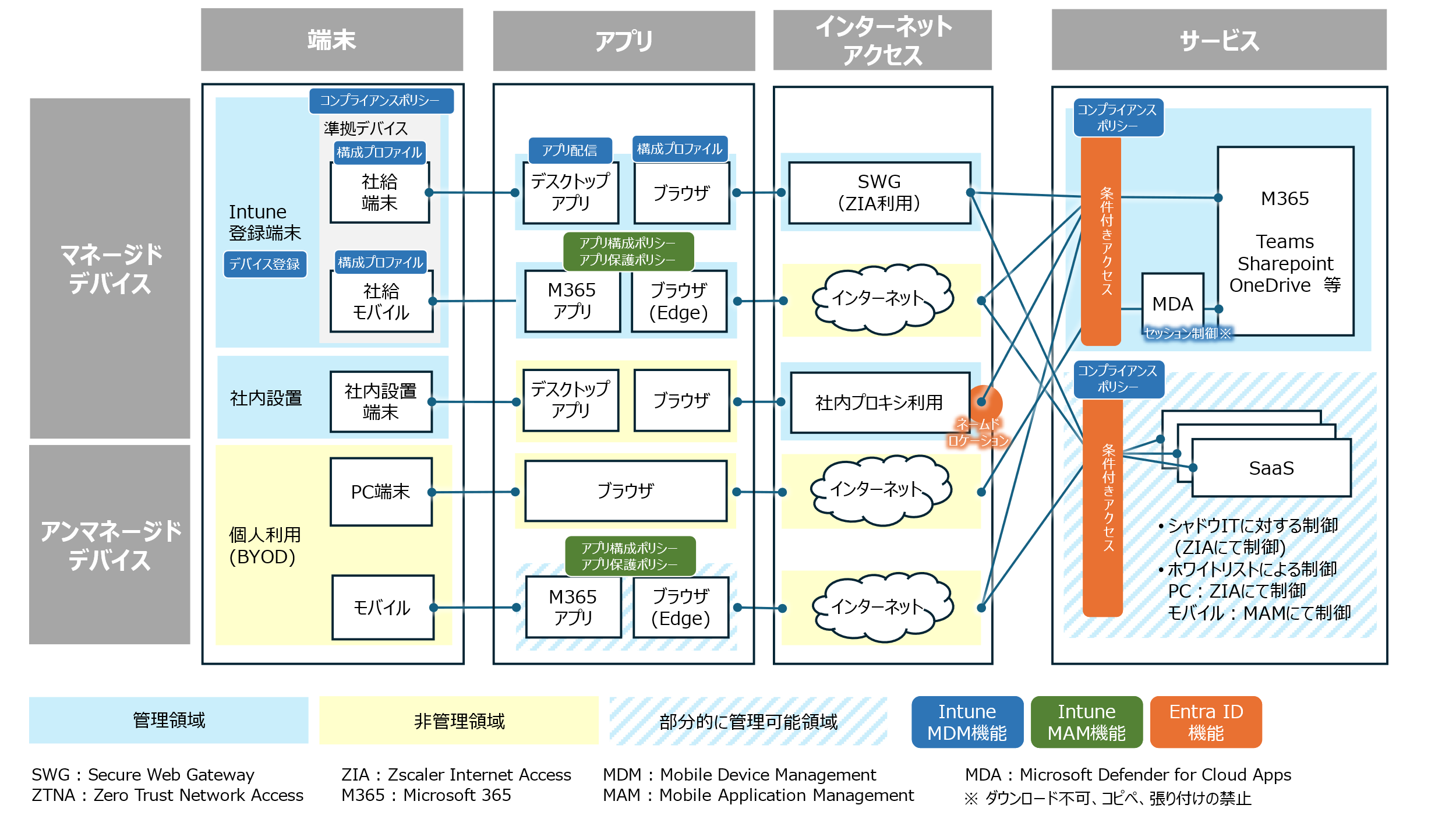

上記の考え方に則り、想定される端末種別から会社リソースへのアクセスは、下図のパターンのとおり、実装しています。

会社リソースへのアクセスパターンと制御機能実装

個人利用の「PC端末」については、ブラウザからのアクセスのみを許容し、Entra IDの「条件付きアクセス制御」とMDAの「セッション制御」を利用することで、操作制限を可能としました。また、個人利用の「モバイル」については、IntuneのMAM機能を用いて、特定のアプリからデータの持ち出しを防止する措置を可能としました。

以上がNTT東日本ゼロトラスト環境の概要です。次の章以降は、Intuneのモバイルデバイス制御にスポットをあて、設計・運用についてより詳細にご紹介します。

2. モバイルデバイス制御の実装

本章ではモバイルデバイス制御をどのように実装したかについてご紹介します。

2-1. モバイルデバイスの制御機能の調査

今回、モバイルデバイス制御に使用する製品はIntuneです。この製品にはMDM(Mobile Device Management)というモバイルデバイス本体の設定等を制御する機能とMAM(Mobile Application Management)というモバイルデバイスにインストールされているアプリケーションの設定等を制御する機能があります。弊社ではこの2つを併用しております。主な機能・特徴は以下のとおりです。

MDM:

【機能】

- 制御の対象はデバイス(例:ロック時のパスワード要件を設定)

- Entra IDの「条件付きアクセス」と組み合わせることで、デバイスの設定状態に応じたアクセス制御が行える

【特徴】

- 制御用アプリ(Microsoft Intuneポータルサイト)からMDMのセットアップを行い、Intuneにデバイスを登録する必要がある

- クラウドからデバイスを集中管理するため、デバイス情報がクラウド上の管理テナントへアップロードされる(例:OSやメーカーなどの基本的な情報の他に、電話番号の下4桁やSIMの通信事業者名なども含まれる)

MAM:

【機能】

- 制御の対象はアプリ(例:アプリ内情報のコピー&ペーストをブロックする)

- Entra IDの「条件付きアクセス」と組み合わせると利用するアプリのMAM適用有無に応じたアクセス制御が行える

【特徴】

- MAMを適用する際に制御用アプリ(Android: Microsoft Intuneポータルサイト、iOS: Microsoft Authenticator)のインストールを必要とするが、セットアップやデバイス登録は不要

- 一部の簡易なデバイス情報がクラウド上の管理テナントへアップロードされる(デバイスのOS、バージョン、メーカー等の情報)

2-2. 社内のモバイルデバイス利用状況の把握

モバイルデバイスの制御設計を考える上では、情報漏えい等のセキュリティリスクの洗い出しの他、利用状況についても把握しておくことが重要です。

Intune導入前の弊社環境は、下記の表の左側のような状況でした。これを受け、事前登録等の煩わしさを解消し、更なる利用促進を図れるようにIntune導入後の方針(下記表の右側)を策定しました。

| Intune導入前の弊社環境と導入後の方針 | ||

|---|---|---|

| Intune導入前の弊社環境 | Intune導入後の方針 | |

| 1 | メールやスケジューラといった限られた範囲の会社情報にアクセス可能な独自アプリケーション(以下、独自アプリ)を利用していた | メール、スケジューラ以外の幅広い会社情報へのアクセスを可能とする |

| 2 | モバイルデバイス利用には端末情報の登録などの事前申請が必要だった(独自アプリの仕様によるもの) | モバイルデバイス利用の事前申請を不要とする |

| 3 | 独自アプリのセットアップ手順が煩雑であったため、手間がかかっていた | アプリ利用に必要なセットアップを簡便にする |

| 4 | 独自アプリをインストールするとスクリーンショット機能をOFFにする設定が必要となり、私用に影響が出ていた | セキュリティを確保しつつも極力、私用への影響を小さくする |

| 5 | 会社情報へのアクセス制御は、デバイス種別や重要性を問わず統一であった | 扱う会社情報の重要性に応じて操作制限や多要素認証を要求する等のアクセス制御を行う |

2-3. モバイルデバイス制御の設計

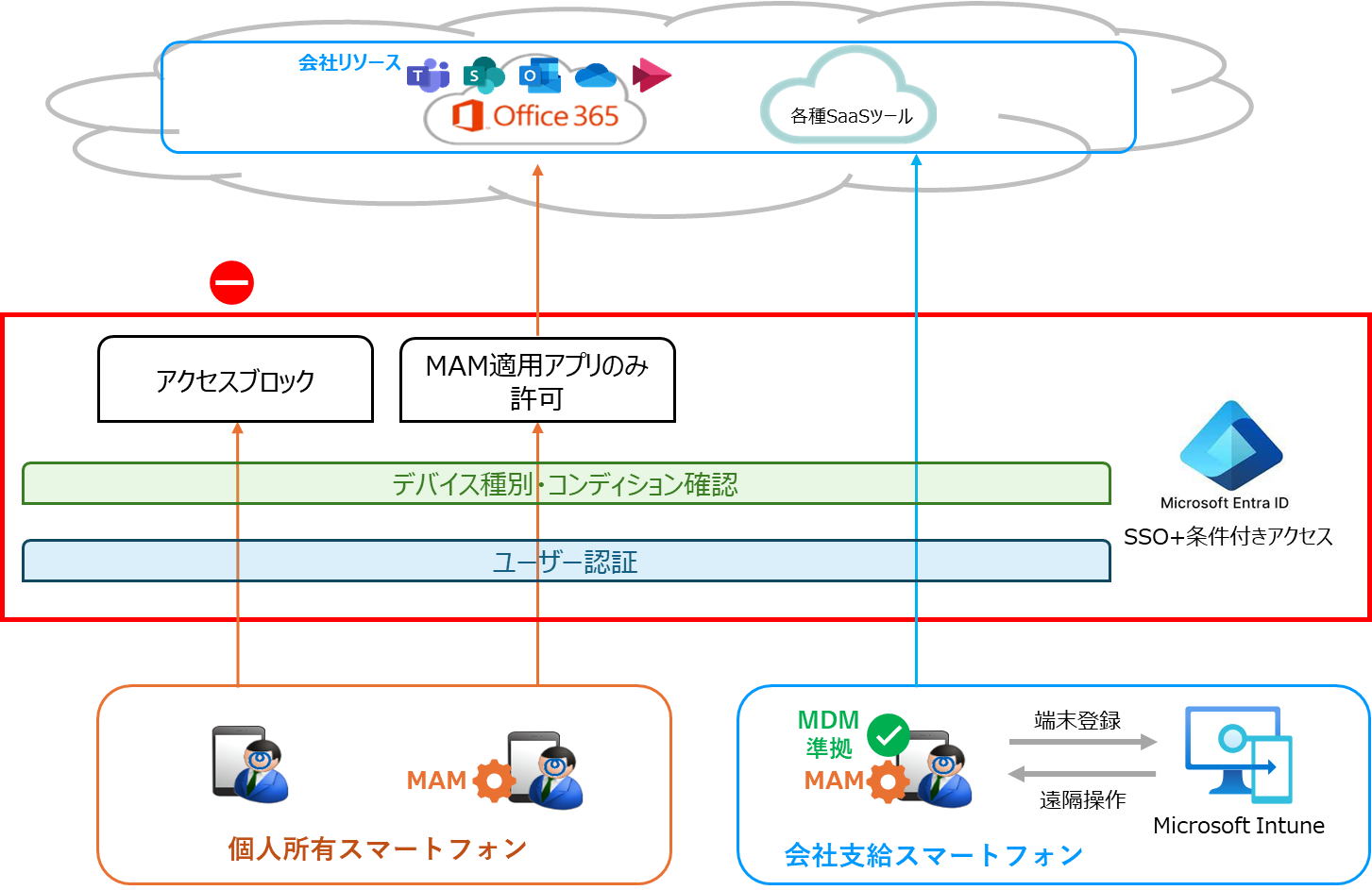

2-1. および、2-2. で確認した事項を考慮して、弊社ではモバイルデバイス制御の設計を下記のとおりとしました。

個人所有のモバイルデバイス:

会社情報にアクセスする際には、個人所有のモバイルデバイスからMicrosoftアプリ等を利用する。なお、アプリ利用の際にはMAMが自動的に適用されることとし、未適用の場合にはアクセスをブロックする。

設計の理由は下記です。

- Intuneにデバイスを登録する手間がなくセットアップが簡便である

- 登録されるデバイス情報が簡易なものに限られる

- デバイス自体の設定に影響を及ぼさないので私用への影響が小さい

- 扱うデータの種別、およびMAMの制御機能(ファイルのダウンロード制御、個人用クラウドサービスの利用制御)を考慮し十分な情報漏えい対策が可能

会社支給のモバイルデバイス:

会社支給デバイスの場合、役員等が機微情報を扱う可能性もあることから、デバイス設定の管理や紛失時にデバイスデータを遠隔消去できるMDMも追加で導入することとしました。

また、デバイス設定要件(ポリシー)を定め、「コンプライアンスポリシー」に準拠している場合には、「準拠デバイス」としてフルアクセスを可能としています。

モバイルデバイスに対するアクセス制御概要図

3. 実際に運用して見えてきた課題

本章では実際に運用を行って見えてきた課題についてご紹介します。

3-1. MAMセットアップ失敗に関する対応パターンが多い

セットアップの手間を軽減するために、私用デバイスに対してはMAMのみを必要とすることとしました。そのため、社員に対してMAMの適用方法について案内しましたが、公開後、想定以上にセットアップ失敗に関する多くの問い合わせを受けました。下記に要因の一部を示します。

- MAMに対応していないOSバージョンだった

- MAMの不具合により、特定アプリを起動してMAMを適用してからでないと他アプリが利用できない状況だった

- アプリのログイン情報(キャッシュ)に不具合が生じた

- MAM適用済アプリがあるデバイスでは複数ユーザーで同時ログインできない仕様のため、デバイスを共用するとエラーとなる

また、私用デバイスは社員個人のものでありOSバージョンやメーカーが多岐にわたるため、その都度、ベンダに協力を依頼して原因調査にあたるなど対応に苦慮しました。

しかし、それらの知見をまとめたFAQサイトを社内に公開し、ユーザーが不具合やエラーを自己解決できようにしました。結果、利用者や社内ヘルプデスクからは対処に役立ったという声をいただくこととなりました。

3-2. MAMで管理するアプリケーションの拡張対応

弊社ではMicrosoftアプリ以外についても利用要望に応じてMAM制御の適用を行っております。アプリに対するMAM適用方針は下記のとおりです。

- 当該アプリにおけるMAMの要件を確認し、適用可否を判断する

- 上記で対応できない場合には、MAM適用可能なMicrosoft Edgeアプリからのブラウザアクセスのみを許容する

詳細については下記で説明しますが、確認や考慮すべきことが多岐にわたります。

3-2-1. MAMの要件確認と適用可否判断

MAMを適用するためにはMAM自体の仕様とアプリ側の制御項目の双方で確認が必要です。確認項目は下記の通りです。

MAM自体の仕様に関する確認項目:

- IntuneによるMAM制御に対応しているか

- Entra IDとSSO連携しているか

アプリ側の制御に関する確認項目:

- Intuneの制御項目にはあるがアプリ側で対応していないものはないか

- アプリ独自の制御項目がないか、ある場合には制御設定をどうするか

特に、後者は情報漏えい対策に直結する可能性があります。アプリによっては外部へのファイルアップロード制御が完全にサポートされていないことも過去にありました。設定した制御の検証や独自設定の調査を緻密に行うことが重要です。

3-2-2. MAM非対応アプリへのアクセス(Microsoft Edge経由での利用検討)

MAM非対応アプリについては、Microsoft Edgeブラウザアプリ(以下、Edgeブラウザアプリ)経由での利用を検討します。

Edgeブラウザアプリに適用できるMAM機能ではアクセス先を限定すること(ホワイトリスト、以下WL)が可能です。

これを利用するとEdgeブラウザ内では特定のサイトのみアクセス可能となりますので、個人クラウドサービス等への情報持ち出しを防止できます。

弊社では下記の方針でWL設定を行っています。

- 1つのWLを全社員に共通して設定する

- Microsoftアプリに関連するURLはあらかじめ追加しておく

- 他アプリのURLについては要望に応じて個別にURLを追加する

- 個別アプリの利用を許可する際には、必要最小限のアクセス先を許容するために許可するURLを選定する

ユーザーの利用パターンごとにWLを作成し、よりきめ細かな制御を行うことが望ましいですが、弊社では運用稼働削減のために全社員に対して共通のWLを適用することとしました。

例えば、新たにMicrosoftアプリがリリースされ、URLの追加を必要とするケースで考えてみます。利用パターンごとにWLを作成していた場合には、そのパターン数だけWLの内容を変更する必要がありますが、弊社のように約5万人の社員がいるとパターン数が多くなり変更作業が大きな手間となる可能性がありました。

また、MicrosoftアプリのURLのWL、個別アプリ用のWLをそれぞれ作成し、利用パターンに応じて複数のWLを組み合わせることでURL変更作業の効率化も検討しました。しかし、ユーザーには1つのWLのみ適用可能という仕様があるため実現には至りませんでした。

4. まとめ

今回のコラムではNTT東日本でのモバイルデバイス制御についてご紹介させていただきました。

制御設計においては製品機能の特徴や利用シーンを考慮することが必要です。また、運用後においても発生した課題に対して適切に対応することが重要です。

NTT東日本では今までのノウハウを生かした制御ポリシー設計の支援もご提供しております。気になる方は是非ともご相談ください。

次回は端末の監視運用をテーマにMicrosoft社EDR製品Microsoft Defender for Endpointを中心とした内容を予定しております。

EDRの運用にお困りのかた、まだ導入していない方には、是非ご覧いただきたいと思います。

これからゼロトラストセキュリティの導入を考えているが、自分たちではやりきれない、何をしたらいいかわからないという皆様、是非、NTT東日本へご相談ください!私たちのノウハウで皆様の新しい働き方を全力サポートいたします!

今後の掲載予定コラム

- 経緯、要求定義について

- 設計、導入について

- 運用、監視について

- EntraID・Intune運用① 前回

- EntraID・Intune運用② 今回

- MDE運用 次回

- アカウント認証・認可 (IDaaS)

- メール制御監視

- 端末の堅牢化(ハードニング)

- CASB運用

- SIEM導入

RECOMMEND

その他のコラム

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。