AWS Config でAWSリソースやソフトウェアの設定履歴を保存し、コンプライアンス対策やセキュリティの強化を!

ハードウェアやソフトウェア、ネットワークなど、IT システムの設定項目は多岐に亘ります。管理するリソースの数や規模が大きくなると、その設定内容をリアルタイムに把握することが難しくなります。クラウドサービスであるAWSなら、アカウントに基づいた操作により、ITリソースを自由に設定して即座に変更が可能です。また、組織のルールに則ったITリソース管理ができる仕組みもAWSにはあります。ここでは、各種設定履歴をモニタリングにしてセキュリティやガバナンス強化を支援する「AWS Config」をご紹介します。

ITシステムやIT資産の設定記録や、組織内のルール適用における課題

ITシステムを利用する企業にとって、システムが意図したとおり正しく機能することに加えて、セキュリティ面や法令遵守のためのガバナンスへ配慮したシステムの稼働も求められます。何か問題が発生したときにすぐに原因を探り出せるよう、利用しているITリソースがどのような仕様・構成で設定されて、どのように機能しているのか、それは誰がどのように設定を加えてきたのかなどの情報を記録し、将来問題を発生させないよう組織内で取り決めをしたルールに則り運用されているかを管理していく必要があります。

オンプレミス環境における設定情報の記録やルールの適用を考えてみましょう。データセンターや機器の調達先の担当者との会議をし、データセンター内のどのラックにどういったスペックのハードウェアを設置し、どんなケーブルを使って他の機器と接続する、またどのようなOSやアプリケーションが動作しており、それを誰が設定したのかといった記録を管理していくとします。

物理的なハードウェアも監視対象となるため、各種記録は、目視や人の手に頼る部分もあり、エクセルの台帳やデータベースに保存したり、OSやアプリケーションについてはシステムが自動的に記していったりする部分もあるでしょう。人の手による記録は見落としや記録間違えなどのエラーの恐れがあり、記録先が分散すればするほど検索性が低く、更新タイミングもまちまちではリアルタイム性も損なわれる恐れがあります。何か問題が発生したときや、調査をしたいときに、すぐに問題を特定できない可能性があるのです。

また、利用するハードウェアの機種や世代、調達先などが、導入時期によって異なってしまうこともあるでしょう。機器の販売終了によって、特殊な要件適用せざるを得ず、本来取り決めたルールに準拠していない構成で設定してしまうと、問題が発生したり、究明できない問題に遭遇したりしてしまう可能性も高まります。

一方、クラウドサービスであるAWSでは、アカウントに基づいた操作により、ITリソースを自由に設定して即座に変更が可能です。さらに、設定したリソースの監視や管理をおこなうためのサービスや機能も備えています。すべての操作を自動的に記録でき、問題が生じたときは通知をしたり、即座に検索したりするなどして早期の解決につなげられるのです。

AWSリソースの設定や変更を自動的に関しして運用をサポートする「AWS Config」

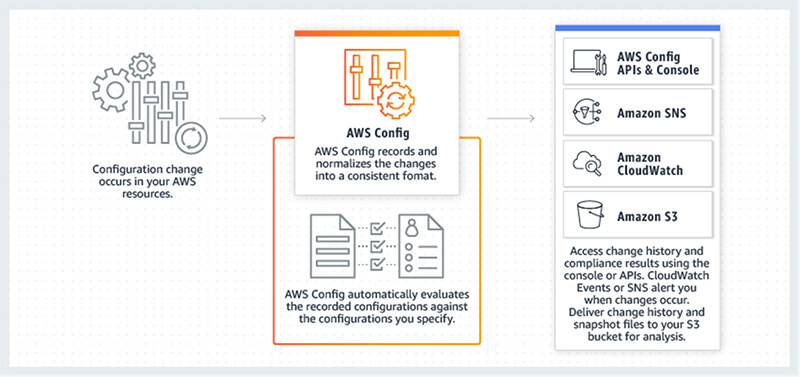

AWSリソースの利用において、いつ、誰が、何を使って何をしたかをすべて記録し、組織のルールに則ったルールの適用の手助けをするサービスとして「AWS Config」があります。これによって、AWSアカウント内で利用しているリソースを継続的にモニタリング・記録して組織内のルールに従った運用の評価をサポートします。

AWS Configで設定変更を記録できるAWSリソースには、Amazon EC2 インスタンス、セキュリティグループ、Amazon VPC、Amazon Elastic Block Store などがあります。記録されるデータにはいくつかの種類があります。「ストリーム(Configuration Stream)」は、リソースが作成・変更・削除されるタイミングで作成されるもので、「ヒストリー(Configuration History)」は、ある期間における各リソースの設定履歴を指定したS3バケットに保存していくもの、そして「スナップショット(Configuration Snapshot)」は定期的または変更時に作成されて指定したS3バケットに保存さていくものです。こうした記録から、各リソースの依存関係や変更に伴う影響を確認できるのです。

AWS Configで記録ができるのは、AWSリソースだけではありません。サードパーティ製アプリケーションリソースを管理できる「AWS CloudFormation」を使うと、Microsoft Active Directoryなどのサードパーティのリソースやオンプレミスサーバー、バージョン管理システム (GitHub など) などのカスタムリソースタイプの設定もAWS Configによって管理することができます。

AWS Configで使用可能なルールや、評価・モニタリングについて

組織内で守られるべき最適なルールを事前に設定して、そのルールに則った設定・変更が行われているかを評価するための機能に「AWS Config ルール」があります。たとえば、EC2 ボリュームは暗号化が必須であるルールがあるなら、それを適用して利用中のボリュームを評価します。ルールに反して暗号化されていなかった場合は、ルールの非準拠と判断して通知を送信できます。個々のリソースの変化だけでなく、システム全体で利用しているボリュームの合計容量など、アカウントで管理しているリソース全体への評価も可能です。

AWS Config ルールには、AWSにより定義・提供する「AWS Configマネージドルール」と、ユーザーが独自に作成する「カスタムルール」があります。AWS Configマネージドルールは、AWSリソースが一般的なベストプラクティスに準拠しているかどうかを評価できるルールです。動作はあらかじめ定義されていますが、要望にあわせてルールのパラメーターを変更するなどのカスタマイズも可能となっています。

カスタムルールは、サーバーを使わずにコードを実行できる環境「AWS Lambda」の関数と関連付けて作成します。関数にはAWSリソースがルールに準拠しているかどうかを評価するロジックが含まれており、ルールに準拠しているかを評価してAWS Configに送信する仕組みを構築できます。

ルール評価が実行されるのは、管理しているリソースが作成されたり、設定変更がされたりしたときや、ユーザーが設定した任意のタイミングや期間、またAWS Configがスナップショットを取るときです。また、AWS Configには、AWS Configルールと修復アクションをあつめた「コンフォーマンスパック」というものが提供されています。組織内に複数のAWSアカウントがあったとしても、共通のフレームワークとパッケージモデルを使うことで、ポリシーの定義や監査、集計レポートに至るまで、組織の全AWSアカウントで展開・管理されるワークロードのコンプライアンスを包括的に管理できます。

AWS Configのリソースは、pub/sub メッセージングサービスである「Amazon Simple Notification Service(SNS)」やAWSリソースやアプリケーションを管理できる「Amazon CloudWatch」を使ってモニタリング可能です。設定変更の際など、評価すべきタイミングで、セキュリティや運用担当など関係者に通知を送信できます。問題のある通知内容を受け取った場合はAWS Configで記録された設定履歴を遡って確認するなどして、現在のセキュリティ状況を調査可能です。

AWS CloudTrailとの統合により、ガバナンスやリスク管理をさらに強化

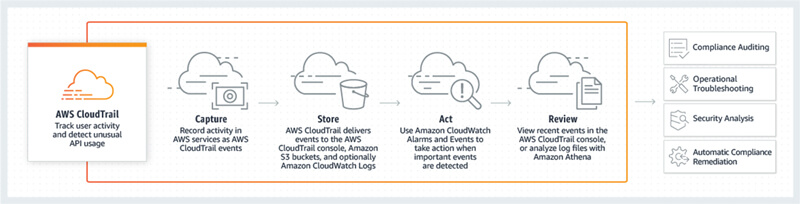

AWSリソースについて、ユーザーの操作やAPIコールの使用状況に基づいて調査できるサービスに「AWS CloudTrail」があります。AWS Configがリソースの設定や変更に対する履歴を取得するのに対して、AWS CloudTrailは、AWSユーザーの操作の記録にフォーカスしたもので、操作したユーザーやアカウント、呼び出し元のIPアドレスといった操作の記録を蓄積、検索可能です。こちらもAmazon CloudWatchを通じた通知にも対応しています。

AWS CloudTrailはAWS Configと統合されていて、AWS ConfigのAPIイベントを含む、管理しているAWSアカウントで生じたイベントについて記録していきます。AWS CloudTrailのログファイルはAmazon S3バケットに収集され、社内ポリシー準拠の支援や異常なアクティビティの検知、データの不正引き出しの検出をサポートします。

AWS Configの利用料は?

AWS Config の料金は、記録された設定項目数とアクディブなルールにおける評価数、コンフォーマンスパックによる評価数に基づいて課金されます。スナップショットが保存されるS3バケットや、カスタムルールでLambda関数を使っている場合はその料金が適用されます。

詳しくは公式サイトの料金表をご覧ください

https://aws.amazon.com/jp/config/pricing/![]()

AWS Configの活用シーンまとめ

企業や団体が活用するITリソースは、アプリケーションやシステムの目的に沿った動作に加え、組織のセキュリティなどのルールや法令に従って運用される必要があります。そのためには、ルールがきちんと守られているかどうか、また異常な値が生じていないかどうかなど、リソースを常に監視し、修正できる体制を整えておくことが必要です。

AWS Configは、リソースに対する設定や変更を記録して、ルールに反した設定が生じてしまった場合などの事態に対処できるサービスです。ユーザーの操作を記録するAWS CloudTrailとあわせて、問題を事前に防いだり、いざというときのための問題究明・解決に役立てたりする手段の一つとして理解を深めておきましょう。

24時間365日対応可能なクラウド監視・運用代行で、あなたをシステム運用から解放します!

移行準備段階で知っておくべきAmazon Web Servicesの

サービスを学び、具体的にクラウド検討を考える!

ネットワークからクラウドまでトータルサポート!!

NTT東日本のクラウド導入・運用サービスを確認してください!!

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。