AWS WAFを使用したIPアドレス制限の実装方法について解説

こんにちは、クラウドエンジニアの眞鍋です。

Webサイトやアプリケーションを運用する上で、情報セキュリティ対策は非常に重要です。不正アクセスやさまざまな攻撃からシステムを守るための一つの手段として「IPアドレス制限」があります。

この記事では、AWSが提供するWebアプリケーションファイアウォールサービスである「AWS WAF」を利用して、IPアドレスによるアクセス制限を実装する具体的な手順と、運用上の注意点やベストプラクティスについて詳しく解説します。

1. AWS WAFの概要

AWS WAF(Web Application Firewall)は、Webリクエストを監視し、設定されたルールに基づいてトラフィックを許可またはブロックするサービスです。

SQLインジェクションやクロスサイトスクリプティング(XSS)といった一般的なWeb攻撃からアプリケーションを保護するのに役立ちます。

AWS WAFの主な特徴とメリット

- 柔軟なルール設定

IPアドレス、HTTPヘッダーなどを条件としたカスタムルールを作成できます。 - マネージドルール

AWSが提供する事前定義済みのルールセットを利用することで、最新の脅威に迅速に対応できます。 - AWSサービスとの連携

Amazon CloudFront、Application Load Balancer (ALB)などのAWSサービスとの統合が容易に行えます。

IPアドレス制限は、このAWS WAFの多様な機能の一つとして提供されています。

2. IPアドレス制限とは

2-1. IPアドレス制限の概要

IPアドレス制限とは、IPアドレスに基づいて、特定の送信元からのWebアクセスを制限するセキュリティ対策です。

これにより、意図しないアクセスや悪意のあるアクセスを入口でブロックすることが可能になります。

2-2. IPアドレス制限のユースケース

IPアドレス制限は、さまざまなシナリオで有効です。

- 既知の不正IPアドレスのブロック

攻撃者やスパムボットが使用することが確認されているIPアドレスからのアクセスを拒否する。 - 特定の国や地域からのアクセス制限

自社のサービス提供対象外の国や、攻撃トラフィックが多い特定の地域からのアクセスをまとめて遮断する。 - 社内システムや開発環境へのアクセス制御

オフィスの固定IPアドレスや特定のVPN経由のIPアドレスからのみ、社内システムや開発・ステージング環境へのアクセスを許可する。

2-3. IPアドレス制限による情報セキュリティ対策効果

IPアドレス制限を適切に実施することで、以下のような情報セキュリティ対策効果が期待できます。

- 総当たり攻撃や辞書攻撃の緩和

これらの攻撃は特定のIPアドレスから集中的に行われることがあるため、不審なIPを早期にブロックすることで被害を防ぎます。 - ボットによる不正行為の軽減

悪意のあるボットによるコンテンツの不正なスクレイピングやスパムコメント投稿などを、ボットが利用するIPアドレスをブロックすることで抑制します。 - コンプライアンス要件への対応

特定地域からのアクセスを制限することが、データ保護規制などのコンプライアンス要件の一部となる場合があります。

3. AWS WAFでIPアドレス制限を運用する上での注意点とベストプラクティス

AWS WAFでIPアドレス制限を効果的に運用するためには、いくつかの注意点とベストプラクティスがあります。

3-1. IPアドレスリストの管理

- IPアドレスリストの最新化

IPアドレスは常に変動する可能性があります。IPアドレスリストは定期的に見直し、最新の状態に保つことが重要です。 - 変更管理:

IPアドレスリストを変更する際は、誰が、いつ、どのような理由で変更したのかを記録・管理するプロセスを確立することで意図しない変更によるアクセス障害を防ぎます。 - 明確な命名規則

複数のIPセットを管理する場合、目的や内容がわかる明確な名前を付けましょう。

3-2. 誤検知への対応

- Countモードの活用

新しいIPアドレス制限ルールを適用する際、いきなり「Block」アクションを設定すると、正規のユーザーまでブロックしてしまう(誤検知)リスクがあります。まずは「Count」アクションでルールを設定し、どのようなリクエストが該当するかをWAFのログやメトリクスで確認しましょう。 - ログ分析

AWS WAFはサンプリングされたリクエストのログや、設定によってAmazon Data Firehose経由で全リクエストログをAmazon S3などに保存できます。誤検知が疑われる場合は、これらのログを分析して原因を特定し、ルールを調整します。 - エスカレーションフローの確立

ユーザーから「アクセスできない」という問い合わせがあった場合に、迅速に対応できる体制を整えておきましょう。

3-3. 他のルールとの組み合わせ

- ルールの評価順序

Web ACL内では、ルールは優先度順に評価されます。IPアドレス制限をどの段階で評価するかは重要です。優先度設定に誤りがあれば、正規のアクセスを遮断したり、不正アクセスを許可してしまうといったケースも起こりえます。 - マネージドルールの活用

AWSが提供するマネージドルールセットや、マーケットプレイスで購入できるサードパーティ製のルールセットには、さまざまなアプリケーションに応じた最適なルールが含まれています。基本的にはこれらを活用しつつ、自社独自のルールを補完的に使用するのが効果的です。

4. AWS WAFによるIPアドレス制限の実装手順

ここからは、実際にAWS WAFを使用してIPアドレス制限を設定する手順を解説します。今回は、特定のIPアドレスからのアクセスのみを許可し、それ以外のIPアドレスからのアクセスはすべて拒否するシナリオを例に進めます。

なお、本手順にて特に触れない設定値についてはデフォルト値を使用します。

4-1. 事前準備

事前に、WAFを紐づけるALB + EC2構成の簡易的なWebサイトを用意します。

※本手順では、具体的な作成手順は割愛します。

4-2. IPセットの作成

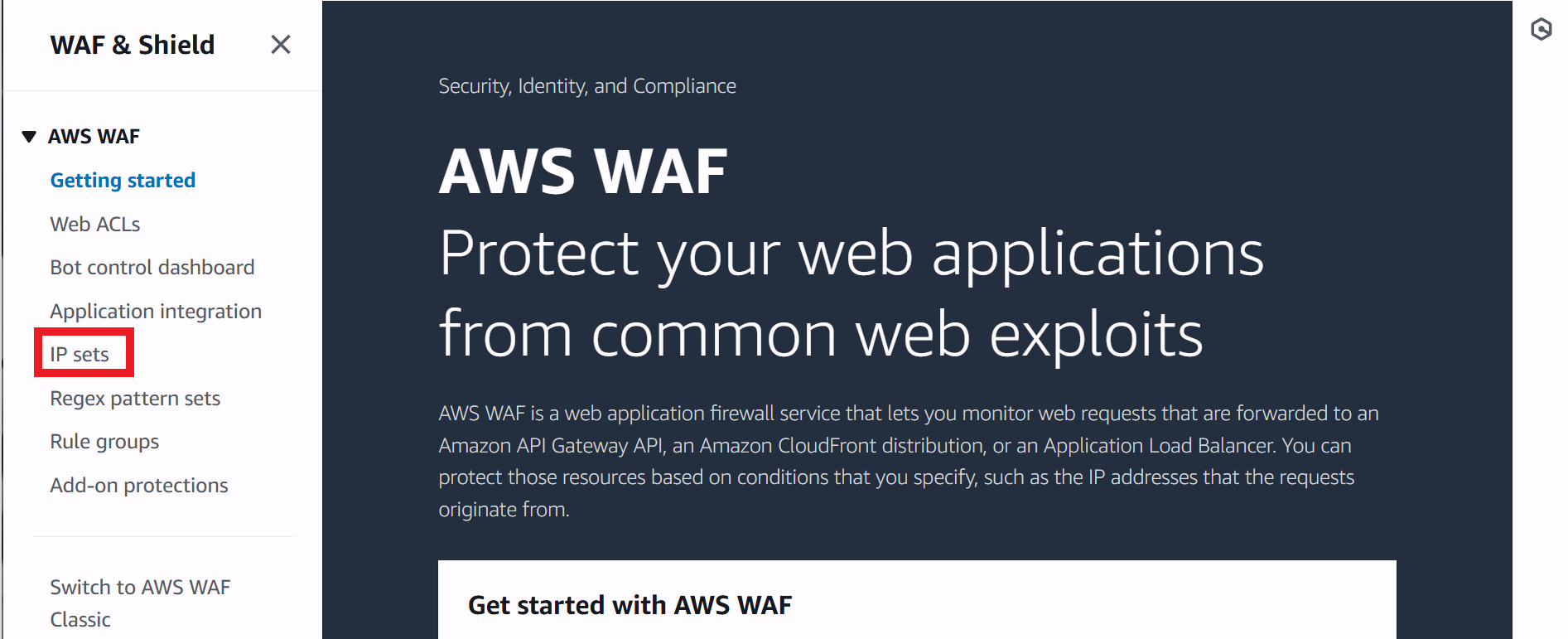

AWS WAFサービスページにて、左ペインのメニューより「IP sets」を選択します。

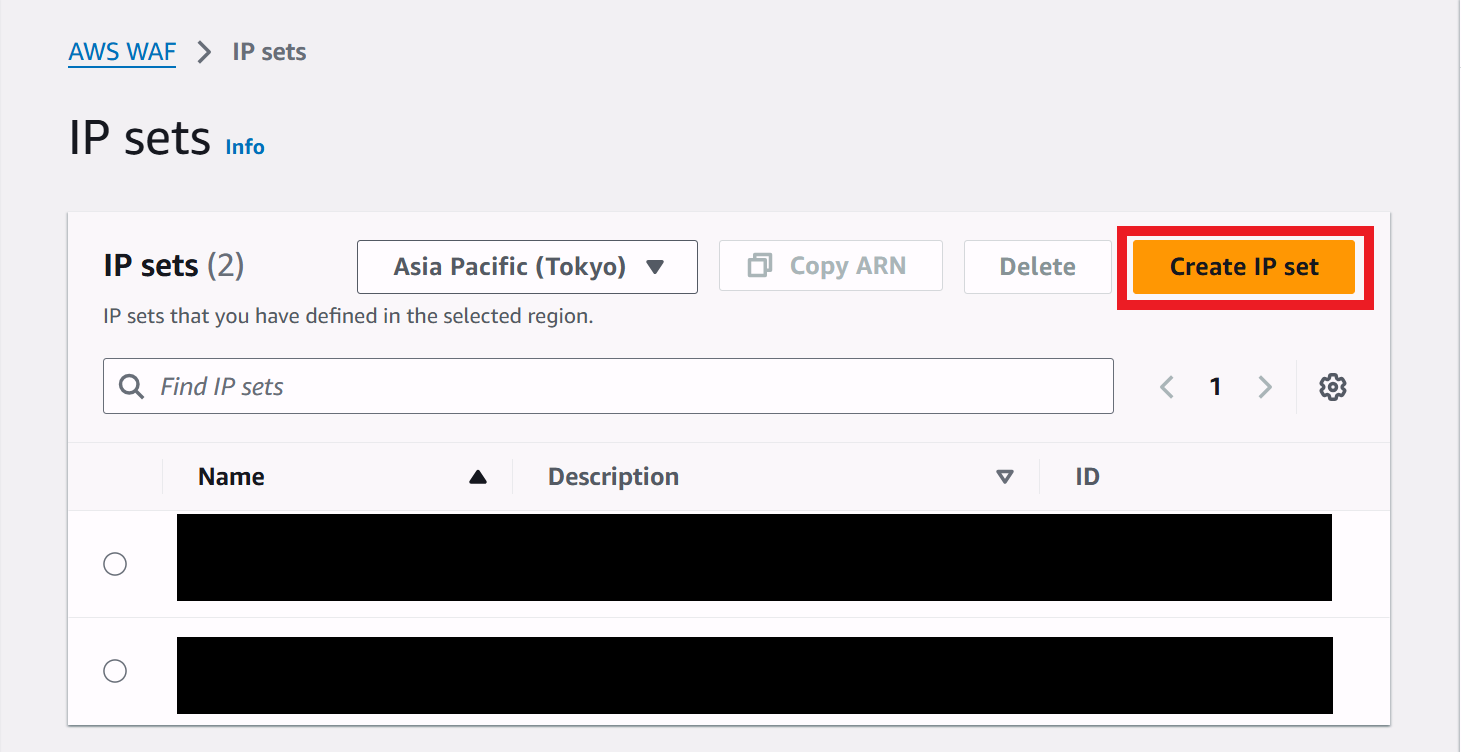

IP sets一覧画面にて、「Create IP sets」を選択します。

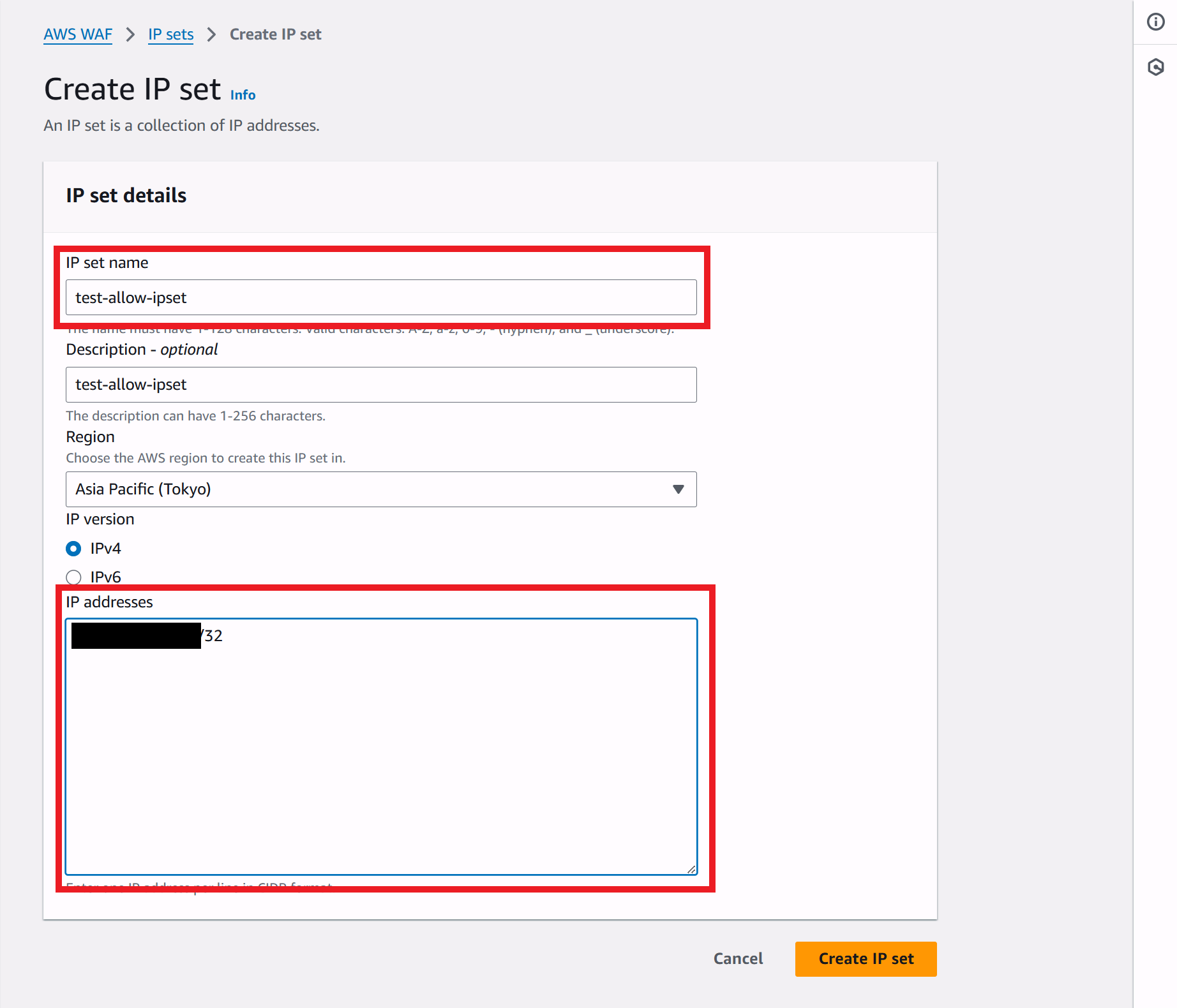

IP sets作成画面にて、以下を入力後、「Create IP set」を選択します。

- IP set name:任意のIP set名

- IP addresses:アクセス元端末のIPアドレス

4-3. Web ACLの作成

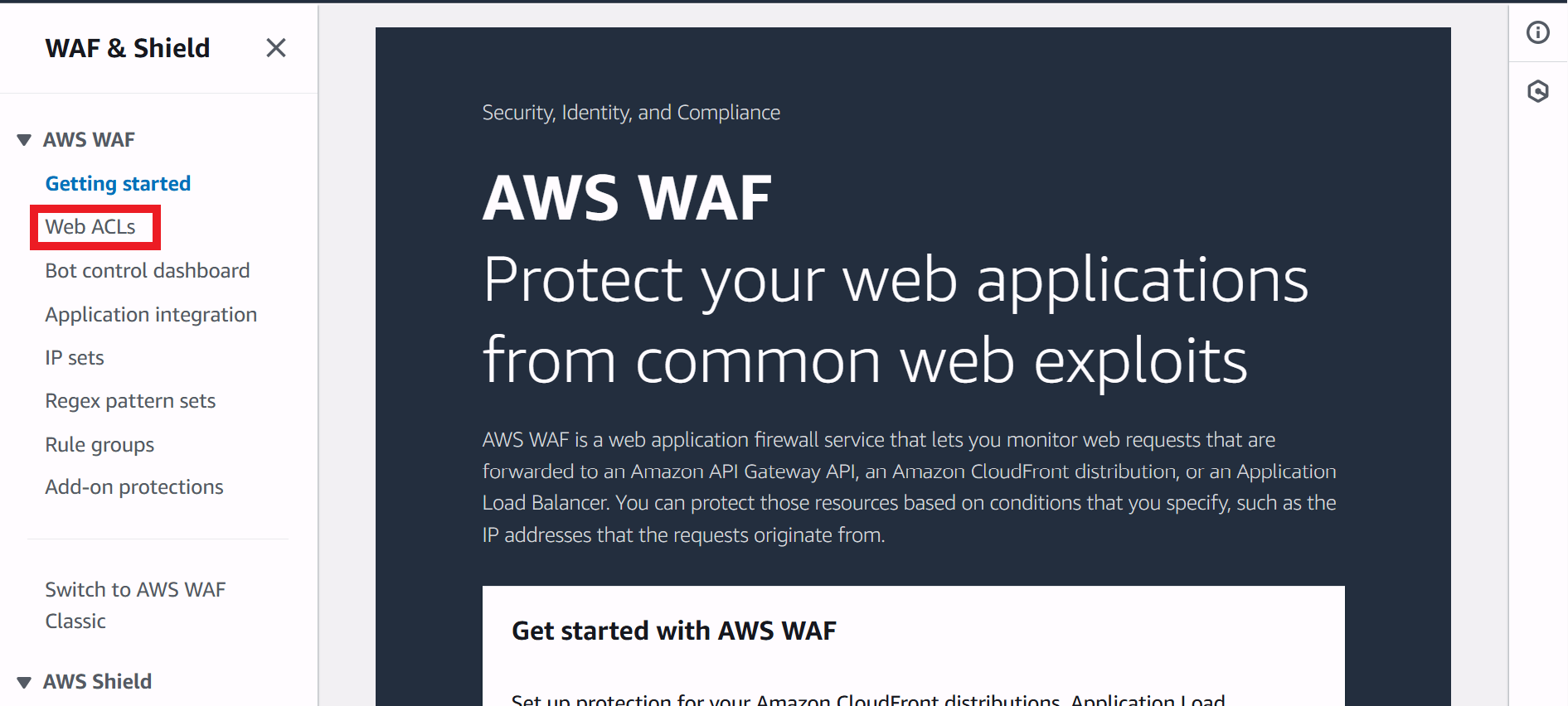

AWS WAFサービスページにて、左ペインのメニューより「Web ACLs」を選択します。

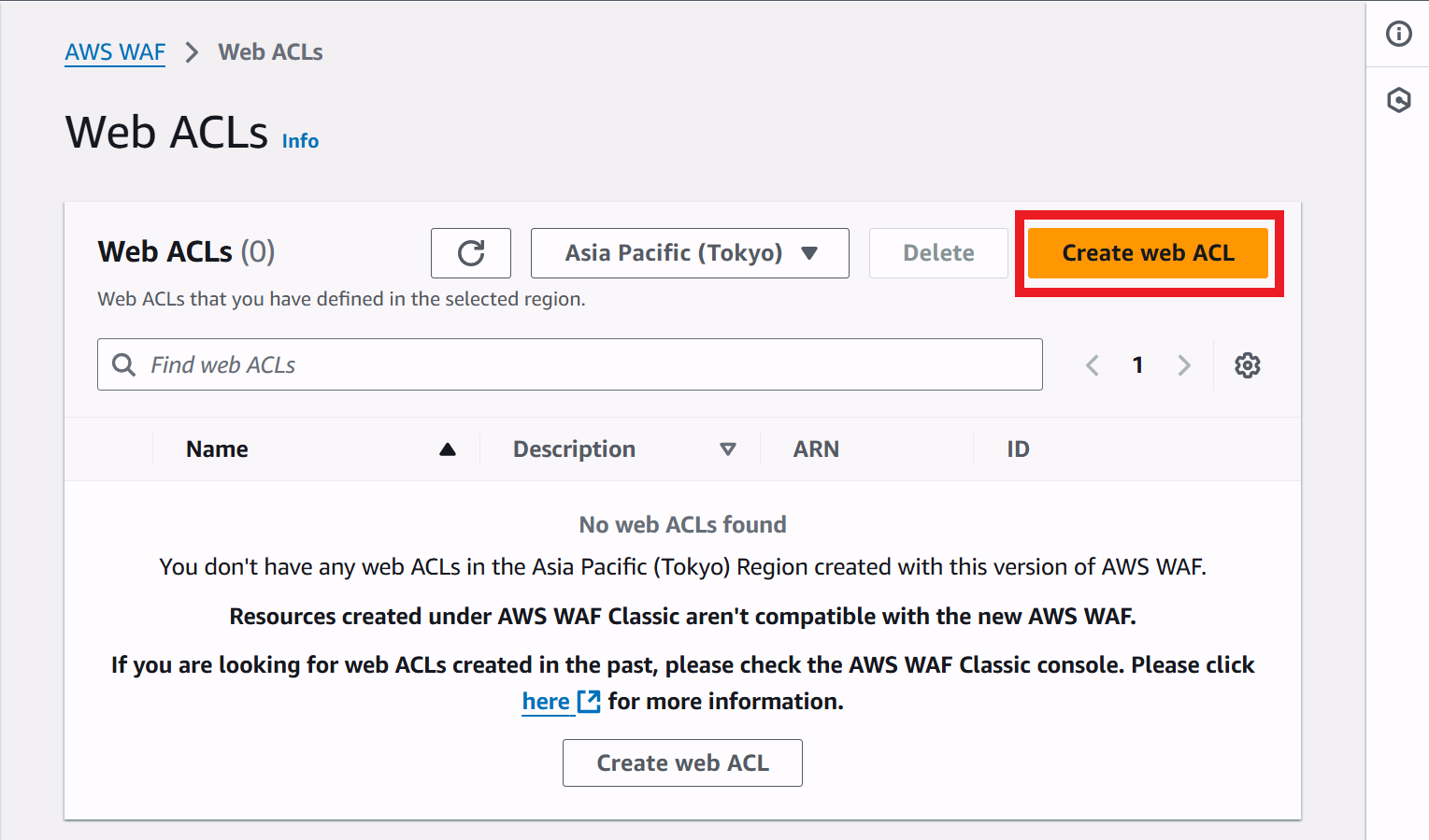

Web ACL一覧画面にて、「Create web ACL」を選択します。

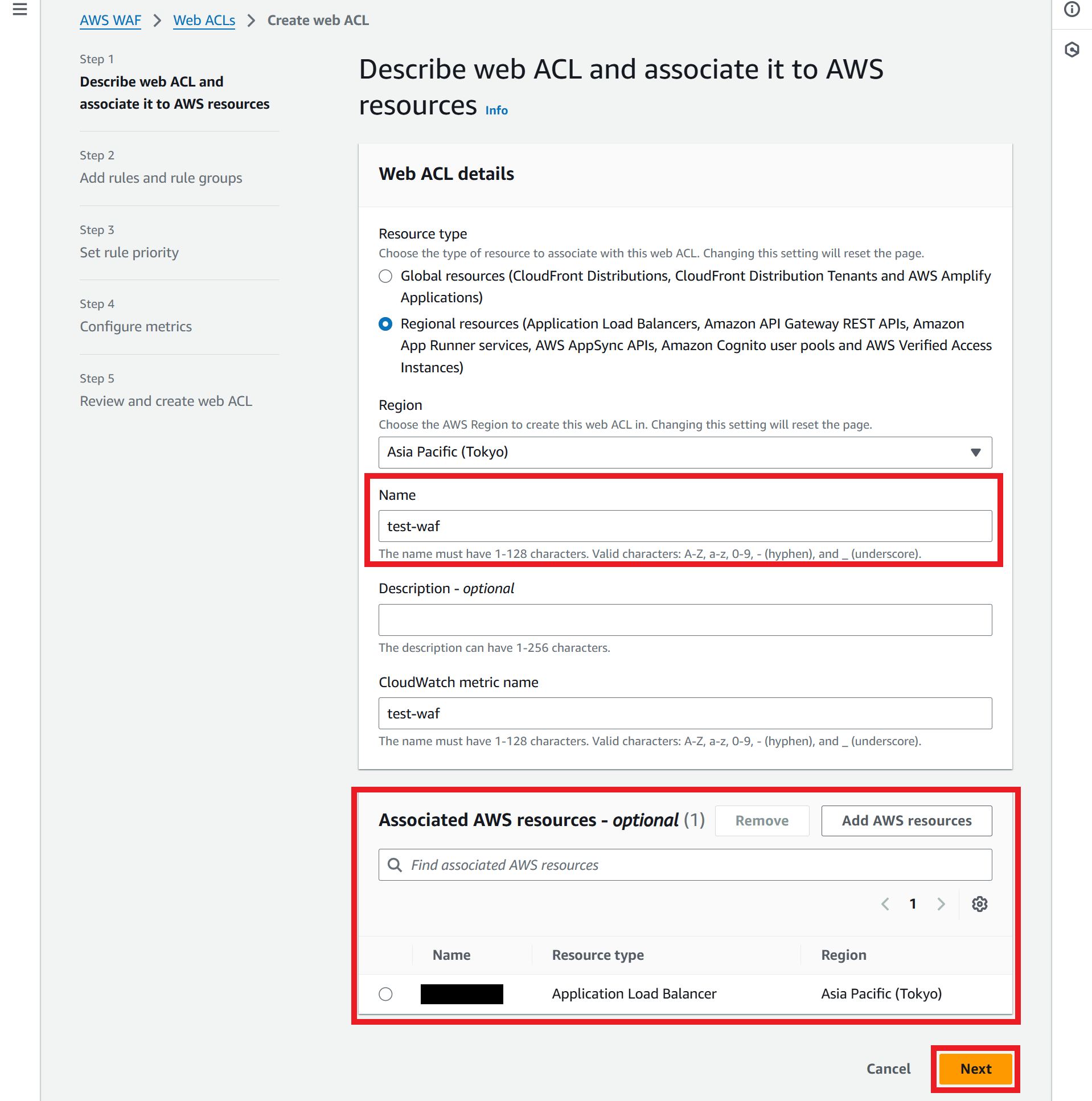

Web ACL作成画面(Step 1)にて、以下を入力後、「Next」を選択します。

- Name:任意のWeb ACL名

- Associated AWS resources:事前に作成したALB

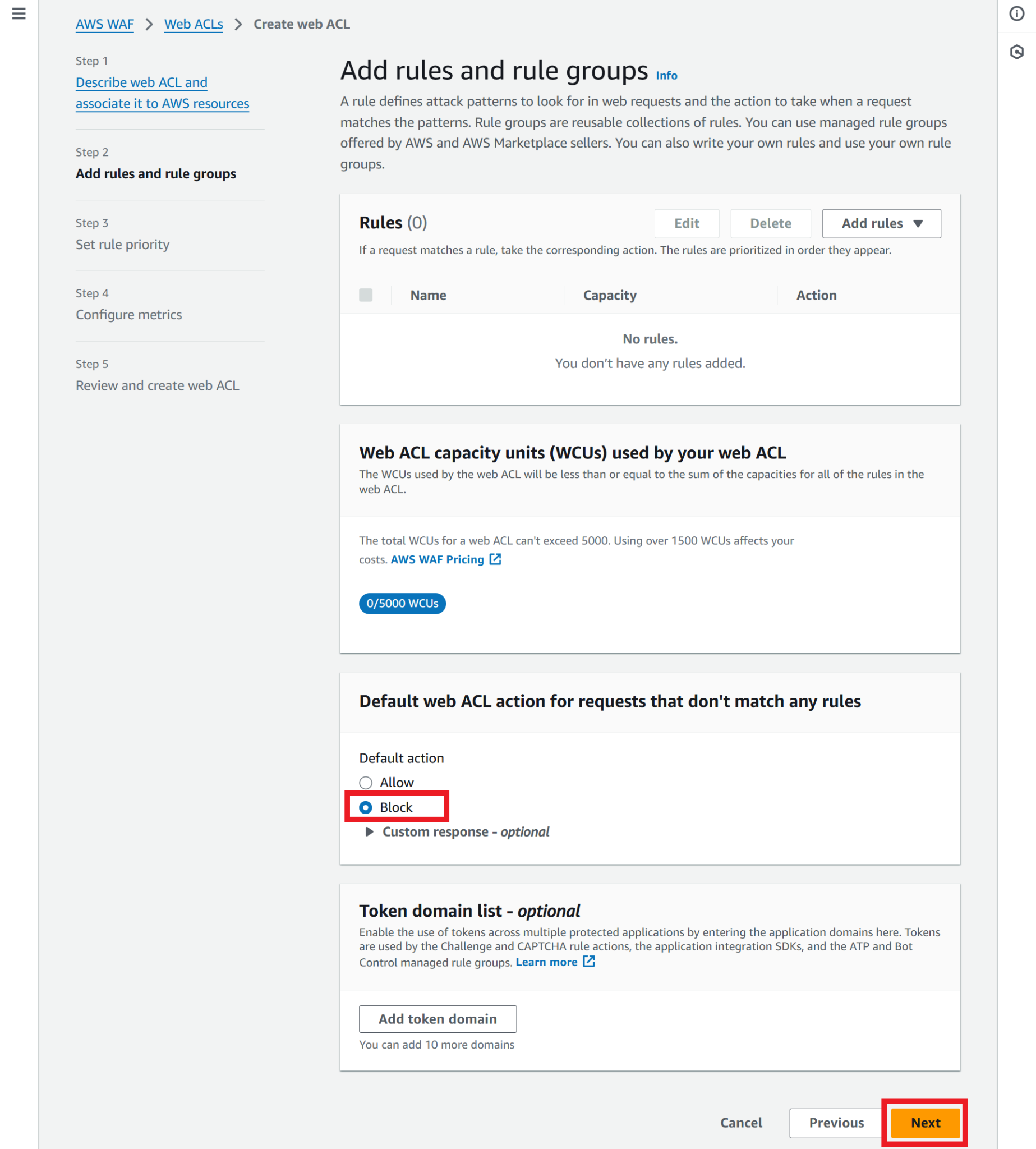

Web ACL作成画面(Step 2)にて、以下を入力後、「Next」を選択します。

- Default action:Block ※デフォルトですべてのリクエストをブロックする設定

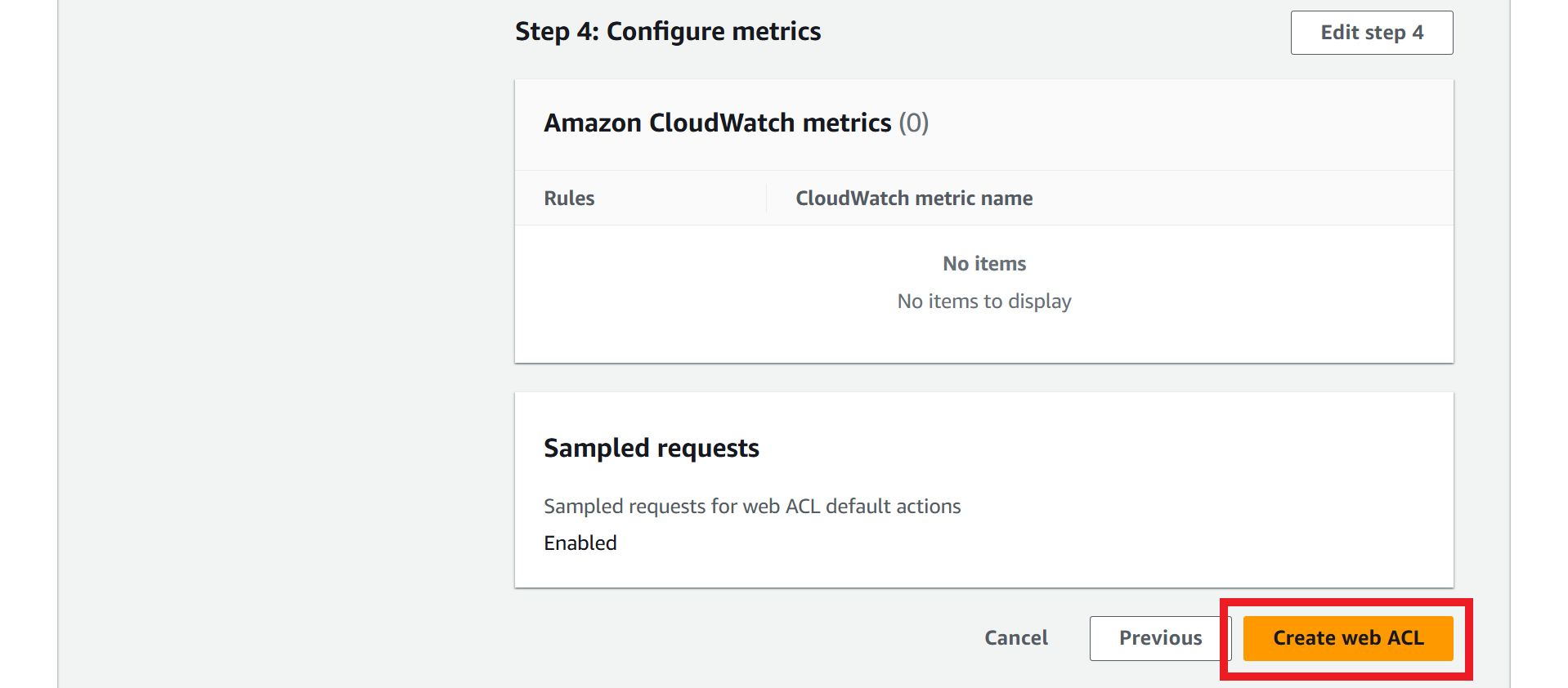

Web ACL作成画面(Step 3~4)では何も入力せず「Next」を選択します。

Web ACL作成画面(Step 5)にて、設定値を確認し、「Create web ACL」を選択します。

4-4. ルールの作成とIPセットの関連付け

ここまでの手順でWAFの作成とALBへの関連付けが完了し、この時点でアクセスがBlockされていることが確認できます。

続いて、作成したIP setからのアクセスを許可するルールを作成します。

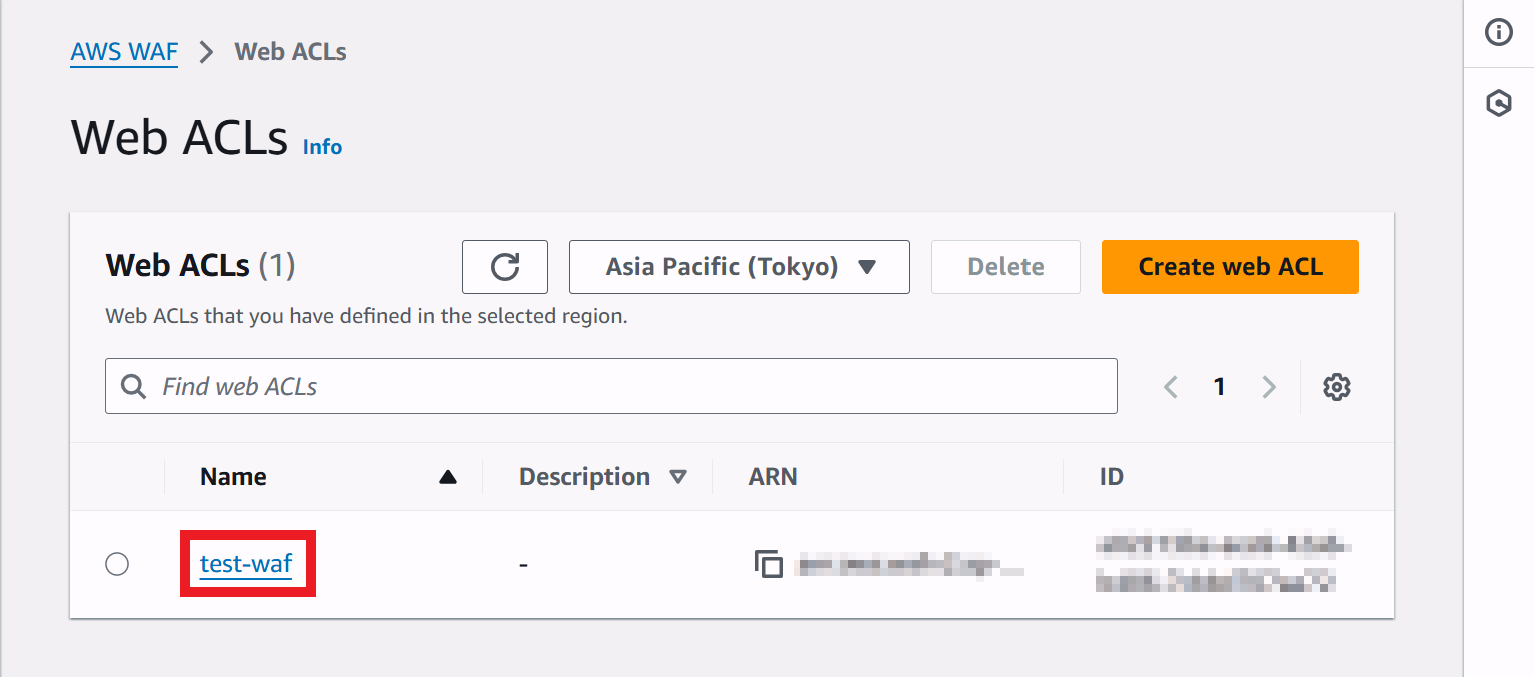

Web ACL一覧画面にて、先程作成したWeb ACLを選択します。

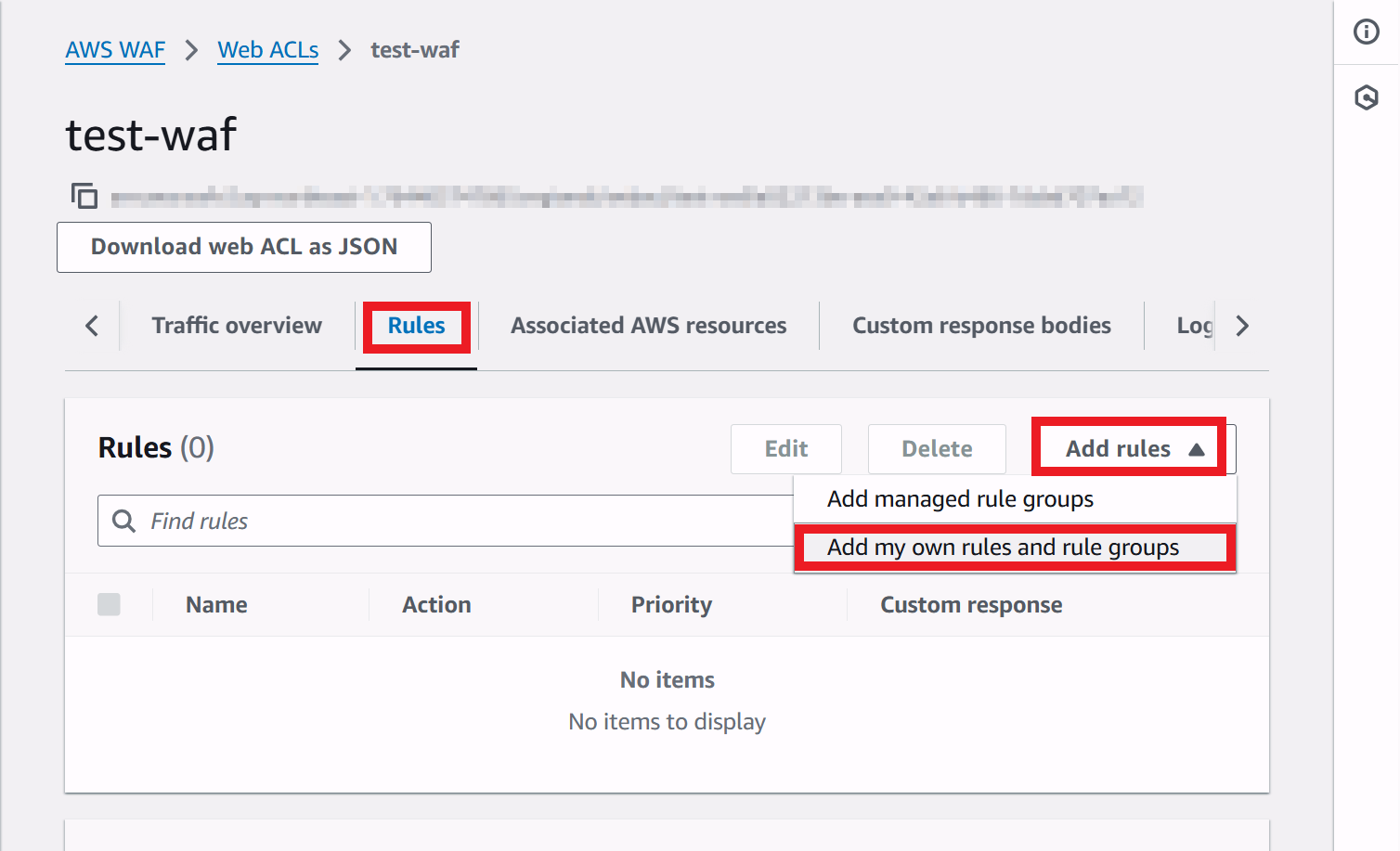

Web ACL詳細画面にて、「Rules」>「Add rules」>「Add my own rules and rule groups」を順次選択します。

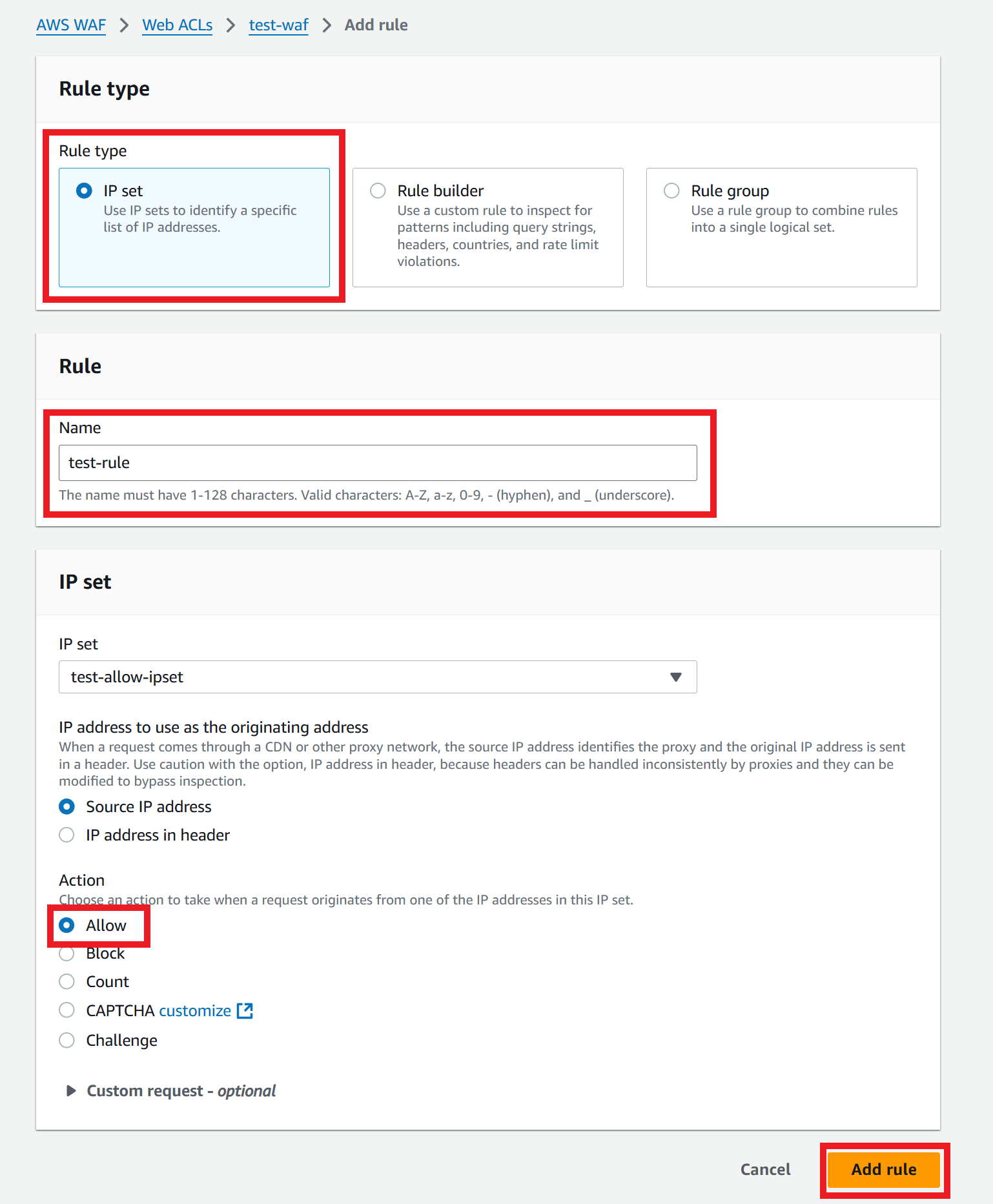

Web ACL作成画面にて、以下を入力後、「Add rule」を選択します。

- Rule type:IP set

- Name:任意のルール名

- IP set:本手順にて作成したIP set

- Action:Allow

4-5. 動作確認

ここまでで、デフォルトで全てのリクエストを拒否するWeb ACLと、アクセス元端末のIPアドレスからのアクセスを許可するルールの作成が完了しました。

Web ACL作成後にアクセスが拒否されたことを確認したので、ルールを作成したことでアクセスが可能となっているかを確認します。

無事、アクセスが許可されていることを確認できました。

5. まとめ

AWS WAFを利用することで、簡単にIPアドレスによるアクセス制限を実装し、Webアプリケーションの情報セキュリティを向上させることができます。

本記事では、AWS WAFの基本的な概要から、IPアドレス制限の具体的なユースケース、設定手順、そして運用上の注意点までを解説しました。

IPアドレス制限は情報セキュリティ対策の第一歩として有効ですが、これだけで万全というわけではありません。他のWAFルールやAWSの情報セキュリティサービスと組み合わせることで、より包括的な情報セキュリティ体制を構築していくことが重要です。

この記事が、皆さんのAWS環境における情報セキュリティ対策の一助となれば幸いです。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。