トロイの木馬とは?ウイルスとの違い・被害例・感染対策などを解説

情報セキュリティ対策やシステムのクラウド化に関するお役立ちメールマガジンはこちらからご登録ください。

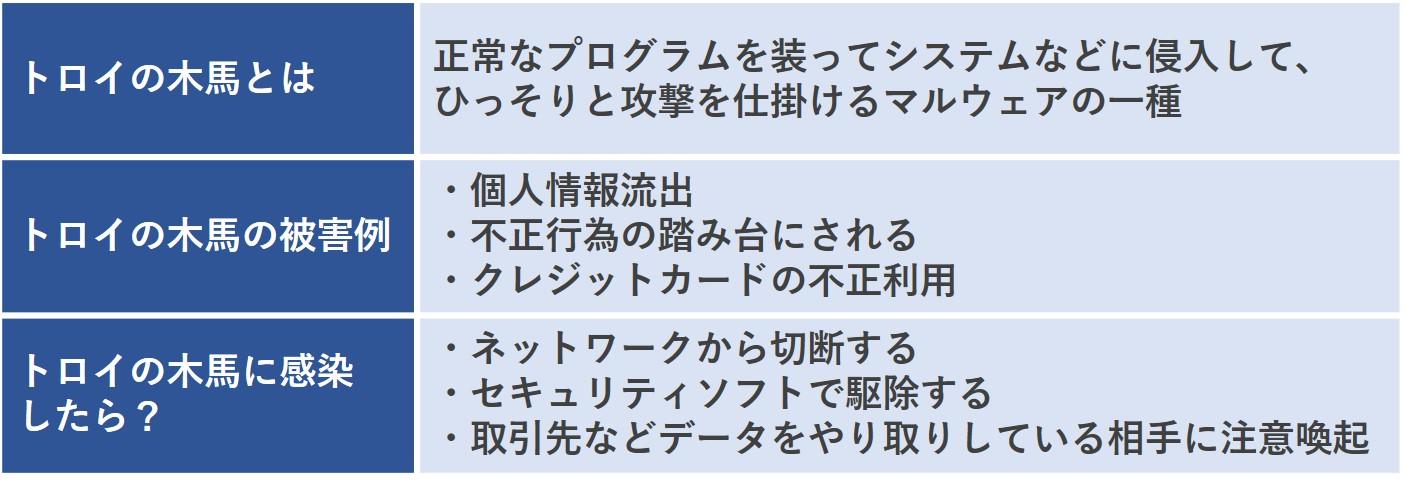

トロイの木馬とは、マルウェアと呼ばれる悪意のあるプログラムの一種です。感染すると、顧客情報や口座番号などの重要情報を盗まれたり、新たな攻撃の踏み台にされたりと、さまざまな被害に遭います。

無害で正常なプログラムを装ってシステムなどに侵入して、ひっそりと攻撃を仕掛けることが特徴です。

一見すると問題のないプログラムに見える上に、情報を盗む際なども目立たずに活動するトロイの木馬は、感染自体に気づきにくく、正しい知識が無ければ被害がどんどん拡大してしまうでしょう。知らずに放置した結果、取引先へのサイバー攻撃の踏み台にされてしまうこともあり得ます。

トロイの木馬は、メールやWebサイト・アプリのダウンロードなど日常の至る所に感染リスクがあるので、インターネットを使っていればどのような企業でも感染する危険性があるのも怖いところです。

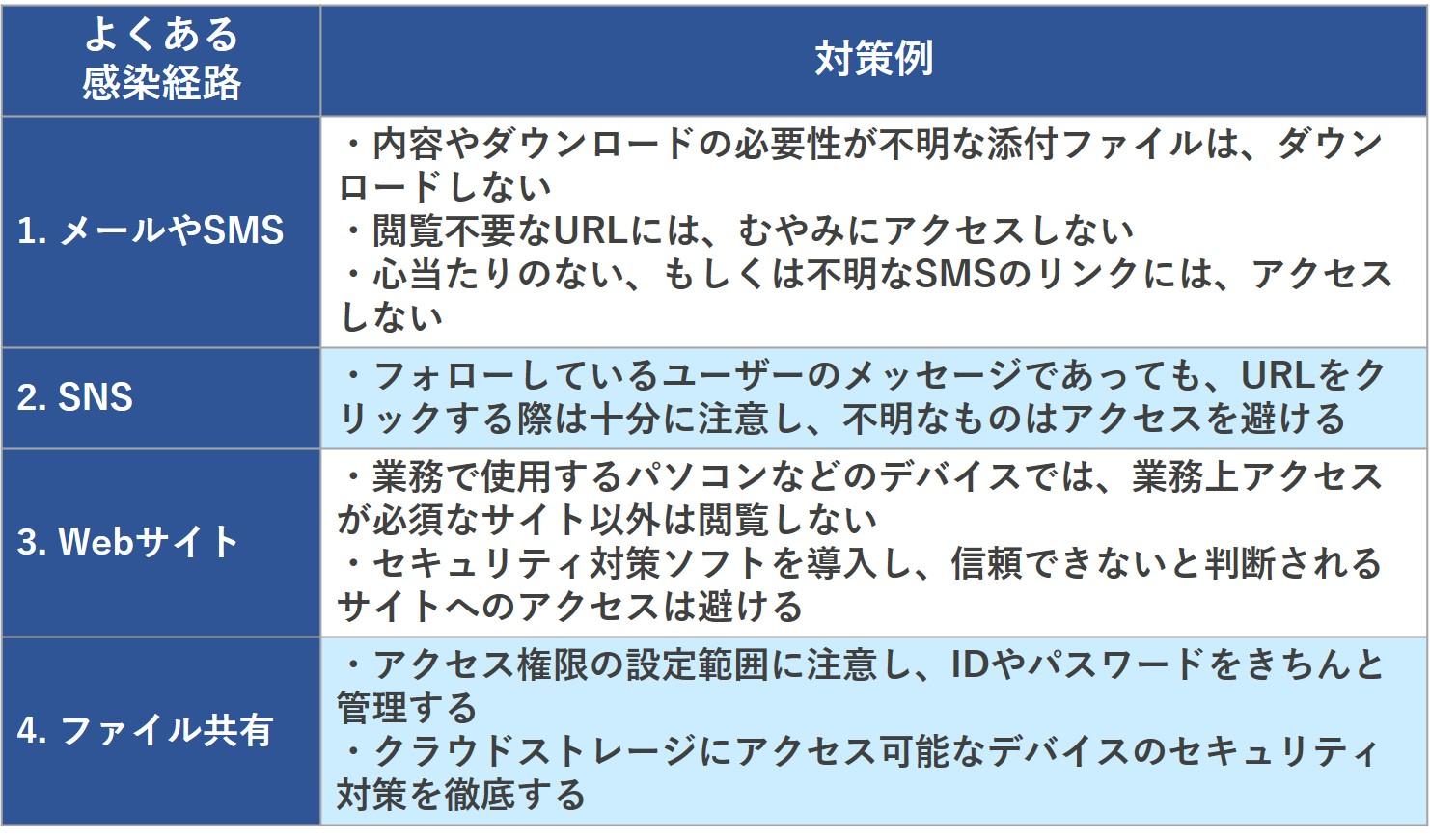

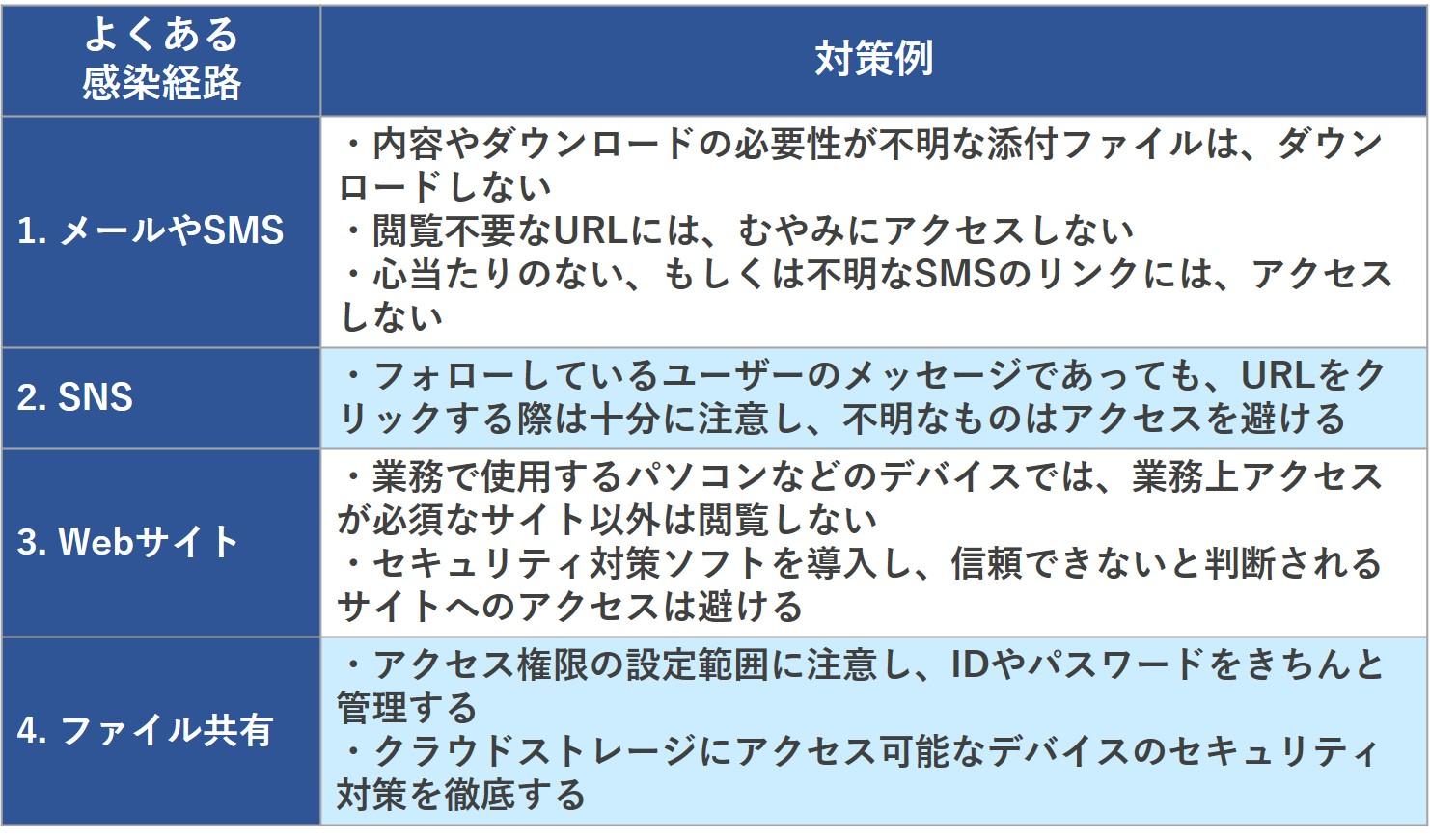

トロイの木馬のよくある感染経路と対策例は、次の4つです。

今回は、トロイの木馬にうっかり感染し大きな被害を出さないために、知っておくべき基本を解説します。

【この記事のポイント】

- トロイの木馬とは

- トロイの木馬に感染したときの被害例

- トロイの木馬のよくある感染経路

- トロイの木馬に感染したときの対処法

- トロイの木馬に感染しないための対策

- 「トロイの木馬に感染しました」と表示されたときの注意点

この記事でご紹介するポイントを理解しておけば、トロイの木馬とはどのようなものかを把握し、トロイの木馬の感染を予防できるようになります。また、万一感染してしまった場合でも、適切な対応を取って被害を最小限に食い止めることができるようになるでしょう。

トロイの木馬に感染してしまうと、重要な情報を盗まれてしまうばかりか、社会的な信頼や取引先・顧客を失うリスクも高く、その影響はとても大きなものです。そのような惨事を回避するためにも、正しい知識を身に付けておきましょう。

目次:

- 1. トロイの木馬とは

- 1-1. トロイの木馬はマルウェアの一種

- 1-2. トロイの木馬とウイルスの違い

- 1-3. トロイの木馬の主な種類

- 2. トロイの木馬に感染したときの被害例

- 2-1. 個人情報流出

- 2-2. 不正行為の踏み台にされる

- 2-3. クレジットカードの不正利用や預金の不正な引出し

- 3. トロイの木馬のよくある感染経路4つと対策例

- 3-1. メールやSMS

- 3-2. SNS

- 3-3. Webサイト

- 3-4. ファイル共有

- 4. 企業はトロイの木馬対策が必須!

- 4-1. 感染経路が多様で、対策の知識が無いと予防が難しいから

- 4-2. 万一、感染してしまうとパソコンやシステムを乗っ取られ大きな被害につながるから

- 5. トロイの木馬に感染した場合の対処法

- 5-1. ネットワークから切断する

- 5-2. セキュリティソフトで駆除する

- 5-3. 取引先などデータをやり取りしている相手に連絡

- 6. トロイの木馬に感染しないための対策

- 6-1. 不明なメール・メッセージや添付ファイル・リンクを開かない

- 6-2. アプリなどのダウンロードは信頼できる場合に限る

- 6-3. セキュリティ関係のアップデートを行う

- 7. 「トロイの木馬に感染しました」と表示されたときは詐欺の場合がある

- 8. まとめ

1. トロイの木馬とは

トロイの木馬とは、一見、無害なプログラムを装って侵入し、さまざまな攻撃をするのが特徴の悪意あるプログラム(マルウェア)のことです。例えば、見た目はただの文書ファイルや便利なアプリなのに、ダウンロードすると、実は中に入っていた不正なプログラムに感染してしまうのです。

トロイの木馬は

- メールの添付ファイル

- Webサイトで配布される無料アプリ

など、思わずダウンロードしたくなるような形で存在しています。

感染してしまうとコンピュータを乗っ取られ、他のコンピュータを攻撃するのに使われたり、データを盗まれたりしてしまいます。

※トロイの木馬の名前の由来はギリシャ神話の「トロイの木馬」のエピソードです。ギリシャが守りの強固なトロイに戦いを仕掛けるとき、巨大な木馬の内部にギリシャ兵を忍ばせ、油断したトロイ兵が木馬をトロイ城内に運び入れるように仕向けました。その後、木馬とともに城内に侵入したギリシャ兵が、トロイの城門を開けトロイは陥落したというお話です。

マルウェアのトロイの木馬も、安全なプログラムを装いユーザーを油断させてパソコンやシステム内部に侵入し、こっそりバックドアを仕掛けて新たなウイルスを招き入れたり、重要情報を盗んだりします。こういった挙動が、ギリシャ神話のトロイの木馬によく似ているので、このように呼ばれるようになったのです。

ここでは、この感染したことに気づきにくいために厄介なトロイの木馬の特徴や種類について解説します。

1-1. トロイの木馬はマルウェアの一種

トロイの木馬は、厳密にはウイルスではなく、マルウェアの一種です。

マルウェアとは、malicious(悪意のある)とsoftware(ソフトウェア)を組み合わせた名称で、「悪意のあるソフトウェア」の総称にあたります。

感染してしまうとコンピュータを乗っ取られ、他のコンピュータの攻撃に使われたり、データを盗まれたりしてしまいます。

マルウェアにはさまざまな種類があり、トロイの木馬の他に、ウイルスやスパイウェア・ランサムウェア・悪質なアドウェアなどがマルウェアの一種です。

- 横にスクロールします

| マルウェアの一例とその特徴 | |

|---|---|

| トロイの木馬 | 無害なプログラムを装い、システムやデバイスにダウンロードさせて感染する |

| ウイルス | 感染すると、ウイルスのように複数のデータファイルやデバイスへ感染を広げる |

| スパイウェア | ユーザーのキーボード入力内容やアクセス履歴などを、インターネット経由で密かに開発元に送る |

| ランサムウェア | 感染先のファイルを暗号化し使えなくして、解除のために身代金を要求する |

| 悪質なアドウェア | 無料アプリなどに付随してダウンロードされ、動作が重くなっているなどの虚偽のメッセージとともに、解決できる製品を表示するなど悪質な広告を行う |

1-2. トロイの木馬とウイルスの違い

トロイの木馬は、厳密に言うとウイルスではなくマルウェアです。ウイルスと比べると、次のような特徴の違いがあります。

- 横にスクロールします

| トロイの木馬 | ウイルス | |

|---|---|---|

| 自己増殖 | しない | する |

| 寄生先 | 不要 | 必要 |

| 振る舞い | よいプログラムに偽装し 目立たないように活動する |

偽装などはしない 活動時の被害が目立ちやすい |

上記のとおり、トロイの木馬は感染に気付かれることなく、不正な活動を継続することに適しているという特徴を備えています。対するウイルスは、気付かれてもよいので、短期間に大規模な感染・被害を引き起こすことを主な目的にしたマルウェアです。

トロイの木馬=ウイルスと捉えられがちですが、実際は、両者はまったく違う方向性を持っています。両者の違いを把握しておくことで効果的な対策をとることができるようになりますので、覚えておきましょう。

1-3. トロイの木馬の主な種類

トロイの木馬の中にも、攻撃の仕方などによって複数の種類があります。代表的なものが、バックドア・キーロガー・パスワード窃取・プロキシなどです。

- 横にスクロールします

| トロイの木馬の主な種類 | |

|---|---|

| バックドア |

|

| キーロガー |

|

| パスワード窃盗 |

|

| プロキシ |

|

2022年2月から急増しているマルウェア「Emotet(エモテット)」も、トロイの木馬です。「Emotet」には、感染したデバイス内に保存されている過去に送受信したメールのタイトルに「Re:」を付けたタイトルのメールを、送信する機能があります。「Emotet」のメール受信者は、知り合いからのメールということで疑いもなくメールを開くので、大規模な感染拡大につながるのです。

2. トロイの木馬に感染したときの被害例

トロイの木馬に感染したときの主な被害は、個人情報流出・不正行為の踏み台にされる・クレジットカードの不正利用や預金の不正な引出しなどです。

2-1. 個人情報流出

トロイの木馬に感染すると、多くの場合、個人情報をはじめとする重要な情報が流出してしまいます。トロイの木馬は、バックドアやキーロガー・パスワード窃盗などの攻撃方法で、簡単に情報を盗み見ることができるからです。

ここでは、バックドア型のトロイの木馬に感染するとどのように情報が流出するのか、確認してみましょう。

【バックドアで個人情報が流出する具体例】

①取引先から送られたメールの添付データ(実はトロイの木馬)をダウンロードし、会社のパソコンにトロイの木馬が侵入

②トロイの木馬がバックグラウンドでバックドアを勝手に作成

③トロイの木馬の攻撃者が、バックドア経由で感染したパソコンを遠隔操作して保存されているデータなどを不正に閲覧し、顧客情報や従業員の個人情報を盗み、流出

顧客情報が流出すれば、トロイの木馬に感染した企業だけではなく顧客にまで被害が拡大するので、さらに深刻な状況に陥ってしまいます。

2019年には、公立大学で職員のパソコンがトロイの木馬に感染し、18,000件を超えるメールの情報が流出するという事例がありました。このケースでは、メールが感染経路でしたが、メールの送信元が実際に存在する雑誌社だったので油断してリンクにアクセスしたところ、感染したとのことです。

一見、怪しくないメールでも安易にリンクを開いてしまうと感染するという点で、一人ひとりの対策が重要であることを認識させられる事例と言えるでしょう。

2-2. 不正行為の踏み台にされる

トロイの木馬に侵入されてしまうと、DDoS攻撃などのサイバー攻撃の踏み台にされてしまう場合があります。こうなってしまうと、トロイの木馬の被害者のはずが、サイバー攻撃の加害者のような立場にさせられてしまうので、非常に厄介です。

【DDoS攻撃の加害者にさせられてしまう具体例】

①いつも閲覧しているWebサイトのデータ(実はトロイの木馬)をダウンロードし、会社のパソコンにトロイの木馬が侵入

②トロイの木馬が、特定のサイトに無効なパケットなどを大量に送り付ける

③サイト側は、パケットの破棄処理などで大量の作業が発生し、対応しきれなくなるとサーバーダウンする

DDoS攻撃以外にも、

- 取引先にメールで勝手にトロイの木馬をばらまく

- コンピュータウイルスを無差別に拡散させ、情報流出やシステムダウンを広範囲で引き起こさせる

など、大規模なサイバー攻撃の拠点にされる可能性があります。

2-3. クレジットカードの不正利用や預金の不正な引出し

クレジットカードを不正利用される・インターネットバンキングの預金を不正に引き出されてしまうことなども、トロイの木馬でよくある被害です。これらはキーロガー型やパスワード窃盗型の攻撃で、IDとパスワードを盗む以外に、フィッシングサイトに誘導する攻撃方法もあります。

【フィッシングサイトに誘導される具体例】

①脆弱性を利用し、Webサイトを閲覧しただけでトロイの木馬が感染するよう不正に作り変えられたサイトにアクセスしてしまい、トロイの木馬が会社のデバイスに侵入

②トロイの木馬は、侵入したデバイスがターゲットにしているインターネットバンキングのサイトにアクセスするまで待機

③侵入したデバイスがターゲットにしているインターネットバンキングのサイトにアクセスした瞬間、そのサイトに偽装されたフィッシングサイトを立ち上げ、ID・パスワードを入力させる

④フィッシングサイトに入力されたID・パスワードを使って、攻撃者は不正に預金を引き出す

警察庁の「令和3年におけるサイバー空間をめぐる脅威の情勢等について」によると、令和3年のフィッシング報告件数は526,504件で、過去5年間で最多となっています。フィッシングサイトによる被害は、誰しもが遭う可能性のある身近な犯罪であることを認識しておく必要があるでしょう。

3. トロイの木馬のよくある感染経路4つと対策例

トロイの木馬のよくある感染経路と対策例は、次の4つです。

具体的な感染経路を把握し、感染リスクを下げるための行動につなげましょう。

3-1. メールやSMS

トロイの木馬に感染する原因でよくあるのが、メールやSMSです。

具体的には、

- メールの添付ファイルをダウンロードした

- メール本文に記載されていたURLをクリックした

- SMSで通知されたリンクにアクセスした

などによって、トロイの木馬に感染する場合があります。最近では、SMSで宅配便の不在通知に似せたメッセージが届き、リンクにアクセスすると感染する事例が増えています。

【感染を防ぐポイント】

- 内容やダウンロードの必要性が不明な添付ファイルは、ダウンロードしない

- 閲覧不要なURLには、むやみにアクセスしない

- 心当たりのない、もしくは不明なSMSのリンクには、アクセスしない

3-2. SNS

SNSのメッセージ中に表示されているURLをクリックすることで、トロイの木馬に感染するケースもあります。

SNSではアカウントを乗っ取られる事例も多く、攻撃者がアカウントの本人になりすまして、トロイの木馬に感染するURLを貼り付ける場合があるからです。

【感染を防ぐポイント】

- フォローしているユーザーのメッセージであっても、URLをクリックする際は十分に注意し、不明なものはアクセスを避ける

3-3. Webサイト

Webサイトの閲覧時も注意が必要です。「トロイの木馬に感染」と言うと、何かをダウンロードした場合やリンクをクリックした場合というイメージがありますが、サイトを開いただけでも感染する場合があります。

これは、Webサイトの脆弱性を利用して不正にサイトを改ざんし、閲覧しただけでもトロイの木馬がダウンロードされるようにすることができるためです。

【感染を防ぐポイント】

- 業務で使用するパソコンなどのデバイスでは、業務上アクセスが必須なサイト以外は閲覧しない

- セキュリティ対策ソフトを導入し、信頼できないと判断されるサイトへのアクセスは避ける

3-4. ファイル共有

クラウドストレージでファイル共有している場合に、共有フォルダに攻撃者がトロイの木馬のファイルを保存し、それを開くことによって感染してしまうというケースもあります。

ファイル共有へのアクセス権限をあまりに広く設定してしまっている場合や、アクセス権限のあるアカウントが乗っ取られてしまっている場合などに、このような感染が発生してしまいます。

【感染を防ぐポイント】

- アクセス権限の設定範囲に注意し、IDやパスワードをきちんと管理する

- クラウドストレージにアクセス可能なデバイスのセキュリティ対策を徹底する

4. 企業はトロイの木馬対策が必須!

トロイの木馬への対策や対処法の共有は、次のような理由からすべての企業で必要です。

| 企業はトロイの木馬対策が必須である理由 |

|---|

|

4-1. 感染経路が多様で、対策の知識が無いと予防が難しいから

メールにSNS、Webサイトなど、さまざまな経路から感染するトロイの木馬は、きちんと対策をしておかないとすぐに感染してしまいます。

企業では、多くの従業員が日常業務でメールの閲覧やWebサイトを利用するため、感染リスクはさらに大きくなるでしょう。たった1人がトロイの木馬に感染するリンクにアクセスするだけで社内のすべてのパソコンやシステムが被害に遭う可能性もあります。

従業員にトロイの木馬に感染を予防する方法や感染時の対処法を共有しておくとともに、セキュリティ対策ツールで、もしもの時の備えをしておきましょう。

4-2. 万一、感染してしまうとパソコンやシステムを乗っ取られ大きな被害につながるから

企業では、万一トロイの木馬に感染した場合、被害が大きくなりやすいので対策を万全にしておく必要があります。

企業では、顧客の個人情報や取引先の情報・機密情報など多くの重要な情報を取り扱っているからです。トロイの木馬が企業のパソコンに感染すれば、これらがすべて流出する危険性があるでしょう。また、社内のシステムが破壊されたり、乗っ取られて関係先への攻撃手段として悪用されたりするリスクもあります。

取り返しのつかない被害を防ぐためにも、対策を徹底することが欠かせないのです。

5. トロイの木馬に感染した場合の対処法

トロイの木馬に感染した、もしくは感染の可能性がある場合に、まず行うべきことは次の3つです。

| トロイの木馬に感染した場合にまず対処すべきこと |

|---|

1. ネットワークから切断する 2. セキュリティソフトで駆除する 3. 取引先などデータをやり取りしている相手に連絡 |

これらの対処を行ってさらなる感染拡大を防いだうえで、感染したデバイスの詳しい調査や追加の対策、必要な報告などを行っていくとよいでしょう。

5-1. ネットワークから切断する

何よりも最初に行うべきことが、感染が疑われるデバイスをネットワークから切断することです。インターネットはもちろんのこと、社内のネットワークも含めたすべての接続を切り、隔離してください。

ネットワークから切断することで、以下の事態を防げるからです。

- インターネット経由で、攻撃者にこれ以上の情報を盗まれたり、ウイルスをダウンロードさせられたりする

- 社内ネットワーク経由で他のデバイスやシステムへ感染を広げる

被害を最小限に抑えるには、疑わしいと思ったら、すぐにその端末は隔離する必要があることを覚えておきましょう。

5-2. セキュリティソフトで駆除する

ネットワーク接続をすべて切断し、これ以上の被害拡大を抑えることができたら、次はセキュリティ対策ソフト・ツールでトロイの木馬を駆除します。

基本的に、セキュリティソフトでほとんどのウイルスを検知・駆除できますが、中には対応できない場合もあります。その際は、トロイの木馬専用の削除ソフトを利用する・初期化を検討する・業者に相談するなどの対策を検討してください。

なお、メーカーの異なるセキュリティソフトを複数同時にインストールすると、競合しうまく機能しなくなる危険性が高いので注意しましょう。

5-3. 取引先などデータをやり取りしている相手に連絡

感染が疑われるデバイスの検知・駆除をセキュリティソフトで行うのと同時に行いたいことが、そのデバイスでデータをやり取りしていた取引先などへの連絡です。

感染経路や影響範囲が明確であれば連絡は不要ですが、不明確な場合や少しでも取引先に感染が拡大しているおそれがある場合は、必ず連絡し被害拡大のリスクを抑えましょう。

6. トロイの木馬に感染しないための対策

トロイの木馬に感染しないために行うべき主な対策は、次の3つです。

| トロイの木馬に感染しないための対策3つ |

|---|

|

6-1. 不明なメール・メッセージや添付ファイル・リンクを開かない

トロイの木馬に感染するリスクを減らすには、信用できるメールやSMSメッセージ・添付ファイル以外は開かないようにする習慣を付けることが大切です。

トロイの木馬の多くは、メールやメッセージの添付ファイル・リンクとして送信されるケースが多いからです。また、送信元が不明な場合、フィッシングメールの可能性も高くなります。

メールやメッセージが届くと、つい開封してしまいますが、発信元やタイトルをきちんと確認し、開いてみる必要のあるものに限定して開封しましょう。特にリンクや添付ファイルを開く場合は、発信元が見知ったアドレスの場合でも、慎重に確認することが大切です。

6-2. アプリなどのダウンロードは信頼できる場合に限る

新しいソフトウェアやアプリをWebサイトから入手するときは、信頼できる提供元かどうかを必ず確認し、信用できる場合のみダウンロードするようにしましょう。

不明な提供元によるソフトウェアやアプリは、いくら便利そうなものであっても、トロイの木馬の可能性があるからです。特に無料でダウンロードできるものは、リスクが高いと考えておきましょう。

攻撃者は、スムーズにトロイの木馬をデバイスに侵入させられるよう、ダウンロードしたくなるようなソフトウェア・アプリに見せかけてくるものです。必ず安全性を重視し、少しでも不明点があるものはダウンロードを控えることをおすすめします。

6-3. セキュリティ関係のアップデートを行う

OSやセキュリティソフトのアップデートをこまめに行い、常に最新の状態に保つようにしましょう。

アップデートでは、OSやソフトウェアの脆弱性への対策を行っているので、常に最新のアップデートを適用した状態にしておくことで、トロイの木馬の感染リスクを減らせるからです。

脆弱性の対策が不十分だと、Webサイトを閲覧しただけで、トロイの木馬がダウンロードされてしまうリスクなどが上がります。アップデートは忘れずに速やかに適用しましょう。

| 常に最新のセキュリティでクラウドを使うならNTT東日本にご相談ください |

|---|

|

「セキュリティ対策を気軽に行いたい」 「クラウドサービスを使いたいけれど、マルウェア対策はどうなっているのか不安」 そのようにお考えでしたら、NTT東日本のクラウド導入・運用 or AWS/ Microsoft Azureがおすすめです。 NTT東日本では、クラウドだけでなくセキュアな接続回線もご準備できるため、安心です。 例えば、以下のようなニーズにも、最適な解決策をご提案します。

端末・ネットワーク・クラウドのすべての領域において、セキュリティに関する悩みやご要望をお聞かせください。NTT東日本に多数在籍するクラウドのプロの全面サポートのもと、安心して業務に専念できる環境の構築を実現いたします。 まずは、お気軽にお問い合わせください。 |

7. 「トロイの木馬に感染しました」と表示されたときは詐欺の場合がある

パソコンやスマートフォンなどの通知機能で、突然「トロイの木馬に感染しました」と表示されるケースがあります。

この場合、インストールしているセキュリティソフトからの通知であれば、指示どおり対応すべきです。しかし、そうではない場合、フェイクの可能性があるので、警告の指示どおりにはしないように注意が必要です。

フェイクの警告の場合、警告を受けたタイミングではトロイの木馬に感染していなかったのに、指示に従ったばかりに、トロイの木馬やその他のマルウェアに感染してしまいます。

フェイクの警告かどうか見分ける方法には、以下のようなものがあります。ただし、本当に感染しているにもかかわらず見逃す場合もあるので、自己判断で放置せず、感染した場合の対処法を実践するようにしましょう。

【フェイクの警告の特徴】

- 個人情報やクレジットカード番号などを入力させようとしてくる

- トロイの木馬を駆除する対価を電子マネーやギフトカードなどで請求する

8. まとめ

トロイの木馬とは、一見すると無害なプログラムのように装って侵入し、さまざまな攻撃をするのが特徴の悪意のあるプログラム(マルウェア)のことです。

ウイルスは、気付かれてもよいので、短期間に大規模な感染・被害を引き起こすことが特徴です。一方、トロイの木馬は、感染に気付かれることなく、末永く不正な活動を継続することに適した特徴を備えています。

トロイの木馬に感染したときの主な被害例は、次のとおりです。

| トロイの木馬で多い被害例 |

|---|

|

トロイの木馬のよくある感染経路には、次のようなものがあります。

| トロイの木馬のよくある感染経路4つ |

|---|

|

トロイの木馬に感染したとき何よりも最初に行うべきことが、感染が疑われるデバイスをネットワークから切断することです。インターネットはもちろんのこと、社内のネットワークも含めたすべての接続を切り、隔離してください。

トロイの木馬に感染しないための対策として、必ず行うべきことは次の3つです。

| トロイの木馬に感染しないための対策3つ |

|---|

|

トロイの木馬は、侵入されたことに気付くのがとても難しいマルウェアなので、いかに侵入を防ぐかが重要です。今回ご紹介した基礎知識を参考に、日ごろから、トロイの木馬を侵入させないよう注意して行動するようにしましょう。

情報セキュリティ対策やシステムのクラウド化に関するお役立ちメールマガジンは

こちらからご登録ください。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。