情報セキュリティとは|具体的なリスクと対策をわかりやすく解説

情報セキュリティやシステムのクラウド化に関するお役立ちメールマガジンはこちらからご登録ください。

情報セキュリティとは、企業秘密や個人情報などの情報を守ったり、その情報を扱う情報システムを守ったりすることです。

たとえば、

- 顧客の個人情報や企業の機密情報を不正アクセスから守る

- 雷や火災などの自然災害に備える

といったことはどちらも、情報セキュリティに当てはまります。

ただし、情報セキュリティはその意味を理解するだけではなく「情報セキュリティの対策を行わなかったらどんなリスクがあるのか」を十分理解した上で、その対策を知る必要があります。

世の中にはさまざまな「脅威」「脆弱性」が存在しているため、情報セキュリティを突破する可能性のある「原因」を正しく把握しておくことで、対策を講じることができるようになるからです。

そこでこの記事では、以下の内容をお伝えしていきます。

- 情報セキュリティとは

- 情報セキュリティにおけるリスク

- 情報セキュリティ対策が重要な理由

- 【個人編】必ず実施したほうがいい情報セキュリティ対策

- 【企業編】実施しておいたほうがいい情報セキュリティ対策

この記事を読むことで、情報セキュリティとはどういうものかを理解するだけでなく、どんなリスクがあるのかを知った上で、具体的な情報セキュリティ対策内容を知ることができます。

ぜひ最後までお読みください。

1.情報セキュリティとは

まずは情報セキュリティの基礎知識について解説します。

1-1.情報セキュリティとは、情報の安全を守ること

情報セキュリティとは、情報の安全を守ることを指します。

さらに具体的には、企業秘密や個人情報などの情報を守ったり、その情報を扱う情報システムを守ったりすることです。

たとえば、個人レベルでは

- 自身のスマホに不正アクセスされないようにする

- パソコンにウイルスが感染しないようにする

- 個人情報を漏えいしないように、怪しいサイトで自分の個人情報を入力しない

といった情報セキュリティを行っている人は多いでしょう。

また、企業レベルでは

- 顧客の個人情報や企業の機密情報を不正アクセスから守る

- 雷や火災などの自然災害に備える

といったことも、情報セキュリティといえます。

したがって、情報セキュリティとは「どんなときでも情報を安全に守る」ということであり、情報漏えいやサイバー攻撃、情報の盗難など、あらゆる脅威が取り巻く現代社会において、重要な概念なのです。

1-2.情報セキュリティの3大要素

情報セキュリティは、日本の産業製品の規格を定める「JIS」の「JIS Q 27002」において、次のような3つの要素で定義づけられています。

- 横にスクロールします

| 要素 | 説明 | 保持できていない状態で生じること |

|---|---|---|

| 機密性 | 権利を持った人のみ情報にアクセスしたり、情報を使ったりできる状態にしておくこと。「アクセス権の管理」「パスワードの利用」をすることで機密性を確保します。 |

情報漏えい 不正アクセス |

| 完全性 | 情報が破損したり改ざんされたりしていない、もとの情報のまま完全な状態が保たれていること。「情報へのアクセス履歴を残す」「情報の変更履歴を残す」「バックアップなどの情報を保管するルールを決める」などをすることで完全性を維持します。 | 情報の改ざん |

| 可用性 | 情報をいつでも使える状態に保持すること。「定期的にバックアップを取る」「災害対策として遠隔地にもバックアップデータを保持する」「クラウド化」などを行うことで可用性を維持し、いつでも情報を利用できるようにします。 | システムや業務の停止 |

これら3つの要素が維持できていれば「情報セキュリティが保たれた状態である」といえますが、維持できていなければ、被害や影響が生じやすい状態といえるのです。

2.情報セキュリティにおけるリスク

情報セキュリティには具体的にどのようなリスクが発生するのでしょうか。

2章では「情報セキュリティを行う上で、どのような危害や影響が与えられる可能性があるのか」について解説します。

情報セキュリティにおける具体的な対策を知りたい方は

で解説をしているため、そちらをご参考ください。

2-1.情報セキュリティにおける6つのリスク

情報セキュリティにおけるリスクには、以下のように「脅威」と「脆弱性」の2つの要素があります。

脅威とは、情報の盗難や不正利用など、情報セキュリティにおけるリスクを発生させる要因のことで、結果的に組織や個人が保有する情報資産に対して害を及ぼす可能性のあるもののことです。

脆弱性とは、「脅威」の発生を誘引するようなセキュリティ対策上の欠落点のことで、たとえばソフトウェアやハードウェアの保守不足、不十分なパスワード管理、保護されていない通信回線などがあげられます。

この情報セキュリティを構成する「脅威」「脆弱性」は、分類するとそれぞれ以下のように分けることができます。

| ▼情報セキュリティのリスク | |

|---|---|

| 脅威 | 意図的脅威 |

| 偶発的脅威 | |

| 環境的脅威 | |

| 脆弱性 | ソフトウェアの脆弱性 |

| 管理文書・体制の不備 | |

| 災害やトラブルに弱い立地 | |

情報セキュリティにおけるリスクを理解するためにも、それぞれ詳しく見てみましょう。

2-1-1.【脅威】意図的脅威

まず1つめは「意図的脅威」です。

意図的脅威とは、悪意ある第三者によってもたらされる行為のことです。

具体的には、

- 盗難

- 盗聴

- 情報の改ざん

- 不正アクセス

- 情報の不正利用

- ウイルス感染

- なりすまし

などが、意図的脅威にあたります。

また、従業員や元従業員が機密データを持ち出して、金銭に換えたり、悪用したりするといった内部不正も「意図的脅威」に含まれます。

発生頻度は高くないものの、意図的脅威が発生することで、

- 個人情報の漏えい

- 企業の機密情報の流出

- 流出した情報の不正利用

といった大規模な被害が生じる可能性が高いため、意図的脅威に対する対策を、個人も企業もしっかりと講じる必要があります。

2-1-2.【脅威】偶発的脅威

2つめは「偶発的脅威」です。

偶発的脅威とは、人が意図せずに引き起こしてしまうヒューマンエラーのことです。

- 従業員がルールを守らず、外部に持ち出したパソコンや記憶媒体が盗難にあう

- ファイルサーバーの重要データを収納しているフォルダのアクセス権の設定を誤って外部から閲覧可能な状態

- 顧客の個人情報が保存されているUSBを紛失してしまう

- 会話から情報漏えいしてしまう

などが当てはまります。

偶発的脅威が発生すると、個人情報や企業の機密情報が外部へ漏えい・流出することにつながってしまうため、ヒューマンエラーを防ぐための社内のルール作りが重要です。

2-1-3.【脅威】環境的脅威

3つめは「環境的脅威」です。

環境的脅威とは、自然や環境が原因となるセキュリティリスクのことです。

- 地震

- 台風

- 落雷

- 火事

などの自然災害が当てはまります。

環境的脅威についても発生頻度は高くありませんが、発生した場合にはサーバーなどのハードウェアや電気、建物自体が使えなくなり、情報システムの停止を引き起こしてしまいます。

2-1-4.【脆弱性】ソフトウェアの脆弱性

4つめは「ソフトウェアの脆弱性」です。

「ソフトウェアの脆弱性」とは、コンピューターのOSやソフトウェア、Webサイトにおいて、プログラムの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥のことです。

たとえば、セキュリティ対策が施されていないWebサイトを例に考えてみましょう。

サイト上で利用されている「サイト内検索」に脆弱性がある場合、悪意を持った命令が埋め込まれてしまい、偽ページが表示されるようになります。その結果、cookie情報を利用した不正アクセスやHTMLタグを使った入力フォームによる情報収集、偽サイトを使ったフィッシング詐欺などにつながるおそれがあるのです。

そのほかにも、メールを開封したりWebサイトを閲覧したりすることによりマルウェアに感染し、パソコンが使えなくなる、別のパソコンへ感染を広げるなどの現象が発生するリスクがあります。

2-1-5.【脆弱性】管理文書・体制の不備

5つめは「管理文書・体制の不備」です。

管理文書・体制の不備とは、組織や人、運用管理における脆弱性です。

管理している重要なデータや書類の運用・管理体制が整っていないと、企業の機密情報や個人情報が悪意を持った人に持ち去られ、情報漏えいにつながる可能性があるのです。

たとえば、

- サーバーが設置された部屋や、重要機密文書が保管されている部屋の施錠がされていない

- バックアップを保管するファイルサーバーの管理者が退職してしまっているのに、管理者変更が行われていない

などのように、企業の重要な情報を適切に運用・管理していないと、悪意を持った社員による重要情報の盗難や、外部の人間の侵入を許してしまいます。

適切に重要なデータや機密文書などの管理ができていなければ、顧客の個人情報や企業活動を続けられなくなるほどの重要な機密情報が漏えいするリスクがあるため、管理文書・体制の不備による脆弱性はないようにしておきたいものです。

2-1-6.【脆弱性】災害やトラブルに弱い立地

6つめは「災害やトラブルに弱い立地」です。

災害やトラブルに弱い立地という脆弱性は、地震や洪水などの環境的脅威に見舞われやすい位置にデータセンターや企業のオフィスがある場合に、サーバーの故障や停止などでシステムが稼働できなくなる可能性があるということです。

また、海外においては企業のオフィスの所在地が不審者が容易に侵入しやすい環境であったり、デモや暴動も巻き込まれる可能性のある地域にあったりする場合、トラブルに巻き込まれてサーバーやシステムの稼働ができなくなる可能性があり、トラブルに弱い立地として脆弱性があるといえます。

2-2.IPA発表の10大脅威2022

次に、IPAが発表している情報セキュリティの最新の脅威をご紹介します。

情報処理推進機構「IPA」は、日本のIT人材の育成や情報セキュリティ対策強化のために設立された独立行政法人で、情報セキュリティの10大脅威を毎年発表しています。

以下、2022年にIPAが発表した「情報セキュリティ10大脅威」の一覧です。

▼個人における情報セキュリティ10大脅威2022

| 順位 | 内容 |

|---|---|

| 1位 | フィッシングによる個人情報等の詐取 |

| 2位 | ネット上の誹謗・中傷・デマ |

| 3位 | メールやSMS等を使った脅迫・詐欺の手口による金銭要求 |

| 4位 | クレジットカード情報の不正利用 |

| 5位 | スマホ決済の不正利用 |

| 6位 | 偽警告によるインターネット詐欺 |

| 7位 | 不正アプリによるスマートフォン利用者への被害 |

| 8位 | インターネット上のサービスからの個人情報の窃取 |

| 9位 | インターネットバンキングの不正利用 |

| 10位 | インターネット上のサービスへの不正ログイン |

▼企業における情報セキュリティ10大脅威2022

| 順位 | 内容 |

|---|---|

| 1位 | ランサムウェアによる被害 |

| 2位 | 標的型攻撃による機密情報の窃取 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 5位 | 内部不正による情報漏えい |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 8位 | ビジネスメール詐欺による金銭被害 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 |

| 10位 | 不注意による情報漏えい等の被害 |

参考:情報セキュリティ10大脅威(IPA)

最新の情報セキュリティの脅威を見てみると、「テレワーク等のニューノーマルな働き方を狙った攻撃」は、新たな脅威といえます。

これはテレワークが普及し、Web会議サービスやVPNの本格的な活用がなされる中で、

- 急なテレワーク移行による管理体制の不備

- 私物パソコンや・自宅ネットワークの利用によって組織のセキュリティ対策が適用されないところからの

- 情報漏えい

が生じ、その結果、テレワーク用ソフトの脆弱性を悪用した不正アクセスが増加しているというのが現状です。

このようにさまざまな脅威があるため、情報セキュリティ対策を行い、情報を守ることが必要なのです。

具体的な情報セキュリティ対策については「4.必ず実施したほうがいい情報セキュリティ対策」「5.実施しておいたほうがいい情報セキュリティ対策」で解説していますので、ご参考ください。

2-3.実際に生じた情報セキュリティのトラブル事例3つ

情報セキュリティにおけるリスクをよりイメージできるよう、情報セキュリティに関わるトラブル事例をご紹介します。

2-3-1.【事例①】個人情報の漏えい

1つめは「個人情報漏えい」のトラブルが発生してしまった事例です。

| トラブル内容 | 大手エステ会社のホームページで、資料の請求のために登録された3万件以上の氏名、住所、年齢、メールアドレスなどの個人情報が漏えいしたという事件がありました。 |

|---|---|

| 原因 | 原因は、Webサーバーの初歩的な設定ミスです。サーバーに個人情報を保存しておく際、誰でも閲覧可能な状況になってしまっていたため、不正アクセスを許し、情報が漏えいしてしまったのです。 |

| 被害 | エステに関心を持っている理由や体のサイズといった重要なプライバシー情報が漏えいしたため、多くの顧客から信用を失う結果となってしまいました。 |

出典:総務省 国民のための情報セキュリティサイト「事故・被害の事例1:資料請求の情報が漏えいした」

2-3-2.【事例②】顧客のメールアドレスが漏えい

2つめは「顧客のメールアドレスが漏えい」してしまったトラブルが発生した事例です。

| トラブル内容 | メールマガジン登録者へTO、CCで他の登録者のメールアドレスを記載して送付してしまった。 |

|---|---|

| 原因 | 原因は、送信担当者がBCC指定ではなく、TOに他メールアドレスを載せたまま送付してしまった為、情報漏えいが起きてしまいました。 |

| 被害 | メールアドレスの情報漏えいによる直接被害は確認されませんでした。しかし、個人のメールアドレスが漏えいしてしまったことは、顧客の信用を失う結果になりました。 |

出典:総務省 国民の為の情報セキュリティサイト「顧客のメールアドレスが漏えい」

2-3-3.【事例③】サイバー攻撃でサーバーの情報が漏えい

3つめは「サイバー攻撃でサーバーの情報が漏えい」してしまったトラブル事例です。

| トラブル内容 | 自社商品のショッピングサイトを制作して公開したところ、会員ページに不正アクセスされてしまい、個人情報が漏えいしてしまいました。 |

|---|---|

| 原因 | その原因はサイトに脆弱性があったことです。ログインページのユーザID入力欄に、「SQLインジェクション」というコマンドを含む特殊な文字列を入力することで、サイトに脆弱性があるとパスワードを知らなくても会員ページにログインできてしまうのです。 |

| 被害 | 結果、会員の住所や氏名、電話番号、購入履歴、クレジットカード番号などの個人情報が漏えいし、顧客からの信用失墜につながってしまいました。 |

3.情報セキュリティ対策が重要な理由

情報セキュリティが重要である理由は、これまでにお伝えした「情報セキュリティにおけるリスク」が、企業に以下のような不利益を与えるためです。

それぞれ詳しく見ていきましょう。

3-1.企業に対する信用が失われる可能性がある

情報セキュリティが重要である理由の1つめは「企業に対する信頼が失われる可能性がある」ことです。

情報漏えいなどの情報セキュリティリスクが生じることによって、「情報セキュリティへの対策が行えない企業だ」「顧客や取引先の個人情報や機密情報を守れない企業だ」といった負のイメージにつながり、信用してもらえなくなる可能性があるのです。

たとえば、ある企業のショッピングサイトへの不正アクセスによって顧客の氏名、住所、クレジットカード番号を含む個人情報が漏えいした場合です。

顧客は「自分の個人情報を流出させるようなセキュリティの低い会社で二度と買い物をしたくない」と感じてしまう可能性があるでしょう。

取引先との取引データや機密情報を漏えいさせてしまった場合においても、取引先に対しても損害を与えてしまうために「信用ができないので取引を停止する」と通告されてしまう可能性があります。

このように、不正アクセスや標的型攻撃など、情報セキュリティにおけるリスクが生じると、自社に対する信用が失われ、顧客が離れたり、取引先との取引が停止したりするなどの損失が発生するため、情報セキュリティ対策は非常に重要なのです。

3-2.多額の損失を受ける可能性がある

2つめは「多額の損失を受ける可能性がある」ことです。

情報漏えいや、業務を行う上で重要なシステムの改ざんなどの情報セキュリティにおけるリスクが発生すると、

- 顧客に対する情報漏えいの損害賠償の支払い

- 取引先企業に対する情報漏えいの損害賠償の支払い

- 事故の原因究明・対策費用

- 情報の回復、保護費用

- 情報システムの現状回復費用、改善費用

- 業務を行う上で必須のシステムが動かないために業務停止に追い込まれた際の機会損失

といったさまざまな費用の支払いや損失が発生する可能性があるのです。

実際に、顧客の個人情報の漏えいを起こしてしまった企業では、漏えいした顧客3,000万人に対して、一人あたり1,000円の損害賠償を支払ったという事例があります。

このように、情報セキュリティのリスクが生じてしまうと、さまざまな支払いの必要があったり、機会損失が発生してしまったりするため、企業にとって大きな損失となる可能性があります。

こうした大きな損失を出さないためにも、企業にとって情報セキュリティ対策はしなくてはならないものなのです。

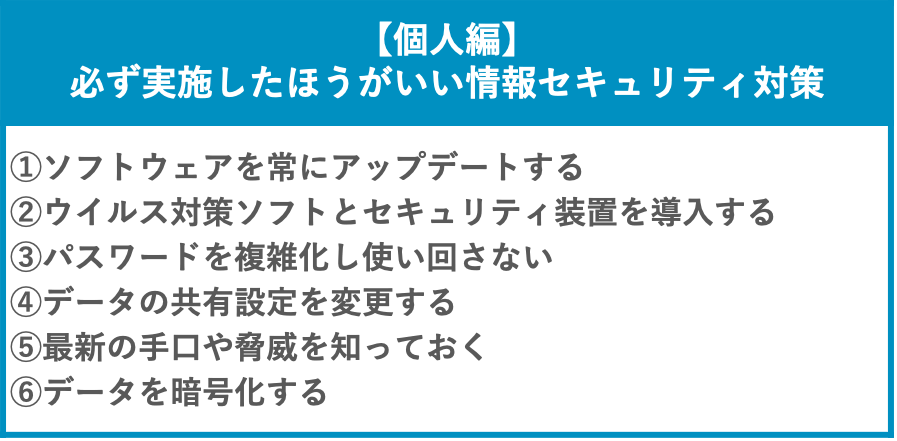

4.【個人編】必ず実施したほうがいい情報セキュリティ対策

情報セキュリティ対策の重要性を理解したところで、具体的な対策を知っておきましょう。

まず4章では、個人レベルで行える情報セキュリティ対策を以下6つ、解説します。

4-1.ソフトウェアを常にアップデートする

1つめは「ソフトウェアを常にアップデートする」ことです。

というのも、OSやアプリケーションなどのソフトウェアは、作られた時点ではセキュリティ性が確保できていても、IT技術の進化とともに、日々サイバー攻撃や内部不正の手口も進化していくため、ソフトウェアが作られた時点でのセキュリティでは脅威を防ぎきれない可能性があるのです。

そのため、常にソフトウェアをアップデートして脆弱性の解消を行うことで、日々進化するサイバー攻撃からソフトウェアを守れる可能性が高くなります。

したがって、ソフトウェアを常にアップデートしていない場合には、常に最新のバージョンにアップデートしておくことをおすすめします。

4-2. ウイルス対策ソフトとセキュリティ装置を導入する

2つめは「ウイルス対策ソフトとセキュリティ装置を導入する」ことです。

ウイルス対策ソフトとセキュリティ装置を導入することで、

- スパムメールを自動的にゴミ箱に振り分け、悪質なサイトにアクセスしてしまうのを防ぐ

- パソコンだけでなく、外部メディアをスキャンして、マルウェア感染の可能性をチェックする

- ウイルスが感染してしまった場合も、悪意あるプログラムの駆除ができる

といったように、自社のネットワークやパソコンを高いセキュリティレベルにでき、ウイルス感染予防に役立つだけでなく、万が一ウイルスに感染してしまった場合の対応も可能になります。

そのため、ウイルス対策ソフトとセキュリティ装置の同時導入をおすすめします。

以下のおすすめウイルス対策ソフトとセキュリティ装置を参考にして、自社に取り入れましょう。

- 横にスクロールします

| おすすめのウイルス対策ソフト3選 | ||

|---|---|---|

|

ウイルスバスター ビジネスセキュリティ /トレンドマイクロ |

対応企業規模 | 100台以下 |

| 環境 | クラウド・オンプレミス | |

| 特徴 |

|

|

| URL | https://www.trendmicro.com/ja_jp/small-business/worry-free-standard.html | |

|

ESET PROTECT /ESET |

対応企業規模 | 最低6ライセンスから最大3000ライセンス以上まで |

| 環境 | クラウド・オンプレミス | |

| 特徴 |

|

|

| URL | ||

|

エンドポイントセキュリティ /マカフィー |

対応企業規模 | 小規模から大規模まで |

| 環境 | クラウド | |

| 特徴 |

|

|

| URL |

https://www.mcafee.com/enterprise/ja-jp/products/lp/Index/Endpoint_Security.html |

|

※1「ゼロデイ攻撃」:ソフトウェアなどのセキュリティホールが発見されてから、情報が公開されたり、対策が講じられたりする前に、そのセキュリティホールを狙う攻撃のこと。

※2「エンドポイント」:セキュリティ用語ではネットワークに接続されている末端の機器、つまりパソコンやサーバーのほか、スマートフォンやタブレットなどの端末機器のことを指す。これらのエンドポイント自体や、エンドポイントに保存している情報を、サイバー攻撃から守るためのセキュリティ対策が「エンドポイントセキュリティ」という。

セキュリティ装置は「UTM」を導入しましょう。

UTMとは、ファイアウォールや不正侵入検知(IPS)、アンチウィルス、アンチスパム、Webフィルタリングなどの機能が1つにまとめられた、総合的なセキュリティ対策製品のことです。

- 横にスクロールします

| おすすめのセキュリティ装置3選 | ||

|---|---|---|

|

クラウド型UTM /NTT Smart Connest |

対応企業規模 | 中規模〜大規模 |

| 特徴 |

|

|

| URL | ||

|

FortiGate /FORTINET |

対応企業規模 | 小規模企業 |

| 特徴 |

|

|

| URL | https://www.fortinet.com/jp/products/next-generation-firewall |

|

|

ビジネスセキュリティ(VSR) /USEN ICT Solutions |

対応企業規模 | 小〜中規模 |

| 特徴 |

|

|

| URL | https://www.gate02.ne.jp/service_security/business_security/ |

|

4-3. パスワードを複雑化し使い回さない

3つめは「パスワードを複雑化し、使い回さない」ということです。

パスワードはシンプルだと予測されやすく、悪意のある第三者にIDやパスワードなどの認証情報を取得される可能性が高まります。

またシンプルなパスワードを使いまわしてしまうと、もしあるサービスで認証情報を盗まれた際、ほかのサービスも芋づる式で不正にログインされてしまいます。

たとえば、フリーメールのIDやパスワードが盗まれてしまった場合、認証情報を使いまわしていると、ほかのWebサイトに同じ組み合わせでログインを続けられてしまい、複数のサイトでログインされてしまうのです。

とくに、クレジットカード情報や銀行口座情報が取得できるECサイトや、ネットバンク、保険の会員サイトなどは狙われやすくなっています。

パスワードは最低でも10桁以上にし、英数字や記号を含めて複雑な組み合わせにしましょう。

辞書に載っているような単語や、「123」「abc」といった、推測されやすい文字列は使わないようにすると、予測しにくいパスワードを作ることができます。

またWEBサービスによってID、パスワードは使い分けをするようにすると、1つの認証情報が盗まれてしまっても、ほかのサービスの認証情報まで盗まれることはないため、リスクを最低限に留めることができます。

パスワードがシンプルで、使いまわしてしまっている場合は、ただちに変更を行いましょう。

4-4. データの共有設定を変更する

4つめは「データの共有設定を変更する」ということです。

テレワーク化が進み、組織内で共同作業を行う場合は、ファイル共有をして作業を行う企業が増えています。こうした状況の中、ファイルごとに適切なアクセス権限を付与しなければ、従業員が自らの業務と関係のない情報の閲覧、持ち出しが可能になり、その結果、情報漏えいにつながる可能性が高まります。

また、アクセス権限を設定していない場合、社内ネットワークへ不正アクセスを許してしまい、悪意のある攻撃者がサーバー上にマルウェアを仕掛けられるリスクもあるのです。

実際に、企業のサーバー上に不正アクセスされてマルウェアの一種「ランサムウェア」が仕掛けられ、共有データがすべて暗号化されてしまい、復元できなくなってしまったという被害が生じています。

このようなリスクを防ぐために、共有フォルダにはアクセス権を設定しましょう。

機密性の高いデータを閲覧できるのは限られた人のみに設定すると良いでしょう。

さらに、ユーザーごとにアクセスできる範囲を変えるために、フォルダの階層別に権限を設定すると、セキュリティが向上します。

4-5.最新の脅威や手口の種類を知っておく

5つめは「最新の脅威や手口の種類を知っておく」ということです。

年々、サイバー攻撃の手法は多様化し、巧妙化しています。さらには、DX(デジタルトランスフォーメーション)に向けたクラウド活用が進み、インターネットに接続する機会が増えたことから、サイバー攻撃の標的となるリスクも高まっています。

こうした中で、今現在どのような脅威や手口があるのかを収集しておけば、それに対する予防策を講じられるので、自社のセキュリティリスクを下げられる可能性が高くなります。

以下のサイトから最新の脅威や手口の種類を知っておきましょう。

|

◆利用中の精神やサービスの提供者が行っている注意喚起 ◆官公庁やセキュリティ企業が公表するレポート |

特に、「2-2.IPA発表の10大脅威2022」でご紹介したIPAが毎年公表する「情報セキュリティ10大脅威」は、昨今のよくある手口や注意するべき脅威がわかるだけでなく、詳しい対策なども掲載されているので、確認するようにしましょう。

4-6.データを暗号化する

6つめは「データを暗号化する」ことです。

データを暗号化するというのは、重要な機密情報などの文字を記号や意味のない文字列などに変換し、読み取れないようにする技術のことです。

データを暗号化することによって、万が一情報が外部に漏えいしてしまっても、読み取りできないため、被害を抑えられる可能性が高くなります。

暗号化は、「暗号化ソフト」を使用して行います。

暗号化ソフトは種類が多いため、導入する際には以下の選び方を参考にして自社にあったものを選びましょう。

▼暗号化ソフトの選び方

【①暗号化する範囲を選ぶ】

以下の中から暗号化する範囲を選びます。

◆ファイルの暗号化

暗号化したいファイルを選び、パスワードを設定して暗号化するタイプです。

ピンポイントに暗号化したいファイルがある場合には、この対応がおすすめです。

◆データベース暗号化

データベースごとまとめて暗号化するタイプです。更新するたびに、データベースは自動的に暗号化されて、情報漏えいのリスクを軽減します。

企業の機密情報が含まれているデータベースをまるごと暗号化したい場合におすすめです。

◆フォルダの暗号化

暗号化するフォルダを設定し、そのフォルダに保存したファイルを自動的に暗号化するタイプです。

利用者に応じて、閲覧、編集などの権限を決められるため、機密情報を安全に共有できます。

保存するだけで権限による制限は有効になるため、毎回暗号化や復号化を行う必要はありません。

ファイルごとではなく、フォルダを暗号化することが多い場合におすすめです。

◆クラウドに預けて暗号化

クラウド上でフォルダを暗号化するタイプです。クラウド上に保存したファイルは自動的に暗号化されます。不審な人間が自社のサーバールームへ侵入し、重要なデータを抜き取ったり、サーバー自体を破損させたりするといったリスクを防げます。

また、地震や火災が起こってもデータが失われる可能性がないため、安心です。

【②操作性が良いものを選ぶ】

暗号化ソフトを利用する人にとって操作性の良いものを選ぶようにしましょう。

操作性が悪く、うっかり操作ミスが発生すると、暗号化を忘れてしまったり、暗号化フォルダからクライアントパソコンにデータをダウンロードしてしまったりして情報漏えいにつながりかねません。

「直感的に操作できる」「わかりやすいUIデザインでミスが起こりにくい」といった点を確認しましょう。

5.【企業編】実施しておいたほうがいい情報セキュリティ対策

4章では、誰もが実施するべき初歩的な情報セキュリティ対策をお伝えしましたが、5章では企業レベルで行える情報セキュリティシステムの種類をご紹介します。

5-1.認証システムの導入

1つめは「認証システムの導入」です。

認証システムとは、利用権限やアクセス権限のあるユーザーかどうかをチェックし、アクセスの許可・拒否を行うシステムのことです。サーバーに本人を特定するためのデータが保持され、アクセスしたいユーザーは本人である証拠(たとえばID・パスワード、ICチップの入った社員証など)を提出し、サーバーに保持されたデータと一致したら認証が許可される仕組みです。

認証システムを導入することで、アクセス権限のないユーザーの不正アクセスを防げる可能性が高くなります。

たとえば、「生産管理システム」に認証システムを導入することで、アクセス権限の与えられた生産管理部門、営業部、上層部に限ってアクセスできるようにし、それ以外の部署ではアクセス制限をかけられます。そうすることで、業務に関係のない人物の不必要なアクセスや、外部の人間からのアクセスを防げる可能性が高くなります。

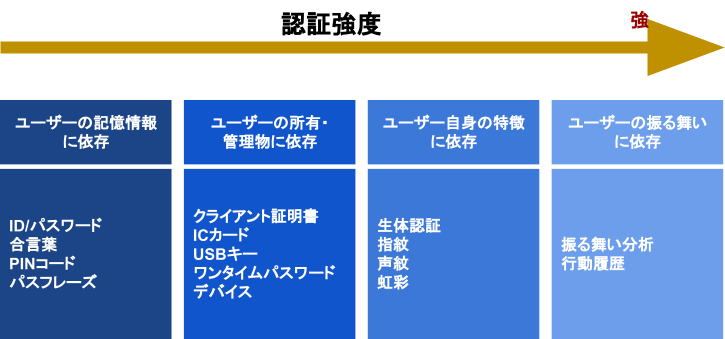

認証システムとはいってもさまざまな種類がありますが、以下の図とポイントを参考にして自社が求める認証強度を決めて選びましょう。

▼認証システムの選び方ポイント

①アクセス先システムのセキュリティー要件を満たす強度かどうか確認する

認証強度はアクセス先のサービスやデータのセキュリティー要件に従って選定される必要があります。

たとえば、単なる情報閲覧であればID・パスワードを、オンライン決済や個人情報の登録・更新時には生体認証を要求する、といったアクセス先の機密レベルに応じた実装をすると良いでしょう。

②ユーザー・ライフサイクル管理や一時貸与等含め運用可能か確認する

ユーザーの認証情報の管理や、紛失・忘れてしまった場合の対応も含めて、運用可能か確認しましょう。

「ユーザーの所有・管理物に依存」で示したとおり、たとえばUSBキーやICカードなどを認証に使用する場合には、どう配布し廃棄するかだけでなく、一時貸与や緊急対応も検討することで、現実的に導入可能かどうかをシミュレーションできます。

社内システムにアクセスするためのICカードを忘れて出張に出てしまったような場合、出張中ずっとシステムが使えない状態にするのか、代替策を提供するのかといったように、シミュレーションを行いましょう。

③端末への導入容易性

端末への導入を考える場合には、その容易性を考えましょう。

社内システムであれば端末の標準化もできますが、BtoBやコンシューマー向けシステムの場合は、OSの種類やバージョンも多岐にわたるため、カードリーダーや専用の読み取りソフトウェアが必要な方式は採用できない場合もあります。こうした制約事項を考慮したうえで、導入を考えましょう。

④ユーザー操作性

ユーザーが操作しやすいかどうかも重要です。

USBキーの抜き差し、ワンタイム・パスワードの入力など、ユーザー自身がどこまで複雑な操作ができるかによって、利便性とセキュリティーのバランスをとる必要があるのです。たとえば、モバイル・デバイスによる生体認証は比較的慣れた操作であるため、ユーザの負担は少ないでしょう。また、デバイスのシリアル番号を自動的に読み取りユーザIDと紐づけて認証をさせるような仕組みであれば、ユーザーに意識させることなく二要素認証を組み込むことも可能です。

5-2.セキュリティ運用

2つ目は「セキュリティ運用」です。

セキュリティ運用とは、セキュリティ機器やシステムの導入後、不正アクセスやサーバーの脆弱性などを監視し、セキュリティ対策を維持し続けることです。

新種のウイルスの登場とセキュリティの高度化は常に追いかけっこであるため、ウイルスが侵入してこないとは言い切れません。そのため、ウイルスが侵入してきた際に「どう気づくのか」、構築したセキュリティ対策を「どう維持するのか」が重要になるのです。

セキュリティ運用では、「SIEM」の導入がおすすめです。

ログ管理機能やウイルスチェック機能、デバイス制限機能などを備えており、セキュリティ管理システムがあれば、効率的で無駄のない対策が実現できます。

おすすめの「SIEM」は以下の3つです。

▼SIEMおすすめ3選

- 攻撃手法や危険なIPアドレスなどに関する最新情報は、IBM Security QRadarのテンプレートルールにも反映され、常に最新の脅威への備えとして活用できる

- グレーゾーンのリスクも広範囲でアラートすることができ 「想定外の脅威」や「予兆」の検知など、未知のセキュリティ脅威の可視化を短期間で実現

- 統合ログ管理分野において15年連続国内シェアNo.1の実績を背景に、各種ソフトウェア・ネットワーク機器・サーバ・クラウド・資産管理ツールなど、日本国内で利用されているソフトウェア・機器を中心に400種類以上のログ収集実績がある

- 小規模なスモールスタート導入後からの容易なスケールアップや、大手企業やISPにおけるクラウド・仮想化環境等、大規模構成にも柔軟に対応するスケールアウトも可能

- IPA やJパソコンERTのガイドラインに沿って設計されたテンプレートが用意されているため、専門知識は必要なく、すぐにサイバー攻撃対策をスタートできる

- Microsoft 365やboxなど、クラウドアプリケーションのログもEVAで集約可能

5-3.ISMS認証の取得

3つめは「ISMS認証の取得」です。

ISMS認証とは、財団法人・日本情報処理開発協会(JIPDEC)が定めた評価制度(ISMS適合性評価制度)で、指定の審査期間が企業の情報セキュリティマネジメントシステムを審査し、以下の「ISMSを認証基準」の要求事項を満たしていれば、認証をもらうことができます。

▼ISMS認証基準

組織内の情報の取り扱いについて機密性、完全性、可用性(※)を一定の水準で確保していること

※「機密性、完全性、可用性」:1-2.情報セキュリティの3大要素で詳しく解説しています

ISMS認証を取得するためには、従業員の定期的な情報セキュリティに関する教育の実施が必要になります。そのため、結果的に従業員のセキュリティに対する意識が向上し、セキュリティ事故を減らせるのです。

また、ISMS認証を取得することによって、「セキュリティ対策を万全に行っている」ことの裏付けとして使うことができるため、取引先や顧客から信頼を得やすくなります。

ISMS認証を取得するためには、準備の期間を含めておよそ1年ほどの期間を必要とするため、早めの取り組みを行うようにしましょう。

5-4.クラウド化

4つめは「クラウド化」です。

自社に設置していたサーバーをクラウド化することによって、クラウド上に保管されたデータは高度な技術でセキュリティ対策が施された「データセンター」で管理できます。

多くの企業からデータが集まるクラウドでは、高度な技術を持った専門家や頑丈な設備が用意されており、顧客の重要なデータを守るためセキュリティ面に力を入れているため、安心して利用できる傾向にあります。

一方でクラウド化しない場合、オンプレミス環境で情報セキュリティ対策を行うことになりますが、そうした環境で堅牢なセキュリティを構築するためには、適切なセキュリティ対策スキルと知見を持った人材が自社にいなければ、強固なセキュリティを築き上げることはできない可能性があります。

そうした人材がいないのにもかかわらずオンプレミス型でサーバーを運用すると、何らかのアクシデントによってシステムダウンしたり、通信障害が発生したり、サイバー攻撃が発生した場合、迅速に対処しなければ事業活動の継続に支障をきたし、経済的損失を招く恐れがあります。

そのため、自社に高度なセキュリティ対策を行える人材がいない場合は、クラウド化したほうが高いセキュリティを確保できる可能性が高まります。

次の章では、高いセキュリティが魅力のAWSと、Microsoft Azureの導入から運用までトータルでサポートするNTT東日本のクラウドソリューションをご紹介します。

6.クラウド化をして情報セキュリティ対策を実施する場合はNTT東日本へおまかせください

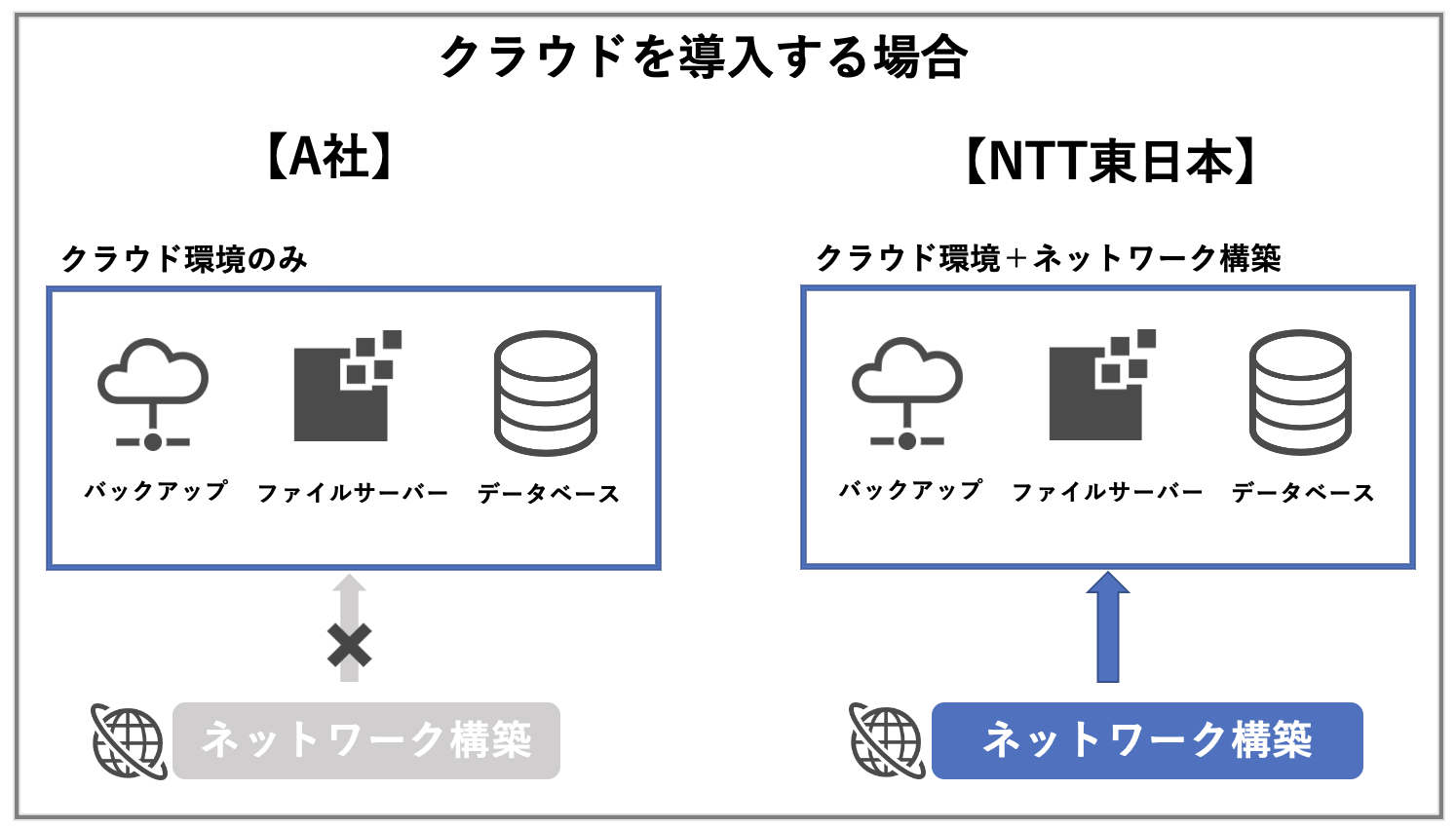

情報セキュリティ対策としてクラウドを導入するなら、NTT東日本におまかせください。

「セキュリティが高く、通信環境も安定したクラウドを導入したい」といった課題を解決できるのが、NTT東日本のクラウドソリューションです。

NTT東日本では、ネットワークの構築からクラウド導入・運用まで一元的にサポートし、これまで150社以上のクラウド導入支援を行ってきました。

さまざまなお客さまのニーズに応えるために私たちは、導入・運用体制を整えています。その一部をご紹介します。

6-1.よりセキュリティの高いネットワーク・クラウドが利用できる

NTT東日本ではネットワーク事業を行っているからこそ他社と違い、よりセキュリティの高いネットワーク・クラウドをご提供することが可能です。

一般的にクラウド導入サービスは、クラウドの導入と保守サービスが対象範囲であることが多いです。

クラウド導入後に「より高いセキュリティのネットワークを使いたい」というニーズが出てきたら、追加でネットワーク事業者の選定や契約が必要になります。

NTT東日本ではこういったクラウド導入後によくある「やっぱり、より高いセキュリティのネットワークにしたい」といったご要望に同時に対応できるため、一度で使いやすいクラウド環境を実現できます。

6-2.150社以上のクラウド導入実績に裏付けされた信頼できるサービス品質

NTT東日本は、これまで150社以上の導入実績があります。

150社以上の導入をしてきたからこそ、あなたにあった最適な導入や運用方法をご提案できます。

- 独自システムとクラウドを連携させ、ビジネスの領域を拡大

- 情報システム担当者無しでファイルサーバークラウド化

- クラウドを活用した業務効率化

- セキュリティレベルの高いクラウド環境の構築

- 膨大な映像や動画コンテンツを保存できる拡張性の高いクラウド環境を構築

業界・会社の規模関わらず導入・運用を行ってきたため、まずはあなたのクラウド化へのお悩みをお聞かせください。

NTT東日本はあなたの目的にあったクラウド環境をご提案することができます。

ぜひ一度、ご相談ください。

7.まとめ

この記事では、情報セキュリティとはどういうもので、どのようなリスクがあるのか、対策方法には何があるのかなどを解説しました。

ここで改めて本記事のないようをおさらいしましょう。

◆情報セキュリティとは

- 企業秘密や個人情報などの情報を守ったり、その情報を扱う情報システムを守ったりすること

◆情報セキュリティにおけるリスク

| ▼情報セキュリティのリスク | |

|---|---|

| 脅威 | 意図的脅威 |

| 偶発的脅威 | |

| 環境的脅威 | |

| 脆弱性 | ソフトウェアの脆弱性 |

| 管理文書・体制の不備 | |

| 災害やトラブルに弱い立地 | |

◆情報セキュリティ対策が重要な理由

- 企業に対する信用が失われる可能性がある

- 多額の損失を受ける可能性がある

◆【個人編】必ず実施したほうがいい情報セキュリティ対策

- ソフトウェアを常にアップデートする

- ウイルス対策ソフトとセキュリティ装置を導入する

- パスワードを複雑化し使い回さない

- データの共有設定を変更する

- 最新の脅威や手口の種類を知っておく

- データを暗号化する

◆【企業編】実施しておいたほうがいい情報セキュリティ対策

- 認証システムの導入

- セキュリティ運用

- ISMS認証の取得

- クラウド化

ネットワークからクラウドまでトータルサポート!!

NTT東日本のクラウド導入・運用サービスを確認してください!!

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。