クラウドセキュリティとは|クラウド環境の8つのリスクと対策

クラウドのセキュリティ対策などに不安のある方はNTT東日本へお気軽にお問い合わせください。

「クラウドはセキュリティ面が弱いって聞くけど実際そうなのかな?」

「そもそもクラウドセキュリティってなに?セキュリティの高さは何で判断するの?」

クラウドセキュリティとは、クラウド環境でのリスクに対するセキュリティ対策のことです。

クラウド導入に興味があるものの、セキュリティ面に不安を感じるため導入を迷っているという企業の担当者も多いのではないでしょうか。

今の時代、「クラウドだからセキュリティ面が信頼できない」ということはありません!

本記事では、クラウド利用者のために経済産業省が公表している「クラウドセキュリティガイドライン」に沿って、クラウドサービス利用時に考えられるセキュリティリスクと対策を解説します。

その上で、セキュリティ要素が必ずしもクラウドの弱点ではないことについて、オンプレミス(自社運営システム)との比較を交えて解説します。

この記事でわかること

- クラウドセキュリティとは

- 「クラウドセキュリティガイドライン」より解説|クラウドセキュリティ8つのリスクと対策

- クラウドセキュリティは不安要素?オンプレミスとの比較を交えて解説

- クラウドサービスに特化した6つの「セキュリティ基準」とは

- セキュリティの高いクラウドサービスを選ぶポイント

記事の後半では、セキュリティの高いクラウドサービスを選ぶ判断ポイントについても言及しますので、ぜひ参考にしてください。

クラウドセキュリティを正しく理解し、リスク対策をしっかり講じた上でクラウドサービスを利用できるように、この記事を役立てていただけたらと思います。

1.クラウドセキュリティとは

「クラウドセキュリティ」とは、冒頭で述べたように、クラウド環境でのリスクに対するセキュリティ対策のことです。

噛み砕いていうと、クラウドに保管されている重要な情報(データ)を、盗用や漏えい・消失などから保護する対策ということになります。

具体的にイメージしていただくために、1章では、次のふたつに分けて解説していきます。

- ①クラウド環境で考えられるセキュリティリスク4つ

- ②クラウドサービス利用におけるセキュリティ対策

よく読んでしっかり理解していきましょう。

1-1.クラウド環境で考えられるセキュリティリスク4つ

クラウド環境とは、利用者がインターネットを介して、ソフトウェアやアプリケーション、データやリソースなどを利用できる状態を指します。

クラウド環境では、次のようなセキュリティ上のリスクが考えられます。

- 情報漏えい

- データ消失

- サイバー攻撃

- 不正アクセス

実際にはどのようなリスクなのか、それぞれ具体的に解説しましょう。

1-1-1.情報漏えい

サーバーのセキュリティ対策を十分に行っていないと、不正アクセスなどにより情報漏えいが発生するリスクが高まります。

クラウドサービスでは、データはクラウドサービス提供事業者のサーバーに保管されており、インターネットを介してこれを利用するので、第三者の不正アクセスのリスクが高くなるのです。

情報漏えいは、顧客の個人情報流出により生じる実害はもちろん、企業の信用や信頼を揺るがす事態にもなりかねません。

情報漏えいを防ぐためには、ログインできるユーザーの管理を徹底し、強力なパスワードを設定するなどの対策が必要です。パスワードが流出しないように管理ルールを徹底するなど、社内の管理体制も求められます。

また、クラウドサービス提供事業者のセキュリティ対策のレベルや保証の範囲などを、利用規約などであらかじめよく確認することが重要です。

1-1-2.データ消失

クラウド上で保存されているデータが消失するというのは、クラウドコンピューティングにおける大きなセキュリティリスクの一つです。

原因としては、災害やサーバーの障害、外部からの不正アクセス、設定の不具合が考えられます。

また、ユーザーが誤ってデータを消してしまったり、破損させてしまったりなどのヒューマン エラーにも注意する必要があります。

クラウドはデータの共有がしやすいため、1 つのデータに複数のユーザがアクセスし、共同編集をすることがあります。その中の誰かが操作を誤って、重要なデータを消してしまったり、設定を変えてしまったりするといったセキュリティリスクまで想定しておかねばならないのです。

クラウド上に保存されたデータは通常、自社のパソコンなどの端末上には保存されないので、誤操作でデータが消失しても復元できるようにバックアップを取っておくことが重要です。

多くのクラウド サービスでは、データをすぐに復元できるバックアップの仕組みが提供されています。

1-1-3.サイバー攻撃

クラウドセキュリティリスクとして、「DDoS」(ディードス)や「ブルート フォースアタック」など第三者からのサイバー攻撃を受けやすいことが挙げられます。

DDoS とは、インターネット上に公開されているサーバに対して複数のコンピュータから一斉に大容量のデータを一方的に送りつけ、ネットワークやその内部のシステムを過負荷状態に陥らせ、そのまま利用不能にしてしまう攻撃のことをいいます。

DDoS の被害に合うと、データ自体は無事でもシステムがダウンして、一時的に利用できなくなる可能性があります。

「ブルート フォース アタック」とは、「総当たり攻撃」とも呼ばれ、暗号や暗証番号などを利用するうえで理論的に考えられるパターンすべてを入力してログインを試みる攻撃です。

ログインされてしまうと、サーバー内に入り込まれ、データの破壊や持ち出しが可能になってしまいます。

システムが常にインターネットと接続しているクラウド環境では、このようなサイバー攻撃に対する十分な対策が必要になります。

1-1-4.不正アクセス

クラウド環境においては、無関係の第三者、悪意ある第三者からの不正アクセスというセキュリティリスクもあります。

具体的には、マルウェアによって流出したIDやパスワードによる不正ログイン、不適切な管理体制による個人情報の流出やアカウントの不正使用が考えられます。

パスワードの使い回しの回避、推測されにくい不規則かつ複雑なパスワードの設定、また、スマートフォンや端末証明書などを用いた多要素認証を導入することが効果的です。

個人だけではなく、企業全体でルール作りを行い、管理体制を整えることがリスク予防につながります。

1-2.クラウドサービス利用におけるセキュリティ対策

クラウドセキュリティとは、クラウドコンピューティングに関わるデータ、アプリケーション、およびインフラストラクチャの保護を指します。

1-1.「クラウド環境で考えられるセキュリティリスク4つ」でお伝えした、情報漏えい、データ消失、サイバー攻撃、不正アクセスなどから適切にクラウドセキュリティの予防策を維持することがクラウドコンピューティングを利用する上でとても重要なのです。

クラウド提供事業者では、クラウドサービス利用におけるセキュリティリスクの予防として、以下の8項目に分けてセキュリティ対策を行っています。

- インフラ

- 仮想化基盤

- サービス基盤

- 統合管理環境

- データ管理

- データ分類

- ID管理

- 人員

つまりクラウドセキュリティを行うには、いくつもの項目に分けて、それぞれ適切な対策を講じる必要があり、クラウドサービスを提供している事業者はクラウド環境でのリスクから利用者を守るために項目毎にセキュリティ対策を行っているのです。

次章では、経済産業省が公表している「クラウドセキュリティガイドライン」に沿って、8項目のセキュリティリスクと対策を具体的に解説します。

2.「クラウドセキュリティガイドライン」より解説|クラウドセキュリティ8つのリスクと対策

「クラウドセキュリティガイドライン」は、2011年4月に経済産業省が作成(2014年3月に改訂)した、「クラウドサービス利用のための情報セキュリティマネジメントガイドライン」の通称です。

主な対象はクラウドサービスを提供する事業者とユーザー(利用者)で、クラウドサービスを利用するにあたって気をつけることや、サービス事業者が提供すべき情報が記載されています。

事業者がどれほどセキュリティの高いシステムを構築しても、利用者が「情報を扱う者としての認識」を持たなければ、意味がありません。一方で、利用者がどれだけ慎重に情報を扱っても、事業者が提供するサービスに欠陥があれば、情報の漏えいなどにつながる恐れもあります。

2章では、「クラウドセキュリティガイドライン」より、留意すべき8つのリスクと対策を解説します。

よく読んで、クラウドサービスの利用者、提供者双方がクラウドサービス全体を取り巻くリスクを正しく認識し、セキュリティが高いシステムではどんな対策が講じられているのかをしっかり理解しておきましょう。

2-1.インフラ

インフラに関しては主に次のようなセキュリティリスクがあります。

- データ流出による情報漏えい

- なりすましによる情報漏えい

- 操作ミスによるデータ消失

具体的なリスクと対策例は表のようになります。

| 考えられるセキュリティリスク | 対策例 |

|---|---|

| 通信の傍受 | 暗号通信の標準化 |

| 中間者攻撃やなりすまし | 証明書などを活用した認証 |

| 内部ネットワーク管理の不備 |

|

| VLAN上のトラブル | ネットワーク機器の構成管理・キャパシティ管理 |

| データセンターへの不正な入退館 | 建物および敷地への入退室管理 |

| 機器への直接的な攻撃 | 重要な機器への多層防御 |

| 意図しない操作ミス |

|

| 内部関係者による意図的な攻撃 | 建物への入退出や機器へのアクセスの認可レベルの明確化 |

| 電源喪失によるサービス停止 | バックアップ電源の確保と定期的なテスト実施 |

2-2.仮想化基盤

仮想化基盤に関しては主に次のようなセキュリティリスクがあります。

- 障害対応の不備によるデータ消失やサービス停止

具体的なリスクと対策例は表のようになります

| 考えられるセキュリティリスク | 対策例 |

|---|---|

| 事故に備えた対応の不備 |

|

2-3.サービス基盤

サービス基盤に関しては主に次のようなセキュリティリスクがあります。

- 単一障害点となる認証サーバーへのサイバー攻撃

- 決済サービスへのサイバー攻撃

具体的なリスクと対策例は表のようになります

| 考えられるセキュリティリスク | 対策例 |

|---|---|

| 単一障害点となるサービスに関する脅威(認証サーバーへの攻撃) |

|

| 共有サービスに関する脅威(決済サーバー、ストレージサーバー、マルチテナントで提供されているサービスへの攻撃) |

|

2-4.統合管理環境

統合管理環境に関しては次のようなセキュリティリスクがあります。

- 全てのリソースに対する攻撃者の不正アクセス

具体的なリスクと対策例は表のようになります。

| 考えられるセキュリティリスク | 対策例 |

|---|---|

| 統合管理環境に関する脅威(コントロールパネル) | 適切なアクセス管理 |

| 監視環境に関する脅威 | IDS(不正侵入検知システム)などを利用したホストレベルでの監視 |

2-5.データ管理

データ管理に関するリスクとして、次のようなセキュリティリスクがあります。

- 管理方針が徹底されていないことによる情報漏えい、データ消失、不正アクセス

具体的なリスクと対策例は表のようになります。

| 考えられるセキュリティリスク | 対策例 |

|---|---|

| データ管理におけるガバナンスの喪失 |

|

| 不正なデータの取得によるウイルス感染 | ファイルアップロード、ダウンロード時のウイルスチェック |

2-6.データ分類

データ分類に関するリスクは主に適切にデータを分類できないことで適切なアクセス権の設定ができないことです。次のようなセキュリティリスクがあります。

- 不正アクセス

- 情報漏えい

具体的なリスクと対策例は表のようになります。

| 考えられるセキュリティリスク | 対策例 |

|---|---|

| 適切なアクセス権の設定不能 |

|

| データ管理におけるライフサイクル管理の欠如 | データの作成、保管、利用、共有、廃棄手順の明確化 |

| データ漏えい・流出 | 適切なアクセス管理 |

2-7.ID管理

ID管理に関するリスクは主にネットワークからの攻撃とIDフェデレーションのトラブルによって他のサービスにもアクセスできなくなることです。

具体的なリスクと対策例は表のようになります。

| 考えられるセキュリティリスク | 対策例 |

|---|---|

| ネットワークからの攻撃 | 二要素認証や二段階認証の実装(単体のパスワードの強度に依存しない) |

| IDフェデレーションサービスのトラブル | サービスごとのID管理レベルの設定 |

2-8.人員

人員に関するリスクは主に利用者のリテラシー不足やサービスの内容や機能を理解していないことによって発生するセキュリティインシデントです。

具体的なリスクと対策例は表のようになります。

| 考えられるセキュリティリスク | 対策例 |

|---|---|

| クラウド利用者のリテラシー不足 |

|

| クラウド構築・運用・管理に関するリテラシー不足 |

|

ここもチェック!【クラウド活用企業におすすめのガイドライン】

クラウドセキュリティガイドライン以外にも、企業がクラウドを活用する際に役立つガイドラインが策定されています。

総務省|クラウドサービスの安全・信頼性に係る情報開示指針

総務省が2017年に作成したガイドラインで、利用者がクラウドサービスの比較・評価・選択などを容易に行える環境を目指し、安全・信頼性に関する情報公開のあり方をまとめています。

独立行政法人情報処理推進機構セキュリティセンター|中小企業のためのクラウドサービス安全利用の手引き

独立行政法人情報処理推進機構セキュリティセンターが作成した中小企業・小規模事業者向けのガイドブックです。クラウドサービスの知識が少ない人でも理解しやすい内容となっています。

3.クラウドとオンプレミスのセキュリティ比較

クラウド導入を検討する際、対比されるのが従来型のオンプレミス(自社運用システム)です。

昨今、多くの企業でクラウド導入が進む一方で、クラウドサービスにおけるセキュリティレベルの低さを懸念してオンプレミス継続を選択したり、クラウド導入を躊躇する企業があります。

「自社基準で高いセキュリティレベルを追求できるオンプレミスと比べ、クラウドのセキュリティレベルは低い」というのが通説になっているからなのですが、実際にはどうなのでしょうか?

クラウドセキュリティについて、オンプレミスとの比較から探っていきます。

3-1.クラウドセキュリティとオンプレミスのセキュリティの違い

クラウドセキュリティとオンプレミスのセキュリティにはどのような違いがあるのでしょうか。

まずは双方の違いを比較した、下記の表をご覧ください。

【クラウドとオンプレミス比較表】

- 横にスクロールします

| オンプレミス | クラウド | |

|---|---|---|

| セキュリティレベル | 自社のポリシー次第で、どこまでもセキュリティを高めることが可能。ただし、自社で常にアップデートする必要がある | 常に一定以上のセキュリティが担保され、かつ、自動で更新される |

| データの保管場所 | 自社のデータセンター | クラウドサービス提供事業者者が管理するデータセンター |

| 運用やデータ管理 | 自社 | クラウドサービス提供事業者 |

| バックアップ | 検証環境やバックアップ環境を新たに導入する場合、コストと時間がかかってしまう | ソフトウェアなどのバージョンアップの際、テンプレートを複製するだけで、簡単に検証環境を作れる |

| カスタマイズ性 | 社内に設置しているオンプレミスなら、ローカル環境でシステムの構築・運用を安心してできる | データの送受信がインターネット経由であるため、セキュリティ面においてリスクが懸念される |

| コスト |

|

|

クラウドとオンプレミスのセキュリティにおいて、一番大きな違いはデータの保管場所です。

オンプレミスではデータを自社に設置されたサーバー内に保管するのに対し、クラウドではクラウドサービス提供事業者のデータセンター内でデータが管理されます。

また、クラウドでは、運用やデータ管理は、原則としてクラウドサービス提供事業者側で実施するため、セキュリティも自動更新(※)となります。

このため、管理やメンテナンスのための技術を持った人材を用意する必要がなく、オンプレミスに比べてコストが抑えられる特徴があります。

一方、カスタマイズ性に着目すると、オンプレミスの方が自由度は高く、一から自社の環境に適したシステムを構築していくことができ、自社開発でどこまでもセキュリティを高めることが可能になります。

このように、クラウドとオンプレミスには、それぞれメリットとデメリットがあり、どちらが自社に向いているのかどうかには慎重な判断が必要になります。

(※)ユーザの管理責任の範囲は、クラウドのサービスに応じて異なります。サービスの選択によって、セキュリティ等に関する責任の一環としてユーザ側が実行する構成作業の量が決定されます。詳しくは下記をご参照ください。

3-2.クラウドの弱点がセキュリティ要素だったのは過去の話

クラウドのセキュリティレベルは低いという説がありますが、実際にはそんなことはありません。

前述のように、現在、一定水準以上のセキュリティを備えたクラウドを、どのクラウドサービス提供事業者でも提供しており、クラウドの弱点がセキュリティ要素だったのは過去の話になりつつあります。

2010年ごろから普及しはじめたクラウドサービスでは、これまで多くの企業にサービスを提供してきました。その過程で、多くのセキュリティ要件を満たす必要があり、セキュリティ機能実装を重ねてきた歴史があるのです。

今や、多くの企業からデータが集まるクラウドサービスでは、高度な技術を持った専門家や頑丈な設備が用意されており、顧客の重要なデータを守るためセキュリティ面に力を入れています。

よって、2021年現在では、「オンプレミスと比べてクラウドのセキュリティレベルは低い」といった説は必ずしも当てはまらなくなりました。

双方のセキュリティに優劣はなく、言い方を変えれば、依然として「どちらにもセキュリティのリスクはある」ともいえます。

クラウドもオンプレミスもセキュリティレベルは以前より高まっており、データ消失や情報漏えいといったリスクは格段に低くなっていますが、それでも100%安全と言い切ることはできないからです。

こうした中、クラウドサービスでは、より高いセキュリティをめざし、堅牢なセキュリティを証明する基準を定めています。

次章では、クラウドサービスに特化したセキュリティ基準について解説します。

4.クラウドサービスに特化した6つの「セキュリティ基準」とは

クラウドサービスに特化したセキュリティ基準で、一般的な6つを比較的取得が容易なものから順に並べると以下のようになります。

- ① ISMSクラウドセキュリティ認証(ISO27001/ISO27017)

- ② CSマーク

- ③ CSA STAR認証(CSA Security)

- ④ StarAudit Certification

- ⑤ FedRAMP

- ⑥ SOC2(SOC2+)

それぞれについて解説していきます。

4-1.「ISMSクラウドセキュリティ認証(ISO27001/ISO27017)」

「ISMSクラウドセキュリティ認証(ISO27001/ISO27017)」は、ISO/IEC 27017:2015はISOより発行されたクラウドセキュリティに関する国際規格で、クラウドサービスの提供および利用に関する情報セキュリティ管理のためのガイドラインです。

認証取得する際は、前提としてISO/IEC 27001の認証取得が必要なアドオン規格です。

| 対象 | 全世界 |

|---|---|

| 形態 | 第三者認証 |

| 取得難易度 | 低 |

| 備考 |

|

4-2. 「CSマーク」

「CSマーク」は、日本の特定非営利活動法人日本セキュリティ検査協会(JASA)による情報セキュリティ監査制度で、その認定マークがCSマークです。認証段階にはゴールド(第三者認証)とシルバー(自主監査)があり、レベルや目的に応じて対象を選択できます。

| 対象 | 日本 |

|---|---|

| 形態 | 内部監査可 |

| 取得難易度 | 低 |

| 備考 |

|

4-3.「CSA STAR認証(CSA Security)」

「CSA STAR認証(CSA Security)」は、Cloud Security Alliance (CSA、クラウドコンピューティングのセキュリティを確保するための米国業界団体)によるセキュリティ成熟度を評価する制度で、ISO/IEC 27001アドオン規格になります。

| 対象 | 全世界(米国) |

|---|---|

| 形態 | 内部監査可 |

| 取得難易度 | 低 |

| 備考 |

|

4-4.「StarAudit Certification」

「StarAudit Certification」は、EuroCloud Europe (ECE)による認証制度です。

CSP(クラウドソリューションプロバイダ)の情報、法的事項、セキュリティとプライバシー、データセンター、運用プロセス成熟度、クラウド形態の6つの領域に分類し、それぞれ星の数を3つから5つまでを評価します。

| 対象 | 全世界(欧州) |

|---|---|

| 形態 | 第三者認証 |

| 取得難易度 | 中 |

| 備考 |

|

4-5.「FedRAMP」

「FedRAMP」は、米国政府機関がクラウドサービスを調達するにあたって採用している共通認証制度です。

製品やサービスに対するセキュリティ評価、認証、継続的監視に関する標準的なアプローチを示しています。

| 対象 | 米国 |

|---|---|

| 形態 | 第三者認証 |

| 取得難易度 | 高 |

| 備考 |

|

4-6.「SOC2(SOC2+)」

SOCは「Service Organization Controls」の略で米国公認会計士協会(AICPA)が定める、委託会社の内部統制やサイバーセキュリティについての内部統制保証報告の枠組みです。

SOC報告書は数種類あり「SOC2」「SOC2+」では、企業が監査してほしいサービスやシステムを対象に、セキュリティや可用性などの統制を評価します。具体的には「セキュリティ」「可用性」「処理のインテグリティ」「機密保持」「プライバシー」の5つの指標があり、この中から任意の項目について評価を受けるものです。

| 対象 | 全世界(米国) |

|---|---|

| 形態 | 第三者認証 |

| 取得難易度 | 高 |

| 特徴 |

|

5.セキュリティの高いクラウドサービスを選ぶポイント

クラウドのセキュリティレベルが以前より高まっていることを解説しましたが、それでもインターネットに接続しているシステムでは、どのサービス事業者でも100%安全と言い切ることはできません。

ここでは、より信頼性のある『セキュリティが高いクラウドサービスを選ぶポイント』を解説します。

- ①総務省の「国民のための情報セキュリティサイト」でチェックする

- ②セキュリティ基準(認証制度)の取得有無を確認する

それぞれ説明しますので、クラウドサービスを選ぶときの指標にしていただけたらと思います。

5-1.総務省の「国民のための情報セキュリティサイト」でチェックする

総務省の「国民のための情報セキュリティサイト」に記載された情報セキュリティの対策実施の有無をチェックすることは、セキュリティが高いクラウドサービスを選ぶポイントになります。

「国民のための情報セキュリティサイト」では、『クラウドサービスを利用する際には、事業者が以下のような情報セキュリティ対策を継続して適切に行っているかどうかを確認した上で選定する必要がある』とした上で、次の6つのポイントを挙げています。

クラウドサービス事業者が行うべき主要な情報セキュリティ対策

- データセンターの物理的な情報セキュリティ対策(災害対策や侵入対策など)

- データのバックアップ

- ハードウェア機器の障害対策

- 仮想サーバーなどのホスト側の OS、ソフトウェア、アプリケーションにおける脆弱性の判定と対策

- 不正アクセスの防止

- アクセスログの管理

対策内容については、利用するサービスや業務システムの機密性や可用性の要求レベルによって、必要となる項目やレベルが異なります。

利用するクラウドサービスの条件などを、事業者との契約内容や規約で確認して、十分なセキュリティ対策を行っている事業者やサービスを選ぶようにしてください。

5-2.セキュリティ基準(認証制度)の取得有無を確認する

4章で紹介したクラウドサービスに特化したセキュリティ基準の取得有無を確認することで、サービスのセキュリティの高さが判断できます。

6つのセキュリティ基準(認証制度)の取得難易度を含めた比較一覧表をご覧ください。

【 クラウドセキュリティ基準(認証制度)の比較一覧】

- 横にスクロールします

| セキュリティ基準 (認証制度) |

対象地域 | 形態 | 難易度 | 備考 |

|---|---|---|---|---|

| ISMS | 全世界 | 第三者認証 | 低 | ・ISO27001を補完するクラウド固有の情報セキュリティ管理策を認証する ・認定後、年一回のサーベイランス審査と3年に一度の継続審査を受ける必要がある |

| CSマーク | 日本 | 内部監査可 | 低 | ・監査状況はWebで公開される ・認定された組織は監査を受けた基本言明書にCSマークが付与される ・CSマークの使用許諾期間は自主監査の報告日から3年6か月で、延長申請によって更に3年延長することができる ・ISMSにおけるクラウドサービス固有の管理策(ISO/IEC 27017:2015)と整合している |

| CSA STAR | 全世界 (米国) |

内部監査可 | 低 | ・認証にあたっては自己認証から第三者認証まで3段階に分けられる |

| Star Audit | 全世界 (欧州) |

第三者認証 | 中 | ・部分的な認定(データセンターやSaaS等)があり、スモールスタートから認定を受けることが可能。星の数により管理策も異なるため、中小企業でも認定が受けやすい ・セキュリティ領域ではISO/IEC 27001認証取得が前提となる ・運用プロセス成熟度で星5つを取得する場合にはISO/IEC 20000-1が前提となる |

| edRAMP | 米国 | 第三者認証 | 高 | ・一度認証を通ると多くの政府機関で採用が可能 ・ISO/IEC 27001と整合したNIST SP800-53をベースとしたガイドラインを使う ・セキュリティレベルはFedRAMP Low、Moderate、Highの3段階に分類される ・認証継続のため、年次で認証機関の審査を受ける必要があり、かつ月次でセキュリティモニタリング状況を報告する必要がある |

| SOC2(SOC2+) | 全世界 (米国) |

第三者認証 | 高 | ・SOC2ではAICPAによるTrustサービス基準に則り、外部委託業者を評価、SOC2+では任意の基準を加えて範囲を拡張する ・報告書には2種類あり、Type1は基準日の時点での内部統制デザインの評価を行い、Type2は内部統制の運用状況も加えて、1年など対象期間を通じて評価を行う |

クラウドサービス提供事業者の多くは複数の認証を取得していて、セキュリティ面での安全性のアピールをしています。

ここでは、主たるクラウドサービス提供事業者5社の認証取得状況を下記に示しましたので、ぜひ参考にしてください。

【主たるクラウドサービス提供事業者の認証取得状況】

- 横にスクロールします

| 認証/クラウドサービス 提供事業者 |

Amazon | Microsoft | 富士通 | Salesforce | |

|---|---|---|---|---|---|

| ISMS | 〇 | 〇 | 〇 | 〇 | 〇 |

| CSマーク | 〇 | 〇 | |||

| CSA STAR | 〇 | 〇 | 〇 | ||

| Star Audit | |||||

| FedRAMP | 〇 | 〇 | 〇 | 〇 | |

| SOC2(SOC2+) | 〇 | 〇 | 〇 | 〇 | 〇 |

※各社が公表している情報に基づいて作成

いかがでしょう。

次の章では、難易度の高いセキュリティ認証を複数取得しているAmazonの「AWS」と、Microsoft「Azure」の導入から運用までトータルでサポートするNTT東日本のクラウドソリューションをご紹介します。

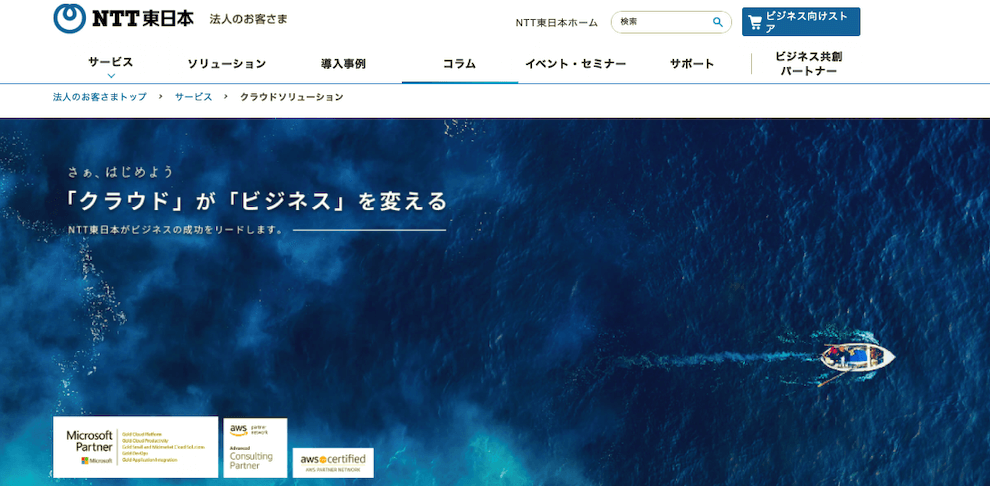

6.「AWS」「Azure」の導入から運用までサポート!NTT東日本のクラウドソリューション

NTT東日本では、IT専担者を有していないお客さまも安心してクラウドサービスをお使いいただけるよう、クラウド(AWS、Azure)の導入から運用までをサポートする「クラウド導入・運用サービス」をご提供します。

「セキュリティが高く、通信環境も安定したクラウドを導入したい」

「自社に適したクラウドを導入したい」

こういった悩みや課題を解決できるのがNTT東日本のクラウドソリューションです。

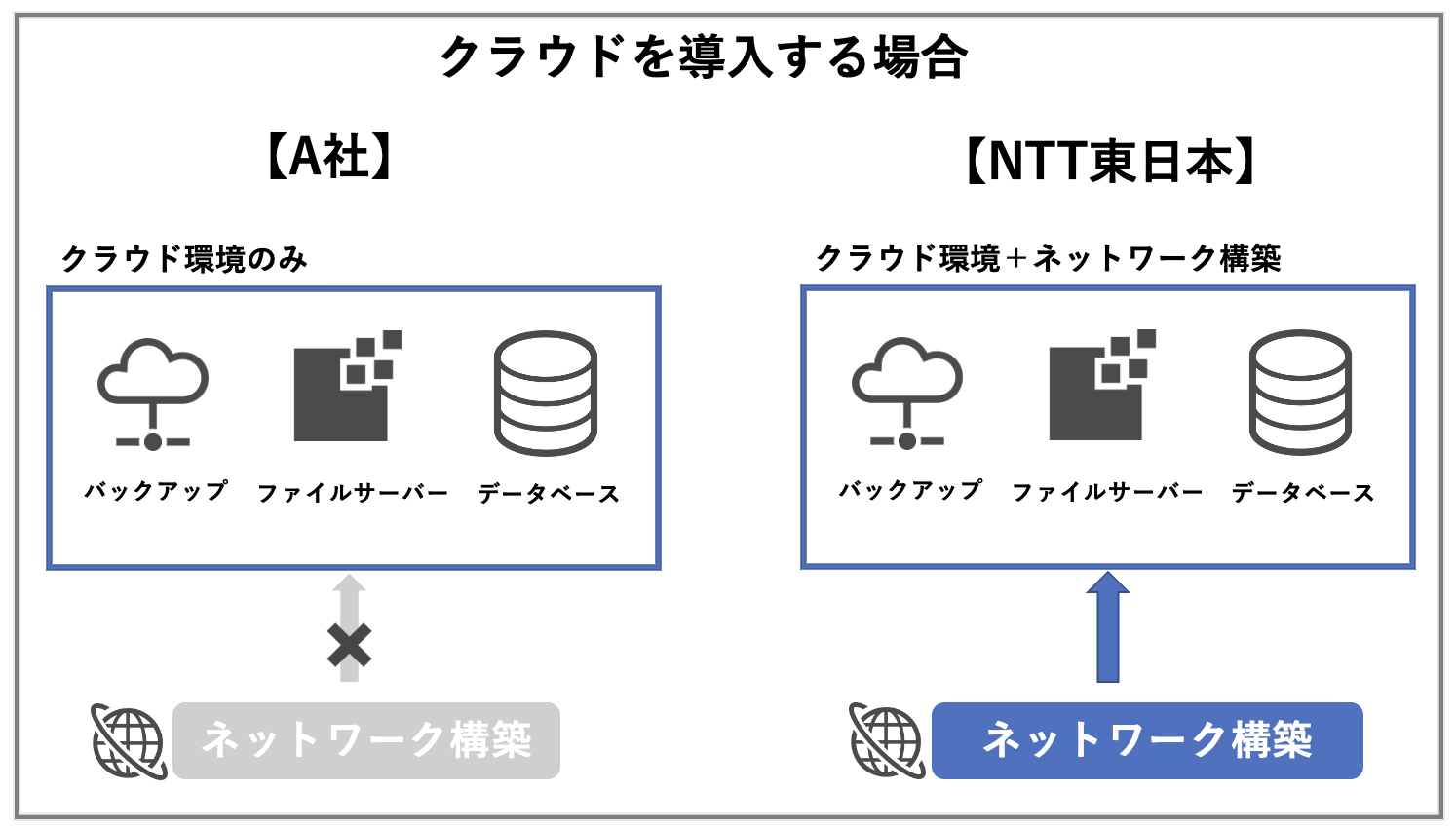

6-1.余計な手間を省ける!ネットワークからクラウド導入まで一元的にサポート

NTT東日本ではネットワーク事業を行っているからこそ他社と違い、課題や要望にあったネットワークも併せてご提供することができます。

一般にクラウド導入サービスは、クラウド導入のみがサービス範囲であることが多いです。

クラウド導入後にネットワークの悩みや課題が出てきたら、追加でネットワーク事業者の選定や契約が必要になってきます。

- よりセキュリティの高いネットワークを使いたい

- 安定した通信環境でクラウドを運用したい

- 高速通信の環境でクラウドを使用したい

NTT東日本ではこういったクラウド導入後によくあるネットワークの悩みに対しても同時に対応するため、一度で使いやすいクラウド環境を実現できます。

私たちは、ネットワークの構築からクラウド導入・運用まで一元的にサポートし、これまで150社以上のクラウド導入支援を行ってきました。

様々なお客さまのニーズに応えられる導入・運用体制を整えていますので、クラウドに関してお困りの際は、NTT東日本クラウドソリューションにお任せください。

6-2.クラウドソリューション|SERVICE

NTT東日本のクラウドソリューションがビジネスの成功をリードします。

①クラウド導入運用コンサルティング

クラウドサービス(Amazon Web Services(AWS)、 Microsoft Azure)のご検討から運用まで、必要なステップにおいてお客さまをリードし、成功に向けたご提案をいたします。

②ネットワーク回線の導入

インターネットだけがクラウド接続の方法ではありません!

今あるフレッツ回線を活用し、簡単・セキュアに、クラウドサービス(Amazon Web Services(AWS)、Microsoft Azure など)に接続する閉域ネットワークを提供します。

③Amazon Web Services(AWS)Microsoft Azureの販売

お客さまに代わってAWS、Microsoft Azureの利用アカウント作成を行い、クラウド利用に関わる各サービスのお支払い(円建て)・お問い合わせ窓口をNTT東日本にまとめることが可能です。

NTT東日本では、中堅・中小企業や店舗で働く皆さま、個人事業主さまの課題を解決する、さまざまな取り組みを行っています。

- Amazon Web Services(AWS)は、米国その他の諸国における、Amazon.com, Inc.またはその関連会社の商標です。

- Azureは、マイクロソフト グループの企業の商標です。

7.まとめ

「クラウドセキュリティ」は、クラウド環境における次のようなリスクに対するセキュリティを指す言葉です。

- 情報漏えい

- データ消失

- サイバー攻撃

- 不正アクセス

現在、一定水準以上のセキュリティを備えたクラウドを、どのサービス提供事業者でも提供しており、クラウドの弱点がセキュリティ要素だったのは過去の話になりつつあります。

とはいえ、顧客情報や社内データといった重要な情報を管理する場合、できるだけセキュリティ対策が充実しているサービスを選ぶことが重要です。

より信頼性のあるサービス提供事業者を選ぶには、「国民のための情報セキュリティサイト(総務省)」に記載された情報セキュリティの対策実施の有無や、クラウドに特化した「セキュリティ基準」の認証取得状況が参考になります。

クラウド導入を検討中の方のお悩みの解消に、この記事が少しでも役立てば嬉しいです。

ネットワークからクラウドまでトータルサポート!!

NTT東日本のクラウド導入・運用サービスを確認してください!!

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。